Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

Zenith Live '24 Tokyo セッション紹介 第7回 - セグメンテーションで守る!革新を加えたゼロトラストアクセスとは?

みなさん、こんにちは! Zscaler セールスエンジニアの鈴木です。

このブログは、2024年9月27日(金)に開催されるZenith Live ’24 Tokyoの各Breakout Sessionをシリーズでセッションスピーカーからご紹介します。

第7回は、私の担当セッションである「セグメンテーションで守る!革新を加えたゼロトラストアクセスとは?」についてご紹介します。

企業のネットワークとセキュリティは、VPN / FWの境界型アーキテクチャを長年使用してきましたが、クラウドシフト、ハイブリッドワーク、ランサムウェア対策、VPNの脆弱性対策等を背景にゼロトラストアーキテクチャへの移行が進んできているかと思います。

私は普段、お客様へ技術的な支援をしておりますが、お客様と会話する中で、ゼロトラストという言葉はバズワードを超えて浸透してきたと感じています。

改めてこの「ゼロトラスト」ですが、製品やソリューションではなく、戦術やアーキテクチャであるという事はみなさん聞かれたことがあるのではないかと思いますが、内容はご存知でしょうか。

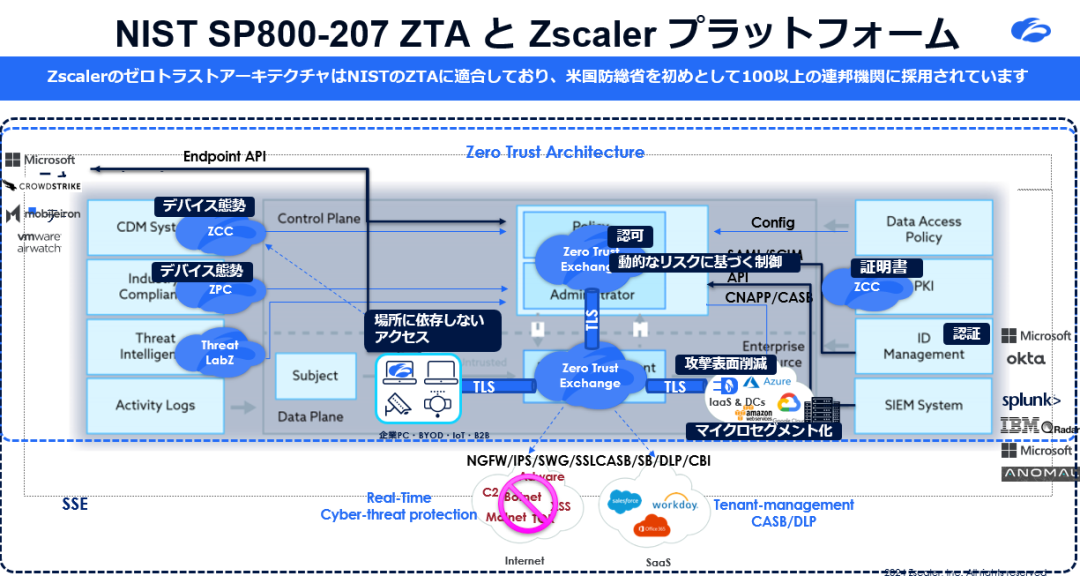

ゼロトラストについては、NIST(アメリカ国立標準技術研究所)の SP800-207にて定義されており、米国政府機関の重要なガイドラインとしても参照されています。

弊社のプラットフォームであるZero Trust ExchangeはNIST SP800-207 のZTA(Zero Trust Architecture)に適合したアーキテクチャを採用しています。

またNIST SP800-207では7つの原則を確認する事ができます。

7つの原則はどれもゼロトラストを採用する上で重要な項目です。

加えて、NIST SP800-207のAppendix B4.5項においては、社内資産の露呈を削減し、侵害された場合でもラテラルムーブメントの範囲を最小限に抑制する事が重要であると記載があります。

ただし、実際に最小権限アクセスを実装する際に課題となり得るのがアクセス要件の把握と管理・運用です。

全ての通信要件を把握し、管理・運用されている企業様は少なく、多くの企業様はアプリへの通信要件の管理について課題感をお持ちではないでしょうか。

Zscaler のゼロトラストアクセスは、AI/MLを活用し、通信の可視化と把握、最小アクセス権の実装、運用時における改善・最適化をご支援いたします。

イベント当日はセグメンテーションの他にも、様々なゼロトラストのユースケースに対応する新機能やソリューションのご紹介も予定しております。

ぜひ、Zenith Live '24 Tokyoにご参加ください。

Zenith Live '24 Tokyo セッション紹介シリーズ

第1回:サイバーセキュリティの最前線:脅威から守る革新ソリューション

第2回:クラウドレジリエンスを考える!Zscalerのお届けする最適解

第3回:ZscalerのAIのパワーを活用した、サイバーリスク管理と対策自動化