/ ゼロトラスト ネットワーク アクセスとは

ゼロトラスト ネットワーク アクセスとは

ゼロトラスト ネットワーク アクセス(ZTNA)は、ソフトウェア定義の境界(SDP)とも呼ばれ、社内アプリケーションへの安全なアクセスをリモート ユーザーに提供する一連の技術や機能を指します。ZTNAは信頼付与の適応型モデルで動作します。このモデルでは、信頼が暗黙の了解で与えられるのではなく、きめ細かいポリシーによって定義されている、各ユーザーが知る必要がある最小限の範囲内でアクセスが許可されます。また、リモート ユーザーをネットワーク上に配置したり、プライベート アプリをインターネットに露出させたりすることなく、プライベート アプリへの安全な接続を提供します。

ZTNAの仕組み

近年、ゼロトラスト セキュリティは大きな注目を集めています。多くの組織がゼロトラストの採用を優先事項とするなか、ゼロトラスト ネットワーク アクセス(ZTNA)は効果的なゼロトラスト モデルを実現する戦略として活用できます。

ゼロトラスト実現への道のりは曖昧になりがちですが、ZTNAは組織が従うべき明確に定義されたフレームワークを提供します。これはセキュア アクセス サービス エッジ(SASE)のセキュリティ モデルのコンポーネントでもあります。SASEは、ZTNAに加えて次世代ファイアウォール(NGFW)やSD-WAN、およびクラウド ネイティブのプラットフォーム内のその他のサービスで構成されます。

リモートで働く従業員を保護する必要性は非常に高まっているものの、仮想プライベート ネットワーク(VPN)やファイアウォールといったネットワーク中心のソリューションでは、悪用可能な攻撃対象領域が生まれます。ZTNAは以下の4つの基本原則に基づき、根本的に異なったアプローチをとることで、社内アプリケーションへのセキュア リモート アクセスを提供します。

- ZTNAでは、アプリケーションへのアクセスを提供する過程がネットワーク アクセスから完全に分離されます。このように分離することで、侵害されたデバイスによる感染などのネットワークへのリスクを軽減し、認証された承認済みのユーザーのみに特定のアプリケーションへのアクセスを許可できます。

- ZTNAはアウトバウンドのみの接続を確立することで、ネットワークとアプリケーションの両方のインフラストラクチャーを承認されていないユーザーから不可視化します。IPがインターネットに露出されないため、ネットワークを検出不可能なものにする「ダークネット」を形成できます。

- ZTNAのネイティブなアプリ セグメンテーション機能により、ユーザーが承認を経た後、アプリケーションへのアクセスは1対1の原則で許可されます。承認されたユーザーには、ネットワーク全体へのアクセスではなく、特定のアプリケーションへのアクセスのみが与えられます。セグメンテーションは、過度に許可されたアクセスや、マルウェアといった脅威のラテラル ムーブメントのリスクを阻止します。

- ZTNAでは、従来のネットワーク セキュリティの代わりに、ユーザーからアプリケーションへのアプローチを採用しています。ネットワーク中心のアプローチから脱却し、MPLSの代わりにエンドツーエンドの暗号化されたTLSマイクロトンネルを活用して、インターネットを新たな企業ネットワークとして利用できるようになります。

ZTNAは、アーキテクチャの観点でも、ネットワーク中心のソリューションとは根本的に異なります。ZTNAは、ユーザーのアイデンティティーに基づいて社内アプリケーションにアクセスを割り振る ソフトウェア定義の境界、略してSDP上で動作します。これにより、アプライアンス管理のオーバヘッドを排除します。また、ZTNAはVPNやVPNコンテンブレータ、DDoS防御、グローバル負荷分散、ファイアウォールアプライアンスが不要になるため、インバウンドスタックを簡素化することができます。

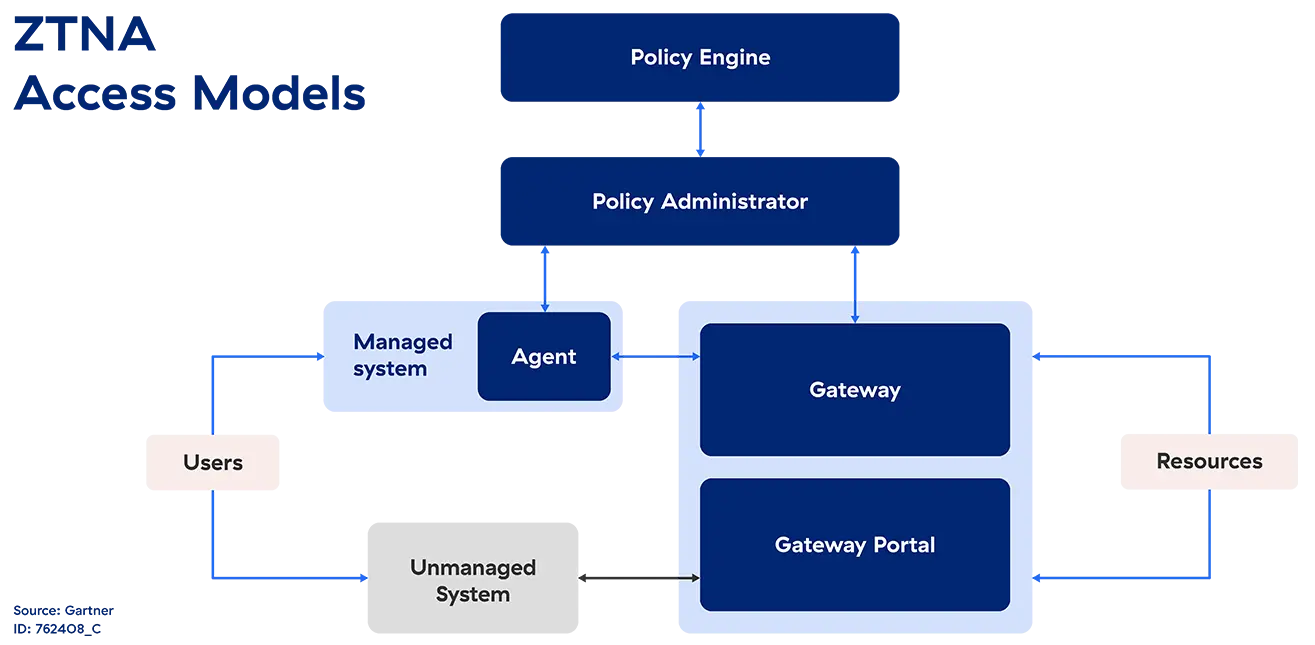

ZTNAには、2つの重要なアーキテクチャー モデルが存在します。本稿では、サービスを起点とするZTNAアーキテクチャーについて説明します。

詳細については、GartnerのGartner Market Guide to Zero Trust Network Accessをご確認ください。

VPNとZTNAの違い

VPNは、現在最も一般的なセキュリティ ソリューションの1つです。エンド ユーザーにネットワークへの安全なアクセスを許可し、組織のリソースにアクセスできるようにすることで、アクセス管理を簡素化します。指定されたトンネルを使用し、通常はシングル サインオン(SSO)によってアクセス許可を行います。

VPNは長年にわたり、1~2日程度のリモート ワークを必要とする従業員に対して活用されてきました。しかし、世界中で長期のリモート ワーカーが増加したことで、スケーラビリティーがなく、運用に多額のコストと多くのメンテナンス作業が必要なVPNは、効果を発揮できなくなってきています。さらに、パブリック クラウドの採用が急速に進んだことで、これらのリモート ワーカーにセキュリティ ポリシーを適用するのがこれまで以上に困難になっただけでなく、ユーザー エクスペリエンスの悪化にもつながりました。

しかしながら、VPNの最大の問題は、使用することで生じる攻撃対象領域です。正しいSSOの認証情報を有していれば、あらゆるユーザーやエンティティーがVPNにログオンし、ネットワークのあらゆる場所に水平移動を行えるため、VPNの保護対象となっているすべてのリソースとデータにアクセスすることが可能となります。

ZTNAは、ユーザー アクセスを最小権限の原則に基づいて付与することでアクセスを保護します。ゼロトラストは、認証情報を基に信頼することなく、ユーザー、アイデンティティー、デバイス、および場所がすべて一致する、正しいコンテキストにおいてのみアクセスを許可します。

また、ZTNAは、ネットワークアクセスではなく、きめ細かいアクセスを提供します。ユーザは、必要なアプリケーションやデータにダイレクトかつ安全に接続されるため、不正ユーザによるラテラル ムーブメントの可能性がなくなります。さらには、ユーザがダイレクト接続されるため、ZTNAフレームワークの活用によってエクスペリエンスが大幅に向上します。

ZTNAのメリット

現在、多くの組織がZTNAモデルのメリットをこれまでにないほど認識しています。企業がZTNAへの移行を行っている特に一般的な理由は以下のとおりです。

- 従来型のアプライアンスの排除:ZTNAを採用することで、組織はVPNなどの従来型のリモート アクセス アプライアンスを取り除き、100%ソフトウェアベースのアクセス ソリューションを活用できます。

- シームレスなユーザー エクスペリエンスの提供:ZTNAでは、ユーザー トラフィックはデータ センター経由でバックホールされません。代わりに、ユーザーは必要なアプリケーションに直接的にすばやくアクセスできます。

- スムーズなスケーリングの達成:クラウドZTNAサービスにより、追加のライセンスを活用するだけで容量のスケーリングを容易に行えます。

- 迅速な展開の実現:展開に数週間から数か月かかる他のソリューションとは異なり、ZTNAはどこからでもほんの数日で展開できます。

ZTNAのセキュリティ上の利点

ZTNAはビジネスの柔軟性を高めるだけでなく、全体的なセキュリティ ポスチャーも大きく改善します。これは以下を実現することで達成されます。

- 不可視のインフラストラクチャー:ZTNAを採用することで、ユーザーは、企業ネットワークに接続することなくアプリケーションにアクセスできます。これにより、インフラストラクチャーを完全に不可視にしながらネットワークへのリスクを排除します。

- 制御と可視性の強化:ZTNAソリューションは、きめ細やかな制御を備える一元化された管理者ポータルを通じて容易に管理できます。すべてのユーザーとアプリケーションのアクティビティーをリアルタイムで監視し、ユーザー グループまたは個別のユーザー向けのアクセス ポリシーを作成します。

- アプリのセグメンテーションの簡素化:ZTNAはネットワークに紐づけされていないため、複雑なネットワーク セグメンテーションを実行する必要なく、個別のアプリケーションのレベルでアクセスのセグメンテーションを実行できます。

ZTNAの主なユース ケース

ZTNAは、多くのクラウド セキュリティのユース ケースがあります。多くの企業は、以下の4つのいずれかから着手しています。

VPNに代わるソリューション

VPNはユーザーにとって不便で時間がかかり、セキュリティも低く管理も難しいため、VPNへの依存を低減するか排除したいと考える組織は少なくありません。Gartnerは「2023年までに、60%の企業がZTNAのために、リモート アクセスVPNのほとんどを段階的に廃止するだろう」と予測しています。

マルチクラウド アクセスの保護

ハイブリッド クラウドやマルチクラウドへのアクセスに対する保護は、組織がZTNAへの移行を始める際に着手される最も一般的な分野です。クラウド アプリケーションやクラウド サービスを採用する企業が増える中、37%の企業がマルチクラウド戦略に向けたセキュリティとアクセス制御のためにZTNAを利用しています。

サードパーティー リスクの低減

大半のサードパーティー ユーザーは過剰な特権アクセスを与えられており、一般的に非管理対象のデバイスを使用してアプリケーションにアクセスすることが多く、どちらの点もリスクにつながります。ZTNAは、外部ユーザーがネットワークへのアクセスを得られないようにし、承認されたユーザーだけが許可されたアプリケーションのみにアクセスできるようにすることで、サードパーティー リスクを大幅に軽減します。

M&Aに伴う統合の高速化

典型的なM&Aでは、ネットワークの集約や重複IPへの対処などのために、統合に数年かかることもあります。ZTNAはM&Aに必要な時間と管理を削減、簡略化し、即座にビジネス上の価値を実現します。

ZTNAの種類

ZTNAは、お客様のビジネスのすべての重要な側面を保護するスケーラビリティーを持つという点で柔軟です。様々なZTNAモデルを詳細に見てみましょう。

- ユーザー保護のためのZTNA:このモデルにより、ユーザーがアプリケーションに接続すると、インターネットや潜在的に有害な脅威に接触することなく、そのアプリケーションへのダイレクト パス上で確実に送信されます。これは、ユーザーが認証用の確立された基準を満たせるよう徹底することで行われます。

- ワークロード保護のためのZTNA:アプリケーションの構築または通信フレームワークの確立時には、セキュリティは見落とされがちです。ZTNAは、水平移動と情報漏洩を無効にすることでワークロードが侵害されることを防止し、ビルドタイムからランタイムまでアプリを保護し、安全な通信を行えるようになります。

- デバイス保護のためのZTNA:特に自分のデバイスの持ち込み(BYOD)の普及により、エンドポイントはかつてないほど大きな脅威にさらされています。包括的なZTNAフレームワークを採用することで、これらのデバイスに送受信されるデータが送受信の過程全体で保護され、脅威の侵入を阻止できます。

ZTNAの実装方法

ゼロトラスト トランスフォーメーションは時間がかかるものですが、今日のハイブリッドな組織には不可欠です。ここで、ゼロトラストの実装における3つの中核的な要素を見ていきましょう。

- 知識と確信:テクノロジーの新しい優れた活用方法を理解し、コストと複雑さの軽減、さらなる目標の達成を実現します。

- 革新的なテクノロジー:過去30年間におけるインターネット、脅威、働き方の変化に対応できない従来型のソリューションから脱却します。

- 文化やマインドセットの変化:チームを一つにまとめることで成功を促します。ゼロトラストのメリットを周知することで、ITの専門社員も実装を促進します。

ZTNAに関する検討事項

Gartnerが最近発表したMarket Guide for Zero Trust Network Accessで、Steve Riley氏、Neil MacDonald氏、およびLawrence Orans氏は、組織がZTNAソリューションを選択する際に考慮すべきいくつかの注意点を概説しています。

- ベンダーはエンドポイント エージェントのインストールを求めているのか。サポートしているOSは何か。サポートしているモバイル デバイスは何か。他のエージェントが存在する場合、当該エージェントはどの程度正常に動作するか。注:クライアントを介さない使用をサポートしないZTNAテクノロジーは、多くの場合に非管理対象のデバイスのユース ケース(サードパーティー アクセス、BYODなど)をサポートできません。

- そのソリューションは、Webアプリケーションのみをサポートしているのか。あるいは、従来型(データ センター)のアプリケーションでも同じセキュリティのメリットが得られるのか。

- ZTNA製品の中には、部分的または全体的にクラウドベースのサービスとして提供されるものがあるものの、これは組織のセキュリティや提供される形態の要件を満たしているか。注:Gartnerは、導入が比較的容易で可用性も高く、DDoS攻撃からの保護が強化されるという点から、ZTNAをサービスとして提供するベンダーを優先するよう推奨しています。

- 部分的または全体的なクローキング、またはインバウンド接続の許可または禁止は、分離されたアプリケーションのセキュリティ要件としてどの程度求められているのか。

- トラスト ブローカーがサポートしている認証標準は何か。オンプレミスのディレクトリーやクラウドベースのアイデンティティー サービスと統合できるか。トラスト ブローカーは組織の既存のアイデンティティー プロバイダーと統合できるか。

- ベンダーの入口ポイントと出口ポイント(エッジ ロケーションまたはプレゼンス ポイントと呼ばれます)は地理的にどの程度分散しているか。

- ユーザーとユーザー デバイスが認証を受けた後も、トラスト ブローカーはデータ経路に常駐しているか。

- そのソリューションはUEM(統合エンドポイント管理)プロバイダーと統合されるのか。あるいは、ローカル エージェントがアクセス決定の要素として、デバイスの正常性やセキュリティ ポスチャーを判断できるのか。そのZTNAベンダーはどのようなUEMベンダーと提携しているのか。

これらはすべて、現在および将来の目標とビジョンの実現に向けてZTNAベンダーを選ぶ際に、企業が検討すべき重要な点です。ZTNAに関する詳細は、当社の代表的なZTNAサービスであるZscaler Private Accessをご確認ください。

Zscalerのゼロトラスト ネットワーク アクセス

世界で最も広く展開されているZTNAプラットフォームであるZscaler Private Access™は、Zscaler独自のゼロトラスト アーキテクチャーを基に構築されています。ZPAは最小限特権の原則を適用して、ユーザーにプライベート アプリケーションへの安全な直接接続を提供する一方で、承認されていないアクセスやラテラル ムーブメントを排除します。クラウド ネイティブなサービスであるZPAは数時間で展開することができ、従来型のVPNとリモート アクセス ツールを総合的なゼロトラスト プラットフォームに置き換えます。

Zscaler Private Accessには以下の特徴があります。

- 従来型のVPNやファイアウォールを超えた、卓越したセキュリティを実現:ユーザーはネットワークではなくアプリに直接接続されるため、攻撃対象領域を最小限に抑えてラテラル ムーブメントを排除します。

- プライベート アプリの侵害防止:インラインでの侵害防止、デセプション、脅威の分離を実現する初のアプリ保護機能により、ユーザーへの侵害のリスクを最小限に抑えます。

- 現代のハイブリッド ワーカーに優れた生産性を提供:リモート ユーザーをはじめ、本社や支店、サードパーティー パートナーに対し、プライベート アプリへの超高速アクセスをシームレスに提供します。

- ユーザー、ワークロード、およびデバイス向けの統合型のZTNAを提供:最も総合的なZTNAプラットフォームを活用することで、従業員とパートナーはプライベート アプリ、サービス、OT/IoTデバイスに安全に接続できます。

ゼロトラストで組織のセキュリティを変革 – 詳細はこちら(英語)