/ ソフトウェア定義の境界とは

ソフトウェア定義の境界とは

SDPの誕生までの経緯

SDPの概念は、2007年、米国国防情報システム局(DISA)で考案されました。基盤となるのは「Need-to-Knowの原則」であり、さまざまな基準に基づいて絶えず監視、調整を行いながら信頼を付与します。SDPを利用すると、アプリケーション インフラストラクチャーをインターネット上で不可視化し、ネットワークベースの攻撃(DDoS、ランサムウェア、マルウェア、サーバー スキャンなど)のターゲットとなる攻撃対象領域を減らすことが可能です。

クラウド セキュリティ アライアンス(CSA)はこの概念に注目し、設立から間もない段階でSDPフレームワークの開発に着手しました。当時はまだ新しい概念でしたが、2011年、Googleは早くもこれを取り入れ、独自のSDPソリューションであるGoogle BeyondCorpを開発しています。最近では、場所を問わない働き方への移行の流れの中でSDPを導入し、エンドポイント、クラウド、アプリケーションのセキュリティを刷新する企業が増えています。

SDPの目的

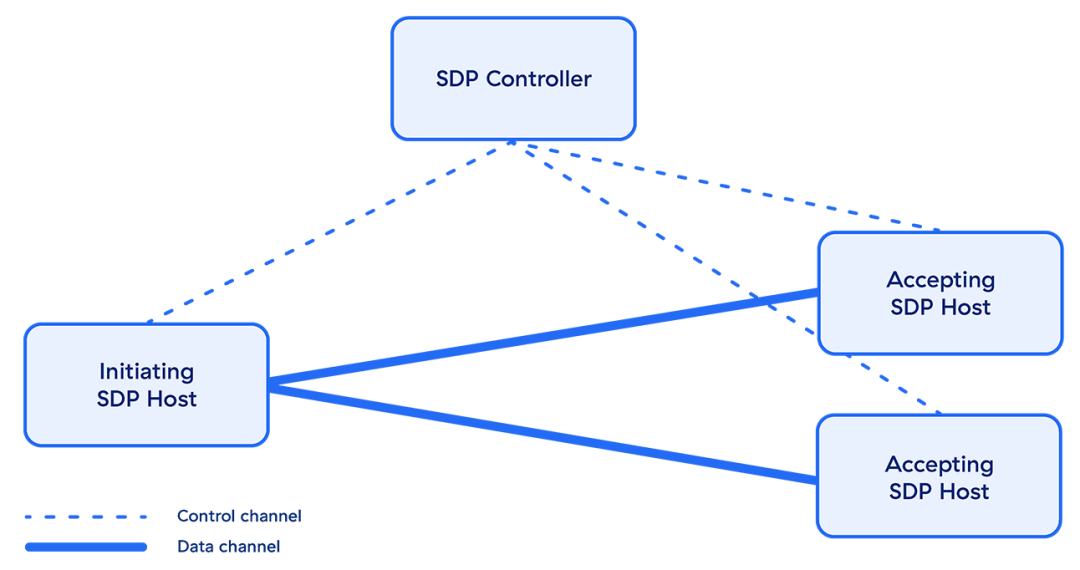

現在のハイブリッド環境では、1か所のオフィスでの勤務を前提にした従来のハードウェア定義のネットワーク境界はもはや機能しません。SDPは、接続元があらゆる場所に広がったエンドポイントに対するリスクを軽減するだけでなく、SDPコントローラーを活用してネットワーク リソースへのより平等なアクセスを提供します。各リソースに対する定義は個別に行われるため、アクセス制御を一元化および簡素化しながら、組織全体でリソースへのアクセスの安全を保てます。

インターネットが企業ネットワークとなった今、オンプレミスのソリューションではセキュアなネットワーク接続を確立できません。BYODの出現がこの状況に拍車をかけ、ハッカーや不正ユーザーが侵入しやすい状況が生まれています。SDPモデルを適切に実装した場合、ユーザーへのアクセス権限の付与は、最小特権の原則に基づいて行われます。マイクロセグメンテーションに似たこのアプローチにより、悪意のあるアクターがネットワークに侵入した場合でも、水平移動は難しくなります。

SDPの仕組み

SDPは、これまでのネットワークベースのセキュリティとは異なるアプローチを採用しており、ネットワークの保護ではなく、ユーザーとアプリケーション、そして両者の接続の保護に重点を置いています。特徴的なのは以下の4つの原則です。

- 暗黙の信頼の排除:従来のネットワーク セキュリティはユーザーを過度に信頼していました。しかし、SDPにおいては信頼の獲得が求められます。つまり、アプリケーションへのアクセスは、認証されたユーザーが、そのアプリケーションの使用を特別に承認されている場合にのみ許可されます。さらにその場合でも、アプリケーションへのアクセス権のみが付与され、ネットワークにはアクセスできません。

- インバウンド接続の排除:仮想プライベート ネットワーク(VPN)とは異なり、SDPはインバウンド接続を受け取ることがありません。アウトバウンドのみの接続で応答することにより、ネットワークとアプリケーション インフラストラクチャーをインターネット上で不可視化または秘匿化し、攻撃を不可能にします。

- アプリケーションのセグメンテーション:これまで、組織がユーザー(または感染要素)のネットワークでの水平移動を防ぐには、複雑なネットワーク セグメンテーションが必要でした。このアプローチも十分に機能していましたが、きめ細かなセグメンテーションを行うことができない上、定期的なメンテナンスも必要でした。SDPは、アクセスを1対1のレベルで制御できるネイティブ アプリケーション セグメンテーションによってきめ細やかなセグメンテーションを実現し、ITチームによる管理の負荷も大幅に削減します。

- セキュア インターネットの活用:ユーザーはあらゆる場所に分散し、アプリケーションはデータ センター以外に移行しているため、組織はネットワーク中心の考え方から脱却しなければなりません。セキュリティをユーザーのもとに移行する必要があります。これは、企業ネットワークとしてインターネットを活用することと同義です。SDPは、ユーザーから組織のネットワークへの接続ではなく、インターネットを通じたユーザーからアプリケーションへの接続を保護することに重点を置いています。

SDPは、アーキテクチャーの観点からもネットワーク中心のソリューションとは根本的に異なります。アプライアンスの展開および管理にかかる企業のオーバーヘッドを排除できるほか、VPN、DDoS保護、グローバル負荷分散、ファイアウォール アプライアンスへの依存がなくなるため、インバウンド スタックの簡素化につながります。

SDPのユース ケース

SDPには多くのユース ケースがありますが、多くの組織で以下の4つのいずれかが出発点になっています。

VPNの代替手段としての導入

VPNはユーザー エクスペリエンスを妨げたり、セキュリティ リスクを生んだりするほか、管理も難しいため、多くの組織がVPNの使用を廃止または縮小しようとしています。SDPは、リモート アクセス機能を改善することで、こうしたVPN特有の問題に直接対処します。事実、Cybersecurity Insidersによると、41%の組織はセキュア アクセスのインフラストラクチャーを再考するなかでSDPを検討しています。そうした組織の多くはハイブリッドなIT環境を必要としており、4分の1はSaaSを実装しています。

マルチクラウド アクセスの保護

多くの組織では、WorkdayとMicrosoft 365、およびAWSやAzureのインフラストラクチャー サービスを組み合わせることで、マルチクラウド モデルを活用しています。また、開発やクラウド ストレージなどにクラウド プラットフォームを使用する場合もあります。こうした環境の保護が求められる中で、多くの企業がSDPを導入しています。SDPによって、接続元のユーザーの場所やアプリケーションのホスト先によらず、ポリシーに基づく接続の保護が可能なためです。

サードパーティーのリスク低減

ほとんどのサードパーティー ユーザーには、過剰な特権アクセスが付与されており、これが企業のセキュリティ ギャップを生んでいます。SDPは、外部ユーザーがネットワークへのアクセス権を持たないようにし、許可されたユーザーだけが使用を許可されたアプリケーションにアクセスできるようにすることで、サードパーティーのリスクを大幅に軽減します。

M&Aに伴う統合の加速

従来、M&Aに伴うITシステムの統合は、ネットワークの統合や重複するIPアドレスの処理を伴う非常に複雑なプロセスとなり、数年単位の時間を要することもありました。SDPを用いることで、このプロセスを簡素化して所要時間を大幅に節約し、M&Aを成功に導き、ビジネス上の価値を速やかに生み出すことができます。

SDPとゼロトラスト ネットワーク アクセス(ZTNA)

ZTNAモデルはセキュリティ フレームワークとして広く知られるようになってきましたが、これがSDPと同様の原則に基づいていることはあまり知られていません。実は、ZTNAはSDPの原則や機能を利用しているのです。いずれの手法にも内部ネットワークは存在せず、ユーザーはリクエストの背後にあるコンテキスト(ユーザー、デバイス、アイデンティティーなど)が適切な場合にのみリソースにアクセスできます。

このような高水準のセキュリティの実現を支援するべく、さまざまなベンダーがZTNAフレームワークを提供し、組織のリソースの確実な保護を約束しています。しかし、そうしたフレームワークの多くは、レガシーなアプライアンスに無理やり合わせて作られたクラウド セキュリティ プラットフォームです。ひどい場合には、ネットワーク ベンダーが、セキュリティ分野に参入するためにセキュリティ モジュールを後付けしています。

こういったプラットフォームでは、クラウド上に構築されたクラウド専用のプラットフォームのような拡張性、柔軟性、そして最も重要な安全性を担保できません。

ZscalerとSDPおよびZTNA

Zscaler Zero Trust Exchange™には、業界で唯一の次世代SDP/ZTNAプラットフォームであるZscaler Private Access™(ZPA)が含まれています。ZPAは、最小特権の原則を適用して、現在のハイブリッド ワーカーのプライベート アプリケーションへの接続とセキュリティを再定義し、不正アクセスやラテラル ムーブメントを排除しながら、オンプレミスまたはパブリック クラウドで実行されているプライベート アプリケーションへのセキュアな直接アクセスをユーザーに提供します。

Zscaler Private Accessにより、以下のようなことが実現します。

- ハイブリッド ワーカーの生産性向上:ユーザーは自宅、オフィス、その他のどこにいても、プライベート アプリケーションに高速かつシームレスにアクセスできます。

- データ侵害のリスク軽減:アプリケーションを攻撃者から不可視化すると同時に、最小特権アクセスを適用して、攻撃対象領域の最小化やラテラル ムーブメントの防止を効果的に実現します。

- 最も高度な攻撃の阻止:これまでになかったプライベート アプリケーション保護によって、侵害されたユーザーやアクティブな攻撃者のリスクを最小限に抑えます。

- ゼロトラスト セキュリティの拡張:最も包括的なZTNAプラットフォームでアプリ、ワークロード、IoTにゼロトラスト セキュリティを拡張し、プライベート アプリケーション、ワークロード、OT/IIoTデバイスに最小特権アクセスを適用できます。

- 運用の複雑さを軽減:クラウド ネイティブのプラットフォームによって、クラウドファーストの環境における拡張、管理、構成が困難な従来のVPNを排除できます。