/ ゼロトラストとは

ゼロトラストとは

ゼロトラストは、ユーザーやアプリ、サービス、デバイスなど、いかなるエンティティーも本質的に信頼されるべきではないという概念に基づくセキュリティ戦略です。最小特権アクセスの原則に従い、接続を許可する前にエンティティーのコンテキストとセキュリティ態勢を基に信頼を確立します。ゼロトラストでは、エンティティーが以前に認証されていた場合でも、新しい接続が行われるたびに再評価されます。

ゼロトラスト アーキテクチャーとは

ゼロトラストとはサイバーセキュリティ戦略の一つで、「何も信頼しない」を前提に、最小特権アクセスによる制御と厳格なユーザー認証で確立されたコンテキストに基づいてセキュリティ ポリシーを適用します。優れたゼロトラスト アーキテクチャーを導入すれば、ネットワーク インフラの簡素化、ユーザー エクスペリエンスの向上、サイバー脅威に対する防御力の強化などが可能になります。

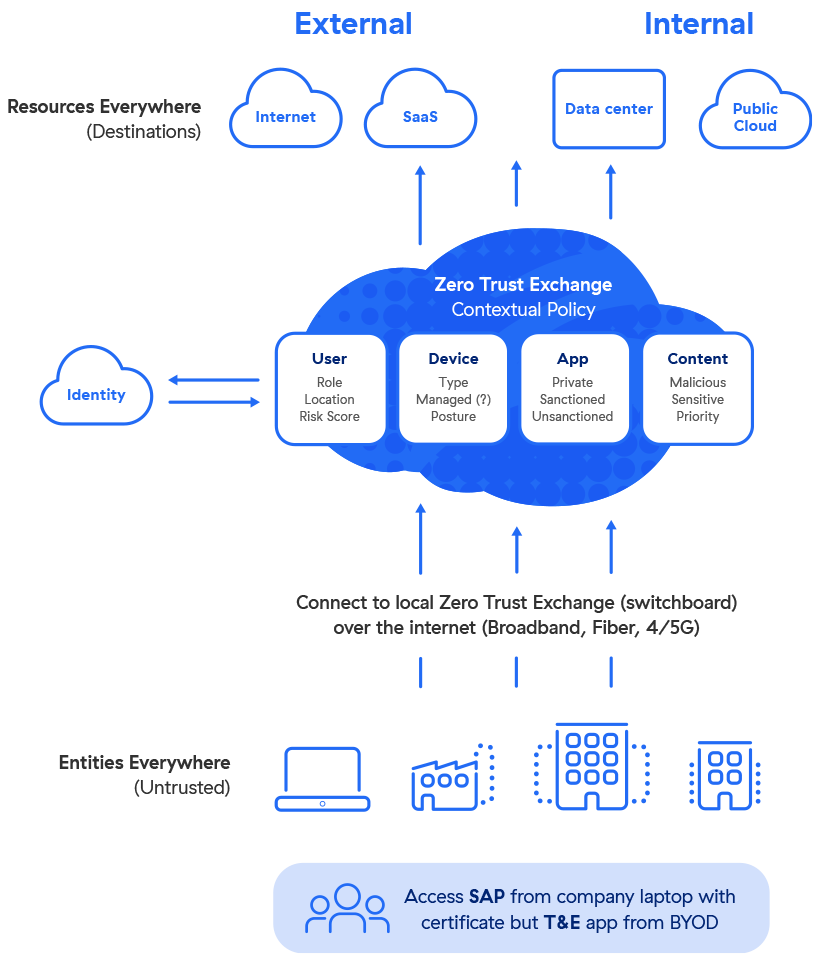

ゼロトラスト アーキテクチャーでは、「決して信頼せず、常に検証する」という原則に従います。Forrester Researchに当時在籍していたJohn Kindervag氏が初めてこの言葉を使用し、それ以降定着しています。ゼロトラスト アーキテクチャーは、ユーザーのロールや場所、デバイス、リクエストしているデータなどのコンテキストに基づいてアクセス ポリシーを施行し、不適切なアクセスや環境内でのラテラル ムーブメントをブロックします。

効果的なゼロトラスト アーキテクチャーを確立するには、企業環境のユーザーとトラフィックの可視化および制御(暗号化されているものも含む)、環境内の領域間のトラフィックの監視と検証、そして生体認証やワンタイム コードなどのパスワード以外の強力な多要素認証などが必要です。

重要なのは、ゼロトラスト アーキテクチャーでは、ネットワークにおけるリソースの場所がセキュリティ態勢の最も重要な要因ではないということです。厳格なネットワーク セグメンテーションではなく、ソフトウェア定義のマイクロセグメンテーションによってデータ、ワークフロー、サービスなどが保護されるため、データ センター内であっても、分散型のハイブリッド環境やマルチクラウド環境内であっても、どこでも安全性を維持できます。

ゼロトラスト セキュリティの仕組み

ゼロトラストの核となる概念では、すべてのコンポーネントまたは接続が敵対的とみなされ、これはネットワークの安全な境界に基づく旧式のモデルと大きく異なる点です。信頼を前提としないこの概念は、次の要素によって技術的に定義されています。

- 基盤となるアーキテクチャー:従来のモデルでは、承認済みのIPアドレス、ポート、プロトコルがアクセス制御に、リモート アクセスVPNが信頼の検証にそれぞれ使用されていました。

- インライン アプローチ:このアプローチでは、ネットワーク境界内のものも含め、すべてのトラフィックが潜在的に敵対的とみなされ、フィンガープリントやアイデンティティーなどの特定の属性によって検証されるまで、トラフィックはブロックされます。

- コンテキストアウェア ポリシー:パブリック クラウド、ハイブリッド環境、コンテナー、オンプレミス ネットワーク アーキテクチャーなど、あらゆる場所で行われるワークロードの通信に強力なセキュリティを適用します。

- 多要素認証:ユーザー、アイデンティティー、デバイス、場所に基づいて認証を行います。

- 環境に依存しないセキュリティ:通信環境に関係なく保護を適用し、アーキテクチャーの変更やポリシーの更新を必要とすることなく安全なネットワーク間通信を確立します。

- ビジネス向けの接続:ゼロトラスト モデルはビジネス ポリシーを使用して、あらゆるネットワーク上でユーザー、デバイス、アプリケーションを安全に接続し、安全なデジタル トランスフォーメーションを促進します。

ゼロトラスト モデルの基本原則

ゼロトラストは、ユーザーのアイデンティティー、セグメンテーション、安全なアクセスだけを目的としているわけではありません。これは、サイバーセキュリティ エコシステムを構築するための戦略でもあります。その中核となるのが、以下の3つの信条です。

- すべての接続を終了:ファイアウォールなどのテクノロジーは、送信されてくるファイルを検査する「パススルー」アプローチを採用しています。悪意のあるファイルが検出されても、多くの場合警告は手遅れとなってしまいます。効果的なゼロトラスト ソリューションはすべての接続を終了させ、暗号化されたトラフィックを含むすべてのトラフィックが送信先に届く前に、インライン プロキシ アーキテクチャーでリアルタイムに検査し、マルウェアやランサムウェアなどの侵入を防止します。

- きめ細かなコンテキストベースのポリシーでデータを保護:ゼロトラスト ポリシーは、ユーザーのアイデンティティー、デバイス、場所、コンテンツの種類、要求されたアプリケーションなどのコンテキストに基づいて、アクセス要求と権利を検証します。ポリシーは適応性を備えているため、ユーザー アクセスはコンテキストが変化するたびに継続的に見直されます。

- 攻撃対象領域を排除することでリスクを軽減: ゼロトラスト アプローチでは、ユーザーはネットワークではなく必要なアプリケーションやリソースに直接接続します(ZTNAを参照)。ユーザーとアプリ間またはアプリ間で直接接続するため、ラテラル ムーブメントのリスクが排除され、侵害されたデバイスが他のリソースに感染するのを防ぎます。さらに、ユーザーとアプリはインターネットからは見えないため、検出や攻撃の対象になることはありません

ゼロトラストのユース ケース

1. ビジネスと組織のリスクの軽減

ゼロトラスト アーキテクチャーでは、すべてのアプリケーションとサービスの通信が事前定義された信頼の原則に従って認証されるまで、その通信を停止することでリスクを軽減します。ゼロトラスト戦略により、環境内の資産がどのように通信しているかを把握でき、ベースラインが確立されると過剰にプロビジョニングされたソフトウェアとサービスを排除してリスクをさらに軽減できます。

2. クラウドとコンテナー環境へのアクセス制御の提供

ゼロトラスト セキュリティ ポリシーはワークロード アイデンティティーに基づいて適用され、IPアドレス、ポート、プロトコルの影響を受けません。保護はワークロード自体に紐づけられ、環境の変化に影響を受けないため、クラウド サービス プロバイダーやコンテナーに関連するアクセス管理、可視性、一般的なワークロード セキュリティなどの課題が大幅に軽減されます。

3. データ侵害のリスクの軽減

ゼロトラスト アーキテクチャーはすべてのリクエストを検査し、すべてのユーザーとデバイスを認証し、アクセスを許可する前にすべての権限を評価し、コンテキストの変化に応じて継続的に信頼を再評価します。さらに、ゼロトラスト モデルでは1対1の安全な接続が確立されるため、ラテラル ムーブメントは実行できません。つまり、攻撃者が環境に侵入できたとしても信頼は確立されないため、データにアクセスしたり、盗み出したりすることはできないのです。

4. コンプライアンスへの取り組みのサポート

ゼロトラストはインターネットからすべてのユーザーとワークロードの接続を見えなくし、PCI DSSやNIST 800-207などの規格への準拠を簡素化しながら、よりスムーズな監査プロセスをサポートします。ゼロトラスト マイクロセグメンテーションでは、規制対象と非規制対象のデータを切り分けるためのきめ細かな制御を用いて、特定の種類の機密データの周囲に境界を設けることができます。監査中またはデータ侵害が発生した際、マイクロセグメンテーションはフラットなネットワーク アーキテクチャーよりも優れた可視性と制御を提供します。

ゼロトラストを始めるには

ゼロトラスト アーキテクチャーを設計するにあたって、セキュリティ部門やIT部門は最初に以下の2つの質問について考える必要があります。

- 何を保護しようとしているのか?

- 誰から保護しようとしているのか?

どのような戦略を取るかによって、アーキテクチャーの設計方法が決まります。それに続いて、技術やプロセスをその戦略に基づいて確立することが最も効果的なアプローチであり、その逆ではありません。

Gartnerは、ゼロトラスト ネットワーク アクセス(ZTNA)フレームワークにおいて、サービスとして提供されるゼロトラストの活用を推奨しています。ゼロトラストを広範囲に導入する前に、最も重要な資産から始める、あるいはテスト ケースとして重要度の低い資産から始めるなどのように、段階的なアプローチを踏むことも可能です。どこから始めるかを問わず、最適なゼロトラスト ソリューションを導入すれば、リスクを削減しながら効果的なセキュリティ制御を確保できます。

ゼロトラスト セキュリティを実装するには

ゼロトラストとは、セキュア トランスフォーメーションを実現するということです。「ゼロトラスト アーキテクチャーの必要性は理解しているものの、何から着手すればいいのかわからない」という組織は少なくありません。そして、セキュリティ プロバイダーのほとんどが独自にゼロトラスト セキュリティを定義しています。真のゼロトラストは一朝一夕には実現しません。それは、従業員を活性化し、保護することから始まる旅のようなものなのです。

詳細は、ゼロトラストを実装するにはをご確認ください。

ゼロトラスト ソリューションとしてZscalerを選択すべき理由

Zscalerはクラウドで生まれ、クラウドを利用する組織のために構築された、ゼロトラスト プラットフォームを提供する唯一のサイバーセキュリティ ベンダーです。さらに、業界で最も権威のあるアナリスト レポートやランキングにおいて常にリーダーの1社として評価され、革新的なパートナーや顧客の支持を得ています。

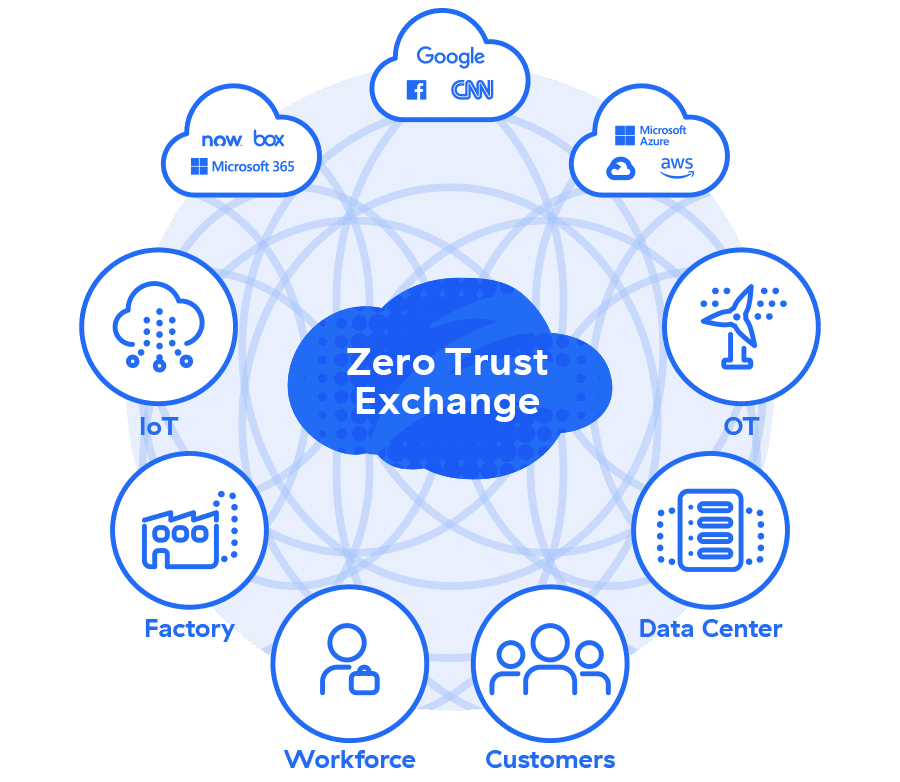

これはすべて、Zscalerの主力プラットフォームであるZscaler Zero Trust Exchangeの成果です。

Zscaler Zero Trust Exchange

Zscaler Zero Trust Exchange™は、ゼロトラストの基盤の上に構築されたクラウド ネイティブなプラットフォームです。最小特権の原則に従い、ユーザーの場所、デバイスのセキュリティ態勢、通信されるコンテンツ、要求されているアプリケーションなどのコンテキストに基づいて信頼を確立します。信頼が確立されると、従業員はネットワークに直接接続されることなく、あらゆる場所で高速かつ信頼性の高い接続を得ることができます。

全世界150拠点以上のデータ センターで稼働するZero Trust Exchangeは、ユーザーがアクセスするクラウド プロバイダーやアプリケーションと併置されており、ユーザーに近い場所でサービスを提供します。これにより、ユーザーと接続先の経路が最短となり、包括的なセキュリティと優れたユーザー エクスペリエンスを実現できます。

ゼロトラストの基礎 – 詳細こちら