/ スピア フィッシングとは

スピア フィッシングとは

スピア フィッシング攻撃の仕組み

スピア フィッシング攻撃はメール、ソーシャル メディアのメッセージ、SMS、もしくは信頼できる相手を装った電話などから始まります。サイバー犯罪者はターゲットの情報を織り交ぜた「本物らしい」文面を作成することで、受信者に添付ファイルを開かせたり、一見無害に見えるリンクをクリックさせたりします。

フィッシング メールではターゲットが利用する銀行のロゴなどのデザインがそのまま使われ、取引や重要な通知を確認するよう求める場合があります。メール内のリンクをクリックすると、銀行のサイトに見せかけた偽のWebサイトに移動し、銀行口座のログイン認証情報、クレジット カード、ソーシャル セキュリティ番号などを入力するよう促されます。

脅威アクターは友人、家族、同僚など、ターゲットの顔見知りになりすますこともあるため、受信者は「友人」からのメールと誤認して動画のリンクを開いたり、ファイルをダウンロードしたりする場合があります。知人を装ったメールはターゲットの警戒を緩めてしまうため、怪しい兆候に気づいたり、詐欺を疑ったりする可能性が低くなります。

生成AIの進化でより高度なフィッシングが可能に

わずか数分程度のサンプルがあれば、ディープフェイク ボイス ジェネレーターが話し手をリアルに模倣して、電話を使ったフィッシングを仕掛けられます。

Zscaler ThreatLabzは、3つのプロンプトだけで基本的な偽のMicrosoftログイン ページを作成しました。

スピア フィッシングの種類

フィッシング詐欺にはさまざまな手口と種類があります。スピア フィッシング攻撃でよく見られる例をいくつか見てみましょう。

- アングラー フィッシング:ハッカーはソーシャル メディア(TwitterやLinkedInなど)またはテキスト メッセージ(スミッシング)を使って、苦情に対応したり、特典情報を送信したりする企業の担当者になりすまします。担当者からこの方法で連絡が届いた場合は、やり取りの前に身元を確認する必要があります。

- ビジネス メール詐欺(BEC):攻撃者は業務用のメール アカウントを乗っ取ったり、類似したアカウントを作成してその所有者になりすましたりして、同僚や取引先にフィッシング メッセージを送信します。この手口は多くの場合、振り込め詐欺に使用されます。

- ホエーリング攻撃:脅威アクターが特権的なアクセスを持つ経営層に狙いを定めて行う攻撃です。この種の攻撃は非常に巧妙で、綿密に計画されている場合が多いため、さらに危険性が高くなります。

- CEO詐欺:ホエーリングと密接に関連したこの攻撃では、同様のBEC詐欺を使用して組織のCEOなどになりすまし、従業員に緊急対応を要求する詐欺メッセージを送信します。

- クローン フィッシング:金融機関や企業向けサービスなど、被害者側が信頼しやすい送信者を装ってメールを送信します。この種の攻撃は、スピア フィッシングを仕掛ける側が被害者のメール アカウントにアクセスできたことで発生する場合がほとんどです。

その他の一般的なフィッシングについては、フィッシングとはをご覧ください。

スピア フィッシングのターゲット

個人

スピア フィッシング攻撃では誰でも標的になる可能性があり、攻撃側は個人情報、特に機密情報を使用してより説得力のある形で攻撃を仕掛けてきます。組織の経営層は、より機密性の高いデータを取り扱うことが多いため、ターゲットになりやすい傾向があります。

金融/保険業界

金融/保険業界を標的としたフィッシング攻撃は、件数と増加率のいずれにおいても最上位となり、前年比393%増となりました。この業界は、アイデンティティーの窃取や金融詐欺を目的とする脅威アクターにとって魅力的な標的となっています。

企業

サイバー犯罪者は企業のシステムに侵入して、膨大な量の機密情報にアクセスします。特に金融業界やテクノロジー業界のデータ侵害は、復旧費用や罰金、顧客の信頼喪失など、企業に数百万ドル規模の損失をもたらす可能性があります。クラウドやリモート ワークへの大規模な移行によりIT環境が分散したことで攻撃ベクトルが増加し、ビジネスはこれまで以上に脆弱になっています。

(出典:2023年版ThreatLabzフィッシング レポート)

スピア フィッシング攻撃からの防御方法

スピア フィッシングの成功を防ぐには、適切な予防策を講じる必要があります。そのために組織が取るべきアクションをいくつか紹介します。

スピア フィッシング対策のベスト プラクティスに準拠する

以下の主要なセキュリティ ソリューションで全体的なリスクを軽減します。

- メール セキュリティ:メールが境界に到達する前に検査するクラウドベースのサービスを使用して、悪意のある添付ファイルやリンク、ドメイン名のなりすましからリアルタイムで保護し、最も一般的なフィッシングの手口から組織を守ります。

- レポート機能:ユーザーがフィッシング攻撃の試みを報告できるようにするには、メール クライアントにレポート ボタンが組み込まれていることが理想的です。フィッシング インシデントを調査して対応するためのプレイブックを実装します。

- 多要素認証(MFA):追加の認証システムでセキュリティを強化します。Okta VerifyやGoogle Authenticatorなどのアプリは、SMSを傍受する可能性のあるMiTM戦術に対する防御を強化します。

- 暗号化トラフィックの検査:攻撃の95%以上が暗号化されたチャネルを使用しています。暗号化の有無にかかわらず、すべてのトラフィックを検査して攻撃者がシステムに不正侵入しないようにします。

- ウイルス対策ソフトウェア:既知の悪意のあるファイルを識別してダウンロードを防止するためにも、定期的にアップデートされるウイルス対策でエンドポイントを保護する必要があります。

- 高度な脅威対策:疑わしいファイルを隔離して分析するインライン サンドボックスや、ユーザーの作業を中断させることなく悪意のあるWebコンテンツから保護するブラウザー分離を使用して、未知のマルウェアを阻止します。

- URLフィルタリング:新規登録ドメインのような最もリスクの高いWebコンテンツへのアクセスをポリシーで管理するURLフィルタリングで、フィッシングのリスクを制限します。

- 定期的なパッチの適用:アプリケーション、オペレーティング システム、セキュリティ ツールには定期的にパッチを適用して最新の保護を確保することで、脆弱性を減らします。

- ゼロトラスト アーキテクチャー:きめ細かなセグメンテーション、最小特権アクセス、継続的なトラフィック モニタリングを実施して、インフラに不正侵入した可能性のある脅威アクターを検出します。

- 脅威インテリジェンス フィード:報告されたURL、抽出された侵害の痕跡(IOC)、戦術、技術、手順(TTP)などについて、自動化されたコンテキストの強化を図り、スピーディーな検知と修復を実現します。

- 厳格なセキュリティ プロトコルへの準拠:強力なパスワード使用の義務付け、従業員がソーシャル ネットワーク上で共有できる内容の定義、効果的なセキュリティ対策の実施を徹底します。また、最新のセキュリティ ソフトウェアでフィッシング試行がユーザーに到達する前にブロックします。

スピア フィッシング攻撃を特定する方法を理解する

一般的なセキュリティ意識向上トレーニングの一環として、すべてのユーザーは以下のようなスピア フィッシングの兆候を見極める方法を理解する必要があります。

- 細部の違い:サイバー犯罪者はURLやメール アドレス、ブランディングなどを模倣してきますが、細部に目を光らせると見破ることができます。例えば、信頼できる組織から送信されたように見えるメールも、送信者のアドレスに見覚えがなかったり、正規のフォーマットではないアドレスであったりする場合があります。

- 稚拙な文法やスペル:専門的なやりとり、特に企業からお客様への連絡は送信前に校正される場合が多く、ほとんどのメール サービスは単純なエラーに対しては自動的にフラグを立てます。そのため、送信されたメッセージにこのような間違いが多数含まれている場合は不正な送信元から送られた可能性が高くなります。

- 一般的でない言葉遣い:文法的な間違いがない場合でも、疑わしい内容だと感じるケースもあります。統一感に欠けたり、一般的ではない言葉の使われ方がされている場合などがこれに当てはまります。知り合いからのメッセージであるように見えても、文体が不自然な場合はフィッシングの可能性を考える必要があります。

- 不自然な依頼:特に説明がほとんど提示されていない不自然な依頼には注意してください。例えば、「自分が利用している銀行」からのなりすましメールでは、本人確認のために自身の口座への振り込みを求められるケースがありますが、疑わしいと感じた場合は正規の送信者がそのような依頼をすることがあるのかを確認します。確認できない場合は、フィッシングの可能性が高いと考える必要があります。

- なりすましの頻度が高い送信元:フィッシング攻撃者は引き続き人気のあるブランドになりすまして、消費者を欺いています。Zscaler ThreatLabzの調査では、最も模倣されたブランドは依然としてMicrosoftであり、フィッシングの試行全体の43.1%を占めていることが明らかになっています。MicrosoftのOneDriveとSharePointも上位5位に入っており、脅威アクターが今なおMicrosoftの重要なアプリケーションのユーザー認証情報に狙いを定めていることがわかります。

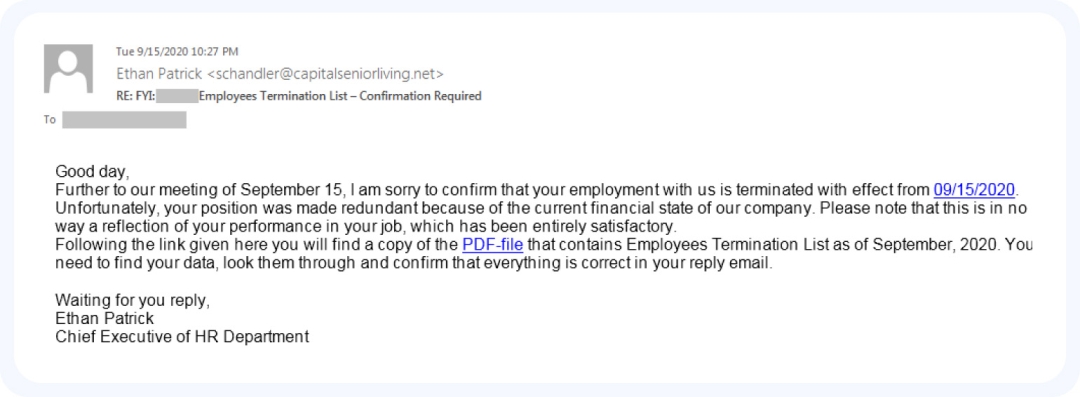

これはスピア フィッシング メールの一例ですが、独特の言い回しと細部まで作り込まれている点に着目してください。

フィッシングへの意識を組織全体で高めるには

組織内の関係者全員がセキュリティ脅威やポリシーについて最新の情報を入手できるようにすることで、大きな成果を期待できます。すべてのフィッシングは人間の信頼を逆手に取るもので、たった一人のユーザーが悪意のあるリンクをクリックするだけで組織の環境は危険にさらされるのです。

セキュリティ意識向上トレーニング プログラムでは、職務上直面する可能性のあるサイバー脅威、スピア フィッシング メールやその他の標的型攻撃を特定する方法、フィッシングを報告する手段と報告先などについて関係者を教育する必要があります。

また、サイバーセキュリティの専門家のサービスを利用することも重要です。ソーシャル エンジニアリング技術はトレンドや新しい手法によって常に進化しているため、簡単には対処できません。ビジネスを熟知している専門家と協力することで、従業員が必要とするすべてのガイダンスとサポートを受けることができます。

Zscalerのソリューション

人間の性質を巧みに悪用するため、ユーザーの侵害は対応が最も難しいセキュリティ課題の一つです。ターゲットを至近距離から攻撃するスピア フィッシングはより危険で、簡単に侵害につながる可能性があります。被害を最小限に抑えるには、より広範囲にわたるゼロトラスト戦略の一環として、効果的なフィッシング対策を実装する必要があります。

Zscaler Zero Trust Exchange™プラットフォームは包括的なゼロトラスト アーキテクチャー上に構築されており、攻撃対象領域を最小限に抑え、不正侵入を防ぐために以下の方法を用いてフィッシングを阻止します。

- 攻撃の防止:フルTLS/SSLインスペクション、ブラウザー分離、ポリシーに基づくアクセス制御などの機能により、悪意のあるWebサイトからのアクセスを防止します。

- ラテラル ムーブメントの防止:一旦システムに侵入したマルウェアは、拡散して被害を拡大させる恐れがあります。Zero Trust Exchangeはユーザーをネットワークではなくアプリに直接接続させることで、アプリからマルウェアが拡散するのを阻止します。

- 内部脅威の阻止:Zscalerのクラウド プロキシ アーキテクチャーはフル インライン インスペクションを活用して、プライベート アプリを悪用する試みを阻止すると同時に、最も高度な手法を使った攻撃も検出します。

- データ損失の防止:Zero Trust Exchangeは転送中データおよび保存データを検査し、活動中の攻撃者によるデータ窃取を阻止します。