/ ICSセキュリティのPurdueモデルとは

ICSセキュリティのPurdueモデルとは

Purdueモデルの目的

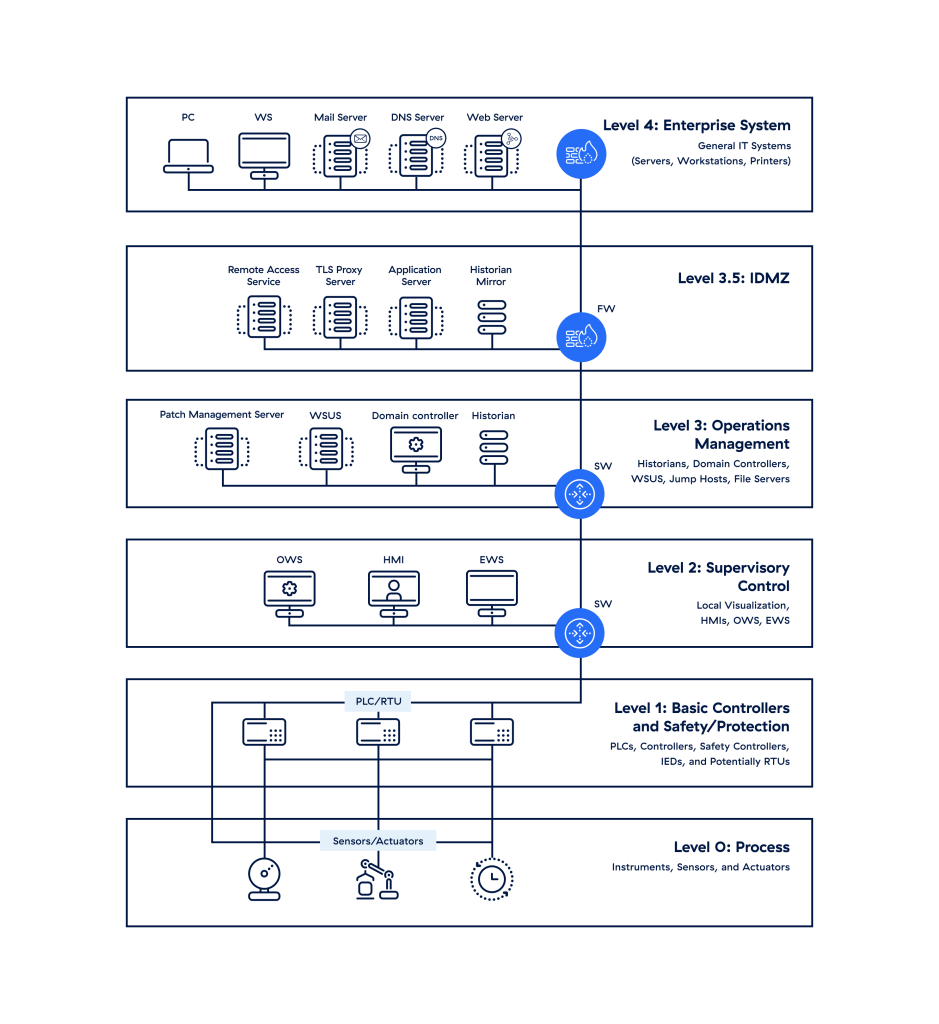

Purdueモデルは、Purdue Enterprise Reference Architecture (PERA)の一部を成し、工場のプロセスが完全自動化されているコンピューター統合生産(CIM)における、データ フローの参照モデルとして設計されています。開発目的は、ICSのネットワーク アーキテクチャー構築のための標準を定義することでした。ネットワーク レイヤーを分離して、レイヤー間での階層的なデータの流れを維持し、OTセキュリティをサポートするアーキテクチャーの構築を想定しています。

このモデルは、ICSアーキテクチャーの一般的な要素を互いにどのように接続するかを示し、6つに分かれた各ゾーンにITシステムおよびOTシステムを配置しています。正しく実装することで、ICSおよびOTとITシステムの間に「エアギャップ」を確立し、互いを分離することができるため、ビジネスの妨げにならない形で効果的なアクセス制御を行えるようになります。

Purdueモデルにおける6つのゾーン

OTシステムはモデルの下層部、ITシステムは上層部を占めており、両者の間には統合部分であるDMZ (非武装地帯)があります。

Purdueのレファレンス モデルの各ゾーンを上から順に見ていきましょう。

図1: Purdueモデルの基本的なイメージ

レベル4およびレベル5:エンタープライズ ゾーン

このゾーンには一般的なITネットワークが入り、製造オペレーションのオーケストレーション(自動処理連携)など、ビジネス上の重要な働きがここで行われます。ここに含まれる企業資源計画(ERP)システムが、工場の生産スケジュール、材料の使用、出荷、在庫状況を最適化します。

このゾーンに混乱が発生すると長いダウンタイムが発生する可能性があり、その場合、経済的な損害、重要なインフラストラクチャーの機能停止、収益の損失を伴います。

レベル3.5: DMZ (非武装地帯)

このゾーンには、ITとOT間での脅威のラテラル ムーブメントを防ぐために使用されるファイアウォールやプロキシなどのセキュリティ システムが入ります。自動化の拡大により、OTとITシステム間における双方向のデータ フローの必要性は高まっており、ITとOTを統合するこのレイヤーによって組織の競争力を高められる可能性もあります。その一方、フラット ネットワークのアプローチを採用するとサイバー リスクも高めてしまう恐れがあります。

レベル3:製造オペレーション システム ゾーン

このゾーンには、製造現場での生産ワークフローを管理するカスタムのOTデバイスが入ります。

- 製造オペレーション管理(MOM)システム:生産オペレーションを管理します。

- 製造実行システム(MES):生産の最適化に役立つリアルタイム データを収集します。

- データ ヒストリアン:プロセス データを格納し、(最新のソリューションでは)コンテキスト分析を実行します。

レベル4およびレベル5と同様、ここで混乱が発生すると経済的損害や重要なインフラストラクチャーの障害につながるほか、人員や工場の安全が脅かされたり、収益の損失が発生したりする可能性があります。

レベル2:制御システム ゾーン

このゾーンには、物理プロセスを管理、監視、制御するシステムが入ります。

- 監視制御システム(SCADA)ソフトウェア:ローカルまたはリモートで物理プロセスを監視および制御し、データを集約してヒストリアンに送信します。

- 分散制御システム(DCS): SCADAと同様の機能を担います。ただし、通常はローカルに展開されます。

- ヒューマンマシン インターフェイス(HMI): DCSおよびPLCに接続して、基本的な制御や監視を可能にします。

レベル1:インテリジェント デバイス ゾーン

このゾーンには、レベル0のデバイスにコマンドを送信する機器が入ります。

- プログラマブル ロジック コントローラー(PLC):産業プロセスにおける自動および手動の入力を監視し、それに応じて出力を調整します。

- リモート ターミナル ユニット(RTU):レベル0のハードウェアをレベル2のシステムに接続します。

レベル0:物理プロセス ゾーン

このゾーンには、センサーやアクチュエーターなど、組み立てや潤滑といった物理的なプロセスに直接関わる機器が入ります。最新のセンサーの多くは、セルラー ネットワークを介してクラウド内の監視ソフトウェアと直接通信します。

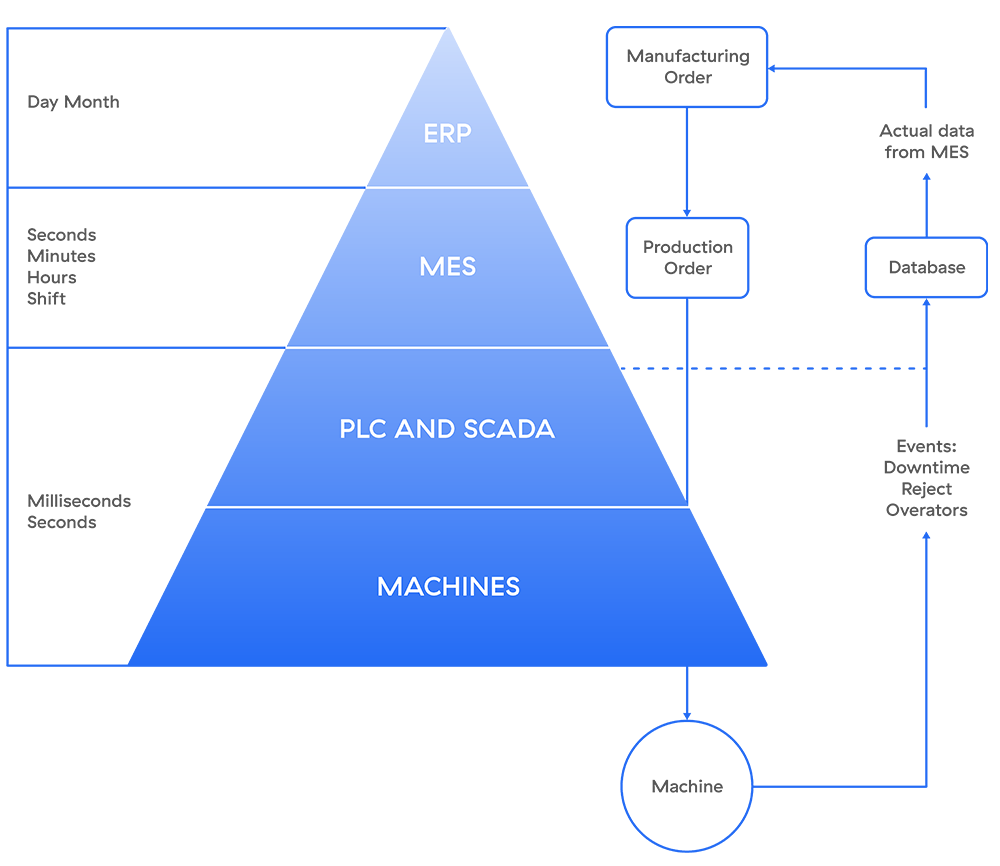

図2は、各ゾーンおよびシステムにまたがるワークフローや相互作用を示したものです。

図2: Purdueモデルにおけるワークフローと相互作用

Purdueモデルは現在も有効か

1992年にTheodore J. Williamsとパデュー大学コンソーシアムがPurdueモデルを紹介した当時、1980年代の半ばから後半にかけて業界を席巻し始めていたCIMの明確な情報階層を説明したモデルはまだほとんどありませんでした。

現在ではインダストリアルIoT (IIoT)の存在によってITとOTの境界線が曖昧になっているため、最新のICSネットワークにもPurdueモデルが当てはまるのかどうかについて、専門家たちもしばしば頭を悩ませています。レベル0からのデータはクラウドに直接送信されるため、Purdueモデルのセグメンテーション フレームワークは、最新のネットワークに当てはまらないという考え方が多いものの、多くの専門家はこのモデル自体を完全に否定するのは早いと考えています。

2020年、LitmusのCEOであるVatsal Shah氏は次のように述べています。「無線ネットワークおよび有線ネットワークのいずれにおいても、Purdueモデルはセグメンテーション要件への対応に役立ち、不正なトラフィックやエクスプロイトから運用技術(OT)ネットワークを保護してくれる存在です」¹

SANS Instituteも2021年に同様の見解を示しており、「Purdueモデルの階層レイヤーが現代のアーキテクチャーには一様に適用できなくなっているとしても、ICSとITデバイスおよびシステムを機能別のレイヤーに分類することで、管理者やセキュリティ担当者がセキュリティ対策を効果的に適用する領域を判断するのに役立つ」²としています。

また、2022年に入ってもForbesが同様の見解を示しています。「Purdueモデルは古い。しかし、非常に優れている」³

産業におけるアップタイムの要件や予算の影響で、古いシステムを新しいもので置き換えることができないケースも多く、これはIoTが台頭している現在のPurdueモデルにも当てはまります。そこで、システムを置き換えるのではなく、ハイブリッド アプローチを採用しようという声が高まっています。ゼロトラストによるマクロ セグメンテーションを適用し、最新のICSセキュリティに特有の課題を克服するのです。

1. AutomationWorld「Is the Purdue Model Still Relevant?」2020年5月

2. SANS Institute「Introduction to ICS Security Part 2」2021年7月

3. Forbes「A Reimagined Purdue Model For Industrial Security Is Possible」2022年1月

ICS特有のサイバーセキュリティの課題

ICSにおけるセキュリティ課題の例をいくつかを見てみましょう。

- エア ギャップが有効性を失っている。産業バリュー チェーン全体でIoTやクラウドの導入が広がり、多くの産業用ネットワークが統合されるようになったため、従来のエア ギャップは効力を失っています。

- ICSデバイスは長く使える代わりに進化しない。多くの産業用デバイスは、アップタイム要件の厳しさから、更新や交換が難しく、高いコストやリスクを伴います。そのため、CIMデバイスの多くが最新の攻撃に対して脆弱なまま広範なネットワークに接続されています。

- ITとOTの統合と新しいテクノロジーによってリスクが高まる。デジタル トランスフォーメーションによりITとOTの垣根が取り払われ、ネットワーキングとデータ分析の進歩によりプロセスが再構築され、新しい高度なサイバー攻撃が出現する中で、ICSフレームワークは適応が遅れています。

- ICSネットワークの責任者の多くがゼロトラストの採用を躊躇している。ゼロトラストは最新のネットワークを保護する最も効果的な戦略です。しかし、事業運営者はコストや複雑さと引き換えになるのではないかと疑念を感じているようです。具体的には、ダウンタイムによって収益の損失やインフラストラクチャーの混乱が生じたり、人員の安全が脅かされたりすることを懸念しています。

ICSにおけるゼロトラストの必要性

多くの場合、OT環境では、フラット ネットワークで複数のベンダーの機器を使用します。しかし、物理デバイスでネットワークレベルのマイクロセグメンテーションを実装すると、特にICSおよびSCADAシステムがあまりに古い場合、大幅なダウンタイムが発生する可能性があります。さらに、OTのプロフェッショナルの多くは、ITのベストプラクティスや高度なネットワーク セキュリティの概念を把握していません。セキュリティではなく、アップタイムや人員の安全を優先するのがOTのプロフェッショナルの仕事です。

イーサネットはほとんどの工場や倉庫で依然として主流ですが、ワイヤレス接続の利用も拡大しています。背景にあるのは、プライベート セルラーによってもたらされるモビリティーや信頼性、決定論的ネットワーク、標準化されたテクノロジーです。これにより自律移動ロボット、コボット、アセット追跡、スマートグラス、その他のインダストリー4.0アプリケーションを実現できます。

現在、製造業者はリアルタイム収集したデータを使用してクラウドで分析を実行し、即座に結果を得られるようになっています。それに伴い、製造用のPLC、SCADA、DCS、物流用の倉庫管理システムなど、かつてローカル環境で稼働していたアプリケーションやデータ生成のアクティビティーのクラウド移行も進んでおり、OTネットワークはいっそう複雑になっています。

しかし、ゼロトラストを導入すれば、OT環境のセキュリティを簡素化し、ICSシステムにおけるセキュア リモート アクセスなどといった重要課題を解決することが可能です。しかも、各レイヤーにおける物理的なセグメンテーションは必要ありません。米国国立標準技術研究所(NIST)は、「境界ベースのネットワーク セキュリティもまた不十分であることがわかっている。ひとたび攻撃者が境界を突破するとラテラル ムーブメントを防げないためである」として、産業用ネットワークおよび企業ネットワークとしてゼロトラスト アーキテクチャーを推奨しています。

ワークフロー、システム設計、オペレーションに対し、ゼロトラストというITネットワークの基本原則を適用することで、OTネットワークのセキュリティ態勢を簡素化および改善し、デジタル トランスフォーメーションを加速させることができます。

ZscalerのICSセキュリティ ソリューション

ゼロトラスト アプローチは、OTとICSに堅牢なセキュリティを適用する最も効果的な方法です。ネットワークへのアクセスに依存せず、さまざまな状況に柔軟に対応し、コンテキストに基づいてアプリケーションにアクセスできるようになります。効果的なゼロトラスト アーキテクチャーを導入すれば、あらゆるユーザーが必要なアプリケーションやシステムにのみアクセスできるようになります。複雑なファイアウォール スタックやVPNは必要なく、しかも、アプリケーションやネットワークはインターネット上で不可視化されます。

Zscaler Private Access™ (ZPA™)は、世界で最も導入されているゼロトラスト ネットワーク アクセス(ZTNA)プラットフォームであり、以下のような機能を提供します。

- VPNの強力な代替ソリューション:安全性が低く、負荷が高いVPNをZPAにリプレースすることで、不要なトラフィックのバックホールを排除し、プライベート アプリケーションへの安全で低遅延のアクセスを実現します。

- ハイブリッド ワーク向けのセキュリティ:あらゆる場所やデバイスからWebアプリやクラウド サービスに安全かつスムーズにアクセスできるようにします。

- サード パーティー向けのエージェントレス アクセス:管理対象外のデバイスをサポートすることで、ベンダー、請負業者、サプライヤーなどがプライベート アプリに安全にアクセスできるようにします。エンドポイント エージェントは必要ありません。

- IIoTおよびOT接続:IIoTおよびOTデバイスに高速かつセキュアで信頼性の高いリモート アクセスを提供して、メンテナンスやトラブルシューティングにかかる負荷を軽減します。