/ セキュア リモート アクセスとは

セキュア リモート アクセスとは

セキュア リモート アクセスとは、会社のオフィス以外の場所からネットワーク、デバイス、アプリケーションに高度なセキュリティでアクセスするためのセキュリティ対策、ポリシー、技術を総称したものです。

セキュア リモート アクセスの仕組み

セキュア リモート アクセスは、オフィス以外で作業する従業員が生産性を維持するために必要なリソースを利用できるようにします。企業ネットワークではなく、自宅や公共の安全性の低いWi-Fiインターネット接続を介して、リモート デバイスからデータ センター、ネットワーク、アプリケーション、クラウド リソースに接続する手段を提供します。

セキュア リモート アクセスは、現代のハイブリッド ワーカーにエンドポイントとインターネットの間に位置するバッファーを提供し、不正アクセスのリスクを最小限に抑えながらリモート接続を確立します。

セキュア リモート アクセスの技術やポリシーは企業によって異なりますが、これは、各企業のIT部門にはあらゆる場所から安全なアクセスを提供するための独自のインストール、要件、予算があるためです。

セキュア リモート アクセスが重要な理由

人材を採用するにあたって、多くの企業が重視しているのは勤務地ではなく、人物像やスキルです。リモート ワークやハイブリッド ワークが定着し、サイバー脅威の進化と脆弱性の問題が深刻化する現在の状況下で、セキュア リモート アクセスはさまざまな国や業界のIT部門、セキュリティ部門の最優先事項になりつつあります。

これまで、組織の従業員はネットワークに接続され、すべてのアプリケーションは同じネットワークに接続されたデータ センターにありました。しかし、新型コロナウイルスの感染拡大により、企業は生産性と収益性を維持するためにリモート ワークへの急速な移行を余儀なくされました。その結果、リモート ユーザーがネットワークまたはその他の方法でMicrosoft 365などの内部アプリケーションにアクセスできるように、リモート アクセス ソリューションを採用する企業が増加したのです。

現在のセキュリティ基準は5年前とは大きく異なり、セキュア リモート アクセス技術を取り巻く枠組みは急速に変化しています。

Cybersecurity Insidersが公開した2022年版 VPNリスク レポートでは、調査対象となった企業の80%以上がゼロトラスト モデルの実装を計画していることが明らかになりました。

セキュア リモート アクセスに使用される技術

市場にはさまざまなリモート アクセス ソリューションが存在しますが、ここでは、現在最も使用されているものをいくつか紹介します。

仮想プライベート ネットワーク(VPN)

ここからすべてのセキュア リモート アクセス ソリューションが始まりました。VPNは、ネットワークとリモート ユーザーの間にあるトンネルを介して、企業ネットワークへのアクセスを提供します。一度認証されると、ユーザーには無制限のネットワーク アクセスが付与され、ネットワーク内を水平移動できるようになります。

2要素認証/多要素認証(2FA/MFA)

この方法では、ユーザーは少なくとも2つの手段で認証されることで、企業ネットワークやリソースにアクセスできるようになります。パスワード、メール アドレス、リモート デスクトップ、モバイル デバイスのほか、指紋などの生体認証を組み合わせられますが、ユーザーが両方またはすべての方法で認証されない場合、リクエストは拒否されます。

シングル サインオン(SSO)

SSOを使用すると、ユーザーは1つの認証形式(つまり「シングル」)ですべてのリソースにアクセスできます。ユーザー名やパスワードを管理する必要がないため、個人だけでなくさまざまな規模の企業で利用されています。

特権アクセス管理(PAM)

PAMとは「人、プロセス、技術」を組み合わせて、アクセスを管理することです。PAMを使用することで、IT部門はサイバー攻撃や内部脅威を阻止し、運用効率を最適化してコンプライアンスを確保しながら、アカウントをリアルタイムで監視できるため、可視性を強化できます。また、ユーザーは承認されたリソースのみにアクセスできるようになり、アクセス管理がより厳密になります。

セキュア リモート アクセスのメリット

セキュア リモート アクセス ソリューションは、以下の点で役立ちます。

- 機密データの安全性の確保:外部からのアクセスを制限し、安全で制御された手段に対してのみアクセスを許可することで、組織のデータを保護しながらリスクを大幅に削減できます。近年の高度な脅威を考慮すると、これは非常に重要なポイントといえます。

- 攻撃対象領域の削減:サイバー犯罪者がリモートのエンドポイントに侵入するために使用できる攻撃ベクトルを減らすことで、高度な脅威からより効果的に防御できます。これにより、組織のセキュリティ態勢を改善できます。

- コンプライアンスの確保と維持:データの漏洩や流出を防止することで、データ保護やプライバシーに関する規制が厳格化する中でも組織のコンプライアンス違反を回避できます。

求められる変化

これまで何十年もの間、ITの専門家はセキュア リモート アクセスを実現するためにVPNに依存してきました。しかし、より多くのユーザーがネットワーク外で作業し、ノートパソコンやモバイル デバイスから会社のリソースにアクセスするようになっても、そしてアプリやインフラの大半がクラウドに移行しても、この慣習は変わりませんでした。

こうした中で、IT部門やセキュリティ部門は「ほとんどのユーザーがネットワークから離れ、多くのアプリがクラウドに移行しているこの状況で、リモート ユーザーを内部ネットワークに接続することは果たして合理的なのか?」という疑問を抱え始めるようになりました。

旧式のリモート アクセス モデルはネットワークという限定的な領域だけにセキュリティ対策を施しますが、これは大きな問題です。従来のVPN技術に依存している組織は、レイテンシーが高いという問題以外にも、次の2つの重要な領域でリスクを増加させることになりかねません。

- 過度の信頼を与えがちな固有の性質

- 外部ネットワークへのアクセスに伴うリスクの増加

VPNに大きく依存する旧式の「城と堀」のアーキテクチャーは、ゼロトラスト アプローチとは異なり、あまりにも簡単に信頼する傾向があります。このアーキテクチャーには、企業ネットワーク内の認証を決定するためにIPアドレス、エンドポイントベースのアクセス制御、その他の要素に依存する「フラット」なネットワークを作り出すという欠陥が存在します。ユーザーがフラットなネットワークのいずれかに入ると、企業ネットワーク全体を移動できるようになります。

その結果、悪意のあるアクターは、VPNの攻撃対象領域を悪用してネットワークに侵入し、ランサムウェアやフィッシング攻撃、サービス拒否(DoS)をはじめとする、重要なビジネス データを盗み出すさまざまな手段を実行できるようになります。

これに対して、ゼロトラスト アプローチでは、すでに境界内にあるトラフィックも含め、すべてのトラフィックを敵対的なものとみなします。一連のコンテキストベースの属性によって識別されない限り、それらは信頼されず、通信からブロックされます。

次のセクションで説明するように、セキュア リモート アクセスは現在のクラウドファースト環境が求める要件を満たすよう進化してきました。

ゼロトラスト ネットワーク アクセスで再定義するセキュア リモート アクセス

現代のニーズに応えるために、IT部門はソフトウェア定義の境界(SDP)とも呼ばれるゼロトラスト ネットワーク アクセス(ZTNA)フレームワークを活用して、ネットワーク外のユーザーにセキュア リモート アクセスを提供しています。ZTNAはVPNを使うことなく、パブリック クラウド、プライベート クラウド、またはデータ センターでホストされるプライベートなエンタープライズ アプリに安全にアクセスできるようにします。

ZTNAは適応型信頼モデルに基づいており、信頼は暗黙のうちに与えられるのではなく、詳細なセキュリティ ポリシーによって定義された「知る必要のある最小限の特権」に基づきアクセスが許可されます。このセキュリティ ソリューションは物理的なアプライアンスを必要とすることなく、あらゆる環境に導入でき、すべてのREST APIアプリケーションをサポートします。

ZTNAソリューションは、次の4つの原則を遵守している必要があります。

- アプリケーション アクセスを提供する行為自体をネットワーク アクセスから切り離します。こうすることで、侵害されたデバイスがネットワークにまで感染を広げるリスクが抑えられ、承認されたユーザーだけがアプリケーションにアクセスできるようになります。

- アプリからユーザーへのインサイドアウト接続によって、承認されていないユーザーからはネットワークとアプリケーションの両方の環境が見えなくなります。IPがインターネットに公開されないため、「ダークネット」が形成され、ネットワークが外部から検出されなくなります。

- アプリケーションのセグメント化により、ユーザーの承認後にアプリケーションへのアクセスが1対1で許可されるため、特定のアプリケーションのみへのアクセスが許可され、ネットワーク全体へのフル アクセスは付与されません。

- ネットワーク中心のセキュリティではなく、ユーザーとアプリ間のアプローチを採用します。ネットワークは重視されず、インターネットが新しい企業ネットワークとなり、MPLSの代わりにエンドツーエンドで暗号化されたTLSマイクロトンネルを利用します。

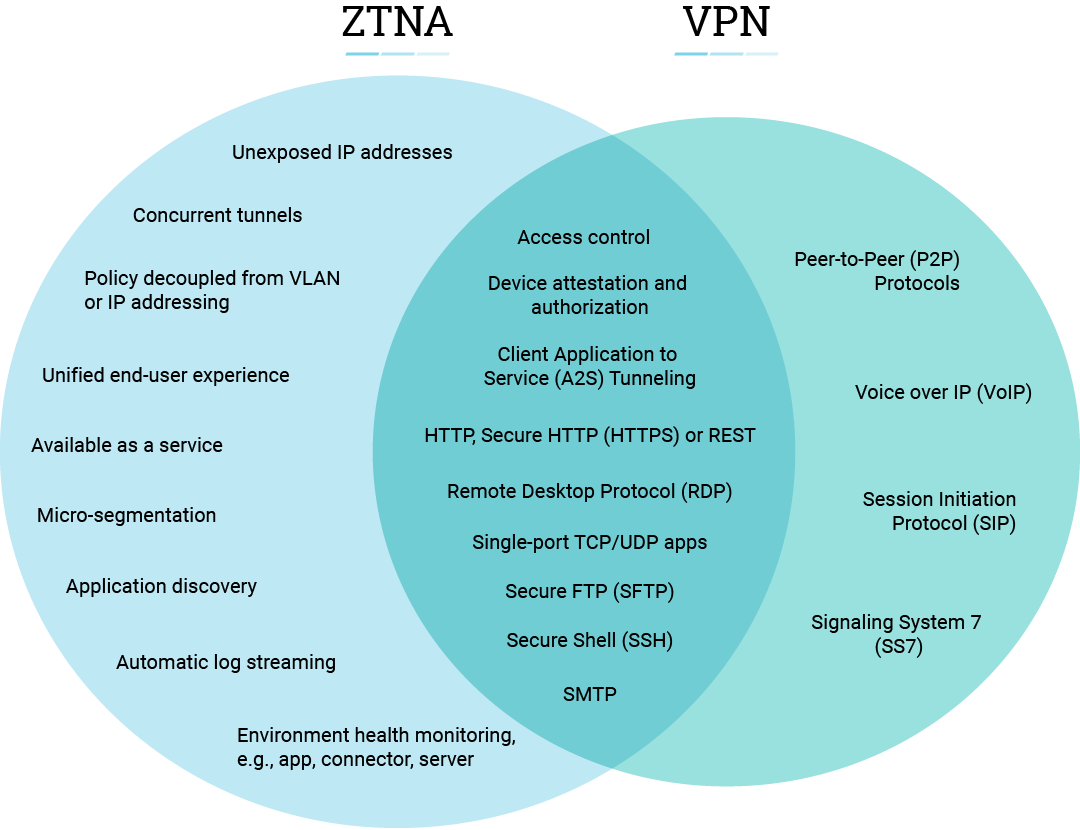

セキュア リモート アクセスにVPNよりもZTNAが適している理由

セキュア リモート アクセスは、デジタル トランスフォーメーションによって状況が大きく変わりました。前述したように、現代の高度な脅威やネットワーク外でプライベート アプリに接続する膨大なユーザーに対応するには、VPNでは不十分です。この事実は、ユーザー エクスペリエンス、接続、セキュリティ、管理全般に深刻な問題をもたらす可能性があります。

一方、ZTNAはリモート ワーカーにより快適なエクスペリエンスを提供します。複雑なVPNにログインする必要はなく、ネットワーク接続の変更に左右されずに継続的なアクセスを提供します。また、アクセスのレイテンシーを低減し、どこからでもよりスピーディーなエクスペリエンスを実現します。

ZTNAは、ネットワーク セキュリティではなく、ユーザーとアプリケーション間の接続の保護に焦点を当てることで、セキュリティ態勢を改善します。アクセスは1対1で許可され、承認されたユーザーだけが特定のアプリケーションにアクセスできるようにします。水平移動はできないため、攻撃対象領域が減少します。ネットワークやアプリケーションは権限のないユーザーからは見えず、IPが外部に公開されることもないため、インターネットを利用した攻撃による脅威を軽減できます。

VPNとは異なり、ZTNAではアプライアンスのインストール、構成、管理が不要なため、煩雑な管理作業は一切発生しません。ZTNAはIPアドレスを前提としないため、ACL、ファイアウォール ポリシー、アドレス変換の管理が不要になります。また、アプリケーションとユーザーのレベルできめ細かなポリシーを適用することで、アプリケーションに重点を置いたセキュリティを実現し、ユーザーには最小特権アクセスを付与できます。

現代のニーズに応えるセキュア リモート アクセス サービスの選択

ZTNAソリューションはすべて適応型信頼モデルに基づいていますが、その提供方法には「スタンドアロンのZTNA」と「サービスとしてのZTNA」の2種類が存在します。

スタンドアロンのZTNAの場合、製品のすべての要素を導入して管理する必要があります。さらに、IaaSクラウド プロバイダーが自社のお客様に対してZTNA機能を提供している場合もあります。ZTNAソリューションは、データ センターまたはクラウドのどちらの環境でもエッジに位置し、ユーザーとアプリケーションの間の安全な接続を仲介します。

スタンドアロンのZTNAには、次のようなメリットがあります。

- ZTNAインフラストラクチャーを直接制御、管理できる(コンプライアンス上、必要になる場合があります)

- IoTサービスがオンプレミスでホストされることで、最適化されたスピードでサービスを利用できる

- オンプレミスでホストされるアプリにアクセスするために、ローカル ユーザーがインターネットに接続する必要がない場合、パフォーマンスのスピードが向上する

スタンドアロンのZTNAは環境をより細かく制御できますが、クラウド型サービスのメリットを実現できない可能性もあります。

ZscalerとZTNA

もう1つのオプションは、Zscaler Private Access™ (ZPA)などのサービスとしてのZTNAです。これはクラウドホスト型のサービスで、ベンダーのクラウド環境を利用してポリシーを施行します。組織はユーザー ライセンスを購入し、フロントエンド アプリケーション用の軽量コネクターをすべての環境に展開するだけで、必要な接続、容量、インフラはベンダー側が提供します。

アクセスはユーザーとアプリケーション間を仲介するインサイドアウト接続によって確立され、IPアドレスをインターネットに公開することなく、ネットワーク アクセスとアプリケーション アクセスを効果的に切り離します。

Zscaler Private Accessには、次のようなメリットがあります。

- ZTNAゲートウェイを展開する必要がないため、簡単に導入できる

- サービスをオンプレミスで管理しないため、管理を簡素化できる

- リモート ユーザーに対して、世界中のどこであっても常に最適な経路が選択される

現代のセキュア リモート アクセスが抱える課題をZPAで解決

ZPAは、企業ネットワークにユーザーを接続することなく、クラウドの内部アプリケーションへのセキュア リモート アクセスを実現します。このクラウド サービスでは、クラウドでホストされるポリシーを使用してアクセスを認証し、ユーザー トラフィックをアプリケーションに最も近い場所にルーティングします。リモート アクセス用の複雑なVPNアプライアンスは必要ありません。

ZPAはダイレクト アクセスの技術と連携できるソフトウェア定義のソリューションであり、Zscaler Zero Trust Exchangeを介して顧客のデータ センターとクラウド サービス プロバイダーのデータ センターを直接接続します。