Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

ファイアウォールとVPNが組織を危険にさらす4つの理由

これまで一般的に使用されてきたファイアウォールとVPNですが、どちらもハブ&スポーク型ネットワークや城と堀のセキュリティ モデルを採用しているため、これらのツールに過度に依存したセキュリティは現代の組織に大きなリスクをもたらします。旧式のアーキテクチャーで構築されたこれらのツールでは、企業ネットワーク全体へのアクセスを提供しながらセキュリティを確保することに重点が置かれていました。このアプローチの目的は良いものは「中に」入れ、悪いものは「外に」とどめるためですが、ユーザー、アプリ、データがすべてオンプレミスに存在し、ネットワーク境界を越えることはほとんどなかった時代に設計されたものであることは言うまでもありません。

しかし、現在の状況は一変しています。デジタル トランスフォーメーションを始めたばかりの組織であっても、すでにクラウド アプリケーションやハイブリッド ワークを導入している組織であっても、ファイアウォールやVPNなどのツールに頼る限り、侵害のリスクを負うことになるのです。その理由を4つに分けて解説していきます。

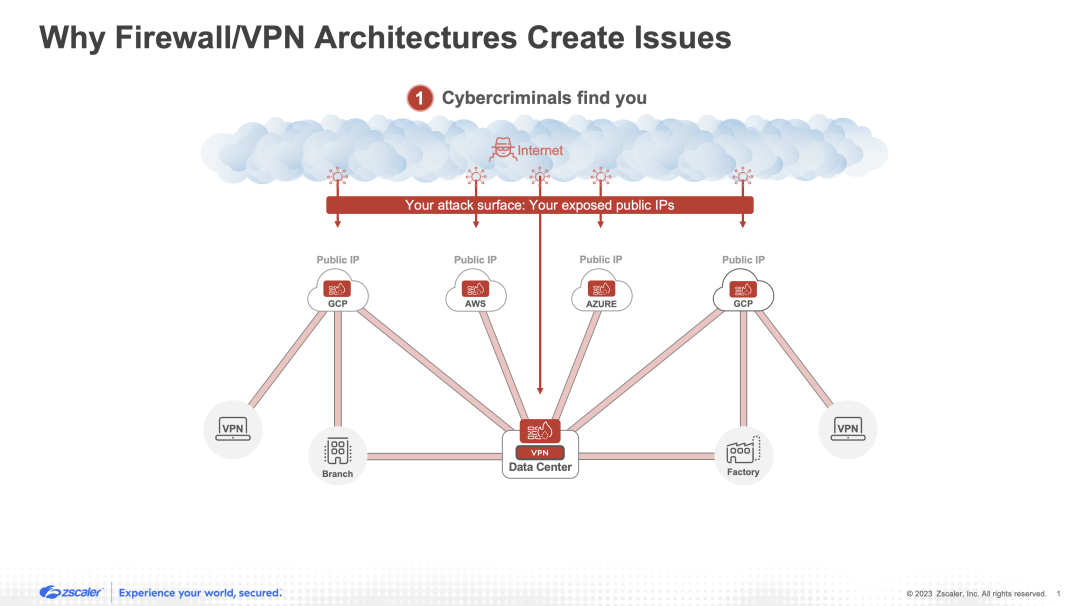

1. 攻撃対象領域を拡大させる

旧式のアーキテクチャーを使う組織はその成長に伴い、ハブ&スポーク型ネットワークをより多くの支店、工場、クラウドベースのリソース、リモート ユーザーなどに拡張します。このように際限なく拡大するネットワークを保護するうえで役立つと考えられているのがファイアウォールとVPNで、通常は「城」の周りに「堀」を築いて「安全な」境界を確立します。ところが実際には、このソリューションは重大な問題を引き起こします。

ファイアウォールとVPNにはインターネット上に公開されたIPアドレスがあり、これは本来の対象者である許可されたユーザーがWebを横断して、ネットワークへの入り口を見つけられるようにするためのものです。ところが、正面玄関のようなこの入り口はサイバー犯罪者を含めて誰でも見つけることができるため、組織の成長に合わせてこうしたツールをさらに導入すると、必然的に攻撃者に対して今以上に多くの標的を与えてしまうことになります。言い換えると、ファイアウォールとVPNの使用によって攻撃対象領域が大幅に増加するということです。

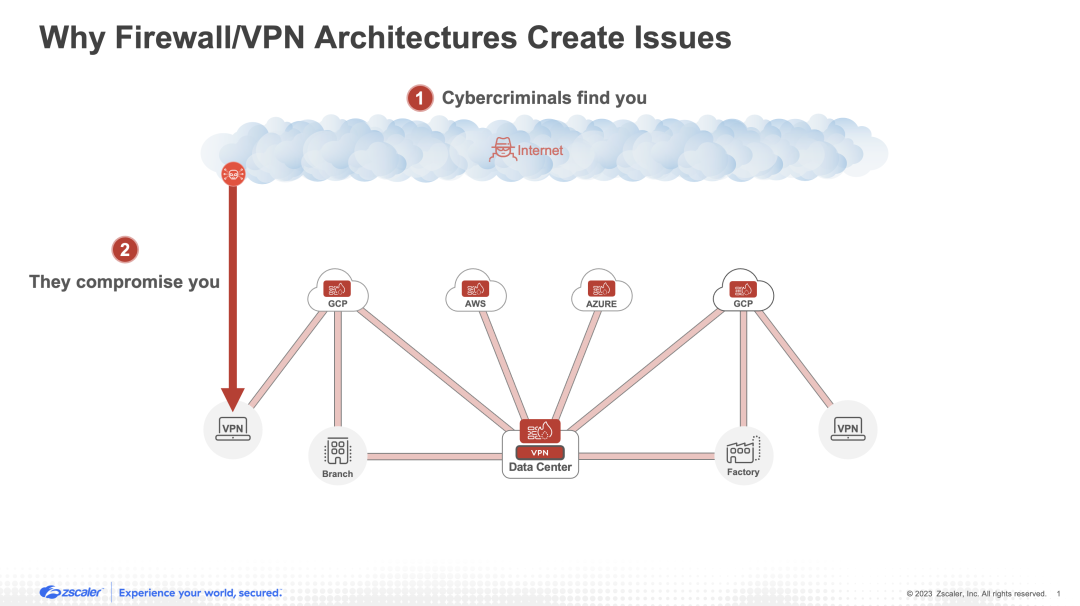

2. 不正侵入を阻止できない

サイバー攻撃者の不正侵入から組織を守るには、トラフィックを検査してあらゆる悪意のある振る舞いを検知し、攻撃戦術をブロックするポリシーをリアルタイムで施行する必要があります。これには膨大なコンピューティング能力が求められるため、大規模なスケーラビリティーを備えたセキュリティ ソリューションが必要です。現在、Webトラフィックの95%以上が暗号化されており、暗号化されたトラフィックの検査は特にコンピューティング負荷の高い作業であるという点を踏まえると、スケーラビリティーはこれまで以上に重要な要件であることは明らかです。

残念ながら、物理的であっても、仮想的であっても、セキュリティ アプライアンスでは効果的に不正侵入を阻止できません。これは、一定の量のトラフィックを処理するように容量が固定されており、特に暗号化されたトラフィックに関しては、リアルタイムのコンテンツ検査とポリシー施行のために増え続ける帯域幅の需要に対応できる無限のスケーラビリティーを備えていないためです。その結果、こういったツールは脅威がすでに組織に侵入した後にアラートを生成するだけのパススルー アーキテクチャーを構成するだけにとどまることが多くなります。スケーラビリティーを高めるためにアプライアンスをさらに追加していくと、最終的にはコスト浪費につながり、根本的なアーキテクチャーの問題は解決できないままとなる、終わりなき負のサイクルに陥ります。

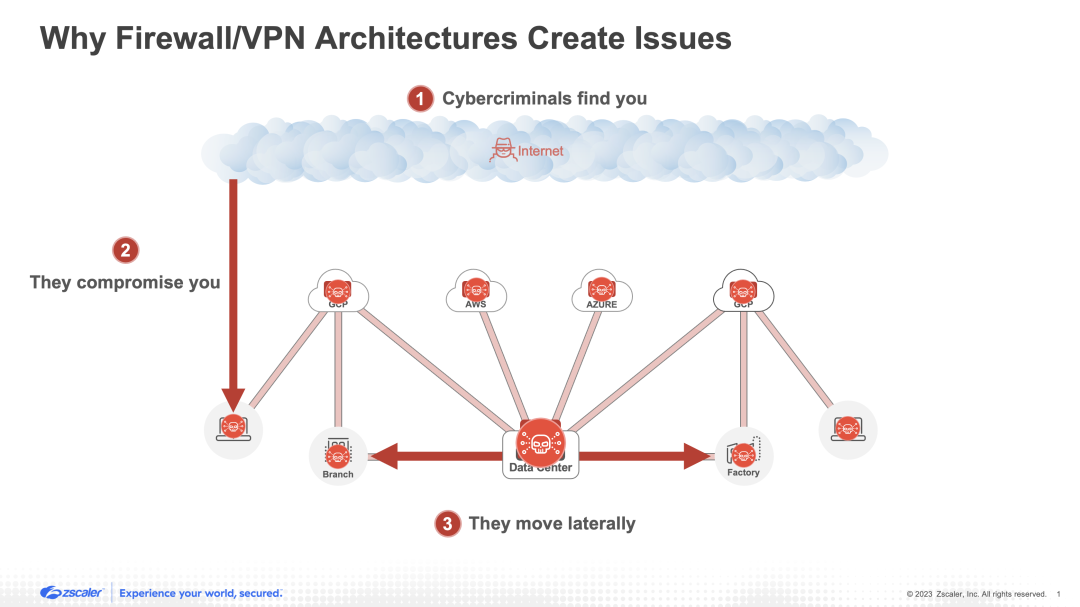

3. 脅威のラテラル ムーブメントを許可する

脅威が組織のセキュリティを突破すると、ファイアウォールとVPNの欠点がさらに浮き彫りになります。前述したように、こうしたツールを使用するということは、組織が高度に相互接続されたハブ&スポーク型ネットワークを保護するために城と堀のようなセキュリティ モデルに依存しているということです。つまり、防御形態はネットワークの周囲に安全な境界を確立する点だけに集中しており、ネットワークの内部はほとんど保護されないのです。そのため、脅威は一旦ネットワークに侵入すると、接続されたリソース間を自由に水平移動しながら狙ったものにアクセスし、侵害の範囲を拡大させることができます。マイクロセグメンテーションのためにファイアウォールのようなツールを立て続けに導入しようとすると、ここでもコスト、複雑さ、管理上の負担が増大することになり、アーキテクチャーの根本的な弱点は解決できないままという事態になります。

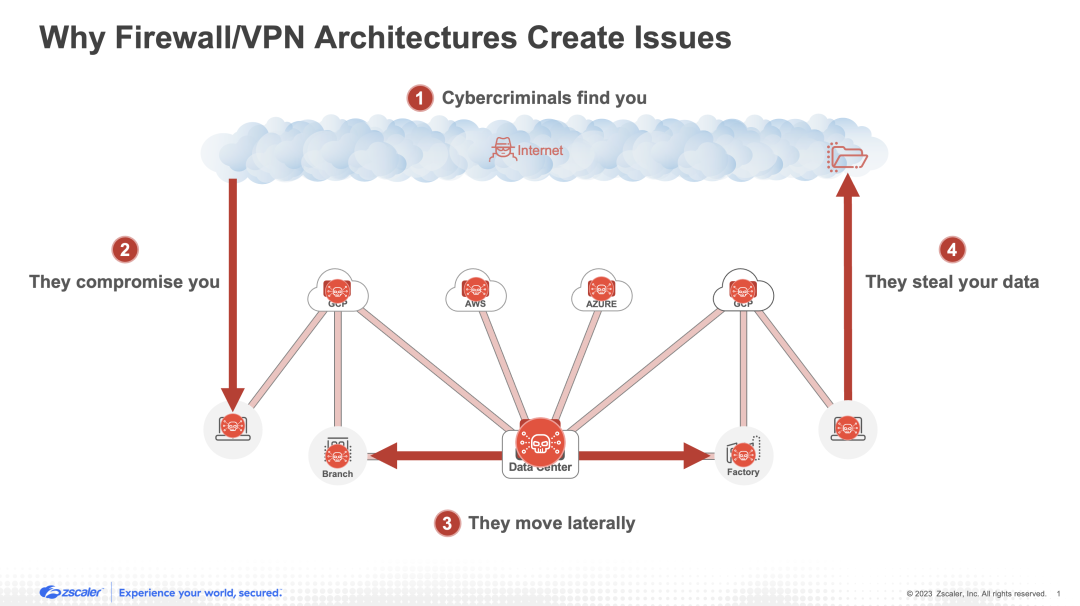

4. 情報漏洩を防止できない

サイバー犯罪者の最終的な目的は、組織に侵入することではありません。通常は、データという具体的な目標に狙いを絞っています。盗まれたデータはダークWebで多額の利益を得るために販売されたり、ランサムウェアの場合は、組織(または個人)に直接金銭を要求するために使われたりする可能性があります。残念ながら、「不正侵入」のセクションで説明したのと同じ理由で、標準的なファイアウォールとVPNアーキテクチャーでは、機密データの窃取被害が多い暗号化トラフィックを検査できません。これは、ハードウェア アプライアンスでも仮想アプライアンスでも、SSL/TLSの検査には大量のリソースが使われるため、必要なレベルのパフォーマンスとスケーラビリティーに欠ける可能性があるからです。このような問題に加えて、オンプレミスのみの環境向けに設計された従来型のツールでは、漏洩する可能性のある最新のパスを保護できません。リスクの高い関係者ともデータを共有するGoogle DriveなどのSaaSアプリケーションや、機密情報を公開するS3バケットの設定ミスがあるAWSインスタンスなどがその例です。

ゼロトラスト アーキテクチャーを採用すべき4つの理由

ゼロトラストは、ファイアウォールやVPN上に構築されたアーキテクチャーとは根本的に異なり、クラウドやエッジからSecurity as a Serviceを配信するため、複雑なアプライアンス スタック(ハードウェアと仮想どちらも)にトラフィックをバックホールする必要がありません。任意のユーザーを任意のアプリケーションに直接接続する1対1のセキュアなAny-to-Any接続を提供します。ネットワーク全体にエンティティーを接続させることはなく、最小特権アクセスの原則に従います。セキュリティと接続をネットワークから切り離すことで、境界ベースのアプローチに伴う前述の課題を解消できるのがゼロトラストなのです。ゼロトラスト アーキテクチャーを採用すべき理由には、次の4つが挙げられます。

- 攻撃対象領域の最小化:ファイアウォール、VPN、公開IPアドレスを排除するほか、インバウンド接続を許可せず、アプリをゼロトラスト クラウドの背後に隠します。

- 不正侵入の阻止:クラウドならではの機能を活用して、暗号化されたトラフィックを含むすべてのトラフィックを大規模に検査し、リアルタイムでポリシーを施行して脅威を阻止します。

- 脅威のラテラル ムーブメントの防止:ネットワーク全体へのアクセスを拡張するのではなく、エンティティーを個々のITリソースに接続させます。

- 情報漏洩の阻止:漏洩する可能性のあるすべてのパス(暗号化されたトラフィックを含む)全体にポリシーを施行し、転送中データ、保存データ、使用中のデータを保護します。

さらに、ゼロトラスト アーキテクチャーは、ユーザー エクスペリエンスの改善、運用の複雑さの軽減、コストの削減、ダイナミズムの実現などにより、ファイアウォール、VPN、境界ベースのアーキテクチャーが抱える多くの問題を解消します。

ゼロトラストの概要については、こちらのウェビナー(英語)をご覧ください。

さらに具体的な情報をご希望の場合は、無料のワークショップ(英語)にご登録ください。