/ 二重脅迫型ランサムウェアとは

二重脅迫型ランサムウェアとは

二重脅迫型ランサムウェアは、脅威アクターが被害者の機密データを暗号化するだけでなく、盗み出すことで、さらに圧力をかけて身代金を支払わせようとするサイバー攻撃の一種です。典型的なランサムウェア攻撃は被害者のデータを暗号化するだけですが、二重脅迫型の場合はこれに窃取という脅威が加わるため、あらゆる業界の組織を脅かす存在となっています。

二重脅迫型攻撃の流れ

二重脅迫型ランサムウェア攻撃では、すでに確立されたさまざまな手口や脅威ベクトルなどを使用して、攻撃実行者が被害者のネットワークにアクセスします。その後、ネットワークを探索して、ネットワークや接続されたエンドポイントから価値の高い資産を見つけてアクセスし、実行者自身のストレージ ネットワーク内に流出させます。

ネットワーク全体を水平移動した後、攻撃者はデータを暗号化して身代金を要求します。身代金が支払われない場合、攻撃者の多くは盗んだデータを販売したり、ブログやオンライン フォーラムで公開したりします。

攻撃者がアクセスを取得する方法

攻撃者は組織のプライベート システムやエンドポイントにアクセスする手段を長年にわたって構築しており、通常、二重脅迫型においても同じ手段が使われます。例えば、以下がこれに含まれます。

- フィッシング

- マルウェア

- 脆弱性の悪用

- RDPサーバーへの総当たり攻撃

- 盗んだ資格情報

悪意のあるアクターは、特に医療、金融、公的機関などの規制の厳しい業界で何十年にもわたって機密データを標的にしてきました。こうした攻撃は組織の評判を低下させる恐れがあるため、多くのCISOはゼロトラストを採用して脆弱性や攻撃対象領域の管理、アクセス制御への対応を優先させています。これについては、後で詳しく説明します。

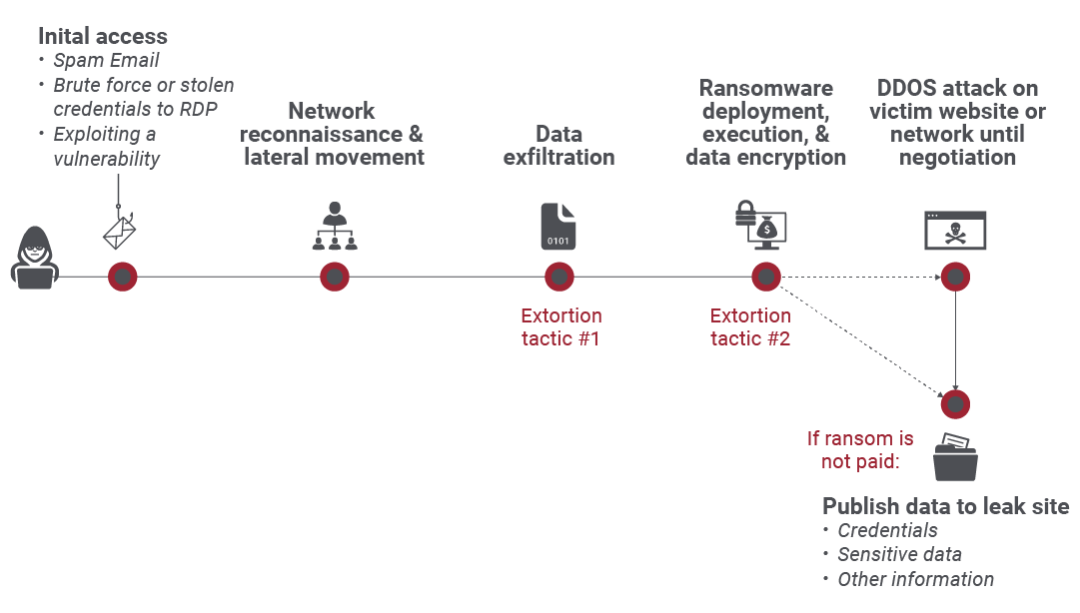

二重脅迫型ランサムウェアの攻撃シーケンス

二重脅迫型ランサムウェアのキル チェーンは、一般的なランサムウェアのキル チェーンとは少し異なります。二重脅迫型では、攻撃者は1回の攻撃において2種類の攻撃を実行します。キル チェーンは次の段階に分けられます。

- 初期アクセス:このフェーズでは、攻撃者は上記の手段のいずれかを使用して、ユーザーまたは組織のシステムに侵入します。

- ネットワークの偵察とラテラル ムーブメント:悪意のあるアクターは、セキュリティの状況を調査して検出される可能性のある場所を確認します。リソース間で自由に行動できるようになると、攻撃者はネットワークのさまざまなセクション間を移動します。

- データの抜き取り(脅迫戦術1):二重脅迫型の最初のステップでは、データはデバイスから抜き出されるものの、身代金目的では保持されないため、データが人質となっていることをユーザーはまだ知りません。

- ランサムウェアの展開(脅迫戦術2):このステップはすべてのランサムウェア攻撃で発生します。ランサムウェアが展開、実行されるとデータが暗号化されます。

- サイトまたはネットワークでのDDoS攻撃:この段階で攻撃が本格的に行われます。ユーザーにはシステムへの攻撃が通知され、データを取り戻すために身代金を支払うよう指示されます。

こうした一連の攻撃は壊滅的な被害につながる可能性があるため、二重脅迫型ランサムウェアはサイバーセキュリティ全体で最も危険な脅威の一つと考えられています。しかし、なぜこのような手口が生まれたのでしょうか?そして、これらの攻撃がどのように組織を大混乱に陥れるのでしょうか?最新の状況と合わせて見てみましょう。

二重脅迫型ランサムウェアの始まり

ランサムウェアは数十年も前から何らかの形で存在しており、1989年に登場したAIDSトロイの木馬やPC Cyborgウイルスがその始まりとされています。フロッピー ディスクを介して拡散されたAIDSトロイの木馬は、システムへのアクセスを回復したければパナマの私書箱に189ドルを送るよう被害者へ指示しました。

それから30年以上が経過した今、暗号通貨が出現したことで身代金の追跡が難しくなっているものの、サイバーセキュリティ部門はバックアップやセキュリティ ポリシーを改善してデータの復号に役立てています。初の二重脅迫型ランサムウェア攻撃として大きく注目されたのは、TA2102と呼ばれる犯罪組織がMazeランサムウェアを使用して、セキュリティ人材派遣会社のAllied Universalに侵入した2019年の事件です。

TA2102はこの会社のデータを暗号化するだけではなく、データ自体を盗み出していたため、Alliedが230万ドルの身代金をビットコインで支払わなければ、盗んだ情報をオンラインで公開すると脅迫しました。これはつまり、Alliedがネットワークとデータを復旧できたとしても、身代金を支払わない限り深刻なデータ侵害を受ける可能性があるということです。

それ以降、二重脅迫型ランサムウェアはさらに普及し、ますます複雑になっています。2020年だけでも、この手口を使った少なくとも15のランサムウェア ファミリーが1,200件ものセキュリティ インシデントを引き起こし、データ漏洩が発生しています。

それに加えて、多くのランサムウェア攻撃がより大規模かつ頻繁に、そして簡単に行われるようになり、アフィリエイト ネットワークは現在、ダークWebを介してサービスとしてのランサムウェア(RaaS)を購入できるだけでなく、ソフトウェア サプライ チェーンの脆弱性を悪用するなど、影響の大きい手口で収益を最大化できるようになっています。

注目を集めた最近の攻撃

二重脅迫型攻撃で注目された例の一つに、2021年5月に発生したColonial Pipelineへの攻撃が挙げられます。Colonial Pipelineは当時、米国東海岸向けのガソリンとジェット燃料の供給の45%を担っていました。ランサムウェア集団「DarkSide」の攻撃者が、100GBものデータを盗み出した結果、Colonial Pipelineは制御権の回復とサービスの復旧のために推定500万ドルのビットコインを支払うことを余儀なくされたのです。

同時期には、ロシアを拠点とするランサムウェア集団「Conti」が、アイルランドの公的医療サービス機関であるHealth Service Executive (HSE)のシステムを攻撃し、患者データと引き換えに2,000万ドルを要求しました。同じ月の後半には、世界最大の食肉生産会社であるJBS S.A.のネットワークにランサムウェア グループの「REvil」が侵入してデータを抜き取り、ビットコインで1,100万ドルの身代金を要求したため、一時的な業務停止に追いやられるという事件も発生しました。

最も一般的な二重脅迫型ランサムウェア

2019年後半から以下のランサムウェア ファミリーが活発に二重脅迫型ランサムウェア攻撃を仕掛けており、そのうちのいくつかは、世間の注目を集めた攻撃の後に解散し、名前を変更しています。

- DarkSide

- Egregor

- Conti

- DoppelPaymer/BitPaymer

- REvil/Sodinokibi

- Avaddon

- Ragnar Locker

- Maze

二重脅迫型ランサムウェア攻撃を防ぐ方法

二重脅迫型ランサムウェア攻撃は極めて陰湿で、その対応には相当のコストがかかります。犯罪者の性質が執ようかつ攻撃的となる中で、企業側も身代金の要求に応じるようになったこともあり、攻撃発生件数は劇的に増加しました。しかし、企業とその情報を守るためにできることはまだあります。

ゼロトラスト セキュリティ ポリシーの採用

ネットワークにアクセスしようとするサイバー犯罪者をブロックするには、特にクラウドでの処理が着実に増加している現状を踏まえると、ゼロトラスト(最小特権アクセス)のポリシーを採用することが最も重要といえます。ゼロトラストは、いかなるユーザーやアプリケーションも本質的に信頼されるべきではないという原則に基づき、認証や承認を受けるまではすべてが敵対的であるとみなされます。アクセスはユーザーのアイデンティティーとコンテキストに基づいて許可されますが、その場合でも必要最低限のアクセスしか付与されません。

ランサムウェア対策のためのゼロトラスト アーキテクチャーは、以下の3つの原則に基づいています。

- 攻撃対象領域の最小化:ブローカー型であるプロキシベースの交換機の背後でアクセスが保護されるため、ユーザーとアプリケーションはインターネットから見えなくなります。アプリケーションが特定されなければ、攻撃対象にすらなりえません。

- ラテラル ムーブメントの阻止:ハッカーが暗号化したり盗んだりできるのは、目に見えるデータだけです。マイクロセグメンテーションは、データの外部への公開を減らして被害を最小限に抑えます。理想的なゼロトラスト環境では、ネットワークを公開することなく、プロキシベースのアーキテクチャーで認証されたユーザーを直接アプリケーションに接続させます。また、攻撃者をおびき寄せて検知する目的でデセプション テクノロジーを導入することもあります。

- 脅威や情報漏洩を効果的に防止する完全な検査:暗号化されているかどうかにかかわらず、組織が送受信するトラフィックをすべて検査します。こうすることで死角がなくなり、攻撃者の侵入を防ぐと同時に機密データを最大限に保護できるようになります。

二重脅迫型ランサムウェアから身を守るためのヒント

これまで以上に攻撃対象領域を縮小し、ランサムウェアの脅威を低減するために、サイバーセキュリティ部門はゼロトラストの採用に加えて、次のポリシーを導入する必要があります。

- 一貫したセキュリティ ポリシーを施行して初期侵害を防止: 従業員が分散している場合、ユーザーの場所に左右されることなく認証を行い、一貫したセキュリティ ポリシーを施行するセキュア アクセス サービス エッジ(SASE)アーキテクチャーを実装することが重要です。

- インラインの情報漏洩防止(DLP)の展開:信頼ベースの情報漏洩防止ツールやポリシーを使用して、機密情報の流出を防止するとともにデータ漏洩サイトを最小限に抑え、二重脅迫型の手口を阻止します。

- ソフトウェアやトレーニング内容を最新の状態に維持: ソフトウェアにセキュリティ パッチを適用し、従業員向けのセキュリティ意識向上トレーニングを定期的に実施することで、サイバー犯罪者に悪用される可能性のある脆弱性を削減できます。

- 対応プランの策定:全社的な事業継続、障害回復プログラムの一環として、サイバー犯罪保険の加入、データのバックアップ計画、対応プランの策定を実施して最悪の事態に備えます。

Zscaler Zero Trust Exchange

ネットワークとクラウドを保護する、業界で最も包括的なZscalerのランサムウェア対策は、初期のセキュリティ侵害や脅威のラテラル ムーブメント、データの抜き取りなど、一連のランサムウェア攻撃をブロックします。

Zscalerは、ピーク時に1日あたり4,000億件のトランザクションをグローバル プラットフォームで監視し、脅威をブロックするとともに脅威インテリジェンスを世界中のお客様と共有することで、ゼロトラスト セキュリティを実現します。また、主要なセキュリティ プロバイダーと連携することで、セキュリティ エコシステム全体を包括的に可視化し、適切に対処できるようにします。