Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

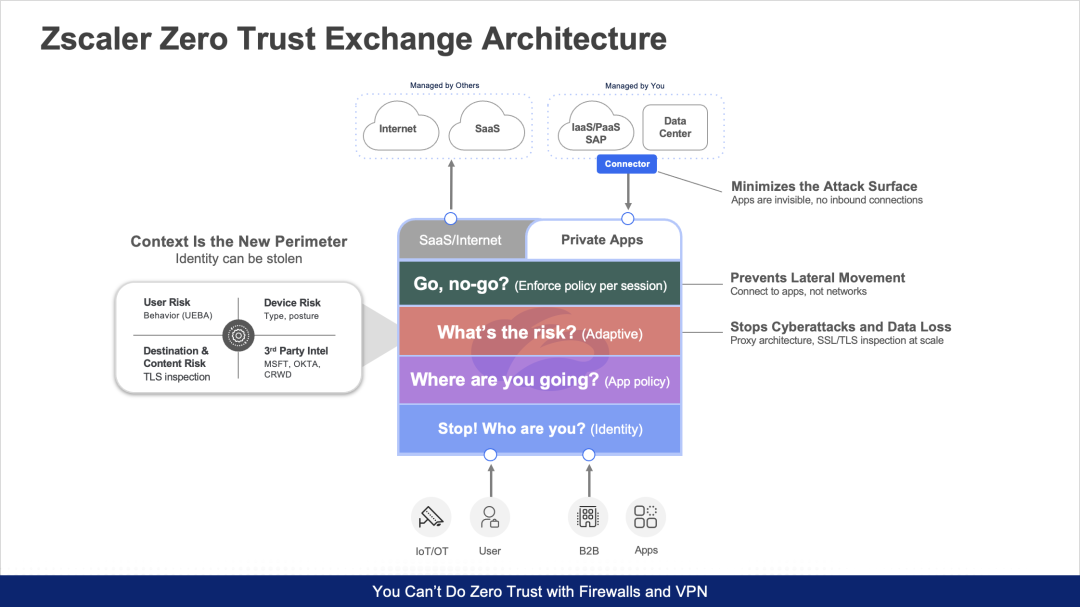

理想が現実に:真のゼロトラストとは

従来のネットワークやセキュリティが機能しないことは、この数年でより明白になってきています。ハブ&スポークのネットワークをリモート ユーザー、拠点、クラウド アプリに際限なく拡張すれば、リスクの増加やユーザー エクスペリエンスの低下を招くうえ、複雑性やコストは著しく増大していきます。「城と堀」のセキュリティ モデルに頼り、この拡大するネットワークを保護するためにセキュリティ アプライアンスを増やし続けることも同じ結果を招きます。

ゼロトラストは、こうした境界ベースのアーキテクチャーの問題に対する有力なソリューションとして急速にその地位を確立しましたが、残念ながら、ゼロトラストがバズワードと化したことで、この言葉の正確な意味について混乱が生じています。個別の機能や追加のアプライアンス(ハードウェアまたは仮想)として説明されることもあれば、組織のすべての問題を解決してくれる想像上の究極のソリューションのように表現されることもあります。しかし、ゼロトラストの実態はそのいずれとも大きく異なります。

ゼロトラストはアーキテクチャーであり、既存の環境に追加するツールでも、希望や非現実的な理想に基づく空想の産物でもありません。ゼロトラストは、ハブ&スポークのネットワークや「城と堀」のセキュリティ モデルからの脱却を可能にするもので、これらが抱える問題を回避するうえで非常に効果的な存在です。ゼロトラストの仕組みの詳細は、こちらでご確認ください(大まかな仕組みについては以下の図でもご覧いただけます)。

このアーキテクチャーの保護の対象は、組織内のあらゆるものです。嬉しいことに、ゼロトラストのこの包括的な形態は机上の空論ではありません。理想は現実のものとなっており、今日からでもその恩恵を受けることができます。ここからは、完全なゼロトラスト アーキテクチャーによって保護できる4つの主要領域について説明していきます。

ユーザー向けのゼロトラスト

ユーザーは、あらゆる場所から高速かつ安全で信頼性の高い形でアプリケーションやインターネットにアクセスできる環境を必要としています。多くの組織はこのニーズを出発点にゼロトラスト アーキテクチャーを採用して、前述の境界ベースのアーキテクチャーの弱点を排除し、ユーザーが安全かつ生産的に働ける環境を構築します。Gartnerがセキュリティ サービス エッジ(SSE)を提唱した背景にあるのも、主にこのニーズです。SSEは、エッジで提供されるセキュリティ プラットフォームを指し、セキュアWebゲートウェイ(SWG)、ゼロトラスト ネットワーク アクセス(ZTNA)、クラウド アクセス セキュリティ ブローカー(CASB)、デジタル エクスペリエンス モニタリング(DEM)などの機能を提供するものです。ただし、ゼロトラスト(そしてSSE)で実現できることはユーザーの保護だけにとどまりません。

ワークロード向けのゼロトラスト

情報漏洩防止やサイバー脅威対策には、ゼロトラスト アーキテクチャーによるワークロードの保護も不可欠です。ワークロードとは、特定のタスクを完了するために、必要に応じてまたは常時使用される特定のサービス(仮想マシン、コンテナー、マイクロサービス、アプリケーション、ストレージ、クラウド リソースなど)のことで、たとえばAWS S3が挙げられます。ユーザーと同様、ワークロードもアプリケーションとインターネットの両方に安全にアクセスできる必要があります。また、構成やエンタイトルメントを適切に設定して、情報漏洩につながり得る問題を回避しなければなりません。ゼロトラスト アーキテクチャーでは、ワークロードの通信を保護し、クラウド セキュリティ ポスチャー管理(CSPM)やクラウド インフラストラクチャー エンタイトルメント管理(CIEM)などの機能によって、この課題のいずれにも対処できます。

IoT/OT向けのゼロトラスト

「モノのインターネット」や「オペレーショナル テクノロジー」は単なるバズワードではありません。IoT/OTデバイスは組織のオペレーションを様変わりさせており、瞬く間に不可欠な資産になりました。しかし、その重要性、収集できるデータの量や機密性に反して、セキュリティを考慮した設計はされていません。したがって、組織の環境全体でのIoT/OTデバイスの検出、IoT/OTデバイスへの特権リモート アクセスの安全な拡張、IoT/OTデバイスによるインターネット、アプリケーション、他のデバイスへの安全なアクセスの確保が必要となります。もちろん、ゼロトラスト アーキテクチャーはこの3つのニーズに対応するために完全な設計がなされています。

B2Bパートナー向けのゼロトラスト

安全かつパフォーマンスの高い形でITシステムにアクセスする必要があるのは、従業員だけではありません。B2Bのサプライヤー、顧客、その他のパートナーにも合理的なニーズがあります。こうしたアクセスを禁止すると生産性の低下を招く一方、過剰な権限を付与したりネットワークへのアクセスを許可したりすれば、不正侵入や脅威のラテラル ムーブメントを可能にしてしまいます。ゼロトラスト アーキテクチャーは、最小特権の原則(PoLP)を遵守し、B2Bのパートナーに必要な特定のリソースへのアクセスのみを許可することで、いずれの問題も回避します。エージェントを用いないブラウザーベースのアクセスとブラウザー分離により、ソフトウェアをインストールできないパートナーのデバイスの保護という課題を克服します。

Zscaler Zero Trust Exchangeは、真のゼロトラスト プラットフォームであり、最新のアーキテクチャーによって、すべてのユーザー、ワークロード、IoT/OTデバイス、B2Bパートナーを包括的に保護します。ゼロトラストという理想は、すでに現実のものになっているのです。

詳細は、ゼロトラストの基本に関するウェビナー(英語)でご確認ください。