ビジネスをリスクにさらす脅威ベクトルを理解することは、強力なサイバーセキュリティ戦略を立てる上で大切な最初の一歩です。企業がパブリッククラウドを活用する際にも同じことが言えます。パブリッククラウドの利用によってリスクを招く可能性のある主要な要素が5つあります。これらを理解し、適切に保護することが必要です。

パブリッククラウドの5つの主要な脅威ベクトル

1. Configuration:構成

クラウドセキュリティポスチャ管理(CSPM)ツールの対応領域です。クラウド環境内のすべてのサービスとリソース構成、それらのセキュリティポスチャ、修正が必要な構成ミスなどは、ここから確認することができます。

2. External Exposure: 外部公開

インターネット上に公開されるものはすべて犯罪者の標的になる可能性があります。しかし、ワークロードにとってインターネットアクセスは、他のクラウドや従来のデータセンタへのアクセスと同様に欠かせません。外部からの攻撃対象を認識することが非常に重要です。

3. Lateral Movement: 水平移動

すべてのサービスを適切に構成して攻撃対象領域の露出を最小限に抑えたとしても、何者かによる侵入の可能性は残ります。犯罪者がパブリッククラウド上で水平方向に移動できることを認識して防御できれば、さまざまな侵害からの影響を最小限に抑えることができます。

4. Sensitive Data / Apps: 機密データとアプリ(クラウンジュエル)

多くの企業は、機密データやアプリをパブリッククラウドに移行しつつあります。これらの重要な資産の場所を把握して追加の保護対策を用いることで、侵害の影響を最小限に抑えることができます。

5. Entitlements: エンタイトルメント

パブリッククラウドの攻撃対象領域として最後に挙げるエンタイトルメントと権限は、最も見落とされがちな要素です。企業が数百のクラウドユーザや数千ものクラウドリソースを管理する場合、何億にものぼる権限を個別に付与することになります。この中には、未使用の権限、フェデレーションされていない休眠アカウント、誤って設定された権限なども含まれているのです。

クラウドインフラのエンタイトルメント管理

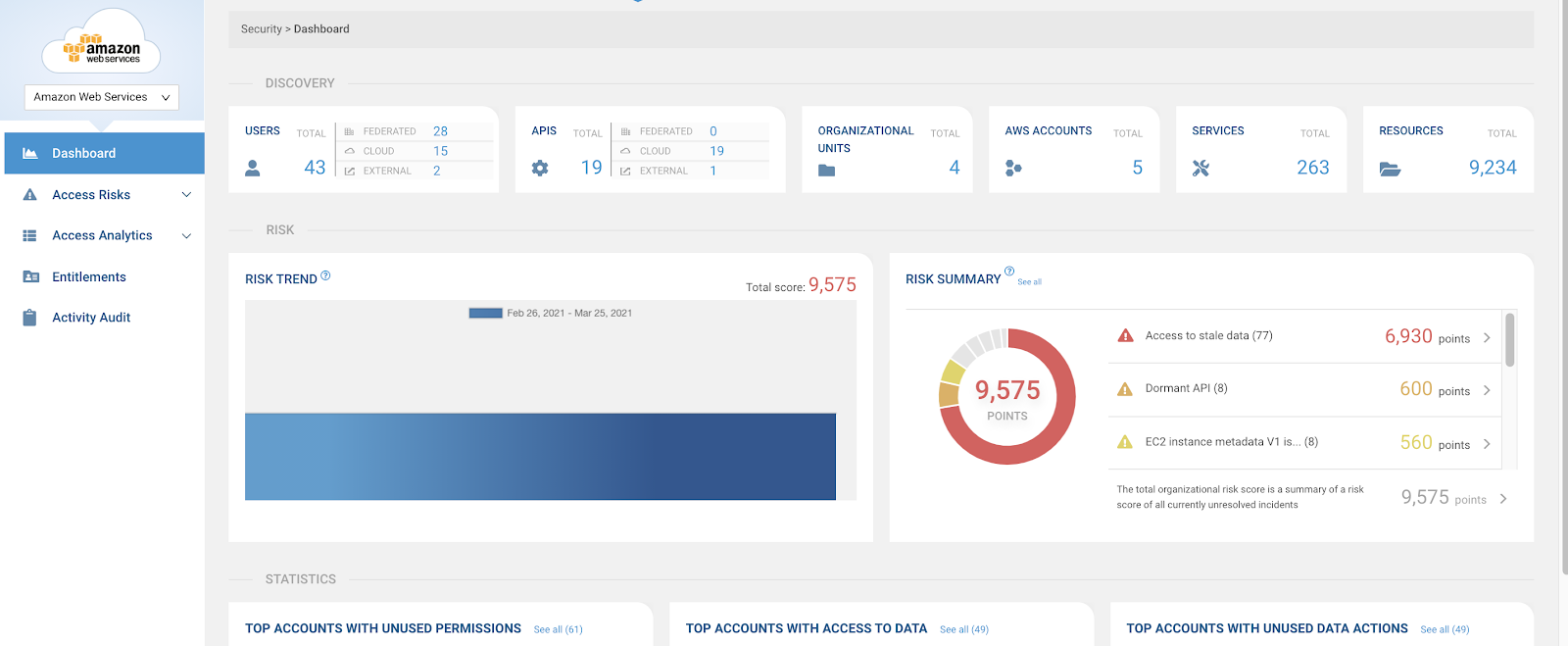

増加するクラウド権限の問題を解消できる新たな製品カテゴリとして、CIEM(Cloud Infrastructure Entitlement Management)が台頭しています。クラウドにおけるエンタイトルメント管理の問題はどの程度深刻かご存じでしょうか。ガートナーでは、「2023年までに、クラウドのセキュリティ侵害のうちの75%は、ID、アクセス、権限などの管理の不備に起因するものとなり、これは2020年の50%から増加する」と予測しています1。

私たちは、このような状況の中でTrustdomeをゼットスケーラー傘下に迎えることができたことを非常に喜ばしく思います。TrustdomeはCIEMのイノベーターであり、DevOpsによる革新性の自由度を保ちながら、あらゆるクラウド環境で権限のセキュリティを提供しています。このプラットフォームによって、すべてのクラウド、リソース、ID、APIのアクセス元とアクセス対象に完全なガバナンスを提供できるようになります。統一された一つのプラットフォームからすべての権限のあらゆる側面を把握して構成ミスを自動で発見し、その組織で実施可能な修復プランが提示されます。また、DevOpsを妨げることなく、コードを迅速かつ自由に、そして安全にデプロイすることができます。

CIEMの主なユースケースには次のものがあります。

- クラウド権限のガバナンス - アクセス元とそのアクセス可能な対象の検出、ユーザ、マシン、外部IDによる権限の使用状況の検知

- 最小限の権限の構成 - 未使用の権限、デフォルトの権限、誤って設定された権限のクリーンアップと、シンプルで透明性の高い権限モデルの維持

- ガードレールの適用 - IaaS、PaaS、SaaSなどを含む主要なクラウドプラットフォームに対する、統一されたクラウド権限のガードレールポリシーの実装

Trustdome製品は今後Zscaler CIEMとして、Zscaler Cloud Protection (ZCP)サービスの重要な構成要素に加わります。ZCPは、あらゆるクラウドプラットフォームや、クラウドプラットフォーム間のワークロードにおけるゼロトラストセキュリティを簡素化、自動化し、パブリッククラウドにおける5つの脅威ベクトルすべての包括的な対応を可能にします。

Zscaler CIEMの詳細やデモのご予約については、直接お問い合わせください。

1 「Managing Privileged Access in Cloud Infrastructure」、ガートナー、2020年6月9日、ID G00720361