/ デセプション テクノロジーとは

デセプション テクノロジーとは

デセプション テクノロジーが重要な理由

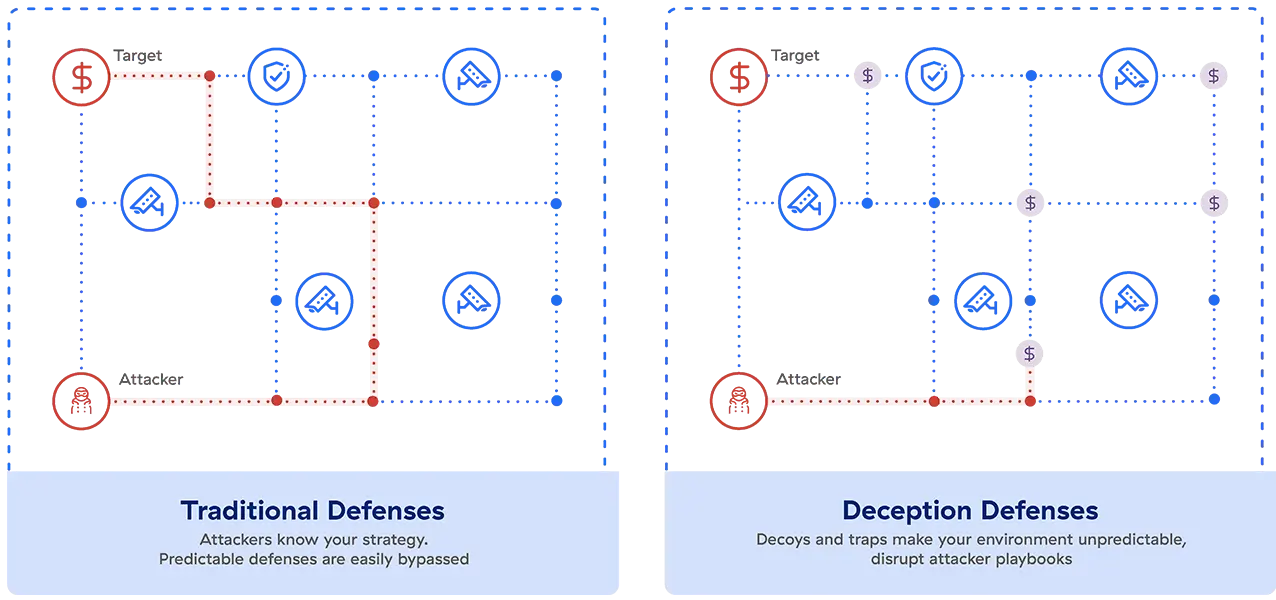

どれほど優れた境界防御を施していても、サイバー犯罪者がネットワークに侵入する可能性は常に残ります。デセプション テクノロジーを利用すると、攻撃者を罠へと誘導し、価値のない偽の資産の探索に時間を浪費させることができます。そして、攻撃者の存在を明らかにし、行動の兆候を早期に察知して、対策に活用できる有用な情報を得られます。

現代のデセプション テクノロジーによる防御は、カウティリヤや孫子、ナポレオン、チンギス・ハーンなどが用いた欺瞞作戦の原理を大いに参考にしています。彼らは、はったりや偽装、欺瞞を駆使して広大な地域を征服していきました。サイバーセキュリティの世界では、防御側がデコイやルアーを使って攻撃者を欺き、ネットワークに足場ができたと錯覚させて存在を暴きます。

デセプション テクノロジーのメリット

大まかに言えば、デセプションの最大のメリットは、防御側が重圧を感じる必要がなく、攻撃側の活動の成否が問題になるという点です。ネットワークにデコイが配置されている場合、攻撃者はダミーの資産や誘導、罠に一度も引っかからずに完璧な攻撃を行わなければなりません。1つでもミスを犯せば、防御側の勝利です。

こうした防御態勢を実現するデセプションの具体的なメリットを5つ紹介します。

1. 脅威検出能力の向上

検出アプローチを精度の観点で整理すると、以下の2つは両極端にあたります。

- シグネチャーベースの検出:精度は高いものの、検出できるのは特定の脅威に限定されています。

- 行動分析/ヒューリスティック分析:幅広い脅威に対応しているものの、誤検出が発生しやすいという難点があります。

デセプション アラートは、上記2つのアプローチの長所を両立させており、高い精度で広範な脅威に対応できます。

2. ビジネス リスクの考慮

セキュリティ制御の大半は、現在のビジネス リスクを考慮したものではありません。例えば、ウイルス対策ソフトは合併を想定していません。しかし、デセプション テクノロジーは本質的にそのようなビジネス リスクに合わせて調整することが可能です。例えば、新製品を発売する場合はその発売に関連するデセプション対策が可能で、リスクがあると考えられる領域に緊密なセキュリティ制御を実行できます。

3. 保護範囲の拡大

デセプションは、盲点になりがちな環境も含め、組織全体に広く適用することができます。境界、エンドポイント、ネットワーク、Active Directory、アプリケーション レイヤー全体で脅威を検出するだけでなく、軽視されがちなSCADA/ICS、IoT、クラウドなどの環境も網羅することが可能です。

ポイント ソリューションとは異なり、デセプションは攻撃前の偵察からエクスプロイトや権限昇格、ラテラル ムーブメント、データ漏洩に至るまでのキル チェーン全体をカバーします。

4. 極めて低い誤検出率

誤検出が多発するとセキュリティ部門の疲弊につながります。デセプションは、その仕組み上、誤検出が本質的に極めて少ないのが特長です。これは、デコイと接触するのが攻撃者のみだからです。さらに、検出時のアラートでは攻撃者の意図に関するコンテキストも提供します。

ほとんどの行動分析は、機械学習を利用してベースラインの異常にフラグを立てますが、この方法では誤検出の発生率が高まる傾向があります。デセプションはすべてのアクティビティーが調査対象となる、アクティビティー ゼロのベースラインを確立しているため、詳細なIoC (侵害の痕跡)を提供できます。

5. レスポンスのオーケストレーション

レスポンスのオーケストレーション/自動化は、トリガーとなるイベントが100%確実な場合に最も有効となります。その場合でも、アラートを生成する製品自体が修復(アンチウイルスによる隔離など)を元々扱っているため、通常はアラートのオーケストレーションは必要ありません。

デセプション アラートは確実性が高くコンテキストに基づいているため、より複雑なシナリオ(デコイの認証情報がデコイの環境にリダイレクトされ、本物の環境ではブロックされるなど)や、特定のアプリケーションのイベント(デコイのSWIFTサーバーにアクセスしたアカウントが本物のSWIFTサーバーでブロックされるなど)を対象にしたオーケストレーションが可能です。

デセプション テクノロジーの仕組み

現代のデセプション テクノロジーは、アクティブ ディフェンス技術を使用して、攻撃者に対して敵対的なネットワーク環境を作り出します。後述するハニーポットと同様、今日のデセプション テクノロジーは、正当なユーザーが全くアクセスする必要のない偽リソースを本番環境の資産に見せかけてネットワーク上に多数配置するものです。そして、デセプションベースのアラートを利用して、悪意のあるアクティビティーの検出、脅威インテリジェンスの生成、ラテラル ムーブメントの阻止、脅威へのレスポンスと封じ込めのオーケストレーションを人間の介在なしに実行します。

最新のデセプション プラットフォームは、積極的で誤検出の少ない検出モデルに則っています。詳細な分析を利用して攻撃の背後にいる人物の目的を明らかにし、新たな脅威に発生前から適応し、レスポンスのオーケストレーションと自動化を実現します。デセプションによる防御は、シグネチャーやヒューリスティックによる検出に依存しないため、ほぼすべての攻撃ベクトルを網羅し、高度な標的型攻撃(APT)、ゼロデイ攻撃、偵察、ラテラル ムーブメント、ファイルレス攻撃、ソーシャル エンジニアリング、中間者攻撃、ランサムウェアなど、ほぼすべての攻撃をリアルタイムで検出することができます。

ネットワーク上の攻撃者を特定すると、攻撃に関して得た知識に基づいてデセプション環境をリアルタイムに操作することができます。考えられる例を以下に示します。

- デセプション用の資産を生成したり削除したりすることで、攻撃者の行動を誘導する。

- ネットワーク トラフィック、アラート、エラー メッセージを生成して、攻撃者が特定の行動を実行するように仕向ける。

- セッション乗っ取りツールを実装して、環境に対する攻撃者の認識を曇らせたり、歪めたりする。

- 障害を回避するために攻撃者が自分自身やアクセス元についての情報を開示しなければならない状況を作る。

デセプションは、サイバー攻撃者に余分な手間をかけさせるだけではありません。ほとんどの攻撃者は侵入しようとする環境についてすべてを把握しているわけではなく、何が本物かを見分けられません。この点を利用することで、攻撃側と防御側との力関係が根本的に逆転し、攻撃者が盗もうとしている資産とその理由や方法を具体的に知ることができるのです。

最新のデセプション テクノロジーとハニーポットの違い

ハニーポットは情報セキュリティにおける最初のデセプション ツールで、数十年前に開発され、現在でも使用されています。これは、ネットワークに侵入した攻撃者をおびき寄せるために設計した資産のことで、これを保護せずに監視します。ハニーポットにアクセスがあった場合、セキュリティ オペレーション チームは攻撃者の情報を入手するか、攻撃を止めるための措置を取ることができます。

ハニーポットやハニー クレデンシャルなどの旧来のデセプション テクノロジーは、本質的に受動的で静的なものです。すぐに時代遅れとなり、攻撃者の戦術の変化に対応できないため、検出を逃れた攻撃者がネットワークに潜伏する危険性は高まります。インターネットにアクセスできるハニーポットやハニーネットは、広範なスキャン活動と標的に対する偵察活動を区別できなければ、多くの誤検出を起こす可能性があります。

従来型の検出テクノロジーの課題

サイバー デセプションの手法は、攻撃者がすでに境界防御を回避し、ネットワーク、エンドポイント、オペレーティング システム、アプリケーションにアクセスした状況を想定しています。他の脅威検出の手法はセキュリティ部門に脅威の発生を通知するように構築されていますが、現代の巧妙な攻撃に対しては不十分です。

ファイアウォールやエンドポイント検出などの従来型の検出ツールは、いずれも特定のタイプのセキュリティ(ネットワーク、アプリケーション、エンドポイント、IoTデバイスなど)を想定して構築されており、多くの場合に互いに独立して動作します。そして、これが以下のような問題を招きます。

- これらのツールはセキュリティ インフラの特定の部分のみを対象とするため、コンテキストを欠いた精度の低いアラートにつながる。

- 攻撃のシーケンスや被害の範囲を明らかにするために、セキュリティ アナリストが複数のツールを使い分ける必要があり、調査に長時間を要する。

- 高い誤検知率がアラート疲労を引き起こす。ESGによる2021年の調査によると、回答者のWebアプリケーションおよびAPIセキュリティ ツールから発せられたアラートの45%が誤検出。

さらに、既存の検出テクノロジーの多くは、脅威が外部と内部どちらに存在するかによらず、人間による攻撃よりもマルウェアからの保護を得意としています。悪意のある高度な攻撃者は、そうでない攻撃者に比べはるかに洗練された技術を持っており、正当なユーザーの行動を模倣して検出を逃れることに長けています。しかし、デセプション プラットフォームがあれば、攻撃者がデコイと接触した瞬間にその存在が明らかになります。

デセプションのユース ケース

デセプション テクノロジーで検知できる脅威のタイプ

デセプション テクノロジーは、偵察からデータ盗難まで、キル チェーン全体における脅威の検出に使用することができます。ユース ケースには大きく分けて3つのカテゴリーがあります。

- 境界デセプション防御:普通、外部からのすべてのトラフィックをモニタリングして潜在的な脅威を発見することは不可能です。デセプション用の資産を設定して外部に公開することで、この問題を単純化し、組織を標的にしている攻撃者についての実用的な情報が得られます。

- ネットワーク デセプション防御:正当なユーザーが決してアクセスする必要のないデコイを攻撃者に見える形で配置することで、進行中の攻撃を特定します。

- エンドポイント デセプション防御 :デコイのエンドポイントは、攻撃者の目には盗み出すのにうってつけの資産のように映ります。これらの資産をモニタリングすることで、不審な行動だけでなく、ネットワーク上では正常ではあるものの、特定のエンド ポイント特定の時間帯に実行されないはずの行動も検出できます。

デセプション テクノロジーを利用すべき組織

業界では最近まで、デセプションは主に高度に成熟したセキュリティ機能を持つ組織にとって有効なものと考えられてきました。しかし、中堅、中小規模の組織にとっても、このテクノロジーには大きなメリットがあります。今やデセプションは、あらゆる形態や規模の組織においてセキュリティの主流となりつつあります。

成熟した大規模組織

セキュリティが十分に整備され潤沢な予算を持つ先進的な組織は、デセプションを活用して、脅威の検出、内部の脅威インテリジェンスの作成、脅威へのレスポンスを最適化しています。

こうした組織は、より高度な脅威の検出や誤検知率の低いアラート機能の活用を通じて、脅威へのプロアクティブな対応や既存のテクノロジーを利用した統合的なレスポンスの実行を目指しています。デセプションはこの市場セグメントに牽引され、より広く利用されるようになっています。

中堅、中小規模の企業

中堅組織のCISOや中小規模の組織のセキュリティ部門の予算は限られていますが、コンプライアンス上の問題など大きな脅威やリスクに対処することも少なくありません。少なくとも基本的なセキュリティ対策は確立されているかもしれませんが、より深刻な脅威を検出する能力を備える必要があります。このような組織には、以下の条件を満たすソリューションが必要です。

- 迅速に配備でき、すぐに効果を発揮できる

- 使いやすい上にメンテナンスの負荷が少なく、少人数の社内セキュリティ部門でも運用しやすい

- ポイント ソリューションではない(複数のテクノロジーを導入するほどの予算がなくても利用できる)

- クラウドやIoTを含む、幅広い領域に対応する機能を備えている

デセプションは上記すべての条件を満たしており、中堅、中小規模の組織でも、より高度な標的型の脅威に対抗できるようになります。

Zscaler:デセプションとゼロトラスト アーキテクチャーの統合

単一のセキュリティ テクノロジーやポリシーでは、攻撃者を100%阻止することはできません。最大限の保護を実現するには、複数のテクノロジーが連携し、情報を共有する必要があります。攻撃対象領域を最小限に抑え、インシデントの修復をいっそうスピーディーに行えるようにすることがポイントになります。

そこで最も効果を発揮する組み合わせの1つが、デセプション テクノロジーとゼロトラスト セキュリティです。ゼロトラストでは、すべてのアクセスとユーザーのリクエストは悪意のものであると仮定し、ユーザーのアイデンティティーとリクエストのコンテキストの両方が認証、許可されて初めて、必要最小限のリソースにのみアクセスできるようになります。これは「最小特権アクセス」と呼ばれます。

デセプションのデコイは、ゼロトラスト環境における罠として機能し、侵害されたユーザーやネットワーク上での脅威のラテラル ムーブメントを検出します。ラテラル ムーブメントは安全で隔離された環境ですべて追跡され、攻撃者がどの資産を狙っているのかに関するアラートが発せられます。また、攻撃者の動きを減速させることで、セキュリティ部門によるTTP (戦術、技術、手順)のモニタリングを可能にしてくれます。

MITRE Engageフレームワークによるアクティブ ディフェンス

MITRE Engageは、攻撃者のエンゲージメント、デセプション、拒否のアクティビティーについて、現実世界で観察された攻撃者の行動に基づいて議論、計画する、業界で信頼されているフレームワークです。MITREのマトリクスは、組織がゼロトラスト セキュリティ戦略の一環としてデセプションや攻撃者のエンゲージメントの戦術をどのように導入するのが最適かを示す、客観的かつ最先端の指針として活用できます。

Zscalerは、EngageフレームワークにおけるMITREのパートナーです。詳細はこちらをご覧ください。