課題

• 狙われやすい政府機関としてセキュリティ強化が不可欠に • 海外事務所がサイバー攻撃に遭い早急な対応が必要だった • コロナ禍で業務環境への安全なアクセスの必要性が急増 • 高コストだったIP-VPN閉域網の見直しが必要に

成果

働く場所を問わない通信の安全性確保を実現

海外拠点のシステム対応業務を2~3割削減

管理の省力化やIP-VPN網の廃止によるコスト削減

独立行政法人日本貿易振興機構(ジェトロ) の概要

貿易・投資促進と開発途上国研究を通じ、日本経済・社会の発展に貢献することを目指している独立行政法人の日本貿易振興機構(ジェトロ、JETRO)。国内にある本部と研究所、49事業所に加え、海外55カ国に76事業所の拠点を構え約1,900名の職員が業務に就いている。政府系の機関として突出した海外拠点の多さが、情報システムのセキュリティ対策を困難なものにしていた。JETROでは、インターネットアクセスの安全性を高めるために海外事務所からZscaler Internet Access™(ZIA™)を導入。その後、国内にもZIAを展開した。さらに、Zscaler Private Access™(ZPA™)を国内外で導入し、情報システム全体のゼロトラスト対応を実現している。

業界:

公共機関

本社:

東京都港区赤坂1丁目12-32アーク森ビル

Size:

【国内】1,180名 【海外】708名 【合計】1,888名(2023年4月1日現在)

事例の詳細

世界中に分散している事業所の 情報セキュリティ確保が課題

国内だけでなく海外にも多くの事業所があるJETROにとって、情報システムは国内外の拠点を結ぶ中枢神経とも言える存在だ。だが、日本の存在感を海外でアピールする政府関係機関は、サイバー攻撃などの対象になりやすい。幅広い問い合わせに対応できるようWebサイトやメールといった外部に公開しているチャネルを複数保持している上、ファイル添付があったとしても業務上閲覧せざるを得ないため、常に攻撃にさらされやすい状況にある。

JETRO企画部情報システム課課長代理の加納君彦氏は「Webサイトへの攻撃は多いですし、特に海外については通信の安全性も考慮する必要があります。情報システムのセキュリティ対策は不可欠です」と説明する。人数の少ない事業所では駐在員がシステム対応をせざるを得ないこともあるものの、JETROの海外駐在員はITのスペシャリストではない。企画部 主査の村田 真氏は「過去の経験から、駐在員や現地スタッフに情報システムの対応まで求めるのは現実的でないと考えています。結果として東京に多くの問い合わせが集中することになります」と、多拠点のシステム運用保守の課題を語る。地域によっては、保守業者の技術不足やコンプライアンス違反などにも注意を払わなければならない。そんな中で、業務環境や海外端末の健全性を確保することが課題となっていた。

また、2010年頃から東京を拠点としたIP-VPNの閉域網を用意していたが、高速回線が高額になる国もあり、コスト面で見直しが同時に求められていた。

海外でのインシデント発生で クラウドセキュリティを導入

バンコクで2018年に、政府機関のプロジェクトを狙ったサイバー攻撃が発生した。JETROのシステムにも侵入の痕跡が残っており、インターネットアクセスのセキュリティ対策を強化することが急務となった。

企画部 情報システム課 課長代理の河内 章氏は「境界型セキュリティ対策を実施していた国内に比べ、海外事業所の対策について弱さを感じ情報を収集していました。海外ネットワークを整備してもらったベンダーからも、Zscalerのクラウドプロキシが有効だと聞いていました」と振り返る。バンコクでのインシデントを機に、JETROではまずインターネットやSaaSへのアクセスについて安全を確保するため、ZIAの導入を決定。2017年からSaaSとしてOffice365(現Microsoft 365)を活用していたことも背景にあった。

選定の決め手は「ハードウェア製品ではないことと、設定が複雑ではないことでした」(河内氏)。ハードウェア製品を海外に送付するのは通関や輸出規制の問題があり、現地での設置対応も期待できない。「当時、低速の回線でも利用できるソフトウェアベースのサービスは、Zscaler 以外にほとんどありませんでした。アクセスポイントが海外に多く用意されていたこともZscalerは魅力的でした」(加納氏)。

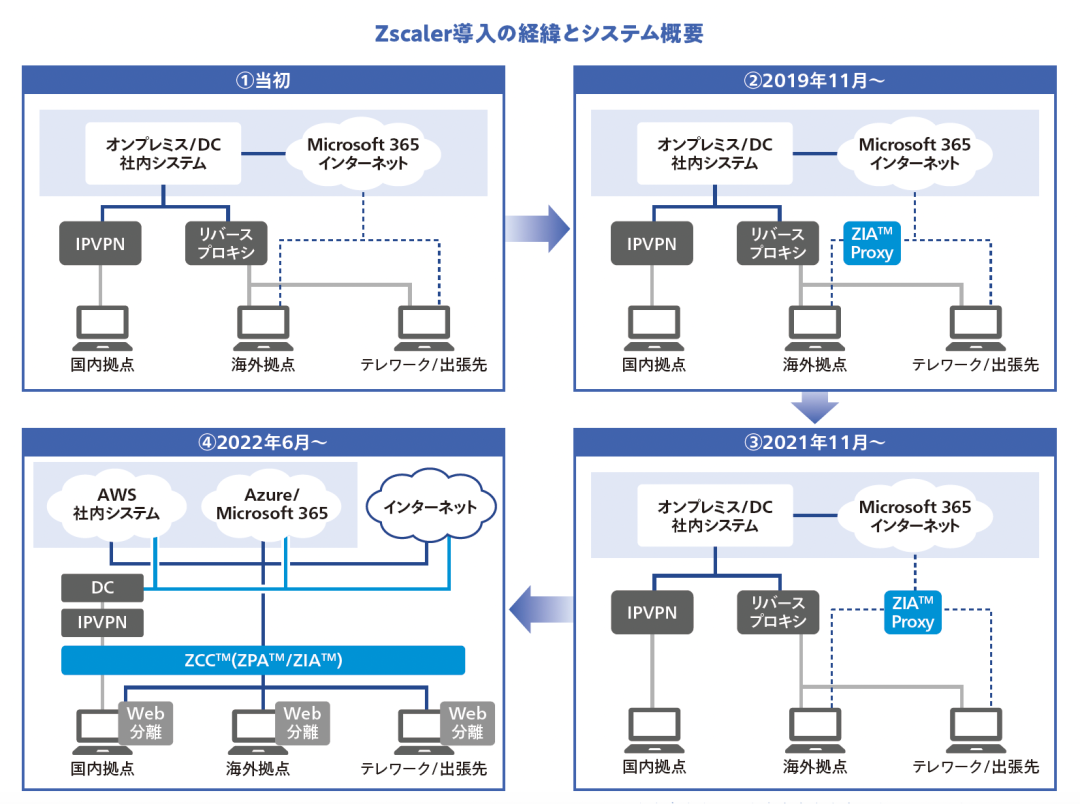

求める機能を要件にまとめ入札を公示したところ、複数社から応札があったがいずれも提案の内容はZscalerだったという。最終的には、2019年秋に海外事業所のパソコンにZIAを導入した。

コロナで状況が変化し クラウドアクセスをゼロトラスト化

海外事業所のインターネットアクセス環境にZIAを導入し安心していたところへコロナ禍が襲う。加納氏は「それまで国内における出張以外の業務はオフィスで実施しており、従来の境界型のセキュリティ対策で問題ありませんでした。ところが、2020年3~4月に在宅勤務が必要となり、ファイアウォールの外でも業務に必要な通信をすることになりました。リスクが急速に高まったため、国内のパソコンにもZIAを入れることにしました」という。

国内のZIAは情報システム基盤整備を依頼していたベンダーに依頼。これでパソコンからインターネットやSaaSへのアクセスについては、国内外とも一安心と言える環境が整った。

ただし、それでもすべての業務を安全に行える環境が整ったとは言えない。業務システムのクラウド対応を進めているJETROでは、AWS(Amazon Web Services)などのクラウド上に実装したアプリケーションを利用する形態を検討していた。インターネットアクセス系のZIAだけでは対応が不十分と考えられた。特に海外ではコロナ禍で都市部に厳格なロックダウン体制が敷かれ、出社できずに自宅からすべての業務を行っている状況だった。

そこで、2022年のシステム更新とともに、全システムをゼロトラストに対応するアーキテクチャ変更を実施した。導入したのはZscalerのゼロトラストソリューションであるZPAと、クライアント側のソフトZscaler Client Connector™(ZCC™)。AWSやAzure AD(Active Directory)などへのアクセスも含めて、「信頼できないことを前提にセキュリティを強化、2022年6月から全世界で運用しました」(河内氏)。

セキュリティを意識せず 現場も管理部門も安全に業務可能

ZIAによるインターネットアクセスのセキュリティ対策に続いて、ZPAによるゼロトラスト対応を実施したJETROは、どう変わったのだろうか。村田氏は「VPNアプライアンスなどのハードウェアが東京にあるときは、私たちがメンテナンスをしなければならず、ひとたびダウンすれば全世界から電話がかかってきていました。Zscalerを導入したことで、メンテナンスの負荷軽減につながりました」と語る。

さらに「IP-VPNのための一部の回線を廃止できたことで、コストダウンと管理負荷の削減といったメリットも生まれています」(河内氏)。情報システムをクラウドに統一したことと、Zscalerによるゼロトラスト対応を合わせて、海外事業所の業務負担は2~3割ほど減っている。

ただし、アクセスポイントが多めにあるとはいえ、国や地域によっては遠いところにしか接続できず通信が遅くなる場面も見受けられる。国によっては、自国やその地域からしかアクセスできないサイトが存在するため、他国のアクセスポイントに接続した場合、駐在員が業務上必要なサイトを閲覧できないこともある。そうした場合には、「ローカルブレイクアウトでZscalerを通さずに通信し、Web分離で安全性を確保することも考えています」(河内氏)。

こうした点も含め、JETROでは大枠としてサイバー攻撃を防ぐ対策ができたと評価する。今後は、コストや効率の面を洗練させていくことに注力する。加納氏は「Microsoft 365のE5ライセンスとZscalerで重複している機能があり、これらを整理していくことが次のステップです」と語る。また「ユーザー体感の監視・可視化ができるZscaler Digital Experience™(ZDX™)を導入して、通信が遅い場合の原因究明につなげることも考えています」(河内氏)。

次のステップに進んでも、JETROにおけるセキュリティ対策の基本はユーザーに“意識させない”ことに尽きる。海外事業所の駐在員も含めて、システムで対応できるセキュリティ対策を意識することなく、職員はさらに高次の安全性を享受しながら、日本の貿易や海外投資の振興という本分に専念できる環境を提供していく。

ソリューション