/ Qu’est-ce que le pretexting ?

Qu’est-ce que le pretexting ?

Le pretexting est une forme d’attaque d’ingénierie sociale par le biais de laquelle un escroc crée un scénario plausible pour inciter les victimes à divulguer des informations sensibles, à effectuer des paiements frauduleux, à autoriser l’accès à un compte, etc. Étroitement liées à divers types de phishing, les escroqueries par pretexting se caractérisent par des situations détaillées (les prétextes) et impliquent souvent une usurpation d’identité, les escrocs s’efforçant de gagner la confiance des victimes afin de les manipuler.

Comment fonctionne le pretexting ?

Le pretexting est une technique utilisée dans de nombreux types de cyberattaques. Comme dans tout autre type d’ingénierie sociale, l’objectif de l’auteur de l’attaque est de convaincre sa victime de lui donner quelque chose, généralement des informations, un accès ou de l’argent, sous de faux prétextes. Pour ce faire, il crée une histoire crédible, incluant souvent des personnages et des détails spécifiques comme des informations privées, qui joue sur les émotions, le sentiment de confiance ou même les peurs de la victime.

Prenons comme exemple l’arnaque classique du « prince nigérian ». Simple prétexte selon les normes actuelles, il repose sur la promesse de donner un peu maintenant pour un retour ultérieur important, que le prétexte soit un compte bancaire bloqué, une entreprise financière ou toute autre explication. Un prince qui envoie un e-mail à des inconnus pour obtenir de l’aide peut sembler trop tiré par les cheveux pour être efficace, mais en 2019, la société de sécurité électronique ADT a estimé que les stratagèmes du prince nigérian rapportaient encore 700 000 dollars chaque année.

Les tentatives sophistiquées de pretexting utilisent souvent des prétextes plus intimes pour être plus convaincants, certains impliquant de faux sites Web, des entreprises fabriquées de toutes pièces, des numéros de compte et des informations d’identification divulgués, les noms des collègues des victimes, etc.

Le pretexting étant fondamentalement une question de narration, il peut prendre de nombreuses formes et ne repose pas toujours sur les e-mails, Internet ou les malwares. Par exemple, grâce à la technologie deepfake optimisée par l’IA, les acteurs malveillants peuvent manipuler les voix, les expressions faciales et les gestes pour produire des simulations très réalistes qu’il est difficile de distinguer de l’audio et de la vidéo authentiques, et qui peuvent constituer de puissants outils dans les attaques de phishing.

Quelles sont les techniques d’attaque de pretexting ?

Les prétextes malveillants s’appuient sur les mêmes techniques d’ingénierie sociale utilisées par les escrocs à travers l’histoire pour manipuler les victimes, notamment la tromperie, la validation, la flatterie et l’intimidation. Les hackers peuvent renforcer leurs prétextes par les moyens suivants :

- Jeu de rôle et imitation : les hackers peuvent jouer le rôle d’un client, d’un prestataire de services, d’un collègue ou d’une figure d’autorité afin que la victime se sente disposée à coopérer. Il peut s’agir d’exploiter des vulnérabilités dans les processus d’authentification ou d’exploiter des relations de confiance.

- Recherche et reconnaissance : utilisant souvent des ressources ouvertes et accessibles au public, les hackers peuvent recueillir des informations sur le travail et les responsabilités d’une cible, ses collègues, ses informations personnelles, etc.

- Développement des relations : comme dans tout archétype de « longue escroquerie » les hackers peuvent utiliser des techniques de manipulation pour établir la crédibilité et la confiance avec une cible, éventuellement par le biais d’appels téléphoniques, des réseaux sociaux ou même de conversations en face à face.

- Exploitation des émotions : rien ne suscite mieux l’urgence que l’incertitude, le doute et la peur. Les hackers peuvent inventer des situations d’urgence, des occasions uniques, etc. pour inciter les cibles à prendre des mesures hâtives et à contourner les mesures de sécurité.

- Exploitation de l’IA générative : technique de loin la plus récente de cette boîte à outils, les outils d’IA modernes peuvent aider les hackers à créer rapidement des prétextes avec un langage et des détails étonnamment humains, même dans des langues qu’ils ne maîtrisent peut-être pas.

Enfin, l’un des principaux facteurs jouant en faveur des acteurs malveillants n’est pas du tout une technique, mais plutôt une vulnérabilité de la psychologie humaine : pour de nombreuses personnes, il est plus facile de dire « oui » que de dire « non ». En d’autres termes, nous voulons avoir de bons rapports avec les autres. C’est pourquoi nous acceptons souvent les demandes, même si cela va à l’encontre de nos intérêts.

Les hackers le savent, et ils savent également que de nombreuses personnes sont prêtes à accorder un peu de confiance. En combinant ces deux éléments, il leur suffit souvent de demander un numéro de carte de crédit pour l’obtenir.

Selon la FTC, les consommateurs américains ont perdu 8,8 milliards de dollars à cause de la fraude en 2022, dont 1,2 milliard de dollars à cause d’escroqueries par téléphone et sur les réseaux sociaux.

Comment les cybercriminels utilisent-ils le pretexting

Les scénarios de pretexting sont le fondement de la réussite de nombreux types de cyberattaques, tels que :

- Phishing général : à l’origine de la plupart des attaques de phishing à grande échelle, de simples prétextes peuvent être aussi rudimentaires qu’un e-mail vous demandant de « bien vouloir examiner la facture ci-jointe » ou d’innombrables autres variantes. Ces tactiques servent souvent de points d’entrée à des attaques plus sophistiquées comme les ransomwares.

- Spear phishing : les hackers qui cherchent à obtenir des informations hautement sensibles ou précieuses peuvent élaborer des récits minutieusement détaillés pour faire croire à leurs victimes potentielles qu’ils sont légitimes et dignes de confiance.

- Vishing : il suffit d’un appel et d’un prétexte convaincant (souvent une usurpation de numéro de téléphone) pour que les hackers volent des informations financières, des numéros de sécurité sociale et d’autres informations confidentielles. Les outils d’imitation profonde (« deepfake ») optimisés par l’IA permettent aujourd’hui aux hackers d’imiter presque n’importe quelle voix et lui faire dire ce qu’ils veulent.

- Vol et espionnage : des usurpateurs habiles se faisant passer pour des employés ou des sous-traitants peuvent tromper les vrais employés et s’introduire dans des zones privées ou sécurisées, où ils peuvent avoir accès à des équipements de valeur ou à des informations privilégiées.

Exemples concrets de pretexting

Le pretexting joue un rôle dans d’innombrables cybercrimes et escroqueries financières. Étant donné qu’il exploite la confiance humaine et peut prendre presque n’importe quelle forme, il reste l’une des tactiques d’ingénierie sociale les plus répandues et les plus efficaces. En voici quelques exemples :

Cheval de Troie « SIDA » (1989)

Considéré comme l’ancêtre des attaques par ransomware, les participants à une conférence internationale sur le sida ont reçu des disquettes chargées d’un virus cheval de Troie sous le prétexte « d’informations concernant le sida ». Le cheval de Troie a eu pour effet de masquer tous les répertoires d’un système infecté, de chiffrer tous les fichiers du disque dur infecté et d’exiger le paiement d’une rançon de 189 dollars (bizarrement, par la poste), à une adresse au Panama.

Fraude de Quanta Computer (2013-2015)

Dans ce qui pourrait être l’attaque de pretexting la plus coûteuse jamais réalisée, les hackers se sont fait passer pour des représentants de Quanta Computer, un fabricant basé à Taïwan qui travaille avec Facebook et Google. En utilisant de fausses factures envoyées à partir de faux comptes de messagerie, de fausses pièces justificatives, etc., les attaquants ont escroqué ces géants de la technologie de plus de 100 millions de dollars américains au total.

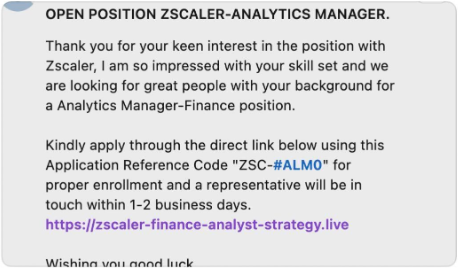

Phishing et extorsion de fonds de demandeurs d’emploi (2023)

Lorsque les licenciements ont frappé le secteur technologique, des escrocs opportunistes s’en sont pris aux demandeurs d’emploi. Se faisant passer pour des recruteurs sur des sites comme LinkedIn, ils ont copié de vraies offres d’emploi et créé de faux portails de carrière pour convaincre les victimes de remplir de faux documents d’embauche, de télécharger des documents personnels, etc. Vous pouvez consulter une analyse complète de ces attaques sur le blog de Zscaler.

Usurpation d’identité deepfake du directeur financier (2024)

À l’aide de clips vidéo et audio accessibles au public, les hackers ont créé des fac-similés réalistes de plusieurs cadres supérieurs, dont un directeur financier, et les ont utilisés pour animer une vidéoconférence frauduleuse. Au bout du compte, les faux cadres supérieurs ont convaincu un employé de transférer quelque 200 millions de dollars HK aux hackers. En savoir plus sur le blog Zscaler.

Comment protégez-vous votre entreprise contre les attaques de pretexting ?

Les services de messagerie modernes bloquent automatiquement de nombreux e-mails de phishing, mais les hackers imaginent toujours de nouvelles façons astucieuses de se faufiler. Un utilisateur externe à votre réseau peut ne pas être en mesure de s’y déplacer librement, mais un utilisateur interne, bénéficiant d’une confiance implicite dans le réseau, peut être amené à penser qu’il agit correctement, tout en faisant directement le jeu d’un hacker.

Alors, que faire pour assurer la sécurité de vos utilisateurs et de vos données sensibles ?

- Assurez-vous que vos utilisateurs sachent reconnaître les signes d’une attaque. De nombreuses violations de données sont encore dues à des erreurs humaines. Considérez la formation de sensibilisation à la sécurité comme un moyen de corriger les vulnérabilités humaines. Les employés, en particulier ceux qui disposent de privilèges élevés, doivent savoir quand se montrer sceptiques (comment identifier les tentatives de phishing, reconnaître l’ingénierie sociale) et comprendre l’importance d’une gestion de mots de passe forts et de l’authentification multifacteur.

- N’hésitez pas à refuser les demandes inhabituelles ou suspectes. Il est plus difficile de dire « non » que de dire « oui », et les escrocs sont experts dans l’art de vous faire baisser votre garde. Un principe fondamental de l’approche Zero Trust en matière de sécurité, « ne jamais faire confiance, toujours vérifier », s’applique tout autant à ces interactions humaines qu’aux protocoles d’authentification et aux autorisations d’accès. Encouragez les utilisateurs à vérifier les demandes par des moyens/canaux indépendants ou en consultant le personnel informatique et de sécurité.

- Neutralisez les attaques avec la bonne technologie. Si un hacker parvient à tromper vos utilisateurs (et il est prudent de supposer qu’il le fera), vous aurez besoin de mesures de sécurité sur lesquelles vous pouvez compter pour neutraliser ses attaques en appliquant un contrôle d’accès hermétique basé sur les rôles, empêchant les menaces de se déplacer latéralement sur votre réseau et en stoppant les fuites de données.

Comment Zscaler peut vous aider

Neutraliser les attaques de pretexting peut se révéler complexe car leur succès repose sur l’exploitation de la nature humaine, et pas seulement de la technologie. Pour détecter les violations actives et minimiser les conséquences d’une attaque, vous devez déployer des contrôles efficaces contre le trafic malveillant, l’exfiltration de données et plus encore, dans le cadre d’une stratégie Zero Trust complète.

Basée sur une architecture Zero Trust globale, la plateforme Zscaler Zero Trust Exchange™ part du principe qu’aucun utilisateur, charge de travail ou appareil n’est intrinsèquement digne de confiance. Elle vérifie l’identité, détermine la destination, évalue le risque au moyen de l’IA et applique la politique avant d’assurer la négociation d’une connexion sécurisée entre un utilisateur, une charge de travail ou un appareil et une application, sur n’importe quel réseau, de n’importe où, et ce, afin de :

- Prévenir les attaques : des fonctionnalités telles que l’inspection TLS/SSL complète, l’isolation du navigateur, la détection de phishing et de C2 optimisée par l’IA et le contrôle d’accès basé sur des règles empêchent l’accès à partir de sites Web malveillants.

- Empêcher les déplacements latéraux : une fois dans votre système, les malwares peuvent se propager et causer davantage de dégâts. La plateforme Zscaler connecte les utilisateurs directement aux applications, et non à votre réseau, empêchant ainsi la propagation potentielle de malwares.

- Arrêter les menaces internes : une architecture proxy cloud native arrête les tentatives d’exploitation des applications privées et détecte même les techniques d’attaque les plus sophistiquées grâce à une inspection inline complète.

- Arrêter les attaques basées sur l’identité : détectez et bloquez le vol d’identifiants, le contournement de l’authentification multifacteur et l’élévation de privilèges, et bien plus encore grâce à la solution de détection et de réponse aux menaces liées à l’identité, Zscaler ITDR™.

- Arrêter la perte de données : notre plateforme identifie et protège automatiquement les données sensibles en mouvement et au repos pour empêcher que des hackers actifs puissent dérober des données.

Les prétextes sont faux, mais le risque qu’ils posent est bien réel. Protégez votre entreprise contre les attaques de pretexting et prévenez les violations grâce à une plateforme de sécurité cloud native complète.

Ressources suggérées

FAQ

Foire aux questions

Les attaques de pretexting peuvent instrumentaliser les utilisateurs d’une entreprise contre elle-même, en les incitant à divulguer des informations sensibles ou à compromettre la sécurité d’une quelconque manière, avec des conséquences potentielles telles que des pertes financières, des atteintes à la réputation, des sanctions réglementaires, des perturbations de l’activité et des poursuites judiciaires. Pour empêcher la réussite de ces attaques, il est primordial de sensibiliser les employés à la sécurité, de mettre en place une sécurité robuste et de réévaluer en permanence l’exposition de l’entreprise aux risques.

Le phishing est un type de cyberattaque, le plus souvent menée par le biais d’e-mails, de sites Web malveillants, de SMS ou d’appels téléphoniques, conçue pour inciter les utilisateurs à divulguer des informations sensibles, à payer des services frauduleux, etc. Le pretexting est une technique utilisée dans le cadre des tentatives de phishing (et d’autres types d’attaques) pour aider un hacker à créer une histoire convaincante qui trompera ses victimes.

La protection contre le pretexting nécessite une approche à multiples facettes, notamment une formation des employés à la cybersécurité concernant les tactiques d’ingénierie sociale, des protocoles de gestion des données clairement définis, des contrôles d’accès et d’authentification stricts, et bien d’autres choses encore. Une approche Zero Trust complète, qui impose un accès basé sur le contexte avec une inspection complète des données en transit et au repos, constitue la défense la plus efficace.

Le pretexting est une méthode couramment utilisée dans le vol d’identité, où les hackers manipulent les victimes pour leur faire révéler des informations personnelles sous de faux prétextes. Voici comment cela fonctionne :

- Élaboration d’un faux scénario : les hackers créent un prétexte crédible, par exemple en se faisant passer pour un représentant de banque, un fonctionnaire ou un service d’assistance informatique, afin d’établir leur crédibilité.

- Collecte d’informations personnelles : en utilisant l’ingénierie sociale, ils demandent des informations sensibles comme des numéros de sécurité sociale, des mots de passe, des numéros de compte ou des informations de carte de crédit.

- Exploiter la confiance : les scénarios font souvent appel à l’urgence (« Votre compte a été piraté ! ») ou à l’autorité (« C’est le fisc qui vous appelle ») pour pousser les victimes à obtempérer.

- Se faire passer pour la victime : grâce aux informations collectées, les hackers peuvent se faire passer pour la victime pour ouvrir des comptes de crédit, effectuer des achats en ligne ou accéder à des comptes en ligne sensibles.

- Cibler les données de grande valeur : le pretexting peut également être utilisé pour obtenir des dossiers médicaux, des dossiers d’emploi ou d’autres informations qui peuvent être monétisées ou utilisées pour d’autres fraudes.

Il est essentiel de reconnaître les tentatives de pretexting pour se protéger et éviter d’être victime d’attaques d’ingénierie sociale. Voici les principaux signes à surveiller :

- Contact inattendu

- Urgence ou pression

- Demandes d’informations sensibles

- Trop beau pour être vrai

- Réponses vagues ou évasives

- Canaux de communication inhabituels

- Usurpation de l’identité d’une autorité