/ Qu’est-ce que le spear phishing ?

Qu’est-ce que le spear phishing ?

Comment fonctionnent les attaques de spear phishing ?

Une tentative de spear phishing commence par un e-mail, un message sur les réseaux sociaux, un SMS ou toute autre communication qui semble provenir d’une source fiable. Les cybercriminels se servent des informations qu’ils connaissent sur leur cible pour que le message paraisse authentique, puis demandent au destinataire d’effectuer une action, comme ouvrir un fichier joint ou suivre un lien malveillant d’apparence anodine.

Un e-mail de phishing peut copier des éléments visuels de la banque de la cible et lui demander de vérifier une transaction ou de consulter une notification importante. Un lien contenu dans l’e-mail amène la cible sur un faux site Web qui ressemble à s’y méprendre au site réel de la banque, où une invite lui demande les identifiants de connexion à son compte bancaire, la confirmation d’un numéro de carte de crédit, de sécurité sociale, ou d’autres informations similaires.

Certains acteurs malveillants se font passer pour quelqu’un que leur cible connaît, comme un ami, un membre de la famille ou un collègue. Un e-mail provenant d’un « ami » peut demander au destinataire de consulter un lien amusant ou de télécharger un fichier utile. Comme la cible pense connaître l’expéditeur, elle baisse sa garde et risque moins de remarquer les anomalies ou de soupçonner une escroquerie.

Les progrès de l’IA générative ont rendu le phishing sophistiqué plus facile que jamais.

Avec seulement quelques minutes d’échantillons vocaux, les générateurs de voix deepfake peuvent imiter de manière réaliste la voix d’une personne pour l’utiliser lors d’appels téléphoniques de phishing.

Zscaler ThreatLabz a créé la fausse page de connexion Microsoft illustrée ici avec seulement trois invites.

Types de spear phishing

Il existe une pléthore de techniques et de types d’escroqueries par phishing. Examinons quelques techniques fréquemment utilisées dans les campagnes de spear phishing :

- Angler phishing : les hackers se font passer pour des représentants de l’entreprise censés traiter les plaintes, proposer des offres, etc. via les réseaux sociaux (par exemple, Twitter ou LinkedIn) ou par SMS (smishing). Si un représentant de l’entreprise vous contacte sur l’une de ces plateformes, essayez de vérifier son identité avant d’interagir.

- Business email compromise (BEC) : les hackers accèdent à un compte de messagerie professionnel ou créent un compte analogue, et se font passer pour son propriétaire afin d’envoyer des messages de phishing à ses collègues ou partenaires. Ces attaques sont souvent associées à des fraudes électroniques.

- Whaling : les acteurs malveillants ciblent les membres d’une entreprise susceptibles de disposer d’un accès privilégié, en général des cadres supérieurs ou équivalents Ces types d’attaques sont souvent les plus sophistiqués et les mieux planifiés, ce qui les rend encore plus dangereux.

- Arnaque au président : étroitement liée au whaling, les hackers utilisent cette forme d’attaque BEC pour se faire passer pour le PDG d’une entreprise ou son équivalent, créant un sentiment d’urgence dans les messages d’escroquerie adressés aux employés.

- Clone phishing : les auteurs de phishing envoient des e-mails malveillants qui semblent provenir d’expéditeurs en qui la victime a confiance, tels que des institutions financières ou des services professionnels. Ce type d’attaque implique souvent que les auteurs du spear phishing disposent d’un certain accès au compte de messagerie de la victime.

Pour en savoir plus sur les autres techniques de phishing les plus courantes, nous vous invitons à lire notre article connexe : Qu’est-ce que le phishing ?

Les attaques de phishing ont augmenté de 58,2 % en 2023 par rapport à 2022, reflétant la sophistication et la persistance croissantes des acteurs malveillants.

Quelles sont les cibles du spear phishing ?

Particuliers

Les attaques de spear phishing peuvent cibler n’importe qui. Les auteurs du phishing peuvent utiliser des données personnelles d’un individu, en particulier des informations confidentielles, pour rendre leur attaque plus convaincante. Les personnes qui occupent des postes importants au sein de leur entreprise courent généralement un plus grand risque, car elles sont souvent responsables de données plus sensibles.

Finances et assurances

Le secteur de la finance et des assurances a connu à la fois le plus grand nombre de tentatives de phishing et la plus forte augmentation des attaques, avec une hausse de 393 % par rapport à l’année précédente. Ce secteur constitue une cible de choix pour les acteurs malveillants souhaitant se livrer à des vols d’identité ou à des fraudes financières.

Entreprises

Infiltrer le système d’une entreprise peut permettre aux cybercriminels d’accéder à d’énormes quantités d’informations sensibles et confidentielles. Les violations de données (en particulier dans les secteurs financier et technologique) peuvent coûter aux entreprises des millions en termes de frais de reprise, d’amendes potentielles et de perte de confiance de leurs clients. L’adoption du cloud et du télétravail a davantage accru la vulnérabilité des entreprises, dans la mesure où les environnements informatiques distribués multiplient les vecteurs d’attaque possibles.

(Source : rapport ThreatLabz 2023 sur le phishing)

Comment se protéger contre une attaque de spear phishing ?

La prévention d’une attaque de spear phishing réussie passe par la prise de précautions adéquates. Cela signifie que de nombreux éléments doivent être pris en compte au niveau de votre entreprise.

Suivre les bonnes pratiques de prévention du spear phishing

Réduisez le risque global grâce à des solutions de sécurité clés :

- Sécurité des e-mails : sécurisez le vecteur de phishing le plus courant avec un service basé sur le cloud qui inspecte les e-mails avant qu’ils n’atteignent votre périmètre, avec une protection en temps réel contre les pièces jointes et les liens malveillants ainsi que contre l’usurpation de nom de domaine.

- Signalement : donnez aux utilisateurs la possibilité de signaler les tentatives de phishing, idéalement avec un bouton de signalement intégré à leur client de messagerie. Mettez en place une procédure d’enquête et de réponse aux incidents de phishing.

- Authentification multifacteur (MFA) : renforcez la sécurité avec une couche supplémentaire d’authentification. Des applications telles que Okta Verify ou Google Authenticator améliorent la défense contre les tactiques MiTM susceptibles d’intercepter les messages SMS.

- Inspection du trafic chiffré : plus de 95 % des attaques utilisent des canaux chiffrés. Inspectez l’ensemble du trafic, chiffré ou non, pour empêcher que les hackers puissent compromettre vos systèmes.

- Logiciel antivirus : les terminaux doivent être protégés avec un antivirus régulièrement mis à jour pour identifier les malwares connus et empêcher leur téléchargement.

- Protection contre les menaces avancées : bloquez les malwares inconnus avec un sandboxing inline capable de mettre en quarantaine et d’analyser les fichiers suspects, ainsi qu’avec une isolation du navigateur pour vous protéger contre le contenu Web malveillant sans perturber vos utilisateurs.

- Filtrage des URL : limitez les risques de phishing grâce au filtrage des URL qui applique une politique de gestion de l’accès aux catégories de contenu Web les plus dangereuses, comme les domaines nouvellement enregistrés.

- Application régulière de correctifs : maintenez les applications, les systèmes d’exploitation et les outils de sécurité à jour avec les derniers correctifs afin de réduire les vulnérabilités et garantir les dernières protections.

- Architecture Zero Trust : appliquez une segmentation granulaire, un accès basé sur le moindre privilège et une surveillance continue du trafic pour détecter les acteurs malveillants susceptibles d’avoir compromis votre infrastructure.

- Flux d’informations sur les menaces : bénéficiez d’un enrichissement automatisé du contexte sur les URL signalées, les indicateurs de compromission (IOC) extraits, et les tactiques, techniques et procédures (TTP) afin d’accélérer la détection et la correction.

- Conformez-vous à des protocoles de sécurité stricts. Appliquez une politique de mot de passe stricte, établissez des règles concernant les informations que les employés sont autorisés à partager sur les réseaux sociaux et veillez à ce que des contre-mesures efficaces soient mises en place. Les logiciels de sécurité modernes bloqueront de nombreuses tentatives de phishing avant même qu’elles n’atteignent vos utilisateurs.

Apprendre à identifier une attaque de spear phishing

Dans le cadre d’une formation générale de sensibilisation à la sécurité, les utilisateurs de votre entreprise devraient tous apprendre à repérer les signaux d’alarme d’une attaque de spear phishing, tels que :

- Détails passés inaperçus : les cybercriminels peuvent imiter des URL, des adresses e-mail, la marque d’une entreprise, et ainsi de suite, mais de petits détails peuvent les trahir. Par exemple, un e-mail suspect peut sembler provenir d’une entreprise de confiance, mais son adresse d’expéditeur est inconnue, ne concorde pas ou est mal formatée.

- Grammaire et orthographe approximatives : la plupart des communications professionnelles, en particulier les messages d’entreprise à client, sont relues avant d’être envoyées, et la plupart des services de messagerie signalent automatiquement les fautes d’orthographe ou de grammaire. Par conséquent, si un message contient de nombreuses erreurs de ce type, il est fort probable qu’il provienne d’une source illégitime.

- Langage inhabituel : le langage utilisé dans un e-mail peut parfois être suspect, même en l’absence d’erreurs. Il peut sembler décousu ou étrange à certains égards. Si un message semble provenir d’une personne que vous connaissez, mais que le style rédactionnel ne lui ressemble pas, vous avez de bonnes raisons de soupçonner une attaque de phishing.

- Demandes inhabituelles : méfiez-vous des demandes étranges, en particulier celles qui s’accompagnent de peu ou pas d’explications. Par exemple, un e-mail frauduleux provenant de « votre banque » peut vous demander de confirmer votre identité en effectuant un virement bancaire en votre faveur. Si une demande vous semble suspecte, demandez-vous si un expéditeur légitime ferait une telle demande. Si la réponse est négative, il peut s’agir de phishing.

- Expéditeurs fréquemment imités : les auteurs de phishing continuent d’usurper l’identité de marques populaires pour tromper les consommateurs. Une étude de Zscaler ThreatLabz a révélé que Microsoft reste la marque la plus imitée, avec 43,1 % des tentatives de phishing la ciblant. Les marques OneDrive et SharePoint de Microsoft figuraient également parmi les cinq principales cibles, ce qui indique une tendance persistante des acteurs malveillants à rechercher les informations d’identification des utilisateurs des applications Microsoft critiques.

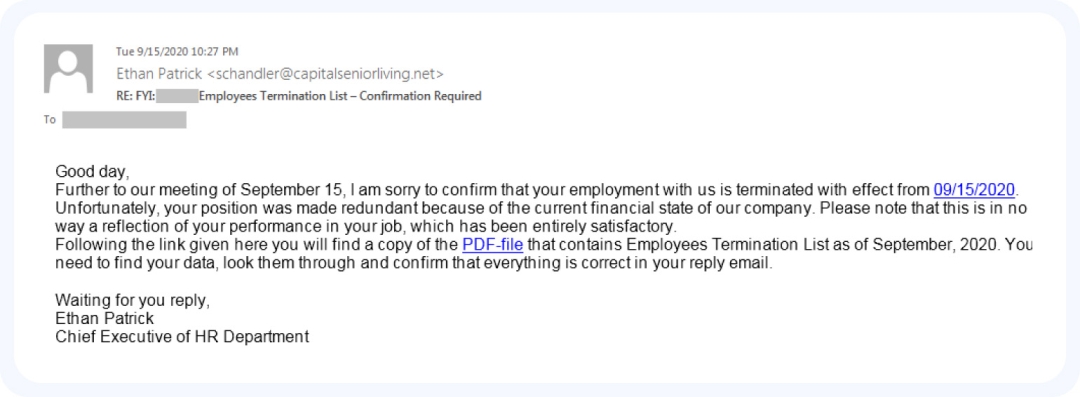

Voici un exemple d’e-mail de phishing. Remarquez la formulation inhabituelle et l’encadrement de détails spécifiques.

Comment les entreprises améliorent-elles leur sensibilisation au phishing ?

Il est judicieux de tenir tous les membres de l’entreprise au courant des menaces et des politiques de sécurité en vigueur. Toutes les attaques de phishing reposent sur l’exploitation de la confiance humaine, et il suffit qu’une personne clique sur un lien malveillant pour que votre environnement soit compromis.

Votre programme de sensibilisation à la sécurité doit former les employés sur les cybermenaces auxquelles ils pourraient être confrontés dans le cadre de leurs fonctions, sur la manière d’identifier les e-mails de spear phishing et autres attaques ciblées, sur la manière de signaler les attaques de phishing et sur quelle plateforme le faire, etc.

Vous pouvez également faire appel à des spécialistes de la cybersécurité. Les techniques d’ingénierie sociale évoluent constamment avec les tendances et les nouvelles technologies, et il peut s’avérer particulièrement ardu de s’y adapter. En travaillant avec des experts qui connaissent parfaitement le secteur, vous bénéficierez de tous les conseils et du soutien dont vous et votre équipe avez besoin.

Comment Zscaler peut vous aider

La compromission des utilisateurs est l’une des menaces de sécurité les plus difficiles à contrer, car elle repose sur l’exploitation de la nature humaine. En exploitant les victimes d’aussi près, le spear phishing peut être encore plus dangereux, menant rapidement à des violations. Pour minimiser les dommages, vous devez déployer des contrôles efficaces de prévention du phishing dans le cadre d’une stratégie Zero Trust plus large.

La plateforme Zscaler Zero Trust Exchange™ s’appuie sur une architecture Zero Trust globale pour minimiser la surface d’attaque et empêcher les compromissions. Elle permet de stopper le phishing par différents moyens :

- En prévenant les attaques : des fonctionnalités telles que l’inspection TLS/SSL complète, l’isolation du navigateur et le contrôle d’accès basé sur des règles empêchent l’accès à partir de sites Web malveillants.

- En prévenant les déplacements latéraux : une fois dans votre système, les malwares peuvent se propager et causer encore plus de dégâts. Avec Zero Trust Exchange, les utilisateurs se connectent directement aux applications, et non à votre réseau, de sorte que les malwares ne peuvent pas se propager à partir de celles-ci.

- En arrêtant les menaces internes : notre architecture de proxy cloud bloque les tentatives d’exploitation des applications privées et détecte même les techniques d’attaque les plus sophistiquées grâce à l’inspection inline complète.

- En arrêtant la perte de données : Zero Trust Exchange inspecte les données en mouvement et au repos pour empêcher le vol potentiel de données par un hacker actif.

Protégez votre entreprise contre les attaques de spear phishing grâce à la puissance d’une architecture Zero Trust complète.

Ressources suggérées

Foire aux questions

Alors que la plupart des attaques de phishing ciblent des victimes au hasard, le spear phishing cible des individus spécifiques. Les hackers disposent généralement déjà d’un certain nombre d’informations sur leurs cibles avant de lancer l’attaque, ce qui leur permet de rendre leurs messages de phishing beaucoup plus convaincants.

Entre 2013 et 2015, un hacker a facturé à Facebook et Google environ 100 millions de dollars américains en se faisant passer pour Quanta, une véritable entreprise technologique qui travaillait avec eux. Les sociétés n’ont récupéré qu’environ la moitié de cette somme après l’inculpation du hacker.

En 2016, un escroc BEC a escroqué plus de 70 millions d’euros à la banque belge Crelan en se faisant passer pour un cadre et en demandant de transférer des fonds.

Les cybercriminels conçoivent généralement une attaque de spear phishing après avoir obtenu des informations sur leur cible, soit dérobées, soit provenant de sources accessibles au public, telles que les réseaux sociaux.

Si vous recevez un e-mail de phishing, signalez-le. N’y répondez pas et n’interagissez pas avec. Votre équipe de sécurité, votre équipe de réponse aux incidents ou votre personnel informatique informeront les parties concernées telles que les fournisseurs de logiciels afin de réduire la probabilité d’une nouvelle attaque.

Les types d’attaques de phishing les plus courants se présentent sous la forme d’e-mails contenant des messages conçus pour vous inciter à divulguer vos données ou à télécharger un malware. Les attaques de phishing vocal (vishing) et de phishing par SMS (smishing) sont également de plus en plus courantes.