/ Qu’est-ce que l’accès à distance sécurisé ?

Qu’est-ce que l’accès à distance sécurisé ?

L’accès à distance sécurisé est un terme générique qui fait référence aux mesures, politiques et technologies de sécurité qu’utilisent les entreprises pour fournir, avec un haut niveau de sécurité, un accès au réseau, aux appareils et aux applications à partir d’un emplacement situé en dehors du siège de l’entreprise.

Comment ça marche ?

L’accès à distance sécurisé permet aux télétravailleurs d’utiliser les ressources dont ils ont besoin pour être productifs. Il leur permet de se connecter à un data center, à un réseau, à des applications ou à des ressources cloud via leurs appareils distants, par le biais de connexions Internet Wi-Fi non sécurisées à leur domicile ou publiques, plutôt que par le biais d’un réseau d’entreprise.

L’accès à distance sécurisé offre aux employés hybrides modernes un tampon qui se situe entre leur terminal et Internet, leur permettant d’établir des connexions à distance tout en minimisant le risque d’accès non autorisé.

Les technologies et les politiques d’accès à distance sécurisé varient d’une entreprise à l’autre, étant donné que chaque service informatique dispose de ses propres installations, exigences et budget pour fournir un accès sécurisé depuis n’importe où.

Pourquoi l’accès à distance sécurisé est-il important ?

De nos jours, de nombreuses entreprises embauchent en fonction des qualifications plutôt que de l’emplacement de l’employé. Le télétravail et le travail hybride sont appelés à perdurer, et avec l’évolution des cybermenaces et les vulnérabilités qui n’ont jamais été aussi présentes, l’accès à distance sécurisé est devenu la priorité des départements informatiques et de sécurité du monde entier, quel que soit le secteur d’activité.

Dans le passé, les employés d’une entreprise se trouvaient sur le réseau de celle-ci, et toutes les applications résidaient dans le data center connecté à ce même réseau. Mais la pandémie de COVID-19 a contraint les entreprises à passer rapidement au télétravail pour rester productives et rentables. Cela a impliqué l’adoption de solutions d’accès à distance pour donner aux utilisateurs la possibilité d’accéder aux applications internes comme Microsoft 365 en les étendant aux utilisateurs distants, que ce soit via le réseau ou d’autres méthodes.

Les normes de sécurité actuelles sont radicalement différentes de ce qu’elles étaient il y a à peine cinq ans, et le paradigme entourant les technologies d’accès à distance sécurisé évolue rapidement.

Selon le rapport 2022 sur les risques liés aux VPN de Cybersecurity Insiders, plus de 80 % des entreprises interrogées prévoient de déployer un modèle Zero Trust.

Quelles sont les technologies utilisées dans le cadre d’un accès à distance sécurisé ?

Il existe une grande variété de solutions d’accès à distance disponibles sur le marché. Passons en revue quelques-unes des solutions les plus couramment utilisées par les entreprises actuelles.

Réseau privé virtuel (VPN)

C’est l’ancêtre de toutes les solutions d’accès à distance sécurisées. Un VPN permet d’accéder au réseau d’entreprise d’une société par le biais d’un tunnel situé entre le réseau et un utilisateur distant. Une fois authentifiés, les utilisateurs disposent d’un accès illimité au réseau et peuvent se déplacer latéralement sur le réseau.

Authentification à deux facteurs/multifacteur (2FA/MFA)

Avec cette méthode, un utilisateur obtient l’accès à un réseau ou à des ressources d’entreprise en s’authentifiant par au moins deux moyens. Il peut s’agir de n’importe quelle combinaison d’un mot de passe, d’une adresse e-mail, d’un bureau à distance, d’un appareil mobile ou même de données biométriques tels qu’une empreinte digitale. Si un utilisateur ne peut pas s’authentifier selon ces deux critères (ou plus), la demande est refusée.

Authentification unique (SSO)

Le SSO (authentification unique) permet à un utilisateur d’accéder à toutes les ressources par le biais d’une seule forme d’authentification, d’où le terme « unique ». Les entreprises de toute taille, ainsi que les particuliers, l’utilisent fréquemment pour éviter d’avoir à gérer plusieurs noms d’utilisateur et mots de passe.

Gestion des accès privilégiés (PAM)

PAM fait référence à la conjonction de personnes, de processus et de technologies pour gérer les accès. Elle confère au service informatique une plus grande visibilité sur les comptes qu’il surveille en temps réel tout en arrêtant les cyberattaques et les menaces internes, en optimisant l’efficacité opérationnelle et en garantissant la conformité. Avec la PAM, les utilisateurs n’ont accès qu’aux ressources autorisées, et la gestion des accès est beaucoup plus rigoureuse.

Avantages de l’accès à distance sécurisé

Les solutions d’accès à distance sécurisé sont des atouts précieux pour votre entreprise, car elles vous aident à :

- Préserver la sécurité des données sensibles. Protégez les données de votre entreprise en limitant l’accès depuis des sources extérieures et en ne l’accordant que par des procédés sécurisés et contrôlés. Cela réduit considérablement le profil de risque de votre entreprise, chose essentielle compte tenu de la pléthore de menaces avancées qui circulent aujourd’hui.

- Réduire la surface d’attaque. Protégez-vous encore plus efficacement contre les menaces avancées en réduisant le nombre de vecteurs d’attaque que les cybercriminels pourraient utiliser pour infiltrer les terminaux distants. Cela permet d’améliorer la posture de sécurité de votre entreprise.

- Assurer et maintenir la conformité. Aidez votre entreprise à demeurer en conformité avec les réglementations actuelles de protection des données et de confidentialité en prévenant les fuites et les pertes de données.

Les tendances évoluent

Pendant quelques décennies, les professionnels de l’informatique se sont appuyés sur les VPN pour fournir un accès à distance sécurisé. Cette pratique a perduré alors que de plus en plus d’utilisateurs ont commencé à travailler hors réseau et à accéder aux ressources de l’entreprise par le biais de leurs ordinateurs portables ou de leurs appareils mobiles et qu’un nombre croissant d’applications et d’infrastructures se sont déplacées vers le cloud.

À terme, les services informatiques et de sécurité ont dû se poser une question délicate : avec autant d’utilisateurs travaillant a l’extérieur du réseau et autant d’applications hébergées dans le cloud, est-il vraiment judicieux de connecter les utilisateurs distants au réseau interne ?

Le rattachement de la sécurité au réseau est au cœur des problèmes de l’ancien modèle d’accès à distance. Outre une latence plus élevée, les entreprises qui s’appuient sur la technologie VPN traditionnelle sont confrontées à davantage de risques dans deux domaines essentiels :

- Une confiance inhérente, souvent excessive

- Une augmentation du risque d’accès externe au réseau

Contrairement à une approche Zero Trust, les anciennes architectures de sécurité du périmètre, qui reposent essentiellement sur le VPN, accordent souvent une confiance excessive. Cette philosophie bancale crée un réseau « plat » qui dépend des adresses IP, des contrôles d’accès basés sur les terminaux et d’autres facteurs pour établir l’authentification au sein d’un réseau d’entreprise. Une fois qu’un utilisateur se trouve dans l’un de ces réseaux plats, il peut se déplacer dans l’ensemble du réseau de l’entreprise.

Cela permet aux acteurs malveillants d’exploiter la surface d’attaque du VPN pour s’infiltrer dans le réseau et exécuter des ransomwares, des attaques par phishing, des dénis de service et d’autres moyens d’exfiltrer les données stratégiques de l’entreprise.

En revanche, l’approche Zero Trust traite tout le trafic, y compris celui qui se trouve déjà dans le périmètre, comme étant hostile. Si les charges de travail n’ont pas été identifiées par un ensemble d’attributs basés sur le contexte, elles sont considérées comme non-fiables et leur communication est bloquée.

Comme nous le verrons plus loin, l’accès à distance sécurisé a évolué pour répondre aux exigences du monde cloud-first moderne.

Redéfinir l’accès à distance sécurisé avec l’accès réseau Zero Trust

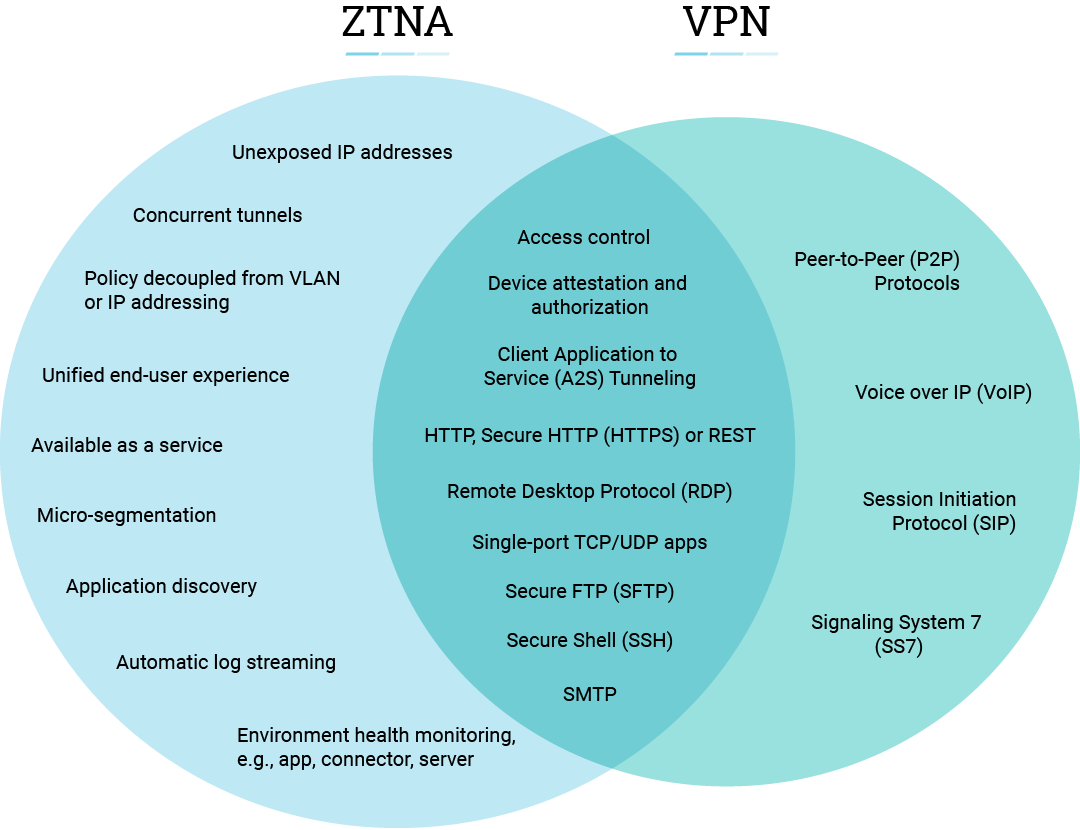

En réponse aux besoins actuels, les équipes informatiques s’appuient sur le cadre de l’accès réseau Zero Trust (ZTNA) (également connu sous le nom de périmètre défini par logiciel [SDP]) pour permettre un accès distant sécurisé aux utilisateurs hors réseau. ZTNA fournit un accès sécurisé à vos applications d’entreprise privées, qu’elles soient hébergées dans des clouds publics, des clouds privés ou dans votre data center, sans avoir recours à un VPN.

ZTNA est basé sur un modèle adaptatif de confiance, où cette dernière n’est jamais implicite, et où l’accès est accordé selon le principe du « besoin de savoir » et du moindre privilège, défini par des politiques de sécurité granulaires. Ces solutions de sécurité ne nécessitent aucune appliance physique et peuvent être déployées dans n’importe quel environnement pour prendre en charge toutes les applications API REST.

Pour être considérée comme ZTNA, une solution doit adhérer à ces quatre principes :

- ZTNA dissocie l’accès aux applications de l’accès au réseau. Cette configuration permet de réduire les risques qui pèsent sur votre réseau, tels que l’infection par des appareils compromis, et n’accorde l’accès aux applications qu’aux utilisateurs autorisés.

- Les connexions sortantes, de l'application vers l'utilisateur, garantissent que l'infrastructure du réseau et des applications est invisible pour les utilisateurs non autorisés. Les adresses IP ne sont jamais exposées à Internet, créant ainsi un "darknet" et rendant le réseau indétectable.

- La segmentation des applications garantit qu’une fois que les utilisateurs sont approuvés, l’accès aux applications est accordé au cas par cas, de sorte que les utilisateurs autorisés n’ont accès qu’à des applications spécifiques, et non à l’ensemble du réseau.

- ZTNA adopte une approche utilisateur vers application plutôt qu’une approche de sécurité centrée sur le réseau. Le réseau est relégué au second plan, et Internet devient le nouveau réseau d’entreprise, exploitant les avantages des micro-tunnels TLS chiffrés de bout en bout au lieu du MPLS.

Les raisons pour lesquelles ZTNA est plus efficace que le VPN pour assurer un accès à distance sécurisé

La transformation digitale a bouleversé l’accès à distance sécurisé. Comme nous l’avons évoqué plus haut, les VPN ne sont plus en mesure de faire face aux menaces avancées modernes et au volume d’utilisateurs qui se connectent à des applications privées hors réseau. Cela peut engendrer de sérieux maux de tête en termes d’expérience utilisateur, de connectivité, de sécurité et de gestion.

ZTNA, en revanche, offre une meilleure expérience à ceux qui ont adopté le télétravail. Nul besoin de se connecter à un VPN contraignant. Au contraire, l’accès est continu ; peu importe les changements de connectivité du réseau. De plus, ZTNA réduit la latence d’accès pour des expériences plus rapides, peu importe l’emplacement.

Par ailleurs, ZTNA améliore votre posture de sécurité en délaissant la sécurité du réseau au profit de la sécurité de la connexion entre l’utilisateur et l’application. L’accès est accordé sur une base individuelle, ne permettant qu’aux utilisateurs autorisés d’accéder à des applications spécifiques. Le déplacement latéral est impossible et la surface d’attaque s’en trouve réduite. Les réseaux et les applications sont dissimulés aux utilisateurs non autorisés, et les adresses IP ne sont jamais exposées, ce qui réduit la menace d’attaques basées sur Internet.

Contrairement à un VPN, les outils ZTNA sont faciles à gérer. En effet, avec ZTNA, nul besoin d’installer, de configurer et de gérer des appliances. Il n’est pas centré sur l’adresse IP, il n’est donc pas nécessaire de gérer les ACL, les politiques de pare-feu ou les traductions. De plus, des politiques granulaires peuvent être mises en œuvre au niveau de l’application et de l’utilisateur, permettant une sécurité entièrement centrées sur les applications et un accès des utilisateurs basé sur le principe du moindre privilège.

Choisir un service d’accès à distance sécurisé pour les besoins actuels

Bien que les solutions ZTNA soient toutes basées sur l’idée de la confiance adaptative, ZTNA est disponible sous deux formes : ZTNA en tant qu’offre autonome et ZTNA en tant que service.

En tant qu’offre autonome, ZTNA exige que vous déployiez et gériez tous les éléments du produit. En outre, de nombreux fournisseurs d’IaaS cloud proposent des fonctionnalités ZTNA à leurs clients. La solution ZTNA se situe à la périphérie de votre environnement, que ce soit dans le data center ou dans le cloud, et négocie une connexion sécurisée entre l’utilisateur et l’application.

Quelques-uns des avantages d’une solution ZTNA autonome :

- Vous disposez d’un contrôle et d’une gestion directs de l’infrastructure ZTNA, ce qui peut s’avérer nécessaire pour des besoins de conformité.

- Les services IoT qui sont hébergés sur site peuvent bénéficier de vitesses optimisées.

- Les vitesses d’exécution peuvent être améliorées si les utilisateurs locaux n’ont pas à se connecter à Internet pour accéder aux applications hébergées sur site.

La solution ZTNA autonome vous procure un meilleur contrôle sur votre environnement, mais elle peut vous faire perdre les avantages d’un service fourni dans le cloud.

Zscaler et ZTNA

L’autre option est un ZTNA en tant que service, tel que Zscaler Private Access™ (ZPA). Il s’agit d’un service hébergé dans le cloud, dans le cadre duquel vous exploitez l’infrastructure cloud d’un fournisseur pour l’application des politiques. Votre entreprise se contente d’acheter des licences utilisateur et déploie des connecteurs légers qui intègrent des applications dans tous les environnements ; le prestataire se charge de fournir la connectivité, la capacité et l’infrastructure dont vous avez besoin.

L’accès est établi par des connexions sortantes négociées entre l’utilisateur et l’application, ce qui permet de dissocier complètement l’accès aux applications de l’accès au réseau sans jamais exposer les adresses IP à Internet.

Zscaler Private Access apporte une myriade d’avantages organisationnels, tels que :

- Déploiement plus simple puisqu’il n’est pas nécessaire de déployer les passerelles ZTNA

- Gestion simplifiée puisque les services ne sont pas hébergés sur site

- Voie d’accès optimale toujours sélectionnée pour la couverture mondiale d’un personnel distant

Comment ZPA répond à tous les défis actuels de l’accès à distance sécurisé

ZPA fournit un accès à distance sécurisé aux applications internes dans le cloud sans placer les utilisateurs sur le réseau de l’entreprise. Le service cloud ne nécessite aucune appliance de passerelle VPN d’accès à distance complexe et fait appel à des politiques hébergées dans le cloud pour authentifier l’accès et acheminer le trafic des utilisateurs vers l’emplacement de l’application le plus proche.

ZPA est une solution définie par logiciel qui peut fonctionner en conjonction avec une technologie d’accès direct. Elle connecte directement les data centers du client aux data centers du fournisseur de services cloud via Zscaler Zero Trust Exchange.