Adopter une approche différente de la CTEM

Créez un programme évolutif de gestion continue de l’exposition aux menaces (CTEM) qui réduit réellement les risques. Une évaluation globale de votre surface d’attaque vous permet de gérer les risques liés aux actifs, aux données, à l’identité, au cloud et au SaaS.

Problème

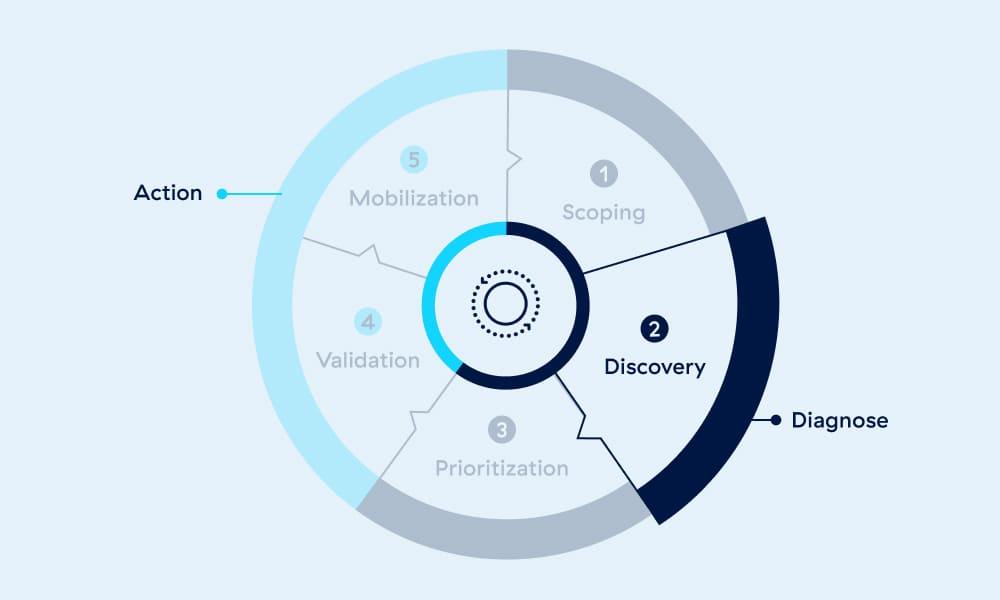

Face à l’évolution des menaces, les programmes de gestion des vulnérabilités traditionnels ne parviennent souvent pas à couvrir l’étendue des vulnérabilités ni à intégrer des contrôles d’atténuation dans l’analyse des risques. Pour combler ces lacunes, Gartner recommande aux entreprises d’adopter la CTEM pour un processus structuré et itératif visant à réduire les expositions et à améliorer la posture de sécurité.

Vue d’ensemble de la solution

Optimiser le contexte pour dynamiser votre programme CTEM

La gestion de l’exposition aux menaces est la pierre angulaire de la sécurité proactive ; elle identifie et comble les failles avant qu’elles ne deviennent des voies d’attaque. Les solutions de gestion de l’exposition aux menaces de Zscaler associent l’évaluation des risques liés aux actifs, la hiérarchisation des vulnérabilités, la sécurité des données, la posture SaaS, l’évaluation des risques liés à l’identité, la chasse aux menaces et la quantification des risques pour vous donner une vue claire de vos principales lacunes et des moyens les plus efficaces de les combler.

Avantages

Gestion globale et continue de l’exposition aux menaces

Créer une vue unique et fiable des actifs

Assurez-vous de disposer d’un inventaire d’actifs complet, précis et riche en contexte pour alimenter vos initiatives de CTEM.

Découvrir l’ensemble de vos expositions

Rassemblez les expositions et les résultats des outils de sécurité cloisonnés dans une vue unique, corrélée et dédupliquée.

Hiérarchiser vos principaux risques

Identifiez vos principales expositions grâce à des informations contextuelles et personnalisables sur les facteurs de risque et des contrôles d’atténuation.

Détails de la solution

Ajuster le champ d’application de votre programme CTEM sans limitation de données

Exploitez n’importe quelle donnée issue de n’importe quel système source pour éclairer l’analyse des risques, afin que le champ d’application de votre CTEM ne soit jamais limité par un manque d’informations. De plus, évaluez rapidement votre posture de sécurité actuelle pour identifier les lacunes et les intégrer dans les initiatives de CTEM.

Capacités principales

Récupérez les données liées au risque de n’importe quelle source pour créer une vue unifiée des risques sur l’ensemble de votre environnement.

Appuyez-vous sur une source unique de données contextualisées pour alimenter vos projets de gestion de l’exposition aux menaces les plus critiques.

Maintenez votre programme de CTEM en toute transparence à mesure que son champ d’application évolue, que les outils changent et que de nouvelles connaissances émergent.

Identifier tous vos actifs et leurs expositions

Exploitez notre Data Fabric for Security pour intégrer les flux provenant de nombreux outils de sécurité et informatiques cloisonnés. Harmonisez, dédupliquez, corrélez et enrichissez les données grâce à notre architecture unique pour créer une vue unifiée des risques présents dans votre environnement.

Capacités principales

Rassemblez toutes les informations sur vos actifs afin de constituer un inventaire complet et précis.

Visualisez l’intégralité de votre surface d’attaque externe, y compris les actifs connus et inconnus.

Rassemblez toutes vos lacunes et expositions provenant d’outils cloisonnés dans une vue unifiée.

Bénéficiez d’une vue immédiate des ajustements à apporter à vos politiques Zscaler pour réduire les risques.

Découvrez, classez et protégez les données sensibles dans vos environnements de cloud public.

Comblez les lacunes et les failles de configuration du cloud, ainsi que les erreurs potentielles d’accès privilégié.

Réduire au maximum les risques potentiels avec un minimum d’efforts

Une vue complète de vos actifs et de vos expositions vous aide à hiérarchiser les actions les plus critiques à entreprendre pour réduire les risques. Nous intégrons votre contexte commercial et vos contrôles d’atténuation pour adapter les résultats à votre profil de risque spécifique. Plutôt que d’assembler manuellement des données provenant de plusieurs outils, vous bénéficiez d’un plan d’action ciblé et efficace créé automatiquement.

Capacités principales

Identifiez les failles de sécurité et les vulnérabilités à corriger en priorité, en fonction de votre environnement unique.

Appuyez-vous sur des calculs de risque prédéfinis et ajustez la pondération de tout facteur de risque ou contrôle d’atténuation en fonction des besoins de votre entreprise.

Assurez-vous que les contrôles de sécurité que vous avez déployés sont pris en compte dans votre calcul des risques.

Comprendre comment les hackers pourraient exploiter une vulnérabilité exposée

La validation aide les acteurs de la sécurité et de la gestion des risques à mieux appréhender leurs vulnérabilités grâce à des méthodes telles que la simulation du chemin d’une attaque et les tests d’intrusion. Zscaler Managed Threat Hunting donne un accès, 24 h/24, 7 j/7, à des experts en chasse aux menaces qui découvrent des anomalies, des menaces sophistiquées et des signes d’activité malveillante que les outils traditionnels pourraient ignorer.

Capacités principales

Appuyez-vous sur une équipe d’experts en chasse aux menaces pour détecter les signes avant-coureurs et prévenir les violations.

Exploitez les résultats des tests d’intrusion en mode Red Team comme facteur de hiérarchisation des risques dans votre programme CTEM.

Corriger les lacunes et mesurer le succès de votre programme CTEM

Renforcez l’engagement et l’adhésion des parties prenantes en communiquant et en attribuant les priorités de correction, en automatisant les flux de travail personnalisés, en fournissant des rapports détaillés et en quantifiant les risques en continu.

Capacités principales

Utilisez des détails précis sur les actifs et leurs propriétaires pour attribuer les corrections à l’équipe appropriée.

Exploitez des intégrations bidirectionnelles avec les systèmes de gestion des demandes pour assurer le suivi et la bonne exécution des corrections.

Créez et diffusez facilement des tableaux de bord et des rapports sur l’état du programme, en fonction des KPI, des SLA et d’autres indicateurs spécifiques à votre équipe.

Suivez les variations du risque financier et des exigences de conformité dans le cadre des rapports sur vos initiatives et vos réussites en matière de CTEM.

Cas d’utilisation

Créer un programme CTEM performant et sans limites

Rassemblez toutes les données de votre environnement, quelle que soit l’ambiguïté ou la personnalisation de la source, pour obtenir une vue précise, dédupliquée, contextualisée et complète de vos actifs et de vos expositions.

Obtenez un inventaire complet, précis et riche en contexte des actifs pour détecter les erreurs de configuration et les contrôles manquants, et utilisez des flux de travail automatisés pour combler les lacunes.

Réalisez une analyse précise des vulnérabilités et une hiérarchisation basée sur les risques grâce à une visibilité et un contexte complets concernant les actifs.

Notre plateforme

Zscaler Zero Trust Exchange

Sécurisez les communications des utilisateurs, des workloads et des appareils entre

et au sein du site distant, du cloud et du data center.

Zero Trust Everywhere

Arrêter les cyberattaques

- Se rendre invisible aux yeux des hackers

- Empêcher l'intrusion

- Empêcher le mouvement latéral

Sécuriser les données

- Identifier, classer et évaluer la posture de sécurité des données

- Prévenir la perte de données sur tous les canaux

Sécuriser l’IA

- Sécuriser l’utilisation de l’IA publique

- Sécuriser les applications et modèles d’IA privés

- Sécuriser la communication des agents

Automatiser les opérations

- Accélérer les opérations de sécurité

- Optimisez l’expérience numérique

1. Gartner, Implement a Continuous Threat Exposure Management (CTEM) Program, Jeremy D’Hoinne, Pete Shoard, Mitchell Schneider, 11 octobre 2023.

GARTNER est une marque déposée et une marque de service de Gartner, Inc., et/ou de ses filiales aux États-Unis et dans le monde, utilisée ici avec l’autorisation de ses détenteurs. Tous droits réservés.