/ Qu’est-ce que la sécurité du cloud ?

Qu’est-ce que la sécurité du cloud ?

Pourquoi la sécurité du cloud est-elle importante ?

À mesure que les collaborateurs, les données et les applications cloud ont été davantage décentralisés, les modèles de mise en réseau traditionnels articulés autour des ressources et des employés locaux les ont ralentis et ont réduit leur sécurité. Si elles veulent compenser la baisse de sécurité, de productivité et de satisfaction des utilisateurs, les entreprises doivent reconsidérer la façon dont elles protègent leurs environnements.

De nos jours, dans une économie complexe animée par l’innovation et assombrie par l’activité croissante de la cybercriminalité, les entreprises ont besoin de la flexibilité et de l’évolutivité des services cloud, qui ne peuvent être efficacement sécurisés que par des solutions de sécurité cloud qui se développent pour répondre aux besoins uniques du cloud.

Comment fonctionne la sécurité du cloud ?

La sécurité d’un environnement cloud se limite à la sécurité de son point le plus faible. Une sécurité cloud efficace implique donc la collaboration de plusieurs technologies pour protéger les données et les applications sous tous les angles. Cela inclut souvent des pare-feu, la gestion des identités et des accès (IAM), la segmentation et le chiffrement.

Plutôt que protéger un périmètre, la sécurité du cloud protège les ressources et les données de manière individuelle. Cela implique la mise en œuvre de mesures de sécurité plus granulaires, telles que la gestion de la posture de sécurité du cloud (CSPM), la protection des données, la sécurité des données, la reprise après sinistre et des outils de conformité.

Les environnements cloud, en particulier les clouds hybrides qui combinent des clouds publics avec des data centers privés peuvent comporter de nombreuses vulnérabilités internes et externes. C’est pourquoi il est essentiel de faire appel aux contrôles d’accès, à l’authentification multifacteur, à la protection des données, au chiffrement, à la gestion de la configuration, entre autres, pour maintenir ces environnements accessibles et sécurisés.

Qu’est-ce que le cloud computing ?

Le cloud computing (le cloud) est désormais le principal moyen d’accès aux ressources sur l’Internet dans le monde entier. Il permet aux entreprises de confier certaines de leurs données, applications et infrastructures à des fournisseurs de services cloud tiers qui peuvent stocker, gérer ou sécuriser ces ressources.

Types de services cloud

Des offres SaaS, le stockage et divers services de plateforme et d’infrastructure sont disponibles auprès de fournisseurs de services de cloud public tels que Amazon Web Services (AWS), Microsoft Azure et Google Cloud.

Il existe quatre sous-types de déploiement d’infrastructures cloud :

- Cloud privé : infrastructure dédiée utilisée par une entreprise et appartenant à un tiers ou à l’entreprise elle-même, qui est responsable de la gestion de sa sécurité. Les utilisateurs les plus courants sont les gouvernements, les sociétés financières et d’autres organisations qui doivent sécuriser des données particulièrement sensibles.

- Cloud public : infrastructure détenue par un tiers et partagée entre plusieurs entreprises, qui partagent également les responsabilités en matière de sécurité avec le fournisseur conformément à un modèle de responsabilité partagée. Les services de cloud public tels que Google Workspace et Microsoft 365 sont largement utilisés à l’échelle mondiale.

- Cloud hybride : combinaison de déploiement privé et public dans laquelle une entreprise utilise chaque déploiement pour ses atouts spécifiques, tels que l’évolutivité (cloud public) ou des contrôles plus stricts (cloud privé). Les utilisateurs les plus courants sont les équipes DevOps ou d’autres entités ayant besoin de systèmes flexibles et configurables.

- Multicloud : infrastructure partagée, généralement utilisée par des entreprises qui ont besoin d’accéder aux mêmes applications et/ou qui ont les mêmes exigences en matière de segmentation et de confidentialité (par exemple, PCI DSS). Les entreprises du monde entier utilisent des environnements multicloud pour accéder aux services de différents fournisseurs.

Il existe également quatre principaux modèles de services cloud :

- Logiciel en tant que service (SaaS) : solutions logicielles complètes fournies depuis le cloud, qui peuvent être gratuites ou payantes (par exemple, Google Docs).

- Plateforme en tant que service (PaaS) : outils fournis dans le cloud que les développeurs peuvent utiliser pour créer, tester et déployer des applications dans un environnement évolutif.

- Infrastructure en tant que service (IaaS) : infrastructure virtualisée, gérée par un tiers, sur laquelle une entreprise peut installer des logiciels.

- Fonctions en tant que service (FaaS) : semblable au PaaS, mais adapté aux fonctions individuelles des applications, qui peuvent être activées ou désactivées très rapidement.

Sécurité du cloud : le modèle de responsabilité partagée

Un modèle de responsabilité partagée est un cadre de sécurité et de risque du cloud qui définit les processus et les responsabilités en matière de sécurité cloud (cybersécurité) qui incombent à un fournisseur de services cloud (CSP) et ceux qui incombent à la clientèle. Avec de plus en plus d’architectures informatiques évoluant vers le cloud, un modèle de responsabilité partagée favorise une sécurité renforcée et établit les responsabilités en ce qui concerne la sécurité du cloud.

Pour en savoir plus, consultez notre article dédié : Qu’est-ce qu’un modèle de responsabilité partagée ?

Avantages et inconvénients de la sécurité du cloud

Lorsque vous migrez vos ressources en dehors de votre réseau, les défenses basées sur le périmètre ne fonctionnent plus, ce qui vous oblige à réévaluer la manière la plus efficace de soutenir la productivité des utilisateurs, d’identifier les problèmes de sécurité, d’atténuer les vulnérabilités, de bloquer les malwares et de prévenir la perte de données.

C’est là qu’intervient la sécurité du cloud, qui apporte divers d’avantages, mais n’est pas dénuée de risques potentiels. Examinons brièvement quelques-uns des points les plus importants.

Avantages

- Évolutivité pour répondre aux besoins de sécurité à mesure de la croissance et de l’évolution d’une entreprise

- Amélioration de la visibilité et de la sécurité des ressources cloud et des terminaux uniques

- Réduction des coûts grâce à la diminution de l’infrastructure sur site et des coûts de maintenance associés

- Gestion centralisée pour simplifier la surveillance, le contrôle et l’application des politiques de sécurité

- Redondance grâce à de nombreux points de présence facilitant les efforts de reprise après sinistre

- Mises à jour automatiques pour assurer une protection rapide contre les dernières vulnérabilités

Inconvénients

- Risque d’erreurs de configuration qui exposent les données vulnérables aux accès non autorisés et aux hackers

- Problèmes de conformité avec les réglementations gouvernementales ou sectorielles en matière de traitement des données

- Problèmes de latence et de confidentialité/souveraineté des données si le fournisseur ne dispose pas de points de présence à l’échelle mondiale

À première vue, ces inconvénients peuvent sembler alarmants, mais vous pouvez les éliminer en faisant preuve de diligence et en choisissant le bon partenaire.

Sécurité du cloud et sécurité des réseaux traditionnels

Les piles de sécurité réseau ont été conçues pour protéger les réseaux d’entreprise, pas le cloud. Elles ne peuvent pas fournir la sécurité cloud complète dont les applications SaaS, les services à large bande passante et les utilisateurs mobiles ont besoin de nos jours. Pour y parvenir sans coûts ni complexité supplémentaires, vous avez besoin d’une plateforme de sécurité multi-entité qui évolue de manière flexible. Chose qu’une architecture de sécurité réseau traditionnelle ne vous permettra jamais.

La meilleure façon de sécuriser les applications, les charges de travail, les données cloud et les utilisateurs, peu importe où ils se trouvent, consiste à déplacer les contrôles d’accès et de sécurité vers le cloud.

Avantages de la sécurité du cloud

Une plateforme complète de sécurité cloud fournit les avantages suivants :

- Des services de sécurité intégrés et des contrôles d’accès au cloud vous procurent une visibilité sur l’ensemble du trafic qui transite par votre infrastructure distribuée dans le cloud et sur site

- Un aperçu de chaque requête (par utilisateur, emplacement, serveur et terminal dans le monde entier) est affiché en quelques secondes, via une interface unique.

- Des intégrations API avec le SD-WAN, Cloud Access Security Broker (CASB), IAM et les services de protection des terminaux renforcent davantage votre posture de sécurité.

Défis courants de la sécurité du cloud

Bien qu’elle puisse grandement faciliter la gestion de la sécurité et accroître la visibilité, la sécurité du cloud s’accompagne de son lot de défis, ce qui souligne à quel point il est important de trouver le bon partenaire.

1. Contrôle de l’identité et de l’accès

Les fournisseurs de cloud ne cessent d’ajouter de nouveaux services, et le nombre moyen de droits distincts pour ces services dépasse désormais les 5 000. Ce volume de droits peut être difficile à gérer à l’aide des approches traditionnelles de gestion des identités et des accès (IAM).

2. Journalisation, surveillance et réponse aux incidents

Des journaux complets et précis constituent la pierre angulaire d’une réponse efficace aux incidents. Les solutions dont disposent de nombreuses entreprises ne sont pas adaptées au volume de données que le cloud tend à produire, et ne sont pas en mesure de rassembler des journaux complets de manière fiable.

3. Stockage et chiffrement

Les services de mise en file d’attente et de notification conservent souvent des informations sensibles avant qu’elles ne soient traitées et que des mesures de sécurité appropriées ne soient appliquées. Cette notion de sensibilité est souvent négligée : de nombreux services ne disposent pas de chiffrement côté serveur.

4. Ransomware cloud

Les environnements cloud sont encore toujours vulnérables aux cyberattaques. Les hackers s’infiltrent le plus souvent dans les environnements en profitant d’une erreur de configuration ou de mauvaises pratiques de sécurité, telles qu’un accès trop permissif, des contrôles de politiques déficients ou des mots de passe trop faibles.

5. Attaques de la chaîne d’approvisionnement dans le cloud

Partager des données et des accès avec des tiers, tels que des fournisseurs et des sous-traitants, expose les environnements cloud à un plus grand risque d’attaques de la chaîne d’approvisionnement, ce qui fait de la surveillance et de la gestion de l’accès des tiers une priorité essentielle pour les équipes de sécurité.

Pourquoi le cloud offre-t-il une meilleure protection que les appliances

Protéger les utilisateurs avec des politiques cohérentes et applicables exige plus qu’un simple filtrage d’URL ou de contenu Web. C’est pourquoi des milliers d’entreprises ont déjà délaissé la sécurité informatique basée sur des appliances pour se tourner vers des services cloud sécurisés. Examinons quelques-unes des principales différences.

Protection à l’échelle de l’entreprise

La sécurité basée sur les appliances requiert des piles de sécurité à tous les points d’entrée ou un backhauling du trafic à travers des liens MPLS coûteux depuis les filiales et les sites distants. Les utilisateurs mobiles se retrouvent sans protection.

La sécurité basée sur le cloud offre aux utilisateurs la même protection, qu’ils se trouvent au siège, dans des filiales, sur la route ou à domicile.

Sécurité intégrée

Avec la sécurité basée sur les appliances, les appliances de différents fournisseurs fonctionnent souvent de manière isolée, sans moyen simple de regrouper leurs données pour comprendre les problèmes de sécurité.

Avec la sécurité basée sur le cloud, les contrôles de sécurité intégrés et les services cloud mettent en corrélation leurs informations pour vous fournir une vision globale de l’ensemble de votre réseau.

Expérience utilisateur

Avec la sécurité basée sur les appliances, chaque appliance entre vos utilisateurs et Internet est source de latence. Si les utilisateurs doivent se connecter au data center via un VPN, leur expérience ne fait qu’empirer.

La sécurité basée sur le cloud proposée par Zscaler fournit des points d’accès locaux rapides. Notre technologie multi-actions à analyse unique permet à nos services de sécurité de procéder à une analyse simultanée pour des performances plus rapides.

Complexité informatique

Avec la sécurité basée sur les appliances, la maintenance des appliances de plusieurs fournisseurs se révèle coûteuse et complexe, exigeant en permanence des correctifs et des mises à jour.

La sécurité basée sur le cloud fusionne les produits ponctuels dans une plateforme intégrée ; il n’y a aucun matériel ni logiciel à acheter ou à gérer.

Intelligence

Avec la sécurité basée sur les appliances, les produits ponctuels n’appliquent généralement qu’une seule technique pour identifier les menaces, puis transmettent les données à l’appliance suivante en appliquant les correctifs lorsqu’ils sont disponibles.

La sécurité basée sur le cloud proposée par Zscaler intègre des informations provenant d’innombrables sources, de sorte que lorsqu’une menace est détectée n’importe où dans le cloud, la protection est déployée à tous les niveaux.

Valeur

L’achat d’une solution de sécurité basée sur les appliances est onéreux. De plus, à mesure que les menaces augmentent, vous êtes contraint d’acheter davantage d’appliances et remplacer les anciennes.

Avec la sécurité basée sur le cloud proposée par Zscaler, les coûts d’investissement en sécurité se muent en coûts d’exploitation pour environ le prix d’un café par utilisateur et par mois.

Les 4 piliers de la sécurité du cloud

La sécurité du cloud ne se limite pas à protéger le périmètre, mais s’étend jusqu’aux données. Voici quelques-unes des mesures les plus courantes :

- Gestion des identités et des accès (IAM) pour aider à provisionner l’accès aux ressources dans les environnements cloud. L’IAM vous aide également à éviter tout accès non autorisé aux données, aux applications et à l’infrastructure partagées entre les clouds.

- Protection contre la perte de données (DLP) pour surveiller et inspecter les données afin de prévenir leur exfiltration. La DLP constitue un élément essentiel de la sécurité du cloud computing qu’un modèle de sécurité traditionnel ne peut assurer efficacement.

- Chiffrement des données pour coder les données afin que les attaquants ne puissent pas les interpréter sans les avoir déchiffrées. Le chiffrement permet également d’établir la confiance et de préserver l’anonymat, il est en outre exigé par diverses réglementations relatives à la confidentialité dans le monde entier.

- Gestion de l’information et des événements de sécurité (SIEM) pour analyser les journaux de sécurité en temps réel, donnant à votre équipe de sécurité une meilleure visibilité sur votre écosystème cloud.

Il s’agit là de technologies de sécurité de base, mais compte tenu de l’intelligence des acteurs malveillants et des exigences croissantes en matière de conformité, la sécurité du cloud a dû évoluer pour s’adapter.

Comment la sécurité du cloud évolue-t-elle ?

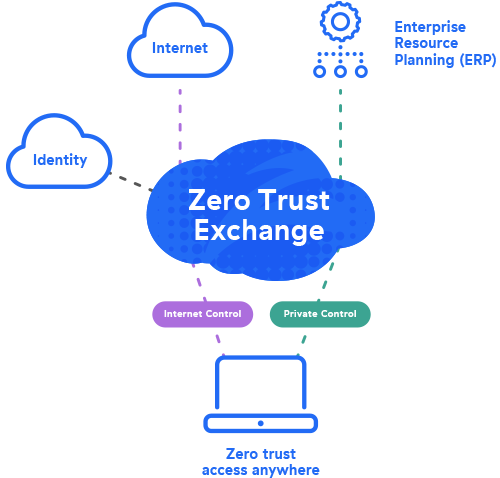

Le paysage technologique global évolue, tout comme la sécurité du cloud. Plus récemment, deux des concepts les plus importants se sont révélé être le Security Service Edge (SSE) et le Zero Trust.

Le SSE résout les problèmes fondamentaux liés au télétravail, au cloud, à l’Edge Computing sécurisé et à la transformation digitale, en fournissant un accès sécurisé à Internet, aux applications SaaS et cloud, tout comme aux applications privées de votre entreprise.

Zero Trust, un élément fondamental de la SSE, connait également une adoption rapide. Basée sur l’idée qu’aucun utilisateur ou entité ne devrait être intrinsèquement considéré comme digne de confiance, l’approche Zero Trust accorde l’accès aux données et aux applications en fonction d’un contexte spécifique (identité, contenu, emplacement, appareil, etc.) tout en améliorant l’expérience utilisateur.

En savoir plus sur Zero Trust.

Pourquoi devriez-vous adopter Zero Trust ?

Les avantages du cloud dépassent de plus en plus ceux de la technologie sur site. Sécuriser des environnements cloud signifie investir dans des technologies qui permettront de prévenir les violations de données tout en contribuant à la satisfaction et à la productivité des utilisateurs. Aujourd’hui, Zero Trust est le seul paradigme de sécurité capable de proposer cela.

Selon Cybersecurity Insiders, 72 % des entreprises privilégient l’adoption d’une solution Zero Trust. Elles savent que les outils de sécurité archaïques et cloisonnés ne disposent tout simplement pas de la capacité ni de l’évolutivité nécessaires pour protéger toutes leurs ressources cloud, quel que soit l’endroit d’où les utilisateurs y accèdent.

Lorsque vous évaluez les offres de Zero Trust, gardez à l’esprit que n’importe quel fournisseur peut prétendre proposer une solution Zero Trust. De nombreux fournisseurs greffent une plateforme cloud sur une appliance réseau traditionnelle et la qualifient de « cloud ready » (prête pour le cloud). Vous avez besoin d’un partenaire qui propose une solution Zero Trust cloud native : conçue dans le cloud, pour le cloud.

Comment Zscaler peut vous aider

Zscaler sécurise votre environnement cloud avec une architecture Zero Trust cloud native par le biais de Zscaler Private Access™ (ZPA™), qui fait partie de la plateforme Zscaler Zero Trust Exchange™. Plateforme ZTNA la plus déployée au monde, ZPA applique le principe du moindre privilège pour offrir aux utilisateurs une connectivité directe et sécurisée aux applications privées tout en éliminant les accès non autorisés et les déplacements latéraux.

ZPA propose les avantages suivants :

- Sécurité sans égal, au-delà des VPN et des pare-feu traditionnels : les utilisateurs se connectent directement aux applications, et non au réseau, ce qui minimise la surface d’attaque et élimine les déplacements latéraux.

- Fin de la compromission des applications privées : une protection des applications avec prévention inline, tromperie et isolation des menaces permet de minimiser le risque de compromission des utilisateurs.

- Productivité supérieure pour les équipes hybrides modernes : l’accès ultra-rapide aux applications privées s’étend de manière transparente aux utilisateurs distants, au siège, aux filiales et aux partenaires tiers.

- Plateforme ZTNA unifiée pour les utilisateurs, les charges de travail et l’OT/IoT : connectez-vous en toute sécurité à des application, des services et des appareils OT/IoT privés.

Zscaler for Workloads offre une protection complète des charges de travail dans les environnements multicloud, y compris les data centers sur site. Zscaler Posture Control sécurise vos applications cloud natives pendant les phases de création, de déploiement et d’exécution grâce aux composantes suivantes :

- Gestion de la posture de sécurité du cloud (CSPM) : permet d’identifier et de corriger les erreurs de configuration et les vulnérabilités chez les principaux fournisseurs de clouds publics.

- Gestion des droits d’accès à l’infrastructure cloud (CIEM) : permet de gérer les risques liés au cloud en identifiant et en réduisant les privilèges excessifs au sein des services de cloud public.

- Prévention avancée contre la perte de données cloud (Cloud DLP) : permet de protéger les données sensibles et d’améliorer le triage des risques grâce à une meilleure compréhension de l’impact des risques liés au cloud public.

En outre, Zscaler Workload Communications (ZWC) protège l’ensemble du trafic des charges de travail dans le cloud, horizontalement et verticalement, afin d’empêcher la propagation de malwares au sein de votre infrastructure cloud. Une solution unifiée, qui assure l’orchestration entre les principaux fournisseurs de cloud, offre à la fois une sécurité cohérente et simplifie les opérations.

Découvrez les risques critiques dans l’ensemble de votre environnement de cloud public grâce à une évaluation gratuite des risques liés à la sécurité du cloud.

Profitez d’une vue d’ensemble des risques liés à votre cloud public, de votre niveau de conformité et de l’inventaire de vos actifs cloud, et bénéficiez de conseils de correction exploitables.