/ Qu’est-ce qu’un Cloud Access Security Broker (CASB) ?

Qu’est-ce qu’un Cloud Access Security Broker (CASB) ?

Cloud Access Security Broker (CASB) est un point d’application situé entre les utilisateurs d’applications cloud et les services cloud pour fournir des services de protection des données et de protection contre les menaces. Les CASB préviennent automatiquement les fuites de données sensibles, bloquent les malwares et autres menaces, détectent et contrôlent l’informatique fantôme, bloquent les partages à risque, appliquent des politiques de sécurité telles que l’authentification et les alertes, et garantissent la conformité.

Pourquoi un CASB est-il nécessaire aujourd’hui ?

Avec l’adoption croissante du cloud, les CASB sont devenus un élément clé de la sécurité des entreprises du fait de leurs diverses fonctions de cybersécurité, de contrôle d’accès et de protection des données. Ils vous permettent de reprendre le contrôle des données de l’entreprise, en mouvement ou au repos, dans les plateformes et applications cloud. Les CASB sont essentiels car :

- La croissance des plateformes et des applications cloud (par exemple, Microsoft 365, Salesforce) a considérablement réduit l’efficacité des outils de sécurité réseau traditionnels, tels que les pare-feu des data centers.

- Les équipes informatiques ne disposent plus du contrôle qu’elles avaient autrefois. Presque tout le monde peut choisir et utiliser une nouvelle application cloud, et le service informatique ne peut pas gérer manuellement les contrôles d’accès granulaires des utilisateurs à cette échelle.

- Ils peuvent appliquer une politique pour assurer le contrôle de l’informatique fantôme, la protection contre la perte de données dans le cloud (DLP), la gestion de la posture de sécurité du SaaS (SSPM) et la protection contre les menaces avancées.

Rôle des CASB pour les entreprises

En tant que gardiens de l’activité dans les environnements cloud et autour de ceux-ci, offrant une visibilité sur l’activité, l’application des politiques de sécurité, la détection des menaces et la protection des données, les CASB permettent aux entreprises d’adopter en toute confiance le cloud tout en maintenant le contrôle et en garantissant la conformité réglementaire. Examinons de plus près certains des avantages concrets d’un CASB.

Avantages du CASB

Une solution CASB efficace offre des avantages clés dans le cadre d’une stratégie globale de sécurité du cloud :

Visibilité sur l’informatique fantôme et les risques

Face à l’essor du télétravail et du BYOD, les entreprises ont besoin d’une visibilité claire sur les utilisateurs, les appareils et les applications SaaS qui accèdent à leurs environnements cloud. Simultanément, le risque d’accès non autorisé monte en flèche. Un CASB identifie l’utilisation des applications cloud de votre entreprise, génère des rapports sur les dépenses cloud et évalue les risques pour vous aider à créer et à maintenir des politiques d’accès appropriées.

Gestion de l’utilisation du cloud

L’utilisation du cloud peut être soumise à divers mandats de conformité, en particulier dans les secteurs fortement réglementés tels que les services financiers, la santé et le secteur public. Un CASB peut identifier les principaux facteurs de risque de votre secteur et définir des politiques strictes de protection des données pour assurer et maintenir la conformité au sein de votre entreprise.

Sécurité des données et DLP

Le volume des données mondiales double tous les deux ans, et le risque lié aux données augmente en conséquence. En combinaison avec Cloud DLP, un CASB vous permet de visualiser et d’éliminer les risques potentiels. Grâce à la visibilité sur les contenus sensibles qui transitent vers, depuis ou entre des environnements cloud, vous disposez des meilleures chances d’identifier les incidents, d’appliquer les politiques et de maintenir les données en sécurité.

Prévention des menaces

Dans l’écosystème informatique actuel, les ressources cloud sont généralement les plus vulnérables. Grâce aux analyses comportementales et aux renseignements sur les menaces d’un CASB efficace, vous pouvez rapidement identifier les activités suspectes et y remédier, assurer la sécurité des applications et des données cloud et renforcer la posture globale de sécurité cloud de votre entreprise.

Comment mettre en œuvre un CASB

Au plus haut niveau, la mise en œuvre d’un CASB consiste à évaluer vos besoins, à les adapter au bon produit, à le configurer de la manière qui convient le mieux à vos systèmes et à effectuer une surveillance et des audits continus. Vous pouvez considérer la mise en œuvre en cinq étapes :

- Évaluer votre environnement et élaborer un plan. Comprenez les services et applications cloud utilisés, les risques associés, ainsi que votre politique de sécurité et vos besoins en matière de conformité.

- Sélectionner la solution CASB adaptée à vos besoins. Il est tout aussi important que de trouver le bon produit que le bon fournisseur : choisissez un partenaire en qui vous pouvez avoir confiance.

- Intégrer le CASB à vos services cloud et à vos annuaires d’utilisateurs. Utilisez le SSO pour permettre un accès utilisateur sécurisé et une authentification transparente.

- Configurer les politiques d’accès, de partage de données, de DLP et de sécurité. En fonction de votre secteur d’activité, vous devrez peut-être accorder une attention particulière à vos politiques concernant le chiffrement.

- Activer la surveillance et la détection des menaces en temps réel. Vous devrez également revoir et mettre à jour régulièrement vos politiques en fonction de l’évolution des besoins de votre entreprise.

Comment fonctionnent les CASB ?

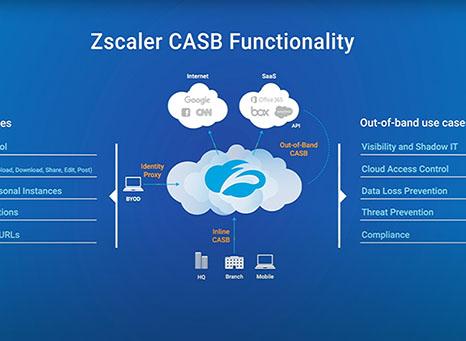

Les solutions CASB peuvent prendre la forme d’un matériel ou d’un logiciel sur site, mais elles sont généralement fournies sous forme de service cloud pour une meilleure évolutivité, des coûts réduits et une plus grande facilité de gestion. Quel que soit le format, les CASB peuvent être configurés pour utiliser un proxy (direct ou inverse), des API ou les deux : un CASB multimode.

Proxy

Les CASB doivent fonctionner sur le chemin des données , le CASB idéal est ainsi fondé sur une architecture de proxy cloud. Les proxys directs sont plus souvent utilisés avec les CASB, garantissant la confidentialité et la sécurité des utilisateurs du côté client.

Un proxy direct intercepte les demandes de services cloud sur le chemin vers leur destination. Ensuite, en fonction de votre politique, le CASB applique le mappage des informations d’identification et l’authentification unique (SSO), le profilage de la posture de l’appareil, la journalisation, les alertes, la détection des malwares, le chiffrement et la tokenisation.

API

Alors qu’un proxy inline intercepte les données en mouvement, vous devez disposer d’une sécurité hors bande pour les données au repos dans le cloud, ce que les fournisseurs de CASB proposent par le biais d’intégrations avec les interfaces de programmation d’applications (API) des fournisseurs de services cloud.

Qu’est-ce qu’un CASB multimode ?

En mode proxy, les CASB assurent l’application de politiques inline qui arrêtent les fuites de données et les malwares en temps réel. Ils peuvent également s’intégrer à des API pour analyser le contenu des applications SaaS, ce qui leur permet de déceler et de réagir aux modèles de données sensibles, ainsi qu’aux menaces telles que les ransomwares. Plus récemment, les intégrations API ont servi à la gestion de la posture de sécurité SaaS (SSPM), par laquelle les CASB corrigent les erreurs de configuration des applications.

Les CASB qui proposent à la fois les modes proxy et API sont appelés CASB multimodes. Au-delà de la sécurisation des SaaS, ils peuvent protéger les IaaS tels que Microsoft Azure et AWS S3. Et plutôt que de déployer un CASB comme un autre produit ponctuel, vous pouvez le déployer dans le cadre d’une plateforme SSE pour garantir une sécurité cohérente, de meilleures performances et une administration regroupée.

Que dit Gartner à propos du CASB ?

Gartner a défini le « CASB » pour la première fois en 2012, lorsque les entreprises utilisaient principalement cette technologie pour contrôler l’informatique fantôme.

Les avantages et les capacités du CASB ont commencé à davantage se chevaucher avec les passerelles Web sécurisées (SWG), et en 2019, Gartner a défini le Secure Access Service Edge (SASE), un cadre de services fournis dans le cloud qui offrent « des capacités WAN complètes avec des fonctions complètes de sécurité réseau (tels que SWG, CASB, FWaaS et ZTNA) pour répondre aux besoins dynamiques d’accès sécurisé des entreprises numériques ».

En 2021, Gartner a approfondi ce point en identifiant la tranche de SASE centrée sur la sécurité en tant que le SSE (Security Service Edge). Cette évoution reflète les efforts croissants déployés dans le monde entier pour rationaliser les piles de sécurité complexes et disjointes, Gartner prévoyant que 30 % des entreprises auront adopté les capacités de SWG, CASB, ZTNA et de pare-feu en tant que service (FWaaS) d’un même fournisseur d’ici 2024.

CASB et SASE

Les fonctions CASB et SASE se complètent, le CASB sécurisant les interactions et les flux de données dans le cloud, tandis que le SASE intègre plus largement la sécurité, la mise en réseau et le contrôle d’accès dans le cloud. Le SASE inclut le CASB par définition, permettant aux organisations d’appliquer des politiques et de sécuriser les données dans le cadre de leur architecture de réseau.

Principaux cas d’utilisation de CASB

1. Identifier et contrôler l’informatique fantôme

Lorsque vos utilisateurs stockent et partagent des fichiers et des données d’entreprise dans des applications cloud non approuvées, la sécurité de vos données est impactée. Pour contrer ce phénomène, vous devez comprendre et sécuriser l’utilisation du cloud au sein de votre entreprise.

Zscaler CASB identifie automatiquement l’informatique fantôme, dévoilant les applications à risque que visitent vos utilisateurs. Des politiques automatisées et facilement configurables permettent ensuite d’appliquer diverses mesures (par exemple, autoriser ou bloquer, empêcher le téléchargement, restreindre l’utilisation) à des applications individuelles ou à des catégories d’applications.

2. Sécuriser les entités SaaS non professionnelles

Les utilisateurs peuvent utiliser des instances autorisées et non autorisées d’applications telles que Google

Drive. Les approches généralistes, qui autorisent ou bloquent entièrement l’application, peuvent respectivement encourager les partages inappropriés ou nuire à la productivité.

Zscaler CASB peut faire la distinction entre les entités SaaS autorisées et les instances non autorisées, en appliquant sur chacune d’elle une politique appropriée. Les contrôles préconfigurés des locataires SaaS permettent une correction automatisée et en temps réel.

3. Contrôler le partage risqué de fichiers

Les applications cloud permettent un partage et une collaboration sans précédent. Par conséquent, vos équipes de sécurité doivent savoir qui partage quoi dans les applications autorisées, pour éviter que des individus malveillants ne s’emparent de vos données.

La gestion de la collaboration est une fonctionnalité essentielle de tout CASB efficace. Zscaler CASB parcourt rapidement et de manière récurrente les fichiers de vos locataires SaaS afin d’identifier les données sensibles, de vérifier les utilisateurs avec lesquels les fichiers sont partagés et de réagir automatiquement aux partages à risque si nécessaire.

4. Remédier aux erreurs de configurations SaaS

Lors du déploiement et de la gestion d’une application cloud, une configuration précise est essentielle pour garantir le bon fonctionnement et la sécurité de l’application. Les erreurs de configuration nuisent à votre hygiène de sécurité et peuvent rapidement exposer des données sensibles.

Zscaler SSPM s’intègre à vos entités SaaS par le biais d’une API afin de rechercher les erreurs configurations susceptibles de compromettre la conformité réglementaire. Il s’agit d’un composant de Zscaler Workload Posture aux côtés des solutions CSPM et CIEM.

5. Prévenir les fuites de données

Outre les erreurs de configuration des ressources cloud susceptibles de générer des violations et des fuites de données, vous devez identifier et contrôler les modèles de données sensibles dans le cloud. Un grand nombre de ces données sont réglementées par des cadres tels que HIPAA, PCI DSS, RGPD, et bien d’autres.

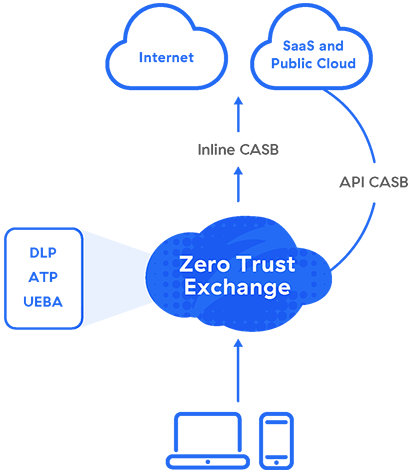

Zero Trust Exchange, notre plateforme de sécurité cloud native, offre une protection unifiée des données avec les fonctionnalités cloud DLP et CASB. Elle garantit que les applications cloud sont correctement configurées pour empêcher la perte de données et les situations de non-conformité, en s’appuyant sur des techniques avancées de classification des données qui identifient et sécurisent les données sensibles où qu’elles transitent.

6. Prévenir les attaques réussies

Une fois qu’un fichier infecté a contourné la sécurité de votre entreprise et atteint l’une de vos applications cloud autorisées, il peut rapidement se propager aux applications et aux appareils connectés d’autres utilisateurs. C’est pourquoi vous devez disposer d’un moyen de vous défendre contre les menaces en temps réel, tant au moment du chargement qu’au repos.

Zscaler CASB contrecarre les avancées des programmes malveillants grâce à des fonctionnalités de protection contre les menaces avancées (ATP), notamment :

- un proxy en temps réel pour empêcher le chargement de fichiers malveillants sur le cloud ;

- une analyse hors bande pour identifier les fichiers au repos et corriger les menaces ;

- le cloud sandboxing pour identifier même les malwares de type zero-day ;

- une isolation du navigateur cloud, sans agent, pour sécuriser l’accès à partir de terminaux non gérés.

Zscaler CASB

Zscaler fournit un CASB multimode en tant que service avec SWG, ZTNA, et plus encore dans le cadre de notre plateforme globale Zscaler Zero Trust Exchange™ afin de vous permettre de supprimer les produits ponctuels, de réduire la complexité informatique et d’inspecter le trafic en un seul passage. Les administrateurs n’ont qu’à configurer une politique automatisée pour garantir une sécurité cohérente sur tous les canaux de données dans le cloud.

Sécurité inline pour les données cloud en mouvement

Le proxy direct de haute performance et l’inspection SSL procurent une protection critique en temps réel :

- La détection de l’informatique fantôme et le contrôle des applications cloud identifient et sécurisent les applications non approuvées, sans nécessiter de journaux des périphériques réseau.

- Les mesures de DLP empêchent le chargement de données sensibles vers des applications approuvées et non approuvées.

- La protection contre les menaces avancées arrête les programmes malveillants connus et inconnus en temps réel grâce au sandboxing cloud optimisé par l’apprentissage automatique.

- Cloud Browser Isolation (isolation du navigateur cloud) diffuse les sessions en pixels pour le BYOD (appareil personnel utilisé à des fins professionnelles) afin d’éviter les fuites de données sans proxy inverse.

Sécurité hors bande pour les données au repos

L’analyse basée sur les API des applications SaaS, des plateformes cloud et de leur contenu renforce automatiquement votre sécurité :

- Des dictionnaires de DLP prédéfinis et personnalisables identifient les données sensibles dans les applications SaaS et les clouds publics.

- La fonctionnalité de gestion de la collaboration recherche dans les applications les partages de fichiers à risque et les révoque conformément à la politique.

- Le cloud sandboxing analyse les données au repos afin d’identifier les malwares de type zero-day et les ransomwares, et d’agir contre ces derniers.

- SSPM, CSPM et CIEM évaluent les configurations et les autorisations SaaS et IaaS afin de remédier automatiquement aux problèmes.