/ Qu’est-ce que l’accès sur la base du moindre privilège ?

Qu’est-ce que l’accès sur la base du moindre privilège ?

Pourquoi l’accès sur la base du moindre privilège est-il important ?

Alors que des volumes de données toujours plus importants sont transférés vers et via des environnements de cloud public et multicloud, et que des cyberattaques telles que des ransomwares se font plus fréquentes et sophistiquées, les entreprises recherchent des moyens de protéger leurs surfaces d’attaque toujours plus étendues et de réduire les risques de sécurité. C’est là que l’accès sur la base du moindre privilège, également appelé le principe du moindre privilège (POLP ou « Principle Of Least Privilege ») ou le principe du privilège minimal, intervient comme l’un des éléments fondamentaux d’une approche Zero Trust.

L’accès sur la base du moindre privilège comprend trois volets : l’authentification de l’identité de l’utilisateur, la posture de sécurité de l’appareil et la segmentation utilisateur vers application. Nous les aborderons plus en détail un peu plus loin.

Accès sur la base du moindre privilège et Zero Trust

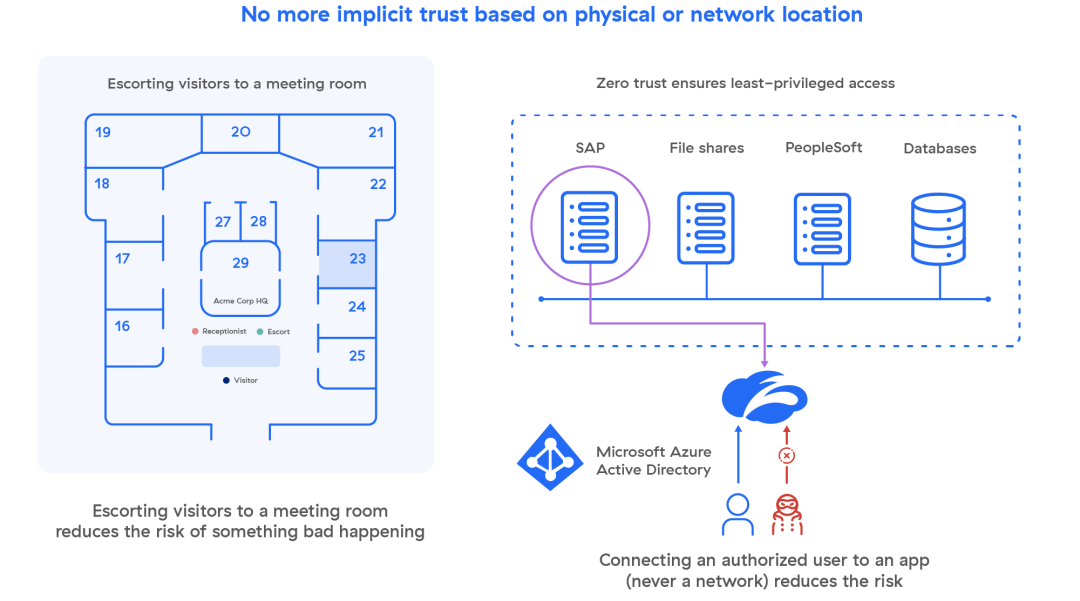

Avant de poursuivre, voyons comment ces deux termes sont liés l’un à l’autre. « Accès sur la base du moindre privilège » peut faire penser à « Zero Trust » et, en effet, il s’agit de deux concepts étroitement liés mais néanmoins fondamentalement différents.

On peut comparer l’accès sur la base du moindre privilège à une carte d’accès que vous donnez à chacun de vos employés et qui est codée de manière unique en fonction de leur poste. Cela vous permet d’adapter les contrôles d’accès de manière à ce que la plupart des utilisateurs puissent accéder aux zones communes telles que Microsoft 365, mais que seuls certains d’entre eux disposent d’informations d’identification privilégiées pour accéder à des données plus sensibles, telles que des informations financières, des données de RH, etc. Cela contribue à réduire le risque d’autorisations excessives qui peuvent entraîner des violations de données.

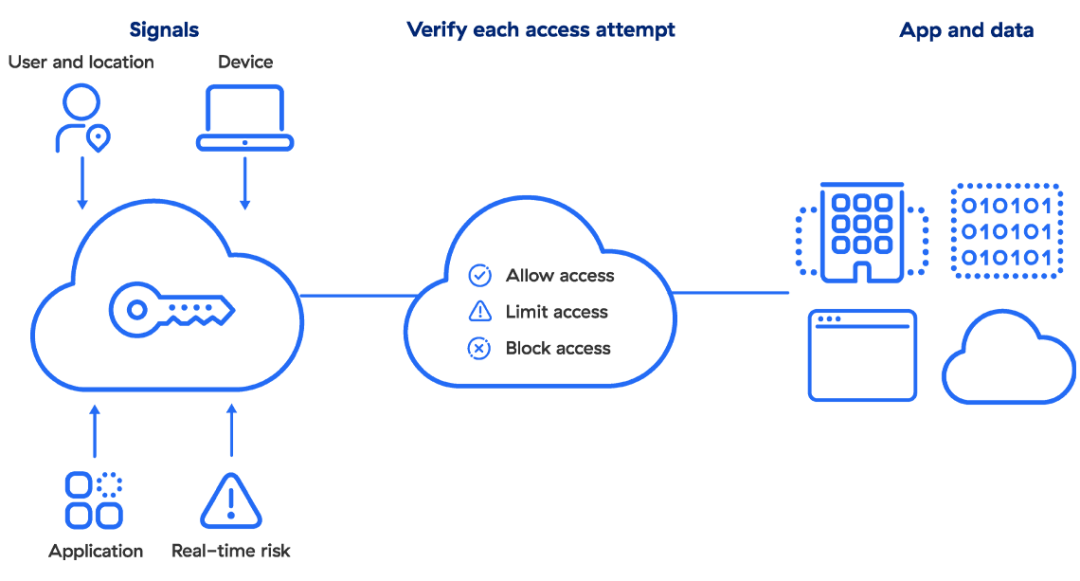

La sécurité Zero Trust va plus loin, ne considérant pas qu’un utilisateur est fiable simplement parce qu’il possède une carte d’accès unique. Avant d’accorder l’accès, une politique de Zero Trust établit l’identité d’un utilisateur et le contexte complet de sa demande de connexion, tels que son appareil, son emplacement, l’application en question et son contenu. Ainsi, pour prolonger la métaphore, un autre utilisateur ne peut pas simplement prendre une carte d’accès et s’approprier ses droits d’accès pour accéder à des ressources qui ne lui sont pas destinées.

Comment fonctionne l’accès moderne sur la base du moindre privilège ?

Aujourd’hui, l’accès sur la base du moindre privilège et Zero Trust sont fondamentalement indissociables, une approche moderne intégrant dans ses contrôles l’authentification de l’identité de l’utilisateur, la posture de sécurité de l’appareil et la segmentation utilisateur vers application. Examinons ces trois éléments fondamentaux.

Authentification de l’identité de l’utilisateur

Il s’agit de la façon dont vous déterminez si vos utilisateurs sont bien ceux qu’ils prétendent être. Les fournisseurs et services de gestion des identités et des accès (IAM) (par exemple, Okta, Azure Active Directory, Ping Identity) créent, maintiennent et gèrent les informations d’identité tout en proposant divers services de provisionnement et d’authentification.

Posture de sécurité de l’appareil

Un utilisateur bien intentionné disposant de privilèges élevés peut toujours être victime d’un malware. Associées à une évaluation continue de la posture de sécurité des terminaux (fournie par des sociétés comme CrowdStrike, VMware Carbon Black, SentinelOne, etc.), les politiques modernes du moindre privilège peuvent modifier les autorisations d’un utilisateur, même privilégié en fonction de l’état actuel de son appareil.

Segmentation utilisateur vers application

La méthode traditionnelle pour limiter l’exposition du réseau et les déplacements latéraux consiste à segmenter le réseau, en utilisant des pare-feu à l’intérieur du réseau de l’entreprise pour restreindre les segments aux comptes privilégiés. Bien que cette approche soit essentielle pour limiter les déplacements latéraux internes, elle reste complexe et ne permet pas le contrôle granulaire que recherchent les entreprises modernes.

La segmentation utilisateur vers application est rendue possible grâce à un service d’accès réseau Zero Trust (ZTNA), qui permet une segmentation granulaire via des politiques d’entreprise gérées par le service informatique, et non par une pile de pare-feu. ZTNA connecte les utilisateurs vérifiés directement aux applications auxquelles ils sont autorisés à accéder, sans jamais les connecter à votre réseau, ce qui interdit tout déplacement latéral. Cette politique d’accès s’applique aussi bien aux utilisateurs distants qu’aux utilisateurs sur site, quel que soit leur emplacement, et utilise des contrôles de sécurité identiques.

Avantages de l’accès sur la base du moindre privilège

La convergence des trois éléments de base avec un service ZTNA efficace constitue la base d’une posture de sécurité solide et résiliente pour votre entreprise, où :

- Les comptes utilisateurs sont toujours authentifiés avant que l’accès ne soit accordé.

- Les appareils sont surveillés et les niveaux d’accès des utilisateurs s’adaptent en fonction de la posture de sécurité.

- La segmentation des applications minimise les déplacements latéraux, éliminant ainsi la nécessité d’un réglage complexe du pare-feu.

Un mot sur le privilège administratif

Bien sûr, vos comptes administrateurs requièrent une attention particulière. Les super-utilisateurs assument une immense responsabilité et, par nature, ils ne peuvent pas travailler avec un accès limité. La gestion des accès privilégiés (PAM ou « Privileged Access Management »), qui gère vos droits, comptes et systèmes d’exploitation au niveau du data center, est la solution traditionnelle. Cependant, le passage au cloud réduit l’efficacité de la PAM et requiert un autre moyen de distribution de l’accès administratif.

Avec l’essor du DevOps, votre infrastructure cloud peut désormais enregistrer des milliers de changements d’autorisations en une journée. La gestion des droits d’accès à l’infrastructure cloud (CIEM) réussit là où la PAM a commencé à échouer. En effet, une CIEM efficace peut gérer et inventorier les droits d’accès au cloud, effectuer des audits de privilèges, détecter et corriger les accumulations de privilèges, conférer des droits d’administration aux services et remplir diverses autres fonctions à une échelle et un niveau de complexité que la PAM ne peut pas égaler.

Le CIEM constitue une considération importante pour les environnements cloud modernes lorsque vous planifiez ou affinez votre approche de l’accès sur la base du moindre privilège.

Comment mettre en œuvre l’accès sur la base du moindre privilège dans votre entreprise

Mettre en place un accès moderne sur la base du moindre privilège avec Zero Trust est plus facile qu’il n’y paraît, avec seulement trois étapes élémentaires :

- Adopter un service de fournisseur d’identité (IdP). Avec la popularité actuelle des services d’authentification unique (SSO), de nombreuses entreprises ont déjà recours à un IdP.

- Superposer un service de posture du dispositif. La combinaison de la surveillance de la santé des appareils et d’une politique flexible des appareils réduit le risque auxquels des terminaux compromis exposent vos systèmes et données critiques.

- Utiliser un service ZTNA. Cela vous permet d’éliminer à la fois l’accès latéral et les pare-feu internes à l’aide d’une seule technologie. Certains services ZTNA peuvent être entièrement déployés en quelques heures à peine.

En quoi l’accès sur la base du moindre privilège de Zscaler peut-il vous aider

Les pare-feu traditionnels, les VPN et les applications privées créent une surface d’attaque gigantesque. Les hackers et autres acteurs malveillants peuvent découvrir et exploiter les vulnérabilités, les ressources exposées vers l’extérieur, et les solutions de sécurité réseau obsolètes telles que les VPN placent les utilisateurs sur le réseau, donnant aux hackers un accès facile aux données sensibles. De plus, elles ne peuvent pas évoluer ni offrir une expérience utilisateur rapide et fluide. Elles requièrent un backhauling, introduisent des coûts et une complexité supplémentaires, et sont trop lentes pour répondre aux besoins des employés décentralisés d’aujourd’hui.

Plateforme ZTNA la plus déployée au monde, Zscaler Private Access™ applique les principes du moindre privilège pour offrir aux utilisateurs une connectivité directe et sécurisée aux applications privées tout en éliminant les accès non autorisés et les déplacements latéraux. Elle peut être déployée en quelques heures pour remplacer les anciens VPN et outils d’accès à distance par une plateforme Zero Trust globale et native du cloud. Zscaler Private Access est un ZTNA, évolué.