/ Qu’est-ce qu’un ransomware à double extorsion ?

Qu’est-ce qu’un ransomware à double extorsion ?

Le ransomware à double extorsion est un type de cyberattaque dans le cadre duquel les hackers exfiltrent les données sensibles d’une victime en plus de les chiffrer, ce qui lui donne un moyen de pression supplémentaire pour demander le paiement d’une rançon.

Une attaque de ransomware classique se contente de chiffrer les données d’une victime. La menace supplémentaire d’exfiltration rend cette attaque particulièrement dangereuse pour les entreprises de tous les secteurs.

Que se passe-t-il lors d’une attaque à double extorsion ?

Dans le cadre d’une attaque de ransomware à double extorsion, un opérateur de ransomware accède au réseau d’une victime en utilisant l’une des nombreuses méthodes et vecteurs de menace établis. Il procède ensuite à la découverte du réseau pour localiser les ressources de grande valeur sur l’ensemble du réseau et des terminaux connectés et en sécuriser l’accès, puis les exfiltrer vers son propre réseau de stockage.

Après s’être propagé latéralement à travers le réseau, l’acteur malveillant chiffre les données et demande une rançon. Si la victime ne paie pas la rançon, les criminels vendront probablement les données volées ou les publieront sur des blogs publics et des forums en ligne.

Comment les hackers obtiennent-ils un accès ?

Les hackers disposent de méthodes établies de longue date pour obtenir l’accès aux systèmes privés ou aux terminaux des entreprises, et généralement, celles utilisées pour réaliser une double extorsion ne sont pas différentes :

- Phishing

- Malware

- Exploit des vulnérabilités

- Attaque par force brute sur un serveur RDP

- Vol d’informations d’identification

Les acteurs malveillants ciblent les données sensibles depuis des décennies, en particulier dans les secteurs d’activité hautement réglementés tels que la santé, la finance et le secteur public. En raison des répercussions de ces attaques sur la réputation, de plus en plus de RSSI accordent une importance particulière à la gestion des vulnérabilités, à la gestion de la surface d’attaque et au contrôle des accès avec Zero Trust, mais nous y reviendrons plus tard.

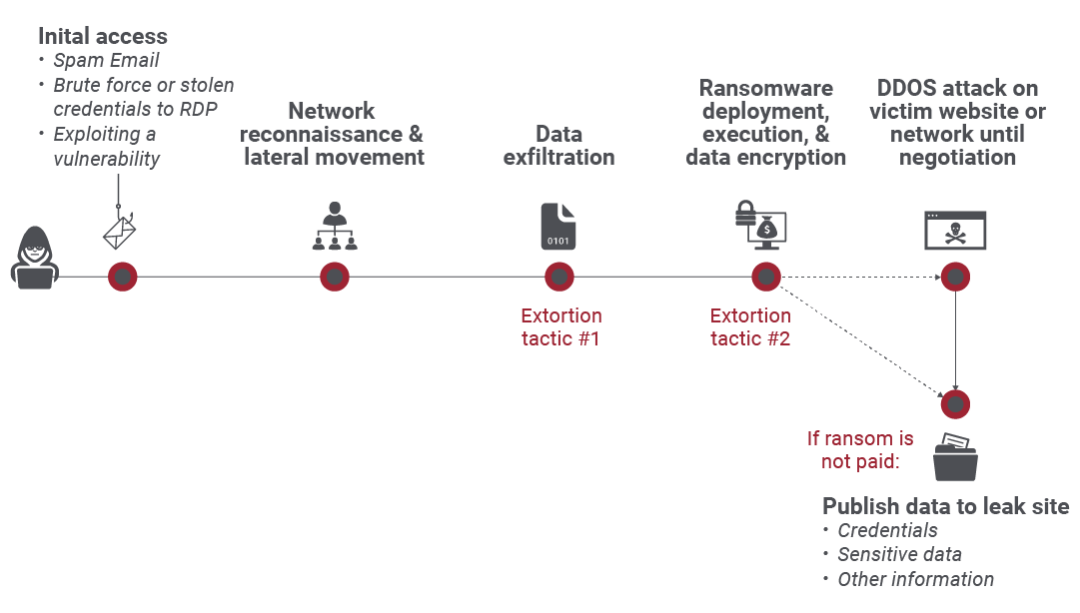

Séquence d’attaque d’un ransomware à double extorsion

La chaîne de frappe d’un ransomware à double extorsion ne diffère que légèrement de celle d’un ransomware classique. Dans le cas de la double extorsion, les hackers exécutent deux méthodes d’attaque distinctes au cours d’une même opération. Voici la chaîne de frappe :

- Accès initial : au cours de cette phase, le hacker est en mesure de s’introduire dans les systèmes d’un utilisateur ou d’une entreprise à l’aide d’une des méthodes énumérées ci-dessus.

- Reconnaissance du réseau et déplacement latéral : l’acteur malveillant étudie le paysage de la sécurité pour déterminer les endroits où il pourrait être détecté. Une fois qu’il a le champ libre sur les ressources, il se déplace dans le réseau.

- Exfiltration de données (tactique d’extorsion n° 1) : lors de la première étape de la double extorsion, les données sont déplacées de l’appareil, mais ne sont pas encore retenues contre rançon. Ainsi, l’utilisateur n’est pas encore informé de la prise en otage de ses données.

- Déploiement d’un ransomware (tactique d’extorsion n° 2) : cette étape est commune à toutes les attaques de ransomware. Le ransomware est déployé et exécuté, et les données sont chiffrées.

- Attaque DDoS sur site ou réseau : à ce stade, l’attaque prend toute son ampleur. L’utilisateur est informé de l’attaque sur son système et reçoit des instructions pour payer une rançon afin de récupérer ses données.

Cette séquence d’attaques fatales fait du ransomware à double extorsion l’une des menaces de cybersécurité les plus redoutées. Mais à quoi est-ce dû ? Comment ces attaques ont-elles fait des ravages au sein des entreprises ces derniers temps ? Examinons cela.

Origines du ransomware à double extorsion

Les ransomwares existent sous une forme ou une autre depuis des décennies, à commencer par le cheval de Troie SIDA de 1989, ou le virus PC Cyborg. Distribué par le biais de disquettes, le cheval de Troie SIDA demandait à ses victimes d’envoyer 189 dollars à une boîte postale au Panama afin de récupérer l’accès à leurs systèmes.

Plus de 30 ans plus tard, l’avènement des crypto-monnaies a considérablement compliqué le suivi des paiements pour les forces de l’ordre, mais les équipes de cybersécurité ont amélioré leurs politiques de sauvegarde et de sécurité pour faciliter le déchiffrement. En 2019, une organisation criminelle appelée TA2102 a utilisé le ransomware Maze pour perpétrer la première attaque de ransomware à double extorsion de grande envergure lorsqu’elle a infiltré la société de personnel de sécurité Allied Universal.

TA2102 ne s’est pas contenté de chiffrer les données de la société, mais les a également exfiltrées et a menacé de publier en ligne les informations volées si Allied ne payait pas une rançon de 2,3 millions de dollars américains en bitcoins. Cela signifie que même si Allied avait été en mesure de restaurer son réseau et ses données, la société aurait malgré tout été victime d’une grave atteinte à la protection des données si elle n’avait pas payé.

Depuis lors, les incidents de ransomware à double extorsion sont devenus plus populaires et plus complexes. Rien qu’en 2020, au moins 15 familles de ransomwares exploitant cette technique ont perpétré 1 200 incidents, entraînant de nombreuses fuites de données très spectaculaires.

Qui plus est, les attaques de ransomwares en général sont devenues plus importantes, plus fréquentes et plus faciles à perpétrer. Les réseaux d’affiliation peuvent désormais acheter des ransomwares en tant que service (RaaS) sur le Dark Web et utiliser des techniques à fort impact, telles que l’exploitation des vulnérabilités dans la chaîne d’approvisionnement des logiciels, pour maximiser leurs profits.

Exemples récents très médiatisés

L’un des cas de double extorsion les plus médiatisés s’est produit en mai 2021 avec l’attaque de Colonial Pipeline, qui se chargeait à l’époque de 45 % de l’approvisionnement en essence et en carburéacteur de la côte est des États-Unis. Les hackers de la famille des ransomwares DarkSide ont dérobé 100 Go de données, obligeant la société Colonial Pipeline à payer une somme estimée à 5 millions de dollars en bitcoins pour reprendre le contrôle et rétablir ses services.

À peu près au même moment, des hackers du gang de ransomwares Conti, basé en Russie, ont attaqué le système irlandais Health Service Executive et ont exigé une 20 million de dollars de rançon pour restituer les données des patients. Le même mois, JBS SA, le plus grand producteur de viande au monde, a été contraint de suspendre temporairement ses activités lorsque le groupe de ransomware REvil a infiltré son réseau, exfiltré ses données et les a gardées en otage contre une rançon de 11 millions de dollars en bitcoins.

Ransomware à double extorsion le plus populaire

Depuis fin 2019, les familles de ransomwares suivantes ont été les plus actives dans l’exécution d’attaques de ransomware à double extorsion. Plusieurs de ces groupes ont été dissous et ont changé de nom après des attaques très médiatisées :

- Darkside

- Egregor

- Conti

- DoppelPaymer/BitPaymer

- REvil/Sodinokibi

- Avaddon

- RagnarLocker

- Maze

Comment prévenir les attaques de ransomware à double extorsion

Les attaques de ransomware à double extorsion sont insidieuses et coûteuses. Ces attaques ont augmenté de façon spectaculaire en partie parce que les sociétés ont accepté de céder aux demandes de rançon à mesure que les criminels se montraient plus persistants et plus agressifs. Il existe néanmoins des mesures que vous pouvez adopter pour protéger votre société et ses informations.

Adopter une politique de sécurité Zero Trust

Un moyen de défense essentiel contre l’accès d’un cybercriminel à votre réseau, en particulier à la lumière de l’augmentation constante du traitement des données dans le cloud, consiste à adopter une politique de Zero Trust, ou d’accès basé sur le moindre privilège. Zero Trust signifie qu’aucun utilisateur ni aucune application ne doit être intrinsèquement considéré comme fiable. Au contraire, tout est considéré comme hostile jusqu’à ce qu’il ait été authentifié et autorisé. L’accès est accordé sur la base de l’identité de l’utilisateur et du contexte, et même dans ce cas, uniquement à un ensemble limité de ressources.

Une architecture Zero Trust pour la défense contre les ransomwares repose sur trois principes :

- Minimiser la surface d’attaque : dissimulez les utilisateurs et les applications sur Internet en sécurisant l’accès derrière un échange basé sur un proxy. Si les applications ne peuvent pas être découvertes, il n’existe pas de surface d’attaque à exploiter.

- Éliminer les déplacements latéraux : les hackers ne peuvent chiffrer ou voler que les données qu’ils peuvent voir. Les techniques de microsegmentation réduisent l’exposition des données et minimisent par conséquent les dommages. Dans un déploiement idéal de Zero Trust, les entreprises utilisent une architecture basée sur un proxy pour connecter les utilisateurs authentifiés directement aux applications sans jamais exposer le réseau. Les organisations peuvent également déployer des technologies de tromperie pour attirer et exposer les attaquants.

- Procéder à une inspection complète pour une protection efficace contre les menaces et la perte de données : inspectez l’ensemble du trafic, chiffré ou non, entrant et sortant de votre entreprise. Cela permet d’éliminer les angles morts et de maximiser vos chances de maintenir les hackers à l’extérieur et les données sensibles à l’intérieur.

Conseils de sécurité contre les ransomwares à double extorsion

Outre l’adoption d’une philosophie Zero Trust, les équipes de cybersécurité doivent déployer les politiques suivantes pour réduire davantage la surface d’attaque et atténuer la menace de ransomwares :

- Appliquer une politique de sécurité cohérente pour éviter la compromission initiale. Le personnel étant désormais décentralisé, il est important de déployer une architecture SASE (Secure Access Service Edge) qui fournit une authentification et applique une politique de sécurité cohérente, quel que soit l’endroit où les utilisateurs travaillent.

- Déployer une protection inline contre la perte de données. Empêchez l’exfiltration d’informations sensibles et réduisez au minimum les sites de fuite de données grâce à des outils et des politiques de protection contre la perte de données basés sur la confiance, afin de contrecarrer les techniques de double extorsion.

- Maintenir les logiciels à jour et former les équipes régulièrement. Appliquez des correctifs de sécurité logicielle et sensibilisez régulièrement les employés à la sécurité afin de réduire les vulnérabilités pouvant être exploitées par les cybercriminels.

- Disposer d’un plan de réaction. Préparez-vous au pire avec une cyber-assurance, un plan de sauvegarde des données et un plan de réaction dans le cadre de votre programme global de continuité des activités et de reprise après sinistre.

Zscaler Zero Trust Exchange

Zscaler propose la protection contre les ransomwares la plus complète du secteur pour votre réseau et pour le cloud, assortie de protections sur toute la séquence d’attaque des ransomwares, y compris la compromission initiale, le déplacement latéral et l’exfiltration de données.

Zscaler surveille 400 milliards de transactions par jour pendant les périodes de pointe sur sa plateforme mondiale, bloquant les menaces et partageant des informations sur les menaces avec des clients du monde entier pour faciliter le maintien d’une sécurité Zero Trust. Nous nous associons à des fournisseurs de sécurité de premier plan pour vous garantir des capacités de visibilité et de réponse coordonnées sur l’ensemble de votre écosystème de sécurité.