/ O que é pretexto?

O que é pretexto?

O pretexto é uma forma de ataque de engenharia social em que um golpista cria um cenário plausível para induzir as vítimas a divulgar informações sigilosas, fazer pagamentos fraudulentos, conceder acesso a uma conta e assim por diante. Intimamente relacionados a vários tipos de phishing, os golpes de pretexto são caracterizados por situações detalhadas (pretextos) e geralmente envolvem falsificação de identidade, à medida que os golpistas trabalham para construir e manipular a confiança das vítimas.

Como funciona o pretexto?

Pretexto é uma técnica que pode ser usada em muitos tipos diferentes de ataques cibernéticos. Como qualquer outro tipo de engenharia social, o objetivo do perpetrador é convencer a vítima a dar-lhe algo (geralmente informações, acesso ou dinheiro) sob falsos pretextos. Eles fazem isso criando uma história verossímil, muitas vezes incluindo personagens e detalhes específicos, como informações privadas, que mexem com as emoções, o senso de confiança ou até mesmo os medos da vítima.

Veja o clássico golpe do “príncipe nigeriano” como exemplo. Um pretexto simples para os padrões de hoje, ele utiliza a promessa de dar um pouco agora para obter um grande retorno mais tarde, seja o pretexto seja uma conta bancária bloqueada, um empreendimento financeiro ou qualquer outra explicação. Um príncipe enviando e-mails para estranhos pedindo ajuda pode parecer rebuscado demais para ser eficaz, mas, em 2019, a empresa de segurança eletrônica ADT estimou que os esquemas do príncipe nigeriano ainda estavam arrecadando US$ 700 mil todo ano.

Tentativas sofisticadas de pretextos geralmente usam pretextos mais íntimos para serem mais convincentes, alguns envolvendo sites falsos, negócios de fachada, números de contas e credenciais vazadas, nomes de colegas de trabalho das vítimas e coisas dessa natureza.

Como o pretexto é fundamentalmente uma questão de contar histórias, ele pode assumir diversas formas e nem sempre depende de e-mail, da internet ou de malware. Por exemplo, com a tecnologia deepfake alimentada por IA, os criminosos podem manipular padrões de voz, expressões faciais e gestos para produzir simulações altamente realistas que são difíceis de distinguir do áudio e vídeo autênticos e que podem ser ferramentas poderosas em ataques de phishing.

Técnicas de ataque de pretexto

Os pretextos maliciosos baseiam-se nas mesmas técnicas de engenharia social utilizadas por vigaristas ao longo da história para manipular as vítimas, incluindo o engano, a validação, a adulação e a intimidação. Os invasores podem fortalecer seus pretextos através de:

- Interpretação de papéis e personificação: os invasores podem interpretar um personagem, como um cliente, prestador de serviços, colega ou figura de autoridade, para que a vítima se sinta inclinada a cooperar. Isso pode incluir a exploração de vulnerabilidades em processos de autenticação ou a exploração de relacionamentos confiáveis.

- Pesquisa e reconhecimento: muitas vezes usando recursos abertos e disponíveis publicamente, os invasores podem coletar informações sobre o alvo, como trabalho e responsabilidades, colegas de trabalho, detalhes pessoais e mais.

- Desenvolvimento de relacionamentos: como em qualquer “golpe longo” arquetípico, os invasores podem usar técnicas de manipulação para estabelecer credibilidade e confiança com um alvo, possivelmente por meio de ligações telefônicas, redes sociais ou até mesmo conversas cara a cara.

- Exploranção de emoções: nada cria urgência como a incerteza, a dúvida e o medo. Os invasores podem inventar emergências, oportunidades únicas e mais para enganar os alvos, fazendo-os tomar medidas precipitadas e contornar as medidas de segurança.

- Uso de IA generativa: a técnica mais recente nesta caixa de ferramentas em séculos, talvez milênios, as ferramentas modernas de IA podem ajudar os invasores a criar rapidamente pretextos com linguagem e detalhes surpreendentemente semelhantes aos humanos, mesmo em idiomas nos quais eles podem não ser proficientes.

Por último, um dos maiores fatores que trabalham a favor dos criminosos não é uma técnica, mas sim uma vulnerabilidade na psicologia humana: para muitas pessoas, é mais fácil dizer “sim” do que dizer “não”. Simplificando, queremos nos dar bem. Por isso, muitas vezes concordamos ou aceitamos pedidos, mesmo quando isso vai contra os nossos melhores interesses.

Os invasores sabem disso e sabem que muitas pessoas aceitarão muitas coisas com apenas um pouco de confiança. Junte os dois e, muitas vezes, tudo o que eles precisam fazer para obter um número de cartão de crédito é solicitá-lo.

De acordo com a FTC, os consumidores dos EUA perderam um valor relatado de US$ 8,8 bilhões em fraudes em 2022, incluindo US$ 1,2 bilhão em fraudes por telefone e redes sociais.

Como os criminosos cibernéticos usam pretextos?

Cenários de pretexto são fundamentais para o sucesso de muitos tipos diferentes de ataques cibernéticos, como:

- Phishing geral: pretextos simples fazem parte da maioria dos ataques de phishing de “rede ampla”, que podem ser tão básicos quanto um e-mail solicitando que você “analise a fatura anexada” ou inúmeras outras variações. Essas táticas geralmente servem como pontos de entrada para ataques mais sofisticados, como de ransomware.

- Spear phishing: os invasores que buscam informações altamente sigilosas ou valiosas podem criar histórias minuciosamente detalhadas para fazer com que as possíveis vítimas acreditem que são legítimas e confiáveis.

- Vishing: com apenas uma chamada e um pretexto convincente (muitas vezes incluindo falsificação de número de telefone), os invasores podem roubar informações financeiras, números de segurança social e outras informações confidenciais. Atualmente, as ferramentas de deepfake baseadas em IA permitem que os invasores imitem quase qualquer voz, dizendo o que quiserem.

- Roubo e espionagem: imitadores habilidosos que se fazem passar por funcionários ou prestadores de serviços podem enganar funcionários reais e entrar sem autorização em áreas privadas/seguras, onde possam ter acesso a equipamentos valiosos ou informações privilegiadas.

Exemplos reais de pretexto

Os pretextos desempenham um papel em inúmeros crimes cibernéticos e fraudes financeiras e, como exploram a confiança humana e podem assumir quase todas as formas, continuam a ser uma das tácticas de engenharia social mais difundidas e eficazes. Aqui estão alguns exemplos:

O trojan “AIDS” (1989)

Considerado o avô dos ataques de ransomware, os participantes de uma conferência internacional sobre AIDS receberam disquetes carregados com um vírus trojan sob o pretexto de “Informações sobre aids”. O trojan ocultava todos os diretórios de um sistema infectado, criptografava todos os arquivos do disco rígido infectado e exigia um pagamento de resgate de US$ 189 (curiosamente, via correio) para um endereço no Panamá.

Fraude da Quanta Computer (2013-2015)

Naquele que pode ser o ataque de pretexto mais caro de todos os tempos, os invasores se passaram por representantes da Quanta Computer, uma fabricante com sede em Taiwan que trabalha com o Facebook e o Google. Usando faturas falsas enviadas de contas de e-mail falsas, documentos comprovativos falsos e muito mais, os invasores fraudaram esses gigantes da tecnologia em mais de US$ 100 milhões no total.

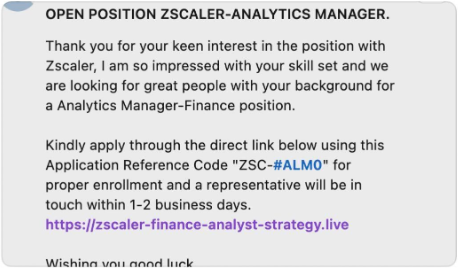

Phishing e extorsão para candidatos a emprego (2023)

Quando as demissões atingiram o setor de tecnologia, golpistas oportunistas atacaram candidatos a emprego. Fazendo-se passar por recrutadores em sites como o LinkedIn, os golpistas copiaram listas de empregos reais e criaram portais de carreiras falsos para convencer as vítimas a preencher documentos de emprego falsos, fazer upload de documentos pessoais e muito mais. Você pode ler uma análise completa desses ataques no blog da Zscaler.

Representação de CFO deepfake (2024)

Usando clipes de vídeo e áudio disponíveis publicamente, os invasores geraram fac-símiles realistas de vários gerentes seniores, incluindo um diretor financeiro, e os usaram para conduzir uma videoconferência fraudulenta. No final das contas, a falsa liderança sênior convenceu um funcionário a transferir cerca de HK$ 200 milhões para os atacantes. Leia mais no blog da Zscaler.

Como proteger sua organização contra ataques de pretexto

Os serviços de e-mail modernos bloqueiam automaticamente muitos e-mails de phishing, mas os invasores estão sempre inventando novas maneiras inteligentes de escapar. Um usuário fora da sua rede pode não ser capaz de se movimentar livremente, mas um usuário interno, com confiança implícita na rede, pode ser levado a pensar que está fazendo a coisa certa enquanto cai diretamente nas mãos de um invasor.

Então, o que você pode fazer para manter seus usuários e dados sigilosos seguros?

- Certifique-se de que seus usuários conheçam os sinais de um ataque. Muitas violações de dados ainda resultam de erros humanos. Pense no treinamento de conscientização em segurança como uma forma de corrigir vulnerabilidades humanas. Os funcionários, especialmente aqueles com privilégios elevados, precisam saber quando ser céticos, como identificar tentativas de phishing e reconhecer engenharia social, além de compreender a importância do gerenciamento de senhas fortes e da MFA.

- Disponha-se a recusar solicitações incomuns ou suspeitas. Dizer “não” é mais difícil do que dizer “sim”, e os fraudadores são especialistas em fazer você baixar a guarda. Um princípio central da abordagem do zero trust para a segurança, “nunca confie, sempre verifique”, aplica-se tanto a essas interações humanas quanto aos protocolos de autenticação e permissões de acesso. Incentive os usuários a verificar as solicitações por meio de canais/meios independentes ou consultando as equipes de TI e segurança.

- Evite ataques bem-sucedidos com a tecnologia certa. Se um hacker conseguir enganar seus usuários (e é mais seguro presumir que isso acontecerá, eventualmente), você precisará de medidas de segurança com as quais possa contar para neutralizar seus ataques, aplicando um controle de acesso total baseado em funções, evitando que ameaças se movam lateralmente em sua rede e impedindo a perda de dados.

Como a Zscaler pode ajudar

Os ataques de pretexto são difíceis de superar porque dependem da exploração da natureza humana, e não apenas da tecnologia, para terem sucesso. Para detectar violações ativas e minimizar os danos de um ataque bem-sucedido, você precisa implementar controles eficazes contra tráfego malicioso, exfiltração de dados e mais, como parte de uma estratégia de zero trust completa.

Desenvolvida sobre uma arquitetura zero trust holística, a plataforma Zscaler Zero Trust Exchange™ parte da premissa de que nenhum usuário, carga de trabalho ou dispositivo é inerentemente confiável. Ela verifica a identidade, determina o destino, avalia os riscos por meio da IA e aplica políticas antes de intermediar uma conexão segura entre um usuário, carga de trabalho ou dispositivo e um aplicativo, em qualquer rede, de qualquer lugar, para efetivamente:

- Prevenir ataques: recursos como inspeção completa de TLS/SSL, isolamento do navegador, phishing baseado em IA, detecção de C2 e controle de acesso orientado por políticas evitam o acesso de sites maliciosos.

- Evite a movimentação lateral: uma vez dentro do sistema, o malware pode se espalhar e causar ainda mais danos. A plataforma da Zscaler conecta os usuários diretamente aos aplicativos, não à sua rede, evitando a possível propagação de malware.

- Impedir ameaças internas: uma arquitetura de proxy nativa da nuvem interrompe tentativas de exploração de aplicativos privados e detecta até mesmo as técnicas de ataque mais sofisticadas com inspeção integrada completa.

- Interromper ataques baseados em identidade: detecte e bloqueie roubo de credenciais, desvio de autenticação multifator, escalonamento de privilégios e mais com a detecção e resposta a ameaças de identidade da Zscaler ITDR™.

- Impedir a perda de dados: nossa plataforma identifica e protege automaticamente dados sigilosos em trânsito e em repouso para evitar que invasores ativos tenham êxito no roubo de dados.