/ O que é spear phishing?

O que é spear phishing?

Como funcionam os ataques de spear phishing?

Uma tentativa de spear phishing começa como um e-mail, mensagem de rede social, mensagem de texto ou outra comunicação que parece vir de uma fonte confiável. Os criminosos usam as informações que conhecem sobre sua vítima para fazer a mensagem parecer verdadeira e, em seguida, solicitam ao destinatário que execute alguma ação, como abrir um arquivo anexo ou clicar em um link malicioso aparentemente inofensivo.

Um e-mail de phishing pode copiar elementos visuais do banco da vítima e solicitar que ela verifique uma transação ou analise uma notificação importante. O link no e-mail leva a vítima a um site falso parecido com o site verdadeiro do banco, que solicita que ela informe suas credenciais de login, confirme um número de cartão de crédito, digite seu CPF ou algo semelhante.

Alguns criminosos se passam por alguém que a vítima conhece, como um amigo, membro da família ou colega. Um e-mail de um “amigo” pode solicitar que o destinatário clique em um link estranho ou baixe um arquivo útil. Como a vítima acha que conhece o remetente, é menos provável que perceba sinais de alerta ou suspeite de um golpe.

Os avanços na IA generativa tornaram ataques sofisticados de phishing mais fáceis de executar do que nunca.

Com apenas alguns minutos de amostras, geradores de voz deepfake podem imitar de forma realista uma pessoa para uso em chamadas telefônicas de phishing.

A Zscaler ThreatLabz criou esta página básica de login da Microsoft falsa com apenas três comandos.

Tipos de spear phishing

Há uma série de técnicas e tipos de golpes de phishing diferentes por aí. Vejamos algumas das técnicas mais frequentes em campanhas de spear phishing:

- Angler phishing: os hackers se passam por representantes da empresa para atender reclamações, apresentar ofertas, entre outros, por meio de redes sociais (por exemplo, Twitter ou LinkedIn) ou mensagens de texto (smishing). Se um representante de empresa entrar em contato com você dessa forma, tente confirmar sua identidade antes de interagir com ele.

- Comprometimento de e-mail corporativo (BEC): os invasores obtêm acesso a uma conta de email corporativa ou criam uma conta semelhante e se passam por seu proprietário para enviar mensagens de phishing aos seus colegas ou parceiros. Esses ataques costumam ser associados a fraudes eletrônicas.

- Ataques de whaling: os criminosos direcionam seus ataques a membros de uma organização com alta probabilidade de ter acesso privilegiado – geralmente executivos de nível sênior ou equivalentes. Esses tipos de ataques geralmente são os mais sofisticados e bem planejados, tornando-os ainda mais perigosos.

- Fraude de CEO: intimamente relacionado ao whaling, os agressores usam essa forma de ataque para se passar pelo CEO de uma organização ou equivalente, o que gera um senso de urgência nas mensagens fraudulentas enviadas aos funcionários.

- Clone phishing: os phishers enviam e-mails maliciosos que parecem vir de remetentes em que a vítima confia, como instituições financeiras ou serviços empresariais. Esse tipo de ataque geralmente também indica que os criminosos possuem algum meio de acesso à conta de e-mail da vítima.

Para saber mais sobre outras técnicas comuns de phishing, você pode ler nosso artigo complementar, O que é phishing?

Os ataques de phishing aumentaram 58,2% em 2023, em comparação com 2022, refletindo a crescente sofisticação e persistência dos criminosos.

Quais são os alvos do spear phishing?

Indivíduos

Os ataques de spear phishing podem atingir qualquer pessoa. Se os criminosos obtiverem os detalhes pessoais de alguém, especialmente informações confidenciais, poderão usá-los para tornar seu ataque mais convincente. Pessoas com cargos importantes em suas empresas geralmente correm mais risco, pois costumam ser responsáveis por dados mais sigilosos.

Finanças e seguros

O setor financeiro e de seguros registrou o maior número de tentativas de phishing e o aumento mais significativo de ataques, com um aumento de 393% em comparação com o ano anterior. Esse setor é um alvo atraente para criminosos que pretendem executar roubo de identidade ou fraude financeira.

Empresas

Infiltrar-se no sistema de uma empresa pode dar aos criminosos cibernéticos acesso a enormes quantidades de informações sigilosas, e as violações de dados, especialmente nos setores financeiro e de tecnologia, podem custar às empresas milhões em custos de recuperação, multas e perda de confiança dos clientes. A migração para a nuvem e para o trabalho remoto deixou as empresas ainda mais vulneráveis, pois os ambientes de TI distribuídos introduzem muito mais possibilidades de vetores de ataque.

(Fonte: Relatório sobre phishing da ThreatLabz de 2023)

Como se defender contra um ataque de spear phishing

Evitar ataques de spear phishing bem-sucedidos é uma questão de tomar as precauções corretas. Em termos do que isso significa no nível organizacional, há muito a considerar.

Siga práticas recomendadas de prevenção contra spear phishing

Reduza seu risco geral com soluções de segurança essenciais:

- Segurança de e-mail: proteja o vetor de phishing mais comum com um serviço baseado na nuvem que inspecione os e-mails antes que eles cheguem ao seu perímetro, com proteção em tempo real contra anexos e links maliciosos, bem como falsificação de nomes de domínio.

- Denúncias: permita que os usuários denunciem tentativas de phishing, de preferência com um botão de denúncia integrado ao cliente de e-mail. Implemente um manual para investigar e responder a incidentes de phishing.

- Autenticação multifator (MFA): reforce a segurança com autenticação adicional. Aplicativos como Okta Verify ou Google Authenticator melhoram a defesa contra táticas de MiTM que podem interceptar mensagens SMS.

- Inspeção de tráfego criptografado: mais de 95% dos ataques utilizam canais criptografados. Inspecione todo o tráfego, criptografado ou não, para evitar que invasores comprometam seus sistemas.

- Software antivírus: os terminais devem ser protegidos com antivírus atualizados regularmente para identificar arquivos maliciosos conhecidos e evitar que sejam baixados.

- Proteção avançada contra ameaças: bloqueie malware desconhecido com uma sandbox integrada que possa colocar em quarentena e analisar arquivos suspeitos, e com o isolamento do navegador para proteger contra conteúdo web malicioso sem interromper as atividades de seus usuários.

- Filtragem de URL: limite os riscos de sofrer ataques de phishing com a filtragem de URL, que usa políticas para gerenciar o acesso às categorias de conteúdo web de maior risco, como domínios recém-registrados.

- Correções regulares: mantenha aplicativos, sistemas operacionais e ferramentas de segurança atualizados com as correções mais recentes para reduzir as vulnerabilidades e garantir as proteções mais recentes.

- Arquitetura zero trust: aplique segmentação granular, acesso de privilégio mínimo e monitoramento contínuo de tráfego para encontrar criminosos que possam ter comprometido sua infraestrutura.

- Feeds de inteligência sobre ameaças: obtenha enriquecimento de contexto automatizado — em URLs denunciados; indicadores de comprometimento extraídos (IOC); e táticas, técnicas e procedimentos (TTPs) — para acelerar a detecção e a correção.

- Seguir protocolos de segurança rígidos. Exija senhas fortes, defina o que os funcionários podem compartilhar nas redes sociais e garanta que contramedidas eficazes sejam implementadas. Um software de segurança moderno bloqueará muitas tentativas de phishing antes mesmo que elas cheguem aos seus usuários.

Saiba como identificar um ataque de spear phishing

Como parte do treinamento geral de conscientização de segurança, todos os usuários da sua organização devem aprender a identificar sinais de alerta de spear phishing, como:

- Detalhes negligenciados: os criminosos cibernéticos podem copiar URLs, endereços de e-mail, marcas de empresas e assim por diante, mas pequenos detalhes podem denunciá-los. Por exemplo, um e-mail suspeito pode parecer ser de uma organização confiável, mas vir de um endereço de remetente desconhecido, incompatível ou formatado incorretamente.

- Erros gramaticais e de ortografia: a maioria das comunicações profissionais, especialmente mensagens entre empresas e clientes, são revisadas antes do envio, e a maioria dos serviços de e-mail sinaliza automaticamente erros simples. Portanto, se uma mensagem tiver muitos erros desse tipo, pode ser mais provável que venha de uma fonte ilegítima.

- Linguagem incomum: às vezes, a linguagem usada em um e-mail pode ser suspeita, mesmo que não contenha erros. Ela pode parecer desconexa ou estranha de alguma forma. Se uma mensagem aparenta ser de uma pessoa que você conhece, mas o estilo de escrita não se parece com o dela, isso pode ser um bom motivo para suspeitar de phishing.

- Solicitações incomuns: tenha cuidado com solicitações estranhas, especialmente com pouca ou nenhuma explicação. Por exemplo, um e-mail falso do “seu banco” pode solicitar que você confirme sua identidade fazendo uma transferência eletrônica para si mesmo. Se uma solicitação parecer suspeita, pergunte a si mesmo se um remetente legítimo faria tal solicitação. Caso contrário, pode se tratar de phishing.

- Remetentes frequentemente copiados: os phishers continuam se passando por marcas populares para enganar os consumidores. A pesquisa da Zscaler ThreatLabz descobriu que a Microsoft continua sendo a marca mais imitada, com 43,1% das tentativas de phishing direcionadas a ela. As marcas OneDrive e SharePoint da Microsoft também estavam entre os cinco principais alvos, indicando uma tendência persistente de criminosos que buscam credenciais de usuários em aplicativos essenciais da Microsoft.

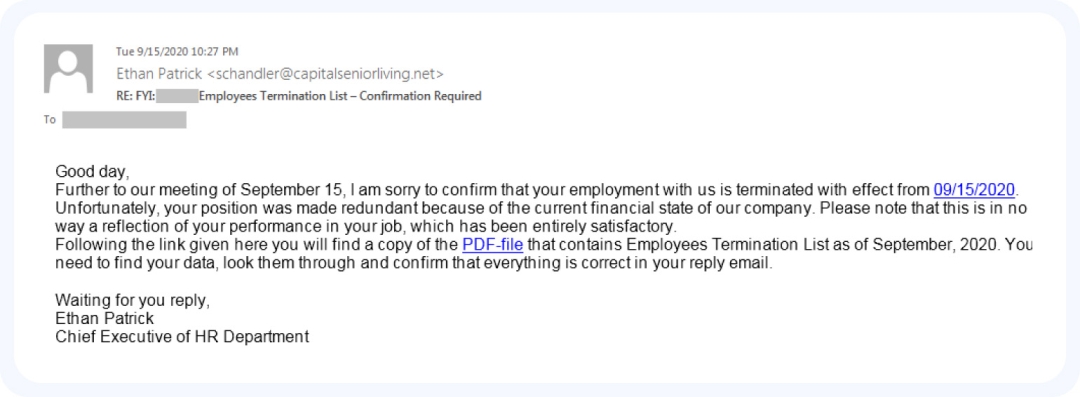

Exemplo de um e-mail de phishing. Preste atenção ao estilo linguístico incomum e à maneira como os detalhes são fornecidos.

Como as empresas podem aumentar sua conscientização sobre phishing?

É recomendável manter todos na sua organização atualizados sobre as atuais ameaças e políticas de segurança. Todos os tipos de phishing dependem da confiança humana, e basta que apenas uma pessoa clique em um link malicioso para que o seu ambiente seja comprometido.

Seu programa de treinamento de conscientização sobre segurança deve educar as pessoas sobre as ameaças cibernéticas que elas podem enfrentar em suas funções, como identificar e-mails de spear phishing e outros ataques direcionados, como e onde denunciar tentativas de phishing, entre outros.

Você também pode precisar contratar os serviços de especialistas em segurança cibernética. As técnicas de engenharia social estão sempre evoluindo com novas tendências e tecnologias, e pode ser difícil acompanhar. Ao trabalhar com especialistas com profundo conhecimento sobre o negócio, você terá toda a orientação e suporte de que você e sua equipe precisam.

Como a Zscaler pode ajudar?

O comprometimento do usuário é um dos desafios de segurança mais difíceis de superar, pois ele depende da exploração da natureza humana para ser bem-sucedido. Ao explorar as vítimas de tão perto, o spear phishing pode ser ainda mais perigoso e levar a violações rapidamente. Para minimizar os danos, você precisa implementar controles eficazes de prevenção contra phishing como parte de uma estratégia zero trust mais ampla.

A plataforma Zscaler Zero Trust Exchange™, desenvolvida em uma arquitetura zero trust holística para minimizar a superfície de ataque e evitar o comprometimento, ajuda a bloquear o phishing ao:

- Evitar ataques: recursos como inspeção de TLS/SSL completa, isolamento do navegador e controle de acesso orientado por políticas evitam o acesso de sites mal-intencionados.

- Evitar a movimentação lateral: assim que entra no sistema, o malware pode se espalhar e causar ainda mais danos. Com a Zero Trust Exchange, os usuários se conectam diretamente aos aplicativos, e não à rede, impedindo a propagação de malware.

- Bloquear ameaças internas: nossa arquitetura proxy na nuvem bloqueia as tentativas de exploração de aplicativos e detecta até as técnicas de ataque mais sofisticadas com a inspeção completa integrada.

- Impedir a perda de dados: a Zero Trust Exchange inspeciona os dados em trânsito e em repouso para evitar o possível roubo de dados por um invasor ativo.

Proteja sua organização contra ataques de spear phishing com o poder de uma arquitetura zero trust completa.

Recursos sugeridos

Perguntas frequentes

Embora a maior parte dos ataques de phishing escolha as vítimas aleatoriamente, o spear phishing ataca indivíduos específicos. Os agressores geralmente já possuem algumas informações sobre seus alvos antes de realizar o ataque e podem usá-las para tornar suas mensagens de phishing muito mais convincentes.

Entre 2013 e 2015, um criminoso enviou ao Facebook e ao Google faturas que somavam cerca de 100 milhões de dólares em nome da Quanta, uma empresa de tecnologia legítima que trabalhava com eles. As empresas só recuperaram cerca de metade do valor depois que o criminoso foi indiciado.

Em 2016, um golpista de BEC fraudou o Crelan Bank, com sede na Bélgica, em mais de 70 milhões de euros se passando por um executivo e solicitando transferências de fundos.

Os criminosos cibernéticos geralmente elaboram um ataque de spear phishing após obter informações sobre seu alvo, sejam elas roubadas ou de fontes publicamente disponíveis, como redes sociais.

Se você receber um e-mail de phishing, denuncie. Não responda ou interaja com ele. Sua equipe de segurança, resposta a incidentes ou TI notificará as partes relevantes, como fornecedores de software, para reduzir a probabilidade de outro ataque.

Os tipos de ataques de phishing mais comuns vêm por e-mails com mensagens projetadas para induzir você a fornecer seus dados ou baixar malware. Ataques de phishing por voz (vishing) e phishing por mensagens SMS (smishing) também estão se tornando mais comuns.