/ O que é acesso remoto seguro?

O que é acesso remoto seguro?

Acesso remoto seguro é um termo abrangente que se refere a medidas, políticas e tecnologias de segurança que as organizações usam para fornecer acesso à redes, dispositivos e aplicativos de fora do escritório corporativo com um alto nível de segurança.

Como ele funciona?

O acesso remoto seguro permite aos funcionários que não estão no escritório usar os recursos que precisam para manter a produtividade. Ele fornece um meio para que os funcionários se conectem a data centers, redes, aplicativos ou recursos na nuvem usando seus dispositivos remotos por meio de conexões domésticas ou públicas de internet e Wi-Fi, em vez de uma rede corporativa.

O acesso remoto seguro oferece aos funcionários híbridos um buffer que fica entre o terminal e a internet, permitindo que eles estabeleçam conexões remotas e minimizem os riscos de acessos não autorizados.

As tecnologias e políticas de acesso remoto seguro variam de empresa para empresa, pois cada departamento de TI tem suas próprias instalações, requisitos e orçamentos para fornecer acesso seguro de qualquer lugar.

Por que o acesso remoto seguro é importante?

Atualmente, muitas empresas estão contratando com base na qualificação, não na localização. O trabalho remoto e o trabalho híbrido vieram para ficar e, com a evolução das ameaças cibernéticas e vulnerabilidades em alta, o acesso remoto seguro subiu para o topo da lista de prioridades dos departamentos de TI e segurança em todo o mundo independentemente do setor.

No passado, os funcionários de uma organização estavam na sua rede, e todos os aplicativos eram hospedados no data center conectado a essa mesma rede. Mas com o início da pandemia da covid-19, as empresas foram obrigadas a migrar rapidamente para o trabalho remoto para permanecerem produtivas e lucrativas. Isso resultou na adoção de soluções de acesso remoto para fornecer aos usuários a capacidade de acessar aplicativos internos, como o Microsoft 365, estendendo-os aos usuários remotos via rede ou outros métodos.

Os padrões de segurança atuais são drasticamente diferentes do que eram apenas cinco anos atrás, e o paradigma em torno das tecnologias de acesso remoto seguro está mudando rapidamente.

De acordo com o relatório de riscos da VPN de 2022 da Cybersecurity Insiders, mais de 80% das empresas entrevistadas planejam implementar um modelo zero trust.

Quais tecnologias são usadas no acesso remoto seguro?

Há uma grande variedade de soluções de acesso remoto no mercado. Vejamos algumas das soluções mais utilizadas atualmente pelas organizações.

Rede privada virtual (VPN)

Essa é a avó de todas as soluções de acesso remoto seguro. Uma VPN fornece acesso à rede corporativa de uma empresa por meio de um túnel situado entre a rede e um usuário remoto. Depois de autenticados, os usuários têm acesso de rede irrestrito e podem se mover lateralmente pela rede.

Autenticação de dois fatores/multifator (2FA/MFA)

Por esse método, um usuário obtém acesso a uma rede corporativa ou seus recursos autenticando-se por pelo menos dois meios. Isso pode ser qualquer combinação de senha, endereço de e-mail, área de trabalho remota, dispositivo móvel ou até por biometria, como impressão digital. Se o usuário não puder se autenticar em ambas ou todas as frentes, a solicitação será negada.

Logon único (SSO)

O SSO permite que um usuário acesse todo e qualquer recurso por uma forma de autenticação, portanto “única”. Ele geralmente é usado por empresas de todos os tamanhos, bem como por indivíduos, para evitar o gerenciamento de vários nomes de usuário e senhas.

Gerenciamento de acesso privilegiado (PAM)

O PAM se refere à união de pessoas, processos e tecnologia para gerenciar o acesso. Ele oferece à TI maior visibilidade sobre as contas, monitorando-as em tempo real e impedindo ataques cibernéticos e ameaças internas, otimizando a eficiência operacional e garantindo a conformidade. Com o PAM, os usuários acessam apenas recursos aos quais estão autorizados, e o gerenciamento de acesso é muito mais rígido.

Benefícios do acesso remoto seguro

As soluções de acesso remoto seguro são ativos valiosos para a sua organização, ajudando você a:

- Manter os dados sigilosos seguros. Proteja os dados da sua organização limitando o acesso de fontes externas e concedendo-o apenas por meios seguros e controlados. Isso reduz muito o perfil de risco da sua empresa, o que é crucial devido à quantidade de ameaças avançadas atualmente existentes.

- Reduzir a superfície de ataque. Defenda-se de forma ainda mais eficaz contra ameaças avançadas reduzindo o número de vetores de ataque que os criminosos cibernéticos podem usar para se infiltrar em terminais remotos. Isso ajuda a melhorar a postura de segurança da sua organização.

- Alcançar e manter a conformidade. Ajude sua organização a evitar a não conformidade no atual cenário crescente de proteção de dados e regulamentações de privacidade, evitando vazamentos e perdas de dados.

Mudança de direção

Há algumas décadas, os profissionais de TI dependeram de VPNs para fornecer acesso remoto seguro. Essa prática se manteve mesmo quando cada vez mais usuários começaram a trabalhar de fora da rede e a acessar recursos corporativos de seus laptops e dispositivos móveis e à medida que mais aplicativos e infraestrutura foram migrados para a nuvem.

Eventualmente, os departamentos de TI e segurança tiveram que se fazer uma pergunta difícil: com tantos usuários fora da rede e tantos aplicativos na nuvem, ainda faz sentido conectar usuários remotos à rede interna?

Conectar a segurança à rede é o principal problema do antigo modelo de acesso remoto. Além da maior latência, as empresas que dependem da tecnologia de VPN legada enfrentam maiores riscos em duas áreas importantes:

- A confiança inerente e muitas vezes excessiva

- O maior risco de acesso externo à rede

Diferentemente de uma abordagem zero trust, as antigas arquiteturas de castelo e fosso, altamente dependentes da VPN, oferecem confiança muito facilmente. Essa filosofia falha cria uma rede “plana” que depende de endereços IP, controle de acesso baseado em terminais e outros fatores para determinar a autenticação em uma rede corporativa. Quando um usuário entra em uma dessas redes planas, pode se mover por toda a rede corporativa.

Isso permite que criminosos explorem a superfície de ataque da VPN para invadir a rede e iniciar ataques de ransomware, phishing, negação de serviço, além de outros meios para exfiltrar dados comerciais importantes.

Por outro lado, a abordagem zero trust trata todo o tráfego, mesmo quando já está no perímetro, como hostil. A menos que as cargas de trabalho tenham sido identificadas por um conjunto de atributos baseado no contexto, elas são consideradas não confiáveis, e sua comunicação é bloqueada.

Como exploraremos a seguir, o acesso remoto seguro evoluiu para atender às demandas atuais de um mundo que prioriza a nuvem.

Redefinição do acesso remoto seguro com o acesso à rede zero trust

Em resposta às necessidades atuais, as equipes de TI estão aproveitando a estrutura de acesso à rede zero trust (ZTNA), também conhecida como perímetro definido por software (SDP), para oferecer acesso remoto seguro a usuários fora da rede. O ZTNA fornece acesso seguro aos aplicativos privados da sua empresa, estejam eles hospedados em nuvens públicas, nuvens privadas ou data centers, sem necessitar de uma VPN.

O ZTNA se baseia em um modelo de confiança adaptativa no qual a confiança nunca é implícita e o acesso é concedido com base na necessidade de conhecimento e no privilégio mínimo definidos por políticas de segurança granulares. Essas soluções de segurança não necessitam de dispositivos físicos e podem ser implantadas em qualquer ambiente para oferecer suporte a todos os aplicativos de API REST.

Para ser considerada ZTNA, a solução deve aderir a esses quatro princípios:

- O ZTNA isola o acesso a aplicativos do acesso à rede. Isso reduz os riscos à sua rede, como a possibilidade de infecção por dispositivos comprometidos, e só concede acesso aos aplicativos para usuários autorizados.

- As conexões de dentro para fora, do aplicativo para o usuário, garantem que as infraestruturas da rede e dos aplicativos sejam invisíveis para usuários não autorizados. Os IPs nunca são expostos à internet, criando uma “darknet” que impossibilita a descoberta da rede.

- A segmentação de aplicativos garante que, depois que os usuários são autorizados, o acesso aos aplicativos seja concedido individualmente para que os usuários autorizados tenham acesso apenas a aplicativos específicos, e não a toda a rede.

- O ZTNA adota uma abordagem de segurança de usuário para aplicativo, em vez de uma abordagem centrada na rede. A rede perde o protagonismo, e a internet se torna a nova rede corporativa, utilizando microtúneis criptografados em TLS de ponta a ponta em vez do MPLS.

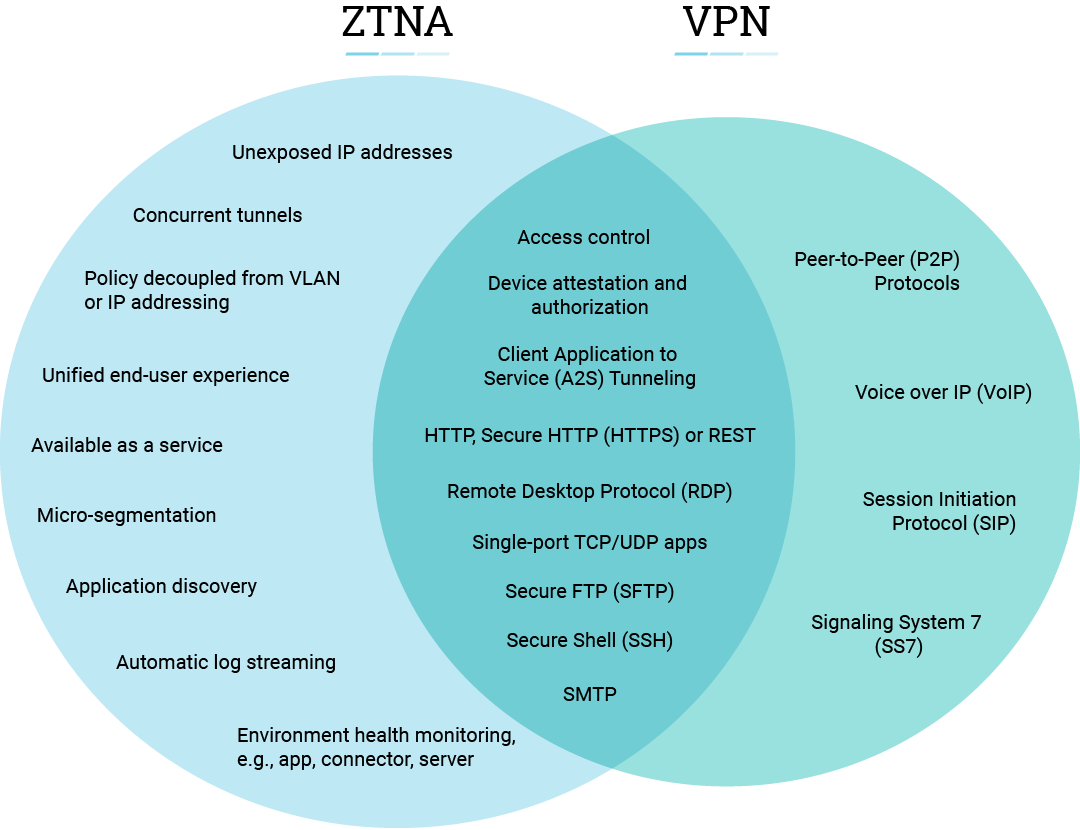

Por que o ZTNA é mais eficaz do que a VPN no acesso remoto seguro

Quando se trata de acesso remoto seguro, a transformação digital mudou tudo. Conforme observado acima, as VPNs não são mais adequadas para acompanhar as ameaças avançadas atuais e o volume de usuários que se conectam a aplicativos privados de fora da rede. Isso pode trazer sérios problemas relacionados à experiência de usuário, conectividade, segurança e gerenciamento.

Por outro lado, o ZTNA oferece uma experiência superior para os trabalhadores remotos. Não há necessidade de entrar em uma VPN complicada. Em vez disso, o acesso é contínuo, independentemente das alterações à conectividade de rede. Além disso, o ZTNA reduz a latência de acesso para oferecer experiências mais rápidas, independentemente do local.

O ZTNA também melhora a postura de segurança, afastando-se da segurança de rede e procurando proteger a conexão entre o usuário e o aplicativo. O acesso é concedido individualmente, permitindo que apenas usuários autorizados acessem aplicativos específicos. É impossível se mover lateralmente, o que reduz a superfície de ataque. As redes e os aplicativos não são visíveis para usuários não autorizados, e os IPs nunca são expostos, reduzindo a ameaça de ataques oriundos da internet.

Diferentemente da VPN, as ferramentas de ZTNA são fáceis de gerenciar. No ZTNA, não há necessidade de instalar, configurar e gerenciar dispositivos. Ele não se baseia em endereços IP, então não há necessidade de gerenciar ACLs, políticas de firewall ou transações. Além disso, as políticas granulares podem ser aplicadas no nível do aplicativo e do usuário, oferecendo uma segurança altamente focada para aplicativos e acesso de privilégio mínimo para usuários.

Como escolher um serviço de acesso remoto seguro para as necessidades atuais

Embora todas as soluções de ZTNA sejam baseadas na ideia da confiança adaptativa, o ZTNA está disponível em duas formas: como um produto independente e como um serviço.

O ZTNA como um produto independente exige que você implante e gerencie todos os elementos do produto. Além disso, diversos provedores de nuvem IaaS disponibilizam recursos de ZTNA para seus clientes. A solução de ZTNA fica na borda do seu ambiente, seja ela no data center ou na nuvem, e administra uma conexão segura entre o usuário e o aplicativo.

Esses são alguns dos benefícios do ZTNA como produto independente:

- Você tem controle e gerencia diretamente a infraestrutura do ZTNA, o que pode ser exigido para atender necessidades de conformidade

- Os serviços de IoT hospedados localmente podem se beneficiar das velocidades otimizadas

- O desempenho pode melhorar se os usuários locais não precisarem se conectar à internet para acessar aplicativos hospedados localmente

O ZTNA independente oferece mais controle sobre seu ambiente, mas pode perder os benefícios de um serviço disponibilizado na nuvem.

Zscaler e ZTNA

A outra opção é o ZTNA como serviço, como o Zscaler Private Access™ (ZPA). Ele é um serviço hospedado na nuvem, no qual você aproveita a infraestrutura de nuvem de um fornecedor para aplicar políticas. Sua organização simplesmente compra licenças de usuário e implanta conectores leves que agem como a interface dos aplicativos em todos os ambientes, e o fornecedor disponibiliza a conectividade, capacidade e infraestrutura necessárias.

O acesso é estabelecido por meio de conexões intermediadas de dentro para fora entre usuário e aplicativo, desacoplando o acesso a aplicativos do acesso à rede e nunca expondo os endereços IP à internet.

O Zscaler Private Access oferece inúmeros benefícios organizacionais, como:

- Implantação mais fácil, pois não há necessidade de implantar gateways de ZTNA

- Gerenciamento simplificado, pois os serviços não são hospedados localmente

- A rota ideal sempre é selecionada, oferecendo cobertura global para equipes remotas

Como o ZPA enfrenta os desafios atuais do acesso remoto seguro

O ZPA oferece acesso remoto seguro a aplicativos internos na nuvem sem inserir os usuários na rede corporativa. O serviço na nuvem não requer dispositivos complexos de acesso remoto por gateway de VPN e usa políticas hospedadas na nuvem para autenticar o acesso e direcionar o tráfego do usuário para o local de aplicativos mais próximo a ele.

O ZPA é uma solução definida por software que pode trabalhar em conjunto com a tecnologia de acesso direto. Ele conecta diretamente os data centers de clientes com os data centers dos provedores de serviço na nuvem por meio da Zscaler Zero Trust Exchange.