Adote uma abordagem diferente ao CTEM

Crie um programa expansível de gerenciamento contínuo de exposição a ameaças (CTEM) que realmente reduza os riscos. Uma avaliação holística da sua superfície de ataque permite que você gerencie riscos em ativos, dados, identidade, nuvem e SaaS.

O problema

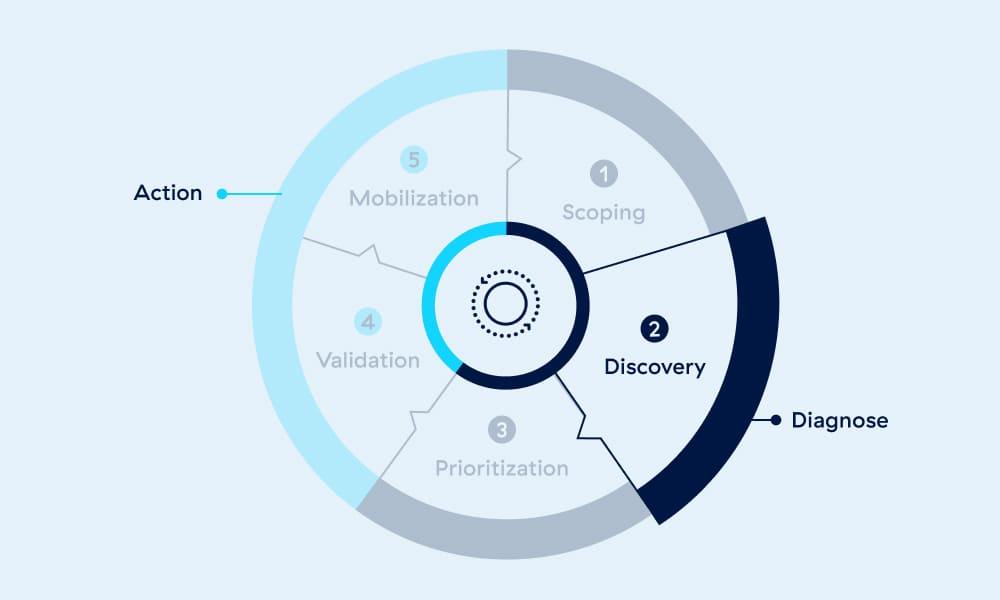

Em meio a ameaças em evolução, os programas de VM tradicionais muitas vezes não conseguem abranger a amplitude das vulnerabilidades ou integrar controles de mitigação na análise de riscos. Para abordar essas falhas, a Gartner recomenda que as organizações adotem o CTEM como um processo estruturado e iterativo para reduzir exposições e aprimorar a postura de segurança.

Visão geral da solução

Promovendo o contexto para impulsionar seu programa de CTEM

O gerenciamento de exposição é a base da segurança proativa, identificando e eliminando brechas antes que elas se tornem rotas de ataque. As soluções de gerenciamento de exposição da Zscaler integram risco de ativos, priorização de vulnerabilidades, segurança de dados, postura de SaaS, riscos de identidade, busca de ameaças e quantificação de riscos para fornecer uma visão clara de suas maiores brechas e as maneiras mais eficientes de resolvê-las.

Benefícios

Gestão contínua de exposição a ameaças holística

Crie uma visão única da “verdade” do ativo

Garanta ter estoque de ativos abrangente, preciso e contextualizado para impulsionar suas iniciativas CTEM.

Descubra todas as suas exposições

Reúna exposições e descobertas de ferramentas de segurança isoladas em uma única visão correlacionada e desduplicada.

Priorize seus maiores riscos

Identifique suas maiores exposições com insights contextuais e personalizáveis sobre seus fatores de risco e controles de mitigação.

Detalhes da solução

Ajuste o escopo do seu programa de CTEM sem limitações de dados

Aproveite qualquer ponto de dados de qualquer sistema de origem para informar os riscos, garantindo que as informações não limitem o escopo do seu CTEM. Além disso, avalie rapidamente sua postura de segurança atual para identificar brechas e integrá-las às iniciativas de CTEM.

Principais recursos

Obtenha dados de risco de qualquer lugar para criar uma visão unificada dos riscos em todo o seu ambiente.

Conte com uma única fonte de dados contextualizados para promover seus projetos de gerenciamento de exposição mais críticos.

Mantenha seu programa de CTEM perfeitamente à medida que o escopo evolui, as ferramentas mudam e novos aprendizados surgem.

Descubra todos os seus ativos e suas exposições

Aproveite nosso Data Fabric for Security para integrar feeds de diversas ferramentas de segurança e TI isoladas. Harmonize, desduplique, correlacione e detalhe os dados por meio de nossa arquitetura exclusiva para criar uma visão unificada dos riscos em seu ambiente.

Principais recursos

Reúna todas as informações de seus ativos para criar um inventário holístico e preciso.

Veja toda a sua superfície de ataque externa, incluindo ativos conhecidos e desconhecidos.

Reúna todas as suas falhas e exposições de ferramentas isoladas em uma única visão consolidada.

Obtenha uma visão imediata dos ajustes em suas políticas da Zscaler que reduziriam os riscos.

Descubra, classifique e proteja dados sigilosos em seus ambientes de nuvem pública.

Elimine brechas e falhas de configuração da nuvem, bem como possíveis erros de acesso privilegiado.

Alcance a maior redução de possíveis riscos com o menor esforço

Uma visão completa dos seus ativos e exposições ajuda você a priorizar as ações mais críticas para reduzir riscos. Integramos seu contexto de negócios e controles de mitigação para adaptar os resultados ao seu perfil de risco específico. Em vez de juntar manualmente dados de diversas ferramentas, você obtém um plano de ação focado e impactante criado automaticamente.

Principais recursos

Identifique quais falhas de segurança e vulnerabilidades corrigir primeiro, com base no seu ambiente específico.

Conte com cálculos de risco predefinidos e ajuste o peso de qualquer fator de risco ou controle de mitigação com base nas necessidades do seu negócio.

Certifique-se de que os controles de segurança que você implantou sejam considerados na sua "matemática" de cálculo de risco.

Entenda como os invasores podem explorar uma vulnerabilidade exposta

A validação ajuda as partes interessadas em segurança e gerenciamento de riscos a entender melhor suas vulnerabilidades por meio de métodos como simulação de rota de ataque de violação e testes de penetração. A Zscaler Managed Threat Hunting fornece acesso ininterrupto a caçadores especialistas que descobrem anomalias, ameaças sofisticadas e sinais de atividade maliciosa que as ferramentas tradicionais podem não detectar.

Principais recursos

Conte com uma equipe de caçadores de ameaças especialistas para descobrir sinais de alerta precoces e evitar violações.

Aproveite os resultados dos testes de penetração de red team como um fator de priorização de riscos no seu programa de CTEM.

Corrija falhas e meça o sucesso do seu programa de CTEM

Aumente o envolvimento e a adesão das partes interessadas comunicando e atribuindo prioridades de correção de forma eficaz, automatizando fluxos de trabalho personalizados, fornecendo relatórios detalhados e medindo riscos contínuos.

Principais recursos

Utilize detalhes precisos de ativos e propriedade para atribuir remediações à equipe adequada.

Aproveite integrações bidirecionais com sistemas de emissão de incidentes para garantir que as correções oportunas sejam concluídas e rastreadas.

Crie e distribua facilmente painéis e relatórios sobre o status do programa, com base nos KPIs, SLAs e outras métricas da sua equipe.

Monitore riscos financeiros e mudanças de conformidade como parte dos relatórios sobre suas iniciativas e sucessos de CTEM.

Casos de uso

Crie um programa de CTEM eficaz sem limites

Reúna todos os dados do seu ambiente, não importa quão obscura ou personalizada seja a fonte, em uma visão precisa, desduplicada, contextualizada e completa dos seus ativos e exposições.

Obtenha um inventário de ativos completo, preciso e rico em contexto para identificar configurações incorretas e controles ausentes e utilize fluxos de trabalho automatizados para eliminar falhas.

Obtenha análises precisas de vulnerabilidades e priorização baseada em riscos com visibilidade e contexto abrangentes de ativos.

nossa plataforma

A Zscaler Zero Trust Exchange

Proteja a comunicação entre usuários, cargas de trabalho e dispositivos entre e

dentro de filiais, na nuvem e data centers.

Zero Trust Everywhere

Impeça ataques cibernéticos

- Torne-se invisível aos atacantes

- Prevenção contra o comprometimento

- Evite o movimento lateral

Proteja os dados

- Encontre, classifique e avalie a postura de segurança dos dados

- Evite a perda de dados em todos os canais

Proteja a IA

- Proteja o uso da IA pública

- Proteja aplicativos e modelos de IA privados

- Proteja as comunicações de agentes

1. Gartner, Implementar um programa de gerenciamento contínuo de exposição a ameaças (CTEM), Jeremy D'Hoinne, Pete Shoard, Mitchell Schneider, 11 de outubro de 2023.

GARTNER é uma marca registrada e marca de serviço da Gartner, Inc. e/ou de suas afiliadas nos EUA e no mundo, e é usada aqui com a devida permissão. Todos os direitos reservados.