/ O que é Zero Trust?

O que é Zero Trust?

Zero trust é uma estratégia de segurança que afirma que nenhuma entidade (usuário, aplicativo, serviço ou dispositivo) deve ser considerada confiável por padrão. Seguindo o princípio do acesso de privilégio mínimo, antes de qualquer conexão ser autorizada, a confiança é estabelecida com base no contexto e na postura de segurança da entidade, e então reavaliada continuamente para cada nova conexão, mesmo que a entidade tenha sido autenticada anteriormente.

Explicação da arquitetura zero trust

O zero trust é uma estratégia de segurança cibernética onde as políticas de segurança são aplicadas com base no contexto estabelecido através de controles de acesso de privilégio mínimo e autenticação estrita do usuário — não de confiança presumida. Uma arquitetura zero trust bem configurada leva a uma infraestrutura de rede mais simples, uma melhor experiência do usuário e melhor defesa contra ameaças cibernéticas.

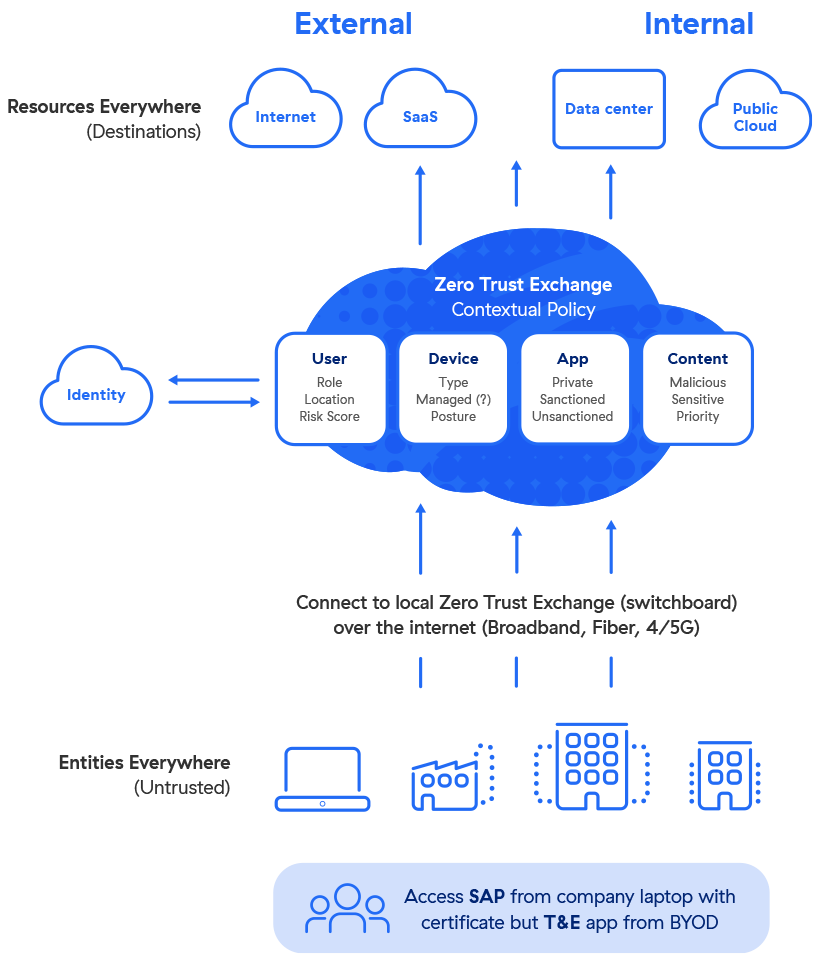

Uma arquitetura zero trust segue a máxima: “Nunca confie, sempre verifique”. Esse princípio orientador está em uso desde que John Kindervag, na época trabalhando na Forrester Research, cunhou o termo. Uma arquitetura zero trust aplica as políticas de acesso com base no contexto — incluindo a função e o local do usuário, seu dispositivo e os dados solicitados — para bloquear acessos inapropriados e tentativas de movimentação lateral em todo o ambiente.

Estabelecer uma arquitetura zero trust requer visibilidade e controle sobre os usuários e o tráfego do ambiente, incluindo o tráfego criptografado; monitorar e verificar o tráfego entre partes do ambiente; e métodos robustos de autenticação multifator (MFA) que vão além de senhas, como biometria ou códigos de uso único.

De maneira crítica, em uma arquitetura zero trust, o local de rede de um recurso não é o fator mais importante em sua postura de segurança. Em vez de utilizar uma segmentação de rede rígida, seus dados, fluxos de trabalho, serviços e outros ativos são protegidos pela microssegmentação definida por software, o que permite mantê-los seguros em qualquer lugar, seja no seu data center ou em ambientes híbridos e de multinuvem distribuídos.

Como funciona a segurança zero trust?

Como conceito central, o zero trust pressupõe que todos os componentes ou conexões são hostis por padrão, afastando-se dos modelos anteriores baseados em perímetros de rede seguros. Essa falta de confiança é tecnologicamente definida pela:

- A arquitetura subjacente: os modelos tradicionais usavam endereços IP, portas e protocolos aprovados para controles de acesso e VPN de acesso remoto para validação de confiança.

- Uma abordagem integrada: isso considera todo o tráfego como possivelmente hostil, mesmo aquele dentro do perímetro da rede. O tráfego é bloqueado até ser validado por atributos específicos, como impressão digital ou identidade.

- Políticas baseadas no contexto: essa abordagem de segurança mais robusta permanece com a carga de trabalho, independentemente de onde ela se comunica – seja uma nuvem pública, um ambiente híbrido, um contêiner ou uma arquitetura de rede local.

- Autenticação multifator: a validação é baseada no usuário, identidade, dispositivo e localização.

- Segurança independente do ambiente: a proteção se aplica independentemente do ambiente de comunicação, promovendo comunicações seguras entre redes sem necessidade de alterações de arquitetura ou atualizações de políticas.

- Conectividade orientada para os negócios: um modelo zero trust utiliza políticas comerciais para conectar usuários, dispositivos e aplicativos com segurança em qualquer rede, facilitando a transformação digital segura.

Quais são os princípios fundamentais do modelo zero trust?

O zero trust não trata apenas de identidade do usuário, segmentação e acesso seguro. É uma estratégia que permite construir um ecossistema de segurança cibernética. Ele é baseado em três princípios:

- Encerrar cada conexão: tecnologias como firewalls utilizam uma abordagem de “passagem”, inspecionado os arquivos à medida em que são entregues. Se um arquivo malicioso é detectado, os alertas geralmente chegam tarde demais. Uma solução zero trust eficaz encerra cada conexão para permitir que uma arquitetura de proxy integrada inspecione todo o tráfego, incluindo o tráfego criptografado, em tempo real (antes de chegar ao seu destino) para evitar ataques de ransomware, malware, entre outros.

- Proteger os dados utilizando políticas granulares com base no contexto: as políticas de zero trust verificam as solicitações e os direitos de acesso com base no contexto, incluindo a identidade do usuário, dispositivo, local, tipo de conteúdo e o aplicativo solicitado. As políticas são adaptativas, o que significa que os privilégios de acesso do usuário são constantemente reavaliados conforme o contexto muda.

- Reduzir riscos eliminando a superfície de ataque: com uma abordagem zero trust, os usuários se conectam diretamente aos aplicativos e recursos que precisam, e nunca às redes (ver ZTNA). As conexões diretas de usuário para aplicativo e de aplicativo para aplicativo eliminam os riscos de movimentação lateral e evitam que dispositivos comprometidos infectem outros recursos. Além disso, os usuários e aplicativos ficam invisíveis à internet, não podendo ser descobertos ou atacados.

Casos de uso do zero trust

1. Reduza os riscos comerciais e organizacionais

A arquitetura zero trust reduz os riscos, impedindo a comunicação de todos os aplicativos e serviços até que sejam autenticados de acordo com princípios de confiança predefinidos. Uma estratégia zero trust ajuda você a entender como os ativos em seu ambiente estão se comunicando e, à medida que referências são estabelecidas, permite eliminar software e serviços superprovisionados para mitigar ainda mais os riscos.

2. Obtenha controle de acesso em ambientes na nuvem e contêineres

As políticas de segurança zero trust são aplicadas com base na identidade da carga de trabalho e não são afetadas por endereços IP, portas e protocolos. A proteção está diretamente vinculada às próprias cargas de trabalho e permanece constante mesmo quando o ambiente muda, facilitando significativamente o gerenciamento de acesso, a visibilidade e os desafios gerais de segurança das cargas de trabalho associados a provedores de serviços de nuvem e contêineres.

3. Reduza os riscos de uma violação de dados

A arquitetura zero trust inspeciona cada solicitação, autentica cada usuário e dispositivo e avalia todas as permissões antes de conceder acesso e, em seguida, reavalia continuamente a confiança conforme o contexto muda. Além disso, os modelos zero trust criam conexões seguras de um para um, sem oferecer meios de movimentação lateral. Assim, mesmo que um invasor consiga entrar no seu ambiente, ele não poderá acessar ou roubar dados se não conseguir estabelecer confiança.

4. Apoie iniciativas de conformidade

O zero trust torna todas as conexões de usuários e cargas de trabalho invisíveis para a internet aberta, simplificando a conformidade com PCI DSS, NIST 800-207, entre outros, ao mesmo tempo em que oferece suporte a auditorias mais tranquilas. A microssegmentação do zero trust permite criar perímetros em torno de determinados tipos de dados sigilosos usando controles refinados para separar dados regulamentados e não regulamentados. Durante auditorias ou no caso de uma violação de dados, a microssegmentação proporciona visibilidade e controle superiores em comparação com arquiteturas de rede planas.

Como começar com o zero trust

Ao criar o projeto de uma arquitetura zero trust, suas equipes de segurança e TI devem antes responder duas questões:

- O que estamos tentando proteger?

- De quem estamos tentando proteger?

Essa estratégia ajudará a guiar a maneira como você projeta sua arquitetura. Depois disso, a abordagem mais eficaz é basear suas tecnologias e processos na estratégia, e não o contrário.

Em sua estrutura de acesso à rede zero trust (ZTNA), a Gartner recomenda utilizar o zero trust fornecido como serviço. Você também pode adotar uma abordagem em etapas, começando por seus ativos mais críticos ou por um caso de teste com ativos não críticos antes de implementar o zero trust de maneira mais ampla. Seja qual for o seu ponto de partida, uma solução ideal de zero trust oferecerá retornos imediatos na redução de riscos e controle de segurança.

Como implementar a segurança zero trust?

Implementar o zero trust significa decretar uma transformação segura. Atualmente, várias organizações sabem por que deveriam implementar uma arquitetura zero trust, mas muitas não têm certeza por onde começar — e cada provedor de segurança parece ter sua própria definição de segurança zero trust. O verdadeiro zero trust não é algo instantâneo. É uma jornada que começa com a capacitação e a proteção das suas equipes.

Saiba mais em nosso artigo dedicado: Como implementar o zero trust?

Por que escolher a Zscaler como sua solução de zero trust?

A Zscaler é a única fornecedora de segurança cibernética que oferece uma plataforma zero trust criada na nuvem e projetada para organizações na nuvem. Além disso, a Zscaler é constantemente indicada como líder nos relatórios e classificações dos analistas mais prestigiados do setor, e tem o apoio de parceiros e clientes inovadores para comprovar sua liderança.

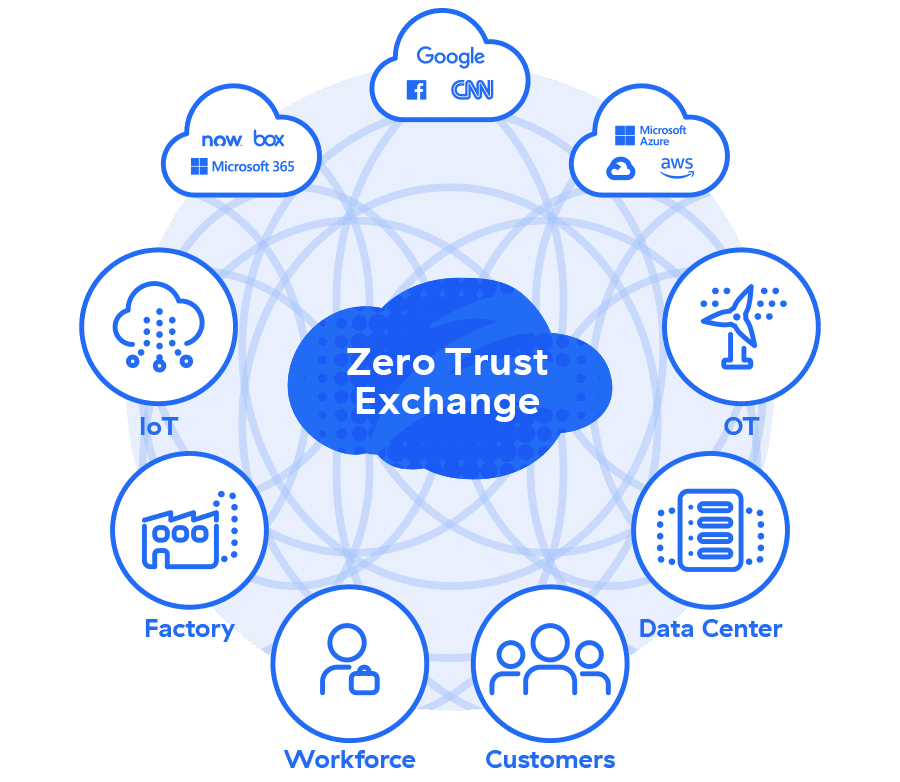

Tudo isso é possível graças à nossa principal plataforma: a Zscaler Zero Trust Exchange.

A Zscaler Zero Trust Exchange

A Zscaler Zero Trust Exchange™ é uma plataforma nativa da nuvem criada sobre o zero trust. Baseada no princípio de privilégio mínimo, ela determina a confiança por meio do contexto, como a localização do usuário, a postura de segurança do seu dispositivo, o conteúdo transferido e o aplicativo solicitado. Uma vez que a confiança é estabelecida, os funcionários obtêm conexões rápidas e confiáveis, onde quer que estejam, sem jamais serem diretamente inseridos na rede.

A Zero Trust Exchange opera em mais de 150 data centers ao redor do mundo, garantindo que o serviço esteja sempre próximo dos seus usuários, em espaços compartilhados com os provedores de nuvem e os aplicativos acessados. Ela garante a rota mais curta entre os usuários e seus destinos, proporcionando segurança abrangente e uma experiência de usuário incrível.

Explore os fundamentos do zero trust. Saiba mais