/ O que é o acesso à rede zero trust?

O que é o acesso à rede zero trust?

Como o ZTNA funciona?

Segurança zero trust é um termo em evidência atualmente. Embora muitas organizações tenham mudado suas prioridades para adotar o zero trust, o acesso à rede zero trust (ZTNA) é a estratégia por trás da obtenção de um modelo de zero trust eficaz.

O caminho para o zero trust como uma ideologia é vago, e o ZTNA oferece uma estrutura clara e definida para as organizações seguirem. Ele também é um componente do modelo de segurança de borda de serviço de acesso seguro (SASE) que, além do ZTNA, inclui firewall de nova geração (NGFW), SD-WAN e outros serviços em uma plataforma nativa da nuvem.

Embora a necessidade de proteger uma força de trabalho remota tenha se tornado essencial, as soluções centradas na rede, como as redes virtuais privadas (VPNs) e os firewalls, criam uma superfície de ataque que pode ser explorada. O ZTNA adota uma abordagem completamente diferente ao oferecer acesso remoto seguro aos aplicativos internos com base em quatro princípios fundamentais:

- O ZTNA isola completamente o fornecimento do acesso aos aplicativos do acesso à rede. Esse isolamento reduz os riscos para a rede, como a possibilidade de ser infectada por dispositivos comprometidos, e o acesso a aplicativos específicos só é concedido para usuários autorizados que foram autenticados.

- O ZTNA cria conexões somente de saída, garantindo que as infraestruturas de rede e os aplicativos permaneçam invisíveis aos usuários não autorizados. Os IPs nunca são expostos à internet, criando uma “darknet” que impossibilita a descoberta da rede.

- A segmentação nativa de aplicativos do ZTNA garante que, uma vez que os usuários sejam autorizados, o acesso aos aplicativos seja concedido de forma individual. Os usuários autorizados têm acesso apenas a aplicativos específicos, não à toda a rede. A segmentação evita o acesso com excesso de permissões e o risco da movimentação lateral de malwares e outras ameaças.

- O ZTNA adota uma abordagem de usuário para aplicativo, em vez da tradicional abordagem de segurança de rede. A rede local perde o protagonismo, e a internet se torna a nova rede corporativa, utilizando microtúneis criptografados em TLS de ponta a ponta em vez do MPLS.

Do ponto de vista da arquitetura, o ZTNA trabalha de forma fundamentalmente diferente das soluções centradas na rede. Ele é executado em um perímetro definido por software, ou SDP, que distribui o acesso aos aplicativos internos com base na identidade do usuário. Isso elimina a sobrecarga do gerenciamento de dispositivos. O ZTNA também ajuda as organizações a simplificar as pilhas de entrada, pois elas não precisarão mais de dispositivos de VPNs e concentradores de VPN, proteção contra DDoS, balanceamento de carga global e firewalls.

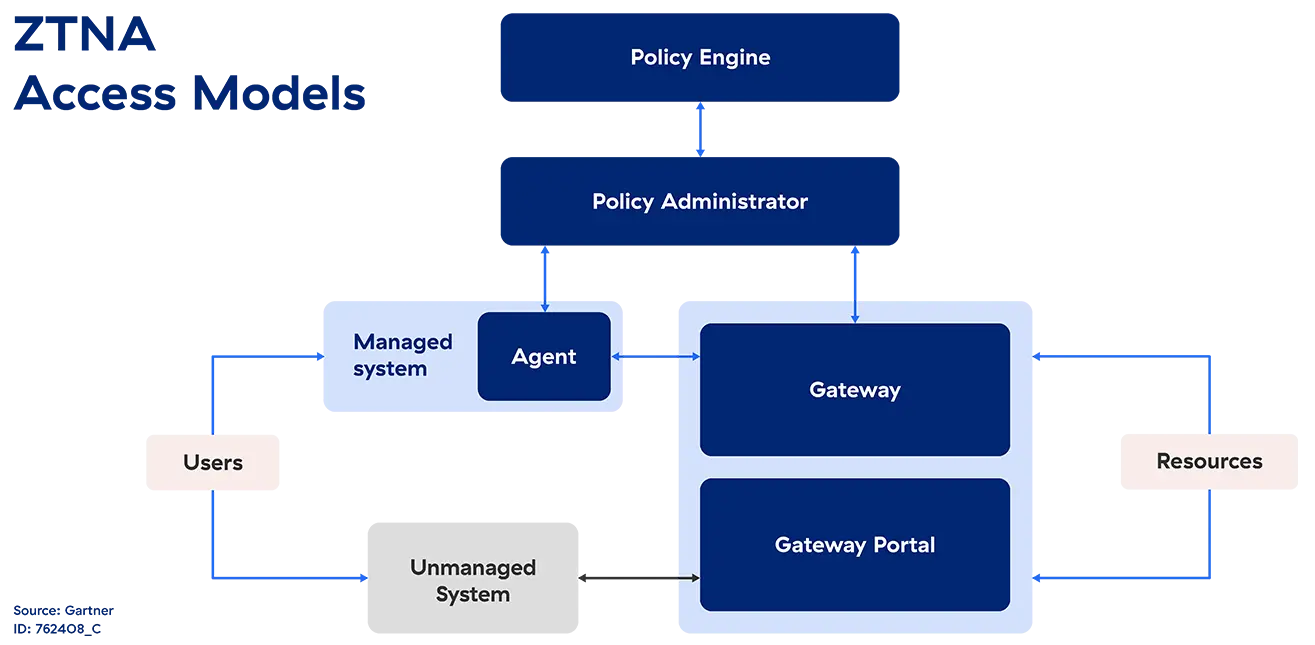

Existem dois modelos principais de arquitetura ZTNA. Este artigo destaca a arquitetura ZTNA iniciada por serviço.

Leia o guia de mercado da Gartner sobre acesso à rede zero trust para obter mais detalhes.

Qual é a diferença entre VPN e ZTNA?

Entre as soluções de segurança legadas mais populares em uso atualmente, as VPNs têm a função de simplificar o gerenciamento de acesso, permitindo que usuários finais acessem com segurança uma rede e, portanto, os recursos corporativos, através de um túnel designado, geralmente por meio do single sign-on (SSO).

Por muitos anos, as VPNs atenderam bem os usuários que precisavam trabalhar remotamente por um ou dois dias. Mas, à medida que o número de trabalhadores remotos permanentes aumentou em todo o mundo, a falta de capacidade de dimensionamento, os altos custos e os requisitos de manutenção tornaram as VPNs ineficazes. Além disso, a rápida adoção da nuvem pública gerou mais dificuldades na aplicação de políticas de segurança para esses trabalhadores remotos e prejudicou a experiência do usuário.

No entanto, o maior problema das VPNs é a superfície de ataque criada por elas. Qualquer usuário ou entidade com as credenciais de SSO corretas pode entrar em uma VPN e movimentar-se lateralmente pela rede, tendo acesso a todos os recursos e dados que a VPN deveria proteger.

O ZTNA protege o acesso dos usuários, concedendo acesso com base no princípio de privilégio mínimo. Em vez de conceder confiança com base em credenciais corretas, o zero trust só realiza a autenticação no contexto certo — ou seja, quando usuário, identidade, dispositivo e local correspondem.

Além disso, o ZTNA oferece acesso granular, e não acesso à rede. Os usuários são conectados de forma direta e segura aos aplicativos e dados que precisam, o que evita a possibilidade de movimentação lateral por parte de usuários maliciosos. Além disso, como as conexões dos usuários são diretas, suas experiências são muito melhores ao usar uma estrutura de ZTNA.

Vantagens do ZTNA

Agora, mais do que nunca, as organizações estão descobrindo os benefícios que um modelo de ZTNA pode proporcionar. Aqui estão algumas das principais razões que levam as empresas a fazer essa mudança:

- Não há necessidade de manter dispositivos legados: o ZTNA permite que as empresas aposentem dispositivos legados de acesso remoto, como VPNs, e aproveitem uma solução de acesso 100% baseada em software.

- Experiência do usuário ininterrupta: com o ZTNA, não é necessário fazer o retorno do tráfego para o data center. Em vez disso, os usuários recebem acesso rápido e direto ao aplicativo desejado.

- Dimensionamento simples: um serviço de ZTNA na nuvem facilita o dimensionamento de capacidade. Basta que a empresa utilize licenças adicionais.

- Implantação rápida: diferentemente de outras soluções que podem levar semanas ou meses para serem implantadas, o ZTNA pode ser implantado de qualquer lugar e em poucos dias.

Benefícios de segurança do ZTNA

O ZTNA ajuda as empresas a se tornarem mais flexíveis e melhora substancialmente suas posturas gerais de segurança. Ela faz isso ao oferecer:

- Infraestrutura invisível: o ZTNA permite que os usuários acessem os aplicativos sem conectá-los à rede corporativa. Isso elimina os riscos à rede e mantém a infraestrutura completamente invisível.

- Maior controle e visibilidade: com um portal administrativo centralizado e controles granulares, é fácil gerenciar as soluções de ZTNA. Veja todas as atividades de usuários e aplicativos em tempo real e crie políticas de acesso para grupos de usuários ou usuários individuais.

- Simplificação da segmentação de aplicativos: como o ZTNA não está vinculado à rede, as organizações podem segmentar o acesso a aplicativos individuais em vez de realizar segmentações de rede complexas.

Principais casos de uso do ZTNA

O ZTNA tem muitos casos de uso para a segurança na nuvem. A maior parte das organizações escolhe começar com um desses quatro.

Alternativa à VPN

As VPNs são inconvenientes e lentas para os usuários, oferecem pouca segurança e são difíceis de gerenciar, o que faz com que as empresas queiram reduzir ou eliminar sua dependência delas. A Gartner afirma: “Até 2023, 60% das empresas substituirão a maioria de suas VPNs de acesso remoto pelo ZTNA”.

Acesso multinuvem seguro

A proteção dos acessos híbrido e multinuvem é a área mais popular para as empresas iniciarem suas jornadas de ZTNA. Com cada vez mais empresas adotando aplicativos e serviços na nuvem, 37% delas estão recorrendo ao ZTNA para proteger e controlar o acesso das suas estratégias multinuvem.

Reduzir o risco de terceiros

A maioria dos usuários terceirizados tem privilégios de acesso em excesso e, em geral, acessa os aplicativos através de dispositivos não gerenciados, duas práticas que apresentam riscos. O ZTNA reduz significativamente os riscos trazidos por usuários terceirizados, garantindo que os usuários externos nunca tenham acesso à rede e que apenas usuários autorizados possam acessar aplicativos permitidos.

Acelerar a integração em fusões e aquisições

Nas fusões e aquisições típicas, a integração pode levar vários anos à medida que as organizações convergem as redes e lidam com a sobreposição de IPs. O ZTNA reduz e simplifica o tempo e o gerenciamento necessários para garantir fusões e aquisições bem sucedidas, oferecendo valor imediado à empresa.

Tipos de ZTNA

O ZTNA é flexível, pois pode ser dimensionado para proteger todas as facetas importantes do seu negócio. Vejamos esses diferentes modelos de ZTNA mais de perto.

- ZTNA para proteção de usuários: este modelo garante que, quando um usuário se conectar a um aplicativo, ele será enviado em um caminho direto para esse aplicativo, sem fazer contato com a internet e, possivelmente, com ameaças prejudiciais. Isso é alcançado ao garantir que o usuário atenda aos critérios estabelecidos para a autenticação.

- ZTNA para proteção de cargas de trabalho: durante o desenvolvimento de aplicativos ou ao desenvolver estruturas de comunicação, a segurança geralmente é negligenciada. O ZTNA evita que essas cargas de trabalho sejam comprometidas ao impedir a movimentação lateral e a perda de dados, permitindo que você proteja os aplicativos desde a criação até a execução e se comunique com segurança.

- ZTNA para proteção de dispositivos: os terminais nunca ofereceram tanta ameaça quanto agora, especialmente com o advento do uso de dispositivos pessoais (BYOD). Com uma estrutura de ZTNA abrangente, você pode garantir que os dados transmitidos e recebidos por esses dispositivos estejam protegidos em toda a sua jornada e que as ameaças não consigam invadir.

Como implementar o ZTNA

A transformação para o zero trust leva tempo, mas é uma necessidade das atuais empresas híbridas. Vamos ver três elementos fundamentais da implementação do zero trust.

- Conhecimento e convicção: entender as maneiras novas e melhores em que a tecnologia pode ser utilizada para reduzir os custos, eliminar a complexidade e avançar os seus objetivos.

- Tecnologias disruptivas: afastar-se das soluções legadas, que não são mais adequadas depois de todas as mudanças pelas quais a internet, as ameaças e as forças de trabalho passaram nas últimas três décadas.

- Mudança cultural e de mentalidade: promover o sucesso ao trazer suas equipes na jornada. Quando os profissionais de TI entendem os benefícios do zero trust, eles começam a promovê-lo também.

Considerações sobre o ZTNA

No guia de mercado sobre acesso à rede zero trust da Gartner, Steve Riley, Neil MacDonald e Lawrence Orans descrevem vários itens que as organizações devem considerar ao escolher uma solução de ZTNA:

- O fornecedor exige que um agente de terminal seja instalado? Quais sistemas operacionais são compatíveis? Quais dispositivos móveis? O agente se comporta bem na presença de outros agentes? Observação: as tecnologias de ZTNA que não oferecem suporte ao uso sem cliente não são compatíveis com os casos de uso de dispositivos não gerenciados (por exemplo: acesso de terceiros, BYOD).

- O produto é compatível apenas com aplicativos web ou os aplicativos legados (em data centers) podem obter as mesmas vantagens de segurança?

- Alguns produtos de ZTNA são oferecidos de forma parcial ou total como serviços baseados na nuvem. Isso atende aos requisitos de segurança e residência da empresa? Observação: a Gartner recomenda que as corporações priorizem fornecedores que ofereçam o ZTNA como um serviço, pois os serviços são mais fáceis de implantar, têm maior disponibilidade e oferecem mais segurança contra ataques de DDoS.

- Até que ponto a ocultação parcial ou total, ou a permissão ou bloqueio de conexões de entrada, faz parte dos requisitos de segurança do aplicativo isolado?

- Com quais padrões de autenticação o agente de confiança é compatível? A integração com um diretório local ou com serviços de identidade baseados na nuvem está disponível? O agente de confiança se integra ao provedor de identidade existente da organização?

- Qual é a diversidade geográfica dos pontos de entrada e saída do fornecedor (chamados de locais de borda e/ou pontos de presença) ao redor do mundo?

- Depois que o usuário e o dispositivo do usuário passam pela autenticação, o agente de confiança permanece residente na rota dos dados?

- O produto se integra aos provedores de gerenciamento unificado de terminais (UEM), ou o agente local pode determinar a saúde do dispositivo e a postura de segurança como fatores na decisão de acesso? Com quais fornecedores de UEM o fornecedor do ZTNA tem parceria?

Essas são considerações importantes para sua empresa fazer ao buscar um fornecedor de ZTNA que complemente seus objetivos e visão atuais e futuros. Para saber mais sobre o ZTNA, confira o nosso serviço líder de ZTNA, o Zscaler Private Access.

Acesso à rede zero trust da Zscaler

Temos o orgulho de oferecer o Zscaler Private Access™, a plataforma de ZTNA mais implantada no mundo, desenvolvida sobre a arquitetura zero trust exclusiva da Zscaler. O ZPA aplica os princípios do privilégio mínimo para oferecer aos usuários conexões diretas e seguras a aplicativos privados, eliminando o acesso não autorizado e a movimentação lateral. Como um serviço nativo da nuvem, o ZPA pode ser implantado em poucas horas para substituir VPNs e ferramentas de acesso remoto legadas por uma plataforma holística de zero trust.

O Zscaler Private Access oferece:

- Segurança incomparável, muito além das VPNs e firewalls legados: os usuários se conectam diretamente aos aplicativos, e não à rede, minimizando a superfície de ataque e eliminando a movimentação lateral.

- O fim do comprometimento dos aplicativos privados: a proteção inédita para aplicativos com prevenção, deception e isolamento de ameaças integrados minimiza os riscos de usuários comprometidos.

- Produtividade superior para a atual força de trabalho híbrida: o acesso ultrarrápido aos aplicativos privados se estende perfeitamente para usuários remotos, sedes, filiais e parceiros terceirizados.

- ZTNA unificado para usuários, cargas de trabalho e dispositivos: os funcionários e parceiros podem se conectar com segurança aos aplicativos privados, serviços e dispositivos de IoT/TO, com a plataforma de ZTNA mais abrangente.