/ O que é um perímetro definido por software?

O que é um perímetro definido por software?

Como surgiu o SDP?

Conceituado pela primeira vez pela Defense Information Systems Agency (DISA) em 2007, os SDPs são desenvolvidos em um modelo de “necessidade de conhecimento” (need-to-know) com confiança que é constantemente monitorada e adaptada com base em uma série de critérios. Eles tornam a infraestrutura de aplicativos invisível para a internet, reduzindo a superfície de ataque de ataques baseados em rede (DDoS, ransomware, malware, verificação de servidor, etc.).

A Cloud Security Allicance (CSA) se interessou pelo conceito e começou a desenvolver a estrutura do SDP em seus estágios iniciais. Em 2011, quando o SDP ainda era um novo conceito, o Google se tornou um dos primeiros a adotá-lo, desenvolvendo sua própria solução de SDP, o Google BeyondCorp. Atualmente, as organizações que adotam o SDP estão modernizando a segurança de seus terminais, nuvem e aplicativos, especialmente em meio à mudança para o trabalho de qualquer lugar.

Qual é o objetivo do SDP?

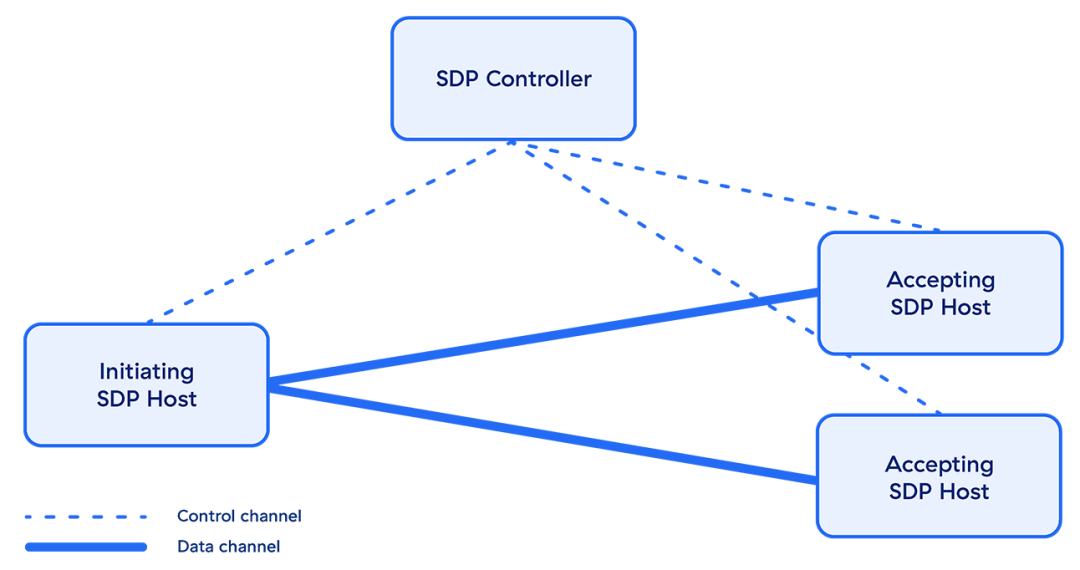

No atual mundo híbrido, um perímetro de rede definido por hardware tradicional projetado para um escritório corporativo não é mais viável. Um SDP não apenas reduz o risco para terminais que se conectam de qualquer lugar, mas também (com a ajuda de um controlador de SDP) distribui os recursos de rede de maneira mais uniforme. Como esses recursos são definidos de maneira individual, o controle de acesso é centralizado e simplificado, garantindo acesso seguro em toda a organização.

A internet tornou-se a rede corporativa, e as soluções locais não podem estabelecer conexões de rede seguras, especialmente com o advento dos dispositivos pessoais, deixando a porta aberta para hackers e usuários não autorizados. Um modelo de SDP implementado de maneira adequada concede acesso aos usuários com base no princípio de privilégio mínimo, semelhante à microssegmentação. Isso torna mais difícil para malfeitores que obtiveram acesso à rede se mover lateralmente.

Como o SDP funciona?

O SDP adota uma abordagem diferente em comparação à segurança baseada em rede tradicional. Em vez de se concentrar na proteção da rede, o SDP protege o usuário, o aplicativo e a conectividade intermediária. Quatro princípios fundamentais diferenciam as tecnologias de SDP:

- A confiança nunca é implícita: a segurança de rede tradicional oferece confiança excessiva aos usuários. Com um SDP, a confiança deve ser conquistada. Ou seja, os SDPs apenas concedem acesso ao aplicativo para usuários autenticados e especificamente autorizados a usar esse aplicativo. Além disso, os usuários autorizados têm acesso apenas ao aplicativo, não à rede.

- Sem conexões de entrada: ao contrário de uma rede privada virtual (VPN), que escuta as conexões de entrada, os SDPs não recebem conexões de entrada. Ao responder apenas com conexões de saída, os SDPs mantêm a rede e a infraestrutura de aplicativos invisíveis ou camufladas para a internet e, portanto, impossíveis de serem atacadas.

- Segmentação de aplicativos, não de rede: no passado, as organizações precisavam realizar segmentações de rede complexas para impedir que um usuário (ou uma infecção) se movesse lateralmente pela rede. Isso funcionava bem o suficiente, mas não era granular e exigia manutenção constante. O SDP fornece segmentação nativa de aplicativos, capaz de controlar o acesso individualmente, resultando em uma segmentação muito mais granular e muito mais fácil para sua equipe de TI gerenciar.

- Utilização segura da internet: com usuários em todos os lugares e aplicativos saindo do seu data center, sua organização precisa abandonar o foco centrado na rede. Você precisa levar a segurança para onde seus usuários estão, e isso significa utilizar a internet como sua nova rede corporativa. O SDP procura proteger as conexões de usuário para aplicativo na internet, em vez de proteger o acesso dos usuários à rede.

Do ponto de vista arquitetônico, o SDP difere fundamentalmente das soluções centradas na rede. Os SDPs eliminam a sobrecarga corporativa da implantação e gerenciamento de dispositivos. Adotar uma arquitetura de SDP também simplifica sua pilha de entrada, reduzindo a dependência de VPNs, proteção contra DDoS, balanceamento de carga global e dispositivos de firewall.

Casos de uso do SDP

Embora o SDP tenha muitos casos de uso, boa parte das organizações opta por começar em uma das quatro áreas a seguir:

Encontrar uma alternativa à VPN

As organizações estão buscando reduzir ou eliminar o uso de VPNs porque elas prejudicam a experiência do usuário, apresentam riscos de segurança e são difíceis de gerenciar. Os SDPs abordam diretamente esses problemas conhecidos da VPN melhorando a capacidade de acesso remoto. Na verdade, a Cybersecurity Insiders diz que 41% das organizações estão procurando reavaliar sua infraestrutura de acesso seguro e considerando usar o SDP, com a maioria delas exigindo uma implantação de TI híbrida e um quarto delas implementando SaaS.

Proteger o acesso multinuvem

Muitas organizações aproveitam um modelo multinuvem (por exemplo, combinando o Workday e o Microsoft 365), bem como serviços de infraestrutura da AWS e do Azure. Elas também podem usar uma plataforma na nuvem para desenvolvimento, armazenamento na nuvem e muito mais. A necessidade de proteger esses ambientes leva as organizações ao SDP por causa de sua capacidade de proteger as conexões com base na política, independentemente de onde os usuários se conectam ou onde os aplicativos estão hospedados.

Reduzir o risco de terceiros

A maioria dos usuários terceirizados recebe acesso com excesso de privilégios, criando falhas de segurança na empresa. Os SDPs reduzem significativamente o risco de terceiros, garantindo que os usuários externos nunca obtenham acesso à rede e que os usuários autorizados tenham acesso apenas aos aplicativos que têm permissão para usar.

Acelerar a integração em fusões e aquisições

Com as fusões e aquisições tradicionais, a integração da TI pode durar anos, à medida que as organizações convergem redes e lidam com endereços IP sobrepostos — processos incrivelmente complexos. Um SDP simplifica o processo, reduzindo o tempo necessário para garantir fusões e aquisições bem-sucedidas e agregando valor imediato ao negócio.

SDP e acesso à rede zero trust (ZTNA)

O modelo de ZTNA tornou-se uma estrutura de segurança bem conhecida, mas muitas pessoas não percebem que ele foi baseado nos mesmos princípios do SDP. Na verdade, o ZTNA usa os princípios e a funcionalidade do SDP. Em ambos os métodos, não há rede interna e os usuários só podem acessar os recursos se o contexto por trás da solicitação (usuário, dispositivo, identidade etc.) estiver correto.

Para ajudar as organizações a atingir um nível tão alto de segurança, alguns fornecedores estão prometendo uma estrutura de ZTNA que pode manter os recursos da sua organização seguros. Mas muitas dessas estruturas são simplesmente uma plataforma de segurança na nuvem ajustada à força em dispositivos legados — ou pior, são projetadas por fornecedores de rede que colam um módulo de segurança em uma tentativa de entrar na área da segurança.

Essas plataformas não oferecem a capacidade de dimensionamento, a flexibilidade e, principalmente, a segurança que uma plataforma construída na nuvem, para a nuvem, pode oferecer.

Zscaler, SDP e ZTNA

A Zscaler Zero Trust Exchange™ inclui o Zscaler Private Access™ (ZPA), a única plataforma de SDP/ZTNA de nova geração do setor. O ZPA redefine a conectividade e a segurança de aplicativos privados para as equipes híbridas atuais, aplicando os princípios de privilégio mínimo, que oferece aos usuários conectividade segura e direta a aplicativos privados executados localmente ou na nuvem pública, eliminando o acesso não autorizado e a movimentação lateral.

O Zscaler Private Access dá à sua organização o poder de:

- Aumentar a produtividade das equipes híbridas com acesso rápido e contínuo a aplicativos privados, estejam seus usuários em casa, no escritório ou em qualquer outro lugar

- Reduzir os riscos de violações de dados tornando os aplicativos invisíveis para invasores e ao mesmo tempo reforçando o acesso de privilégio mínimo, reduzindo sua superfície de ataque e eliminando a movimentação lateral

- Deter os adversários mais avançados com a primeira proteção de aplicativos privados que minimiza os riscos de usuários comprometidos e invasores ativos

- Estender a segurança zero trust para aplicativos, cargas de trabalho e IoT com a plataforma de ZTNA mais completa do mundo, que oferece acesso de privilégio mínimo a aplicativos privados, cargas de trabalho e dispositivos de TO/IIoT

- Reduzir a complexidade operacional com uma plataforma nativa da nuvem que elimina VPNs legadas, que são difíceis de dimensionar, gerenciar e configurar em um mundo que prioriza a nuvem