Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

ThreatLabzの追跡:15年にわたり進化を続けるQakbot

はじめに

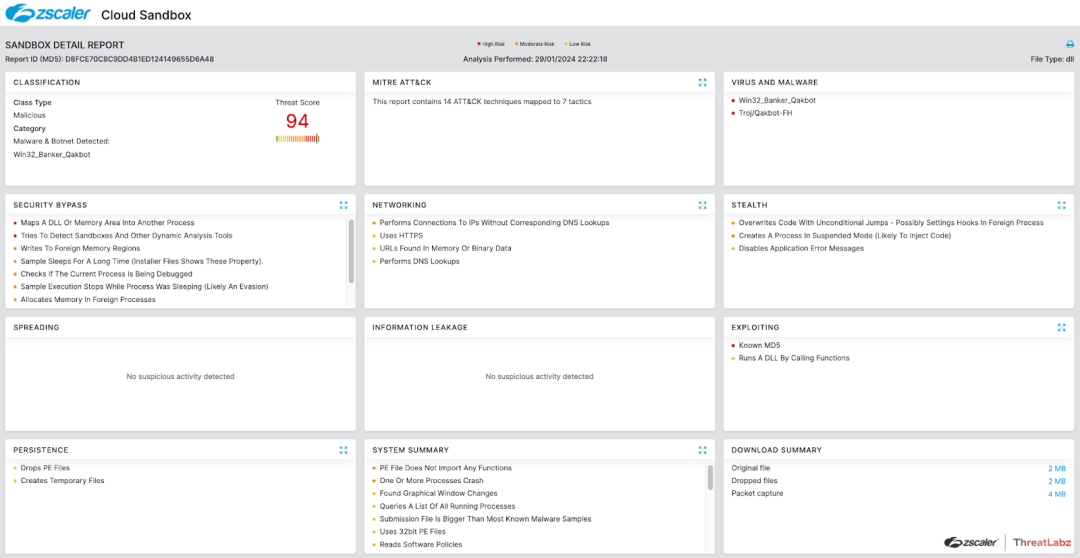

Qakbot (別名QBotまたはPinkslipbot)はマルウェアのトロイの木馬で、最も長く活動を続けているサイバー犯罪組織の一つに使用されてきました。Qakbotは、バンキング型トロイの木馬からマルウェア インプラントへと進化し、ラテラル ムーブメントや最終的なランサムウェアの展開に利用されてきました。Qakbotのインフラは2023年8月に法執行機関によって解体されましたが、そのわずか数か月後の2023年12月、Qakbotの5番目(最新)のバージョンがリリースされ、開発期間は実に15年を超えました。このブログでは、2008年までさかのぼるQakbotの最初のバージョンから、2024年1月時点も更新が続いている最新バージョンまでを分析します。今回の分析からも、Qakbotの背後にいる脅威アクターは回復力と永続性に優れ、革新的であることがわかっています。

要点

- Qakbotは2008年、認証情報を盗んでACH詐欺、電信送金詐欺、クレジット カード詐欺を行うように設計されたバンキング型トロイの木馬として生まれました。

- 近年では、ラテラル ムーブメントを目的とするCobalt Strikeを配信するイニシャル アクセス ブローカーとなり、最終的にBlackBastaのようなランサムウェアを含む第2段階の感染をもたらしました。

- Qakbotの分析回避技術は長年にわたり、マルウェアのサンドボックスやウイルス対策ソフトウェアなどのセキュリティ製品を回避するように改善されてきました。

- このマルウェアはモジュール化した構造となっており、プラグインをダウンロードして新しい機能を動的に追加することもできます。

- Qakbotの背後にいる脅威グループは、2023年12月の最新のリリースで5種類のマルウェアをリリースしました。

Qakbotの歴史

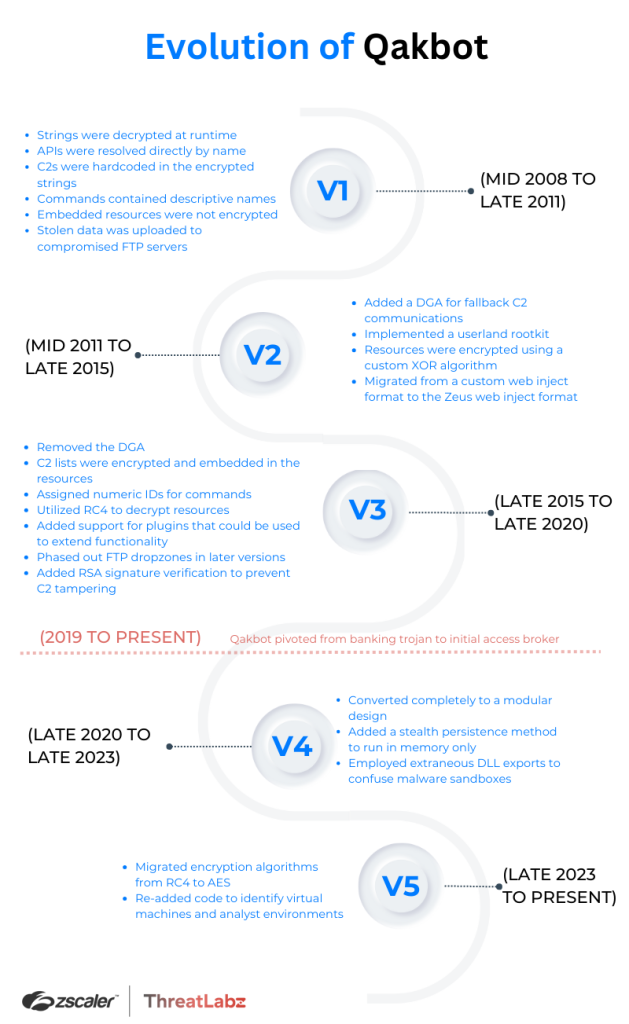

ThreatLabzの研究者は10年以上にわたってQakbotを追跡しており、サンプルの分析を開始したのは2008年までさかのぼります。初期バージョンのQakbotには、バージョン番号ではなく日付のタイムスタンプが含まれていましたが、後続のバージョンとの違いを明確にするために、ここではこれらのサンプルをバージョン1.0.0と呼ぶことにします。Qakbotはその当時、リソース セクションに2つのコンポーネントが埋め込まれたドロッパーを活用していました。具体的には、悪意のあるDLLおよび実行中のプロセスにDLLを注入するツールからなるコンポーネントです。QakbotのDLLは、SOCKS5サーバー、パスワードの窃取、WebブラウザーのCookieの収集、SMBを介した拡散などさまざまな機能を実装していました。これらの初期バージョンは高度に開発され、クラッシュ ダンプを報告する機能までありました。2011年には、2.0.0から始まるバージョン管理システムを導入しましたが、これは徐々に大きな開発のマイルストーンを示すものとなりました。Qakbotの主要なバージョン番号は、3桁の16進数値で表され、0x500 (または5.0.0)が最新のバージョンとなっています。

Qakbotは2019年まで主に銀行詐欺に使用されていました。その後脅威アクターは、Qakbotの役割をContiやProLock、Egregor、REvil、MegaCortex、BlackBastaなどのランサムウェアのイニシャル アクセス ブローカーに転換しました。

以下の年表は、Qakbotの各バージョンの主な開発内容を示しています。

Qakbotのバージョンはそれぞれ、ある時点の概要を反映し、その期間中の脅威の状況を示しています。たとえば、初期バージョンには、ハードコードされたコマンド&コントロール(C2)サーバーが含まれていました。時間が経つにつれ、法執行機関とマルウェアの研究者は、ドメイン登録機関と協力して悪意のあるドメインを一時停止することに成功しました。これに対応して、Qakbotの脅威アクターはネットワーク暗号化を追加し、ドメイン生成アルゴリズム(DGA)を追加することでC2サーバーの単一障害点を削除するソリューションを実装しました。DGAは単一障害点の問題に対処する一方で、多数のドメインに対してクエリーを実行するときに大きなノイズも発生させたため、Qakbotの開発者は、多層的な新しいアーキテクチャーを考案しました。これは、侵害されたシステムを利用し、他の感染したシステムとバックエンドのC2インフラとの間のネットワーク トラフィックを中継するプロキシ サーバーとして機能するものでした。この設計更新により、単一障害点の問題が解消され、ネットワーク トラフィックを削減して、後続のC2階層を効果的に隠すことができました。

以降のセクションでは、Qakbotが大幅に進化した主な領域(分析回避技術、ネットワーク通信、モジュール設計の実装など)を分析します。

分析回避技術

Qakbotは、文字列とAPIの難読化、マルウェアのサンドボックス回避など、開発の初期段階から分析回避技術を実装しています。

文字列の難読化

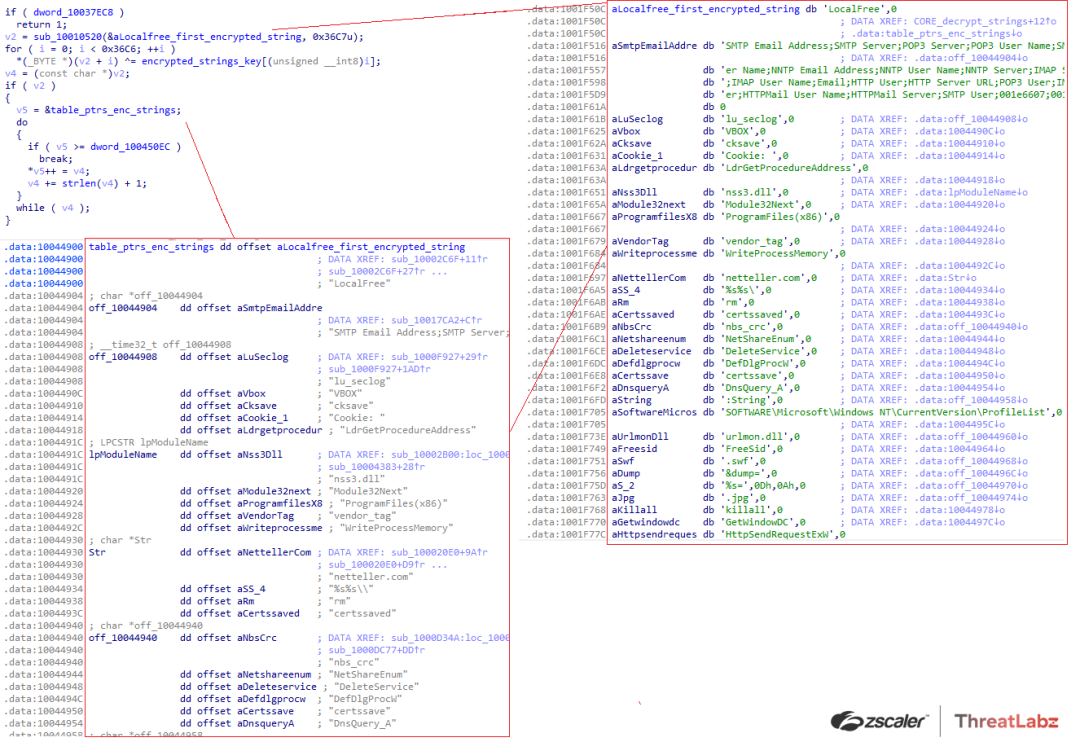

Qakbotは最初のバージョン以降いずれも、単純なXORアルゴリズムでマルウェアの重要な文字列を難読化してきました。XORキー(直近ではXORキーの派生キー)は、文字列の復号に使用されています。さらに、文字列への参照構造もバージョン間で進化しています。

このマルウェアは、最初の2つのバージョン(1.0と2.0)では、データ セクションからの文字列ブロックを復号し、元の暗号化ブロックを上書きしており、暗号化されていない文字列はメモリーに残されました(図1を参照)。この単純な設計は、静的なウイルス対策シグネチャーを回避する試みであったと考えられます。

図1. Qakbotの初期バージョンでの文字列の難読化

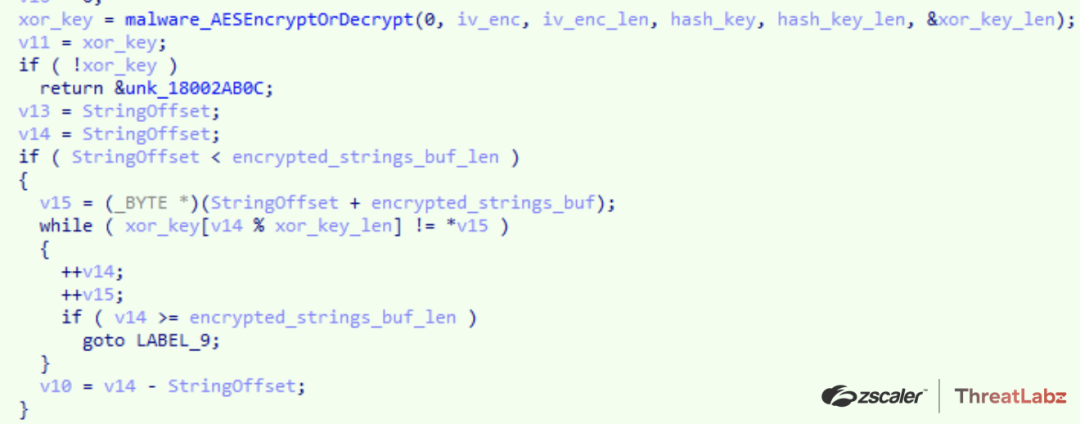

Qakbotの後続のバージョンでは、XORキーが大幅に長くなり、文字列は復号されて新しく割り当てられたバッファーにコピーされました。バージョン5.0は、文字列暗号化アルゴリズムに最も重要な変更を加えたと推察されます。ここでも単純なXORキーが文字列を暗号化していますが、XORキーはデータ セクションにハードコードされなくなりました。代わりに、XORキーはAESで暗号化されます。この場合、AESキーはバッファーのSHA256ハッシュを実行することによって導出されます。2番目のバッファーには最初の16バイトとしてAES初期化ベクトル(IV)が含まれ、その後にAESで暗号化されたXORキーが続きます。XORキーが復号されると、暗号化された文字列のブロックを復号できます(図2を参照)。

図2. Qakbot 5.0での文字列の復号

APIの難読化

Qakbotのバージョン1と2では、暗号化された文字列テーブルにマルウェアが使用したWindows API名のリストが含まれていました。文字列テーブルが復号された後、コードは実行時に各APIのアドレスを動的に解決し、ポインターのテーブルを初期化し、必要に応じてQakbotが対応する関数を呼び出すために使用されました。この実装により、マルウェア研究者やウイルス対策ソフトウェアが、実行時に使用されるAPIを静的に判断することが難しくなりました。

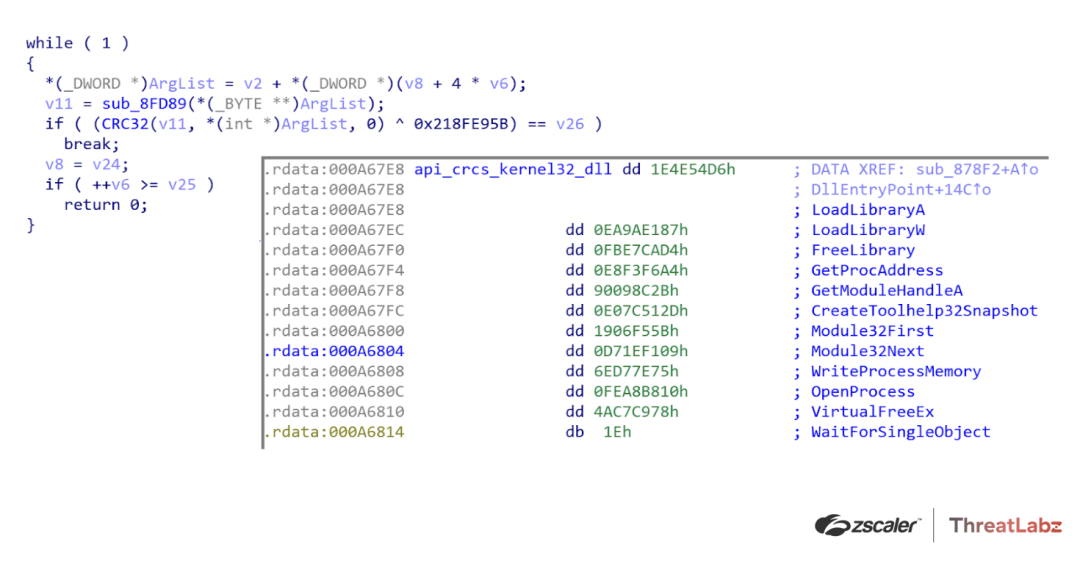

より新しいバージョンでは、Qakbotの開発者は文字列ではなくCRC32ハッシュを使用し、インポートを解決することで、APIの使用をさらに難読化しました。当初、QakbotはAPI名のCRCハッシュを直接使用し、後続のバージョンではハードコードされた値とCRCハッシュを使用してXORを実行しました。図3は、この動的なAPIインポート ハッシュ アルゴリズムの例を示しています。

図3. Qakbot APIの難読化の例

ジャンク コード

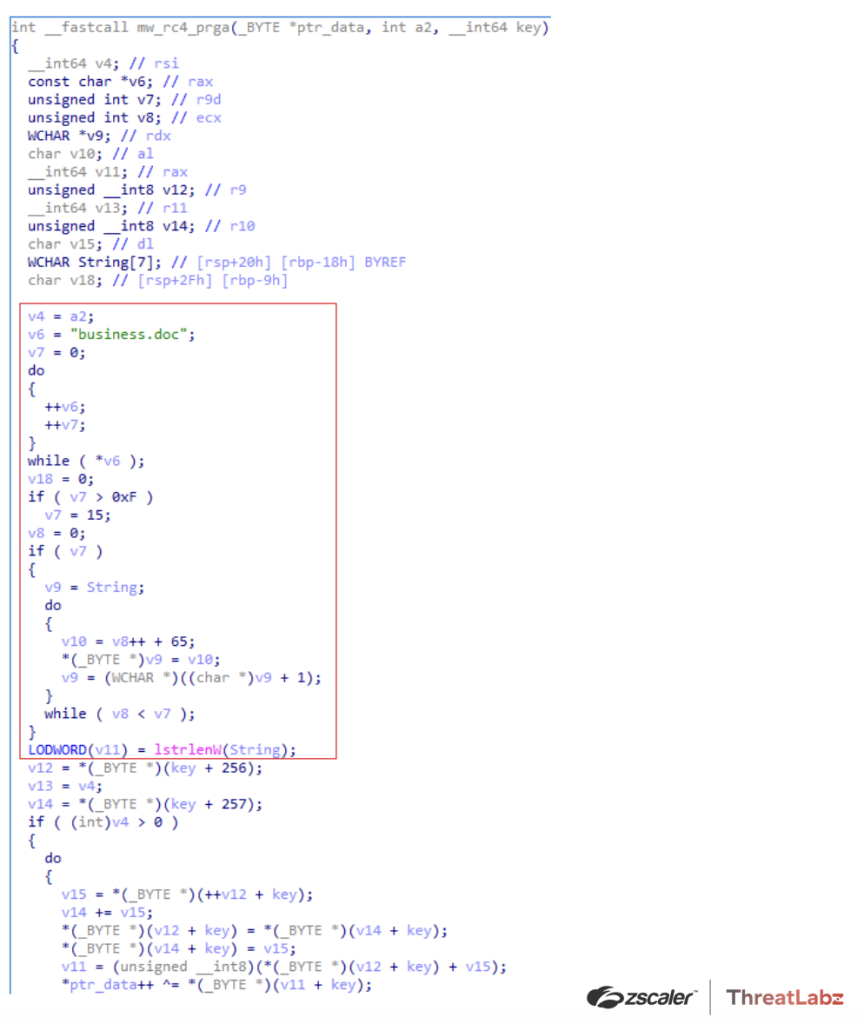

Qakbotは、静的なウイルス対策シグネチャーを無効にするために、意図的に機能しないコード ブロックを徐々に導入するようになってきました(図4を参照)。以下の例では、RC4初期化ルーチンの前にジャンク コードのブロックが追加されています。

図4. RC4初期化関数に含まれるQakbotのジャンク コード ブロックの例

サンドボックス回避技術

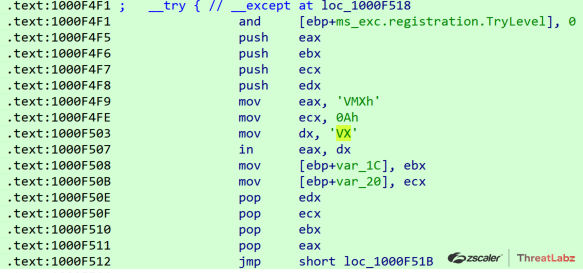

Qakbotは、初期バージョンから研究者の環境とマルウェアのサンドボックスを特定するために多数の検出メカニズムを実装してきました。特に、分析環境に関連付けられたプロセス、システム アーティファクト、および基盤となる仮想マシンを特定しようとしてきました。図5は、2009年9月のサンプルで、感染したシステムがVMWare仮想マシンで実行されているかどうかを特定するためのQakbotの実装例です。

図5. VMWareを特定するためのQakbotの実装

Qakbotは、BIOSベンダー、プロセス、ドライバーといった文字列名などのシステム情報をチェックすることで、分析環境を特定するコードを継続的に追加しています(表1を参照)。

|

vmxnet |

vmx_svga |

vmrawdsk |

vmdebug |

vm3dmp |

|

vSockets |

srootkit |

sbtisht |

ansfltr |

Xen |

|

XENVIF |

XENSRC |

XENCLASS |

XENBUS |

Vmscsi |

|

VirtualBox |

Virtual Machine |

Virtual HD |

VirtIO |

VRTUAL |

|

VMware server memory |

VMware SVGA |

VMware SCSI |

VMware Replay |

VMware Pointing |

|

VMware Accelerated |

VMware |

VMW |

VMAUDIO |

VIRTUAL-DISK |

|

VBoxVideo |

QEMU |

PROD_VIRTUAL_DISK |

MS_VM_CERT |

CWSandbox |

|

20202020 |

表1. Qakbotの仮想マシンでの文字列ベースの検出

表2に示している以下のプロセスは、マルウェアのアナリストによって頻繁に使用されています。同時に、Qakbotもこのプロセスを検出しています。

|

frida-winjector-helper-32.exe |

packetcapture.exe |

filemon.exe |

proc_analyzer.exe |

sniff_hit.exe |

|

frida-winjector-helper-64.exe |

capturenet.exe |

procmon.exe |

sysAnalyzer.exe |

sysAnalyzer.exe |

|

tcpdump.exe |

qak_proxy |

idaq64.exe |

sniff_hit.exe |

BehaviorDumper.exe |

|

windump.exe |

dumpcap.exe |

loaddll32.exe |

joeboxcontrol.exe |

processdumperx64.exe |

|

ethereal.exe |

CFF Explorer.exe |

PETools.exe |

joeboxserver.exe |

anti-virus.EXE |

|

wireshark.exe |

not_rundll32.exe |

ImportREC.exe |

ResourceHacker.exe |

sysinfoX64.exe |

|

ettercap.exe |

ProcessHacker.exe |

LordPE.exe |

x64dbg.exe |

sctoolswrapper.exe |

|

rtsniff.exe |

tcpview.exe |

SysInspector.exe |

Fiddler.exe |

sysinfoX64.exe |

|

FakeExplorer.exe |

apimonitor-x86.exe |

idaq.exe |

dumper64.exe |

user_imitator.exe |

表2. Qakbotによって検出された、マルウェアのアナリストが使用しているプロセス名

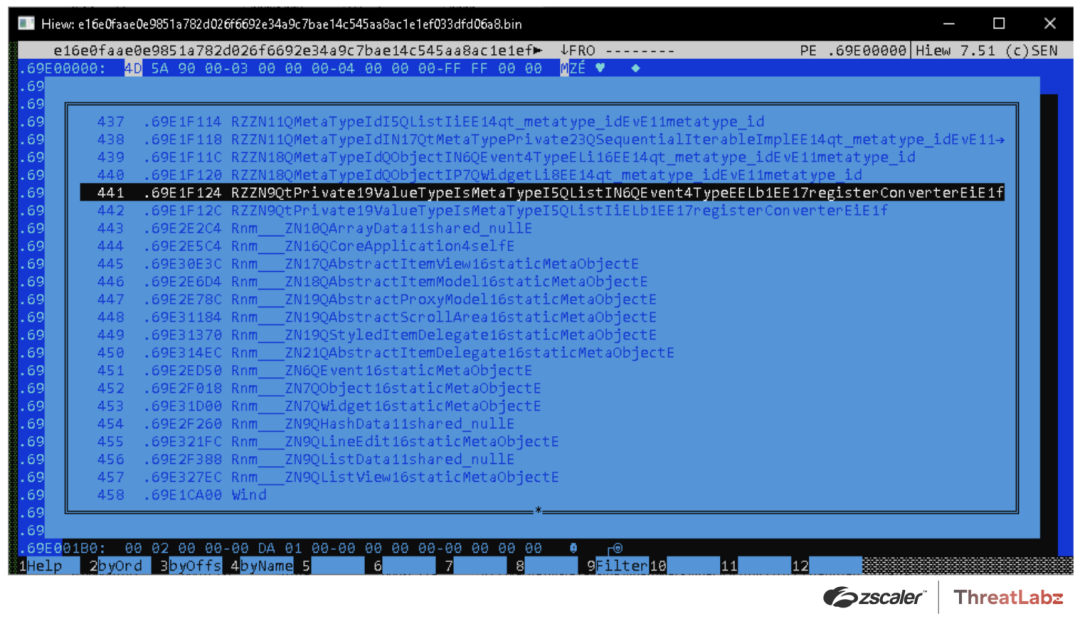

マルウェアの開発者はバージョン404.510前後で、マルウェアのサンドボックスを混乱させるために、無関係なエクスポートをQakbotのステージャーDLLに追加しました(図6を参照)。この例では、Windというエクスポート名(458番目のエクスポート)が実際の侵入経路にあたります。

図6. エクスポート ディレクトリーに458件のエントリーが含まれる、Qakbot 404.510のサンプル

ネットワーク通信

Qakbotは当初からC2通信にHTTPを利用してきました。しかし、HTTPの上のネットワーク プロトコルは、暗号化、RSAシグネチャー検証、JSONベースのメッセージ形式の追加など、この数年の間に大幅に変化してきました。

ネットワーク プロトコルと暗号化

Qakbotのメッセージ プロトコルは継続的に更新されており、バージョン19が最新です。このプロトコルは、メッセージの形式を指定しています。バージョン3では、以下のような形式でリクエストを送信していました。

protoversion=9&r=1&n=kvtjmq970452&os=6.1.1.7601.1.0.0100&bg=b&it=3&qv=0300.288&ec=1453922906&av=0&salt=qrTMyfvprただし、このプロトコル形式はその後、以下に示すように、特定のフィールドを示す整数キー値を持つJSONベースのプロトコルに置き換えられました。

{

"8":1,

"5":1035,

"1":19, // protocol version

"59":0,

"3":"obama259",

"4":1028,

"10":1683022694,

"2":"kqsvfc505763",

"6":59661,

"14":"Xgd1KxZQKTHGB6IxwtIy2e0RAq4iFNE6w6",

"7":16759,

"101":1,

"26":"WORKGROUP",

"73":0

}このエンコーディングは、各メッセージ フィールドに対して難読化のレイヤーを追加します。

Qakbotのネットワーク暗号化はRC4を使用しており、キーはハードコードされたソルトと連結された16バイトのランダムなバイトで構成され、SHA1を使用してハッシュ化されています。最新バージョンでは、16バイトのランダムなバイトをハードコードされたソルトと連結し、SHA256を使用してハッシュ化されたキーでAES暗号化を使用するようになりました。暗号化後、データはBase64でエンコードされ、HTTP POSTリクエストの本文の変数の先頭に付加されます。

ドメイン生成アルゴリズム

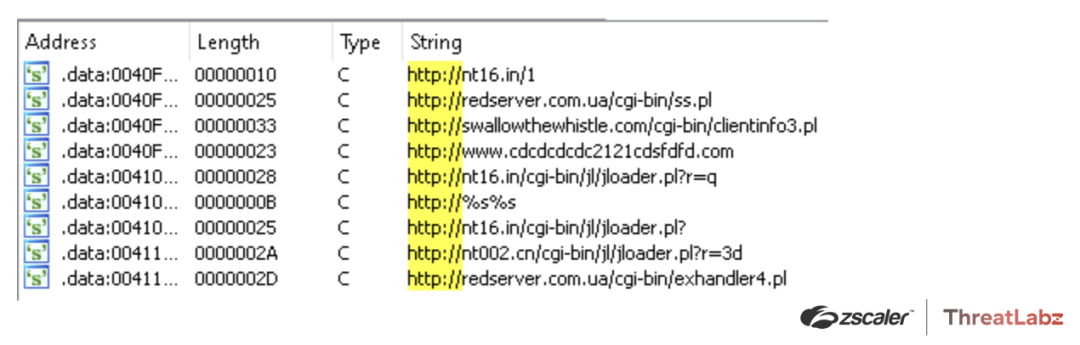

Qakbotの初期バージョンは、ハードコードされたC2のみを使用していました(図7を参照)。

図7. ハードコードされたQakbot C2の例

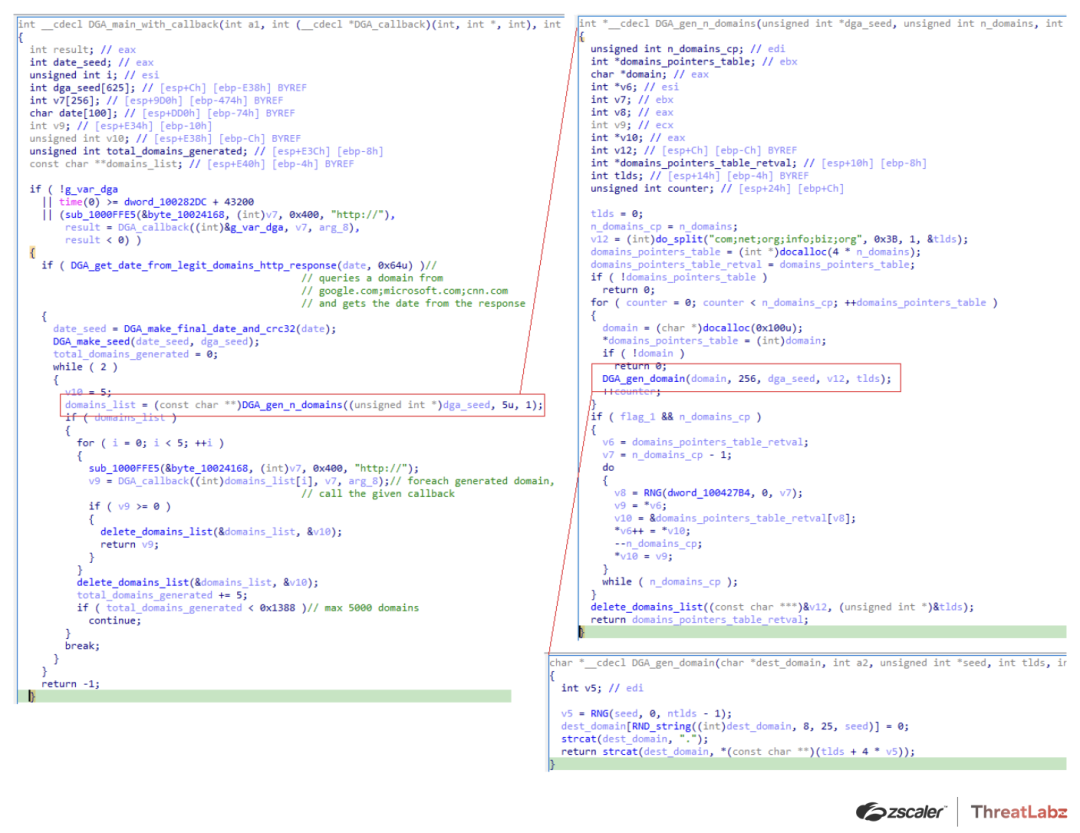

ただし、バージョン2.0.1では、ハードコードされたC2に到達できない場合に備えて、バックアップC2チャネルとしてDGAが追加されていました。Qakbotは、時間ベースのDGAを使用し、特定の日付間隔で最大5,000のC2ドメインを生成しました(図8を参照)。

図8. QakbotのDGAコード

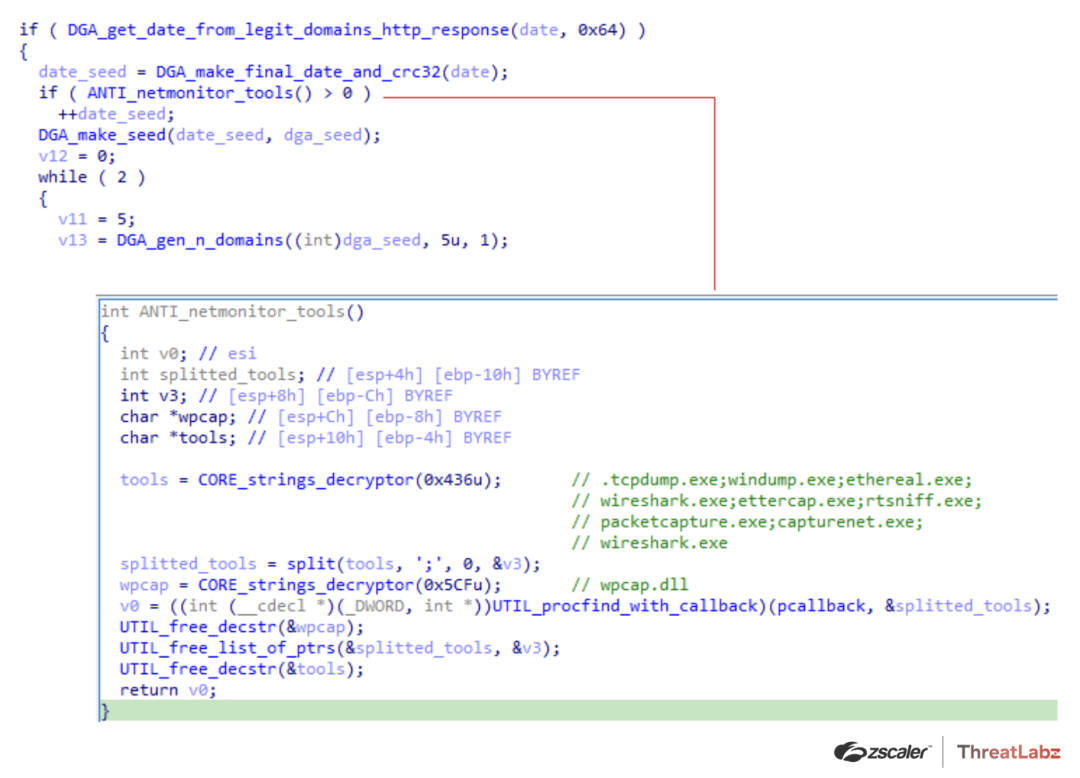

興味深いことに、Qakbotの一部のバージョンでは、研究者を欺くために、分析環境が検出されると偽のドメインが生成されていました(図9を参照)。

図9. ネットワーク モニタリング ツールが検出されると偽のドメインを生成するQakbotの例

侵害されたFTPサーバーを使用したデータの持ち出し

Qakbotのバージョン3.0.0以前は、C2サーバーに直接データを送信するのではなく、侵害されたFTPサーバーを使用してデータを持ち出していました。FTPの認証情報は、以下に示すようにQakbotの構成ファイルに保存されています。

22=<ip address 1>:xxx@credsuser1.com:<credspassword1>:

23=<ip address 2>:xxx@credsuser2.com:<credspassword2>:

24=<ip address 3>:xxx@credsuser3.com:<credspassword3>:

25=<ip address 4>:xxx@credsuser4.com:<credspassword4>:

26=

3=1581496845しかし、この設計には、FTPの認証情報を持っていれば誰でも盗まれた情報にアクセスして復元できるという固有の弱点がありました。この弱点に対処するために、Qakbotは後に、盗んだデータをQakbotのC2インフラに直接送信するよう設計を更新しました。

侵害されたシステムのリレーとしての使用

バージョン3.2.4.8以降、QakbotはDGAの使用を停止しました。代わりに、侵害されたシステム自体をC2サーバーとして使用し始め、マルウェアの構成にIPアドレスとポート番号のリストを埋め込みました。バージョン4.0.3.2以前は、(暗号化されたリソースとして保存された)構成ファイルには、テキストベースの形式でIPアドレスのリストが含まれていました。

45.45.105.94;0;443

86.107.20.14;0;443

99.228.5.106;0;443

184.191.62.24;0;995

47.153.115.154;0;995

206.169.163.147;0;995

96.35.170.82;0;2222

73.210.114.187;0;443

75.70.218.193;0;443

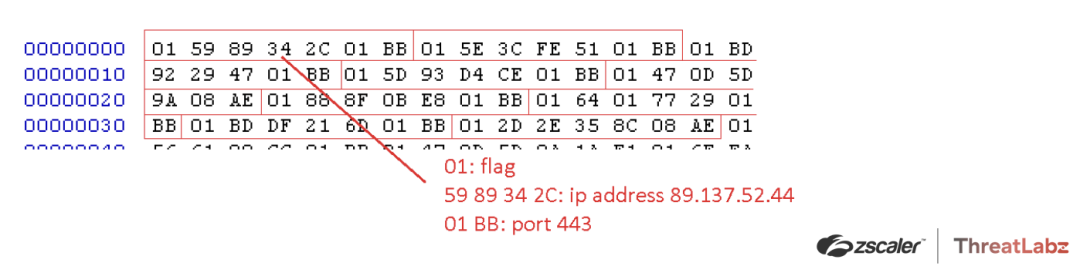

…一方、バージョン4.0.3.2以降、Qakbot C2リストはバイナリー形式に進化しました(図10を参照)。

図10. バイナリー形式のQakbot C2リスト

コマンド

Qakbotの初期バージョンでは、サーバーは記述的なテキストベースの形式でコマンドを送信していました。Qakbotのバージョン1.0と2.0でサポートされていたのが、以下のコマンドです。

- certssave

- ckkill

- cksave

- clearvars

- cron

- cronload

- cronsave

- forceexec

- ftpwork

- getip

- install3

- instwd

- kill

- killall

- loadconf

- nbscan

- psdump

- reload

- rm

- saveconf

- sleep

- socks

- sxordec

- sxorenc

- sysinfo

- thkill

- thkillall

- uninstall

- update

- update_finish

- uploaddata

- var

- wget

Qakbotの開発者はこれらのコマンドを難読化するために、バージョン3以降のビルドから、これらの文字列コマンドを整数値に置き換えました。

RSAシグネチャー検証の追加

Qakbotのバージョン3.0.0.443では、改ざんを防ぐためにRSAデジタル シグネチャーが導入されました(最初はMatrixSSLライブラリーを使用)。これは、DGAと侵害されたシステムがC2サーバーとして使用されていた場合に特に重要でした。

モジュール構造

Qakbotの設計は、バージョン1から5までに大幅に変更されました。このマルウェアはモジュール化により、新しいバージョンをリリースしなくても、動的に新機能を追加できるという特徴があります。最新バージョンでは、初期化、永続性の維持、およびコマンドとモジュールをリクエストするためのC2通信の確立を実行する軽量のステージャーを使用しています。

埋め込まれたリソース

バージョン4.0.2.19以前のQakbotは、構成情報(Webインジェクションやアプリケーション パラメーターなど)や悪意のある動作を実行するDLLを保存するために、リソース セクションを頻繁に使用していました。当初、バージョン1.0では、これらのリソースは暗号化されていませんでした。しかし、Qakbotのコードは、これらのリソースを保護するためにさまざまな暗号化アルゴリズムによって進化しました。

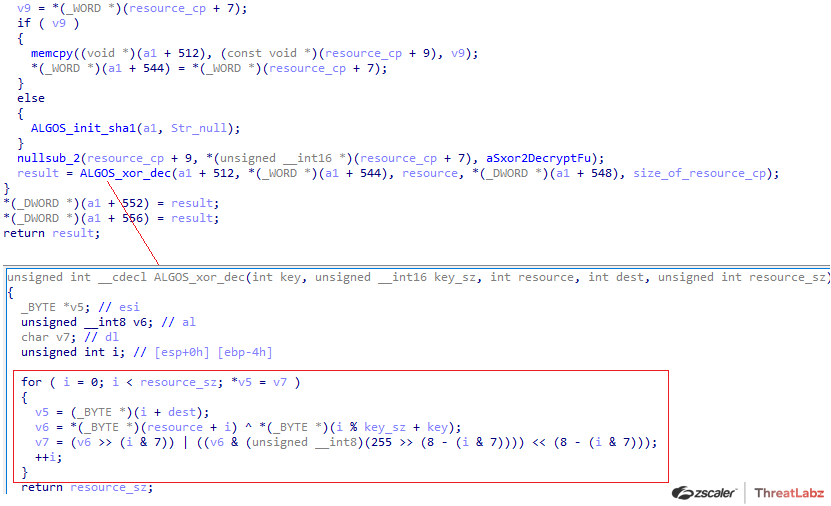

Qakbotのバージョン2.0では、XORベースのカスタム アルゴリズムが実装されています(図11を参照)。

図11. Qakbot 2.0がリソースを保護するために使用したカスタム暗号化アルゴリズム

この例では、暗号化されたリソースのオフセット0x7に、XORキーのサイズであるWORDが含まれていました。XORキーはリソースのオフセット0x9に配置されており、その後、XORキーの後に暗号化されたデータが連結されました。このアルゴリズムを複製したPythonコードを以下に示します。

import struct

def custom_xor(data, key):

out = b""

for i, eb in enumerate(data):

v6 = eb ^ key[i % len(key)]

v1 = (v6 & (0xff&(255 >> (8 - (i & 7))))) << (8 - (i & 7))

v2 = (v6 >> (i & 7))

v3 = v1 | v2

out += struct.pack("B", v3)

return out

s = open('res.bin', 'rb').read()

key_sz = struct.unpack('H', s[7:9])[0]

s = custom_xor(s[9+key_sz:], s[9:9+key_sz])

print(s)Qakbotのバージョン3.0以降では、RC4ベースのアルゴリズムを使用してリソースを復号しました。

リソース内の最初の0x14バイトは、残りのデータを復号するためのRC4キーとして機能しました。BriefLZライブラリーのわずかに変更されたバージョンが後で追加され、特定のリソースを圧縮して全体的なファイル サイズを縮小しました。

バージョン4.0.2.1では、リソース暗号化アルゴリズムが若干変更され、リソースの最初の0x14バイトはRC4キーとして使用されなくなりました。代わりに、コードには暗号化された文字列テーブルにソルト値が含まれ、その後SHA1を使用してハッシュ化され、リソースの復号に使用されるRC4キーが導出されました。バージョン4.0.3.902では、これが再び改善され、リソースを復号するためのRC4の2つのレイヤーが追加されました。最初のRC4レイヤーは、ソルト文字列のSHA1ハッシュを使用して復号されました。2番目のレイヤーは、結果の最初の0x14バイトをキーとして使用し、以下のデータを復号しました。このアルゴリズムのPythonコードの例を以下に示します。

seed = b"Muhcu#YgcdXubYBu2@2ub4fbUhuiNhyVtcd"

key = SHA1(seed).digest()

dec_data = RC4(resource_data, key)[0x14:]

data = RC4(dec_data[0x14:], dec_data[0:0x14])[0x14:]プラグイン

Qakbotのバージョン4.0.1では、さまざまな機能を別々のモジュールに分割するように変更されました。これにより、Qakbotはステージャーを使用し、そのC2サーバーから追加のモジュールをダウンロードし、オンデマンドで機能を追加できるようになりました。Qakbotが構築したモジュールは、Webブラウザーのフック、メール アドレス(およびメール)の窃取、保存された認証情報の収集、Cobalt Strikeの展開を実行し、他の感染したシステムとバックエンド インフラ間のトラフィックを中継するC2サーバーとして機能するものでした。

まとめ

Qakbotは高度化したトロイの木馬であり、過去15年間で大きく進化してきました。現在も驚くほどの永続性と回復性を備えています。2023年8月に解体されたにもかかわらず、この脅威グループは現在も活動を続けています。最近では、64ビット版のWindows向けにコードベースを更新し、暗号化アルゴリズムを改善したほか、さらに難読化しました。これは、Qakbotが当面の間脅威であり続ける可能性が高いことを示しています。ThreatLabzはお客様を保護する検出機能を引き続き追加していく予定です。

侵害の痕跡(IoC)

|

日付 |

バージョン |

サンプルのハッシュ |

|---|---|---|

|

2008-08-28 |

1.0.0 |

34588857312371e4b789fb49d2606386 |

|

2009-11-16 |

1.0.0 |

8c33780752e14b73840fb5cff9d31ba1 |

|

2009-12-29 |

1.0.0 |

37bbdaf1d14efa438f9ff34d8eeaa5e7 |

|

2010-10-12 |

1.0.0.63 |

d02252d88c3eab14488e6b404d2534eb |

|

2011-05-12 |

2.0.0.685 |

b9e23bc3e496a159856fd60e397452a0 |

|

2012-05-31 |

2.0.1.1432 |

570547fa75c15e6eb9e651f2a2ee0749 |

|

2013-07-08 |

2.0.1.1457 |

42e724dc232c4055273abb1730d89f28 |

|

2014-06-24 |

2.0.1.2544 |

9160ea12dbce912153b15db421bb87da |

|

2015-01-28 |

2.0.1.2674 |

945ba16316c8a6a8428f0b50db0381dc |

|

2015-12-17 |

3.0.0.116 |

dca0ef26493b9ac3172adf931f1a3499 |

|

2016-01-04 |

3.0.0.180 |

6718c6af4b89cffd9b6e0c235cf85bd2 |

|

2016-01-04 |

3.0.0.275 |

8fbb43dc853d0b95829112931493fe22 |

|

2016-01-13 |

3.0.0.262 |

72125013ac58d05adb32b7406b02c296 |

|

2016-01-29 |

3.0.0.322 |

3b4a2e984a51210d0594c9b555ba4e0d |

|

2016-02-09 |

3.0.0.333 |

f952dc1e942ebdfb95a2347263265438 |

|

2016-02-12 |

3.0.0.352 |

b849381ab6a4e97d32580bb52d15cb7d |

|

2016-03-08 |

3.0.0.443 |

dc8b137d5d61b23dbbb6085ce46bfcdb |

|

2016-04-05 |

3.0.0.468 |

327a5e491d6db899d9db4c6bdc8f5367 |

|

2016-04-05 |

3.0.0.473 |

e3b0e54777ca9fd9863e3563a1b7dd59 |

|

2016-04-06 |

3.0.0.506 |

2e9261e75e15540ef88327a480a5b10e |

|

2016-04-26 |

3.0.0.580 |

a472b9dd64198d739c6e415bbcae8a6f |

|

2016-05-19 |

3.0.0.739 |

8609e6e4d01d9ef755832b326450cbe9 |

|

2016-06-01 |

3.0.0.743 |

a7cc19cde3a1a78b506410e4ffafdbef |

|

2017-04-27 |

3.1.0.723 |

581016035f95327e7e1daac3ad55ae0e |

|

2017-05-16 |

3.1.0.733 |

361d46f32a93786b34b2ac225efc0f79 |

|

2018-02-06 |

3.2.2.381 |

89e6f171c29255d6b4490774c630ad14 |

|

2019-09-16 |

3.2.3.91 |

ff186a1ef9e83c229940ff2dd4556eaf |

|

2020-01-22 |

3.2.4.8 |

bea66da7088bd20adbfed57cf350a6a4 |

|

2020-01-22 |

3.2.4.8 |

1cd7a95064515625ad90464a65ea4d94 |

|

2020-03-03 |

3.2.4.53 |

08c51514a42eec6ccbbc7a09a8258419 |

|

2020-03-20 |

3.2.4.70 |

d8ff9d18cd622c545d21b199a2d17594 |

|

2020-04-01 |

3.2.4.75 |

2e658f5fa658651331cb5b16447bdbe2 |

|

2020-04-29 |

3.2.4.136 |

ca22283396dbe21fa2ef5e27c85ffae6 |

|

2020-05-07 |

3.2.4.141 |

e9d0e767a5c5284ab33a3bb80687cf63 |

|

2020-05-07 |

3.2.4.141 |

d8841201c9d32b5e885f4d035e32f654 |

|

2020-05-28 |

3.2.4.401 |

82d7c5ea49c97059bbec02161b36f468 |

|

2020-08-07 |

3.2.5.42 |

163ee88405bccc383c7b69c39028bf9a |

|

2020-08-07 |

3.2.5.42 |

acf65632b7cdc40091daec58bf8830bc |

| 2020-08-11 | 3.2.5.43 | 455c543243f5216e21ba045814311971 |

|

2020-08-11 |

3.2.5.43 |

cfc77e4421d830e73c6f6040a4baedd4 |

|

2020-11-03 |

3.2.5.83 |

40a9bdac882285ab844917d8b5b75188 |

|

2020-11-24 |

4.0.1.29 |

6b1771b883c0b3ffdc3f5923f45c1f93 |

|

2020-12-15 |

4.0.1.138 |

0a3caa2845251b8fb5ab72f450edd488 |

|

2021-03-12 |

4.0.1.194 |

4a6e7f055d5bf4fd6d2a401c1b3d18ab |

|

2021-04-12 |

4.0.2.1 |

dc2acf1704456880208146c91692cfc8 |

|

2021-04-15 |

4.0.2.12 |

3ca1f0e708283f21c9a10ef4acf40990 |

|

2021-04-15 |

4.0.2.12 |

1e71ea79c5a70bb8c729037132855b5a |

|

2021-04-22 |

4.0.2.12 |

66a87dbc24af866849646911f4841a28 |

|

2021-04-29 |

4.0.2.68 |

25984af48fa27ec36bd257f8478aa628 |

|

2021-04-29 |

4.0.2.68 |

c1849c1ee3b8146c6fb836dae0b64652 |

|

2021-05-06 |

4.0.2.68 |

d45e04df3c9270a01e9fb9e4e8006acc |

|

2021-09-20 |

4.0.2.318 |

9a1c1497428743b4e199f2583f3d8390 |

|

2021-09-27 |

4.0.2.363 |

0865757dfe54c2d01c5cef5bfd3162c5 |

|

2021-09-27 |

4.0.2.363 |

c6dea1f4e6ee1ed4c0383cd1af456649 |

|

2021-11-03 |

4.0.3.1 |

1d4952cbe998312fd2bf810535db8a20 |

|

2021-11-03 |

4.0.3.1 |

6cce1ec83d1428de9fcb0c3791efabd1 |

|

2021-11-04 |

4.0.3.2 |

e111d982dc0c12f23fa3f446d674600b |

|

2021-11-04 |

4.0.3.2 |

751f7d8ad6b2308cd1750fc23f606b53 |

|

2021-12-09 |

4.0.3.10 |

8bb4208a50c041f9cdfc26815905eab3 |

|

2022-02-10 |

4.0.3.490 |

bcb8e64c5a69c7a572ca34450712fb2f |

|

2022-02-14 |

4.0.3.491 |

54e3f20f74c1089e89841798ffaac084 |

|

2022-02-14 |

4.0.3.503 |

95adeb6a1c1e0a9d9ee4ecafb6079b37 |

|

2022-02-15 |

4.0.3.509 |

da206d25fddf3286f42ec7626d8bb676 |

|

2022-02-18 |

4.0.3.532 |

3ba490216d4cdf92661444d896fefac3 |

|

2022-02-24 |

4.0.3.549 |

8fa26ff07c3b5e1653e55b8a567b7623 |

|

2022-02-24 |

4.0.3.549 |

1253695c63136edb1f6b37bbfd83db55 |

|

2022-04-06 |

4.0.3.573 |

2853985cab3c5b83eec38ae1f3a890be |

|

2022-04-29 |

4.0.3.573 |

5e7deb4acb4429498693bc45db68978a |

|

2022-05-04 |

4.0.3.674 |

2273dd59ca71c4f078cab09d93093294 |

|

2022-05-04 |

4.0.3.675 |

40d5e775a52c94842c97d012eb94efdc |

| 2022-05-04 | 4.0.3.683 | f1d47a4dc1d11b17e51419299dc282e4 |

|

2022-05-12 |

4.0.3.684 |

2f17bd9f4b9edd91a7fd80ef32981f70 |

|

2022-05-18 |

4.0.3.686 |

7dcbd74778754eee85810a4393d8e3ef |

| 2022-05-18 | 4.0.3.688 | e9e9d194f3ee9822852309cc83455eea |

|

2022-05-23 |

4.0.3.689 |

019117f66e43de489b3ff56377f9907b |

|

2022-05-24 |

4.0.3.690 |

28f84ffa14c7ef3936a00d3bd751bdb3 |

|

2022-06-07 |

4.0.3.694 |

d88ee89344d04f83eacd3614785560ef |

|

2022-08-31 |

4.0.3.780 |

3ff9d9dbf8c7a6865faeb43188afa6b4 |

|

2022-09-06 |

4.0.3.858 |

3e86ac10b4e7d818e0f410130bb7f237 |

|

2022-09-08 |

4.0.3.860 |

377acb7149fdfa56c090d9a12619a53c |

|

2022-09-15 |

4.0.3.892 |

e5ebdec7417ad847e4325c4114e41809 |

|

2022-09-20 |

4.0.3.894 |

c23d2cd7d10a5f88032ddfcab4cfe146 |

|

2022-09-28 |

4.0.3.895 |

050ce5fb25ffd3e907a5c81a6711fcea |

|

2022-10-04 |

4.0.3.914 |

b857efb30d9e35bc83a294580ad8cc3a |

|

2022-10-10 |

4.0.3.967 |

6dc027269262b93351633eb8af4623ef |

|

2022-10-11 |

4.0.3.973 |

e5eb07b009ca666f91ef5fe48269ca52 |

|

2022-10-25 |

4.0.3.1051 |

0971b8e78fcc6f9158e279376116c8c4 |

|

2022-10-26 |

4.0.4.2 |

4fbebc9879ec1f95e759cb8b5d9fb89d |

|

2022-10-28 |

4.0.4.14 |

66a0741f8f43b584e387459b367097c1 |

|

2022-10-31 |

4.0.4.20 |

6d61a88890be4ab5116cb712ff7788f4 |

|

2022-11-08 |

4.0.4.26 |

da75924c717524a8d17de126f8368ec4 |

|

2022-11-08 |

4.0.4.27 |

5971c4a485e881268ca28f24fdedc4e5 |

|

2022-11-16 |

4.0.4.30 |

22e45a212998d2ee264b6756b2972901 |

|

2022-11-28 |

4.0.4.46 |

accc6d9ba88040c89df34ef1749944d1 |

|

2022-12-13 |

4.0.4.52 |

22b3cb9b0bacd525a83aab5b1a853f63 |

|

2022-12-20 |

4.0.4.60 |

bebebd4e16a88f43f16e4c6c811c9894 |

|

2022-12-20 |

4.0.4.62 |

cafb7b2f8383cf9686f144dc2082f287 |

|

2022-12-22 |

4.0.4.66 |

6e3b4252903c0f3a153e011445ad2179 |

|

2023-01-31 |

4.0.4.432 |

3e3bc981a7fdbae10b40cd6683edacbb |

|

2023-01-31 |

4.0.4.432 |

a12dd4324bbf1129d9fae1b3d1e6b9ca |

|

2023-05-02 |

4.0.4.1035 |

ebec03d53d716cd780c92c5c29a95e6b |

|

2023-05-10 |

4.0.4.1038 |

5e4c95b2c1b14a8a0f425576189fae60 |

| 2023-12-11 | 5.0.0.326 | 8aec3f3ef66e4ff118bfdab1d031eadb |

|

2023-12-13 |

5.0.0.361 |

46e169516479d0614b663f302b5d1ace |

|

2023-12-19 |

5.0.0.370 |

795319d48ce1f680699beb03317c6bff |

|

2024-01-22 |

5.0.0.484 |

de1d9ed6da4f34b4444b13442aac5033 |

|

2024-01-22 |

5.0.0.486 |

f382d0f92221831eeb39c108f8ccfa26 |