Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

偽物のストリーミングやアドウェアが、2020オリンピックをターゲットに

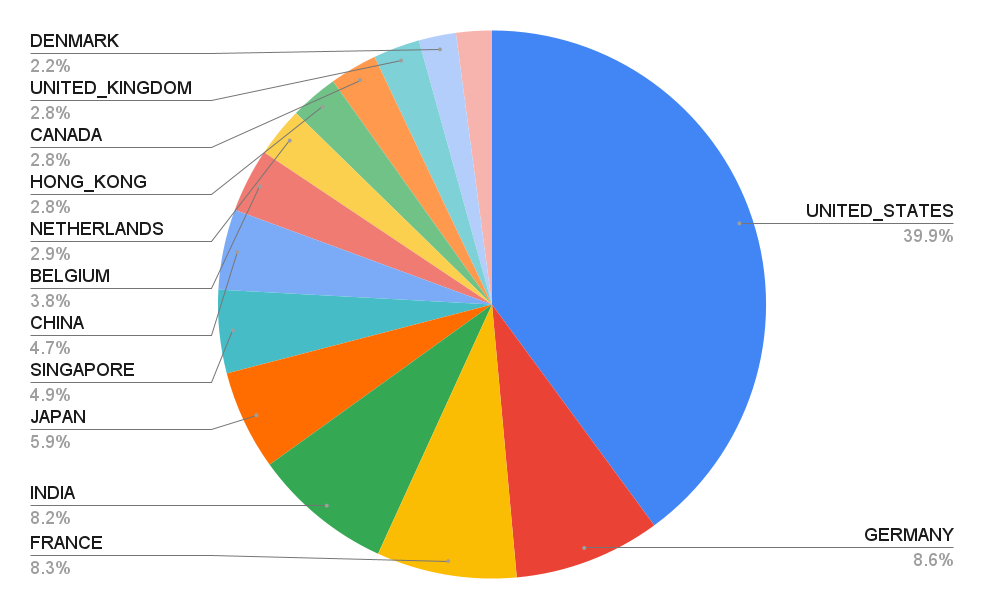

2016年のリオ五輪以降、スポーツイベントのオンラインストリーミングが増加しています。オリンピックは世界中で何十億人もの視聴者を魅了する人気イベントですが、テレビ離れやコロナ禍の影響で、先日の夏季オリンピック大会ではこれまで以上に多くの人がストリーミング配信を視聴しました。Zscaler ThreatLabzチームが計測したストリーミング・トランザクションのほとんどは、アメリカや、ドイツとフランスをはじめとするヨーロッパからのものでした。アジア太平洋地域でトランザクションが多かった国は、インドと日本でした。重要で人気も高いイベントは、そのままサイバー攻撃の標的となり、脅威アクターはランサムウェアからコインマイナーまで、悪意のある ソフトウェアをインストールします。

国別ストリーミングトランザクション数(上位15位)

Zscaler ThreatLabzは、世界の主要なニュースやイベントを利用しようとする脅威アクターに常に注意を払っています。例えば、2016年のリオ 五輪期間中には、ユーザを様々なペイロードにリダイレクトする、侵害されたサイトから発信されるエクスプロイトキットのトラフィックを確認しました。RIG EKがQakbotを投下したり、Neutrino EKがCryptXXXを投下したりするヒットもありました。2020年のコロナ危機の混乱のピーク時には、新規登録ドメイン(NRD )を使ってユーザを狙う脅威アクターが見られました。

東京2020オリンピックの期間中、ユーザに対して窃取や詐欺行為をはたらく偽物のストリーミングサイトや、ブラウザハイジャッカーとして知られる「YourStreamSearch」のような無関係なブラウザ拡張機能のインストールにユーザを誘導するアドウェア活動が見られました。また、認証情報の窃取を行うファイルを標的のマシンに投下するマルウェア「OlympicDestroyer」の活動も確認されています。

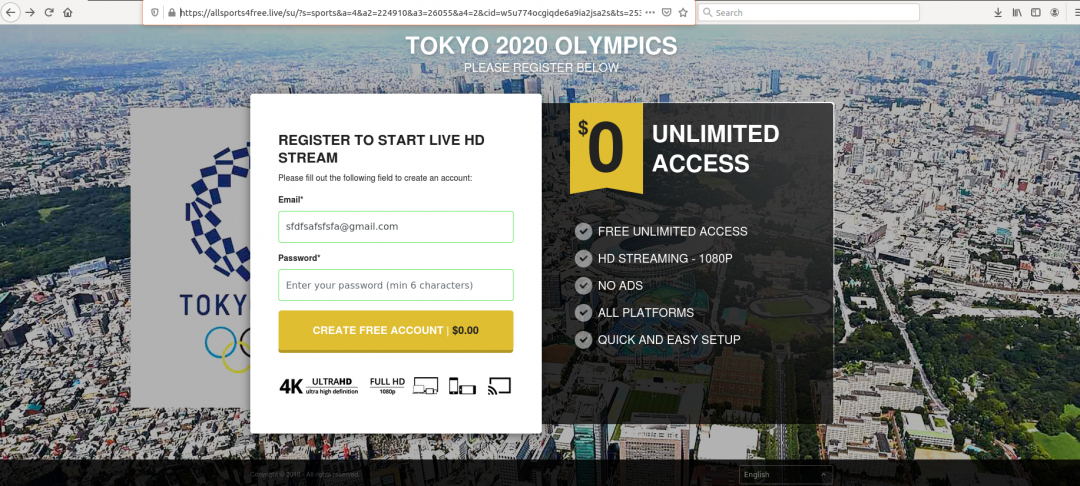

支払いを要求する偽物もしくは不審なストリーミングサイト

ThreatLabzでは、不審なストリーミングサービスの事例を複数確認しました。これらのストリーミングサイトは、正規のオリンピックストリーミングプロバイダとは関係ありません。このようなサイトでは、無料でアクセスできると称しておきながら、利用客に支払い情報を要求します。これらのサイトでは、NBA、オリンピック、サッカーなど、多くのイベントで見られたテンプレートを頻繁に再利用しています。

下のスクリーンショットは、無料で無制限のアクセスを提供すると謳う偽物のストリーミングサイトの様子です。

偽物のストリーミングサイト

登録フォーム

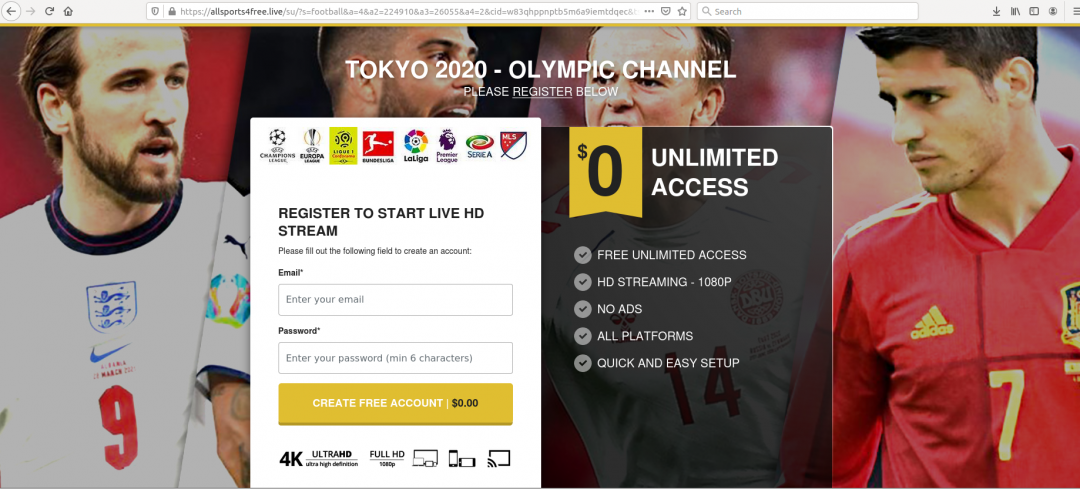

ユーザが登録を完了すると、支払いポータルに誘導されます。下のスクリーンショットでは、支払いポータルがユーザの支払い情報を要求している様子がわかります。

偽物の支払いポータル

アドウェアの活動。

オリンピックをテーマにしたアドウェアで、無料のストリーミングサービスを提供すると言いながら、代わりに賭け事や株の自動売買などの無関係なサイトにユーザをリダイレクトさせるものが確認されています。ブラウザの拡張機能や偽物のソフトウェアアップデーターの形でアドウェアのインストールに誘導されるケースが見受けられます。下のケースでは、olympicstreams[.]meがブラウザ拡張機能のYourStreamSearchをインストールするようにユーザを誘導しているのがわかります。YourStreamSearchは、検索履歴に基づいて広告を推奨することで知られているブラウザハイジャッカーです。

2020オリンピックのストリーミングを提供するサイト

ブラウザ拡張機能 YourStreamSearch へのリダイレクト

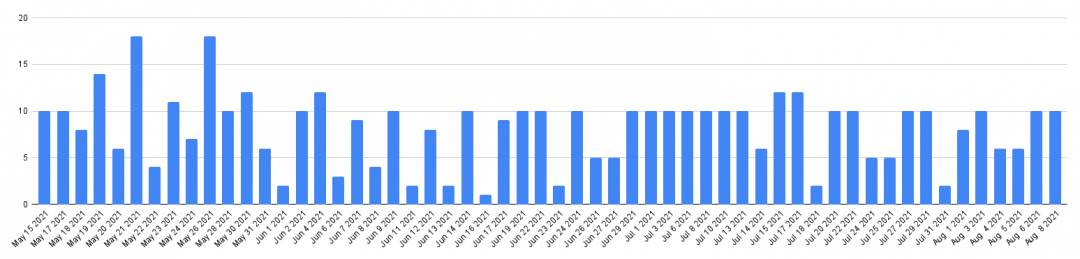

OlympicDestroyer

OlympicDestroyerは、韓国で開催された2018年冬季オリンピック大会で初めて存在が確認された高度なマルウェアです。このマルウェアにより、オリンピックの公式サイトに障害が発生しました。その結果、チケット販売に影響が出ました。OlympicDestroyerの正体は、Windowsのネットワーク共有を利用して広がるワームです。このマルウェアは、複数のファイルを被害者のマシンに投下 (ドロップ) します。これらのファイルはリソースとして埋め込まれており、難読化されています。そして、ファイルを通してブラウザやシステムの認証情報を盗もうとするのです。

このドロッパーの興味深い行動特性は、取得した認証情報に基づいてさまざまなバイナリを生成できることです。そのため、同じタスクを実行するサンプルが多種類存在することになります。このマルウェアは、認証情報のハーベスティングに加えて、cmd.exeを使ってバックアップの無効化、ブートポリシーの編集、イベントログの削除などを行い、標的となったマシンの無効化を試み、復旧を困難にしようとします。

OlympicDestroyerのヒット数

FBIサイバー部門は、DDoS攻撃、内部脅威、ランサムウェア、ソーシャルエンジニアリング、フィッシング行為などを利用してイベントを妨害しようとする脅威アクターについて、 対応策 を公開しています。その中で、在宅勤務環境におけるベストプラクティスとガイドライン、および一般ユーザの意識について説明しています。

これらの攻撃から守るために次のガイドラインが推奨されています。

- VPN、ネットワークインフラ機器、リモートワーク環境に使用される機器の更新。

- 可能であれば、すべてのVPN接続で多要素認証を有効化。

- 「あり得ないような」お得な情報が掲載されたメールの送信元を確認。怪しい添付ファイルには注意。

- 非公式のモバイルアプリストアは避ける。

- リンクをクリックする前に、URLやWebサイトのアドレスの信頼度を確認。

- 電子メールで送られてきた請求書は、サイバー犯罪者が使うソーシャルエンジニアリングの手法であることが多いため無視する。

- 特に銀行取引などの機密性の高いアカウントには、可能な限り2要素認証を使用する。

- 使用するOSやWebブラウザに最新のセキュリティパッチがインストールされていることを常に確認。

- ドキュメントやメディアファイルのバックアップは、ランサムウェアに感染した場合を考えると非常に重要。