Zscalerのブログ

Zscalerの最新ブログ情報を受信

Midnight Blizzard攻撃:アイデンティティーを狙われたMicrosoft

概要

2024年1月19日、テクノロジー リーダーであるMicrosoftは、ロシア政府の支援を受ける脅威アクターによって同社幹部のメール アカウントが侵害され、機密データが流出したことを発表しました。

このブログではMicrosoftが受けた攻撃を段階ごとに分析し、同様の攻撃から身を守るために何ができるかを解説します。最初に、今回の攻撃の概要を紹介します。

脅威アクター

- Midnight Blizzard: Nobelium、CozyBear、APT 29としても知られるロシア政府系の脅威アクター

- これまでに確認されているMidnight Blizzardによる攻撃: Hewlett Packard Enterprise (2023年12月12日)、SolarWinds (2020年12月14日)

攻撃手口とその影響

- 攻撃対象:MicrosoftのEntra ID環境

- 使われた手法:パスワード スプレー攻撃、アイデンティティーおよびSaaSの設定ミスの悪用

- 影響:Entra ID環境への侵入、Microsoftの上級管理職、セキュリティ部門、法務部門などのメール アカウントへの不正アクセス

攻撃の特徴

- ステルス性の高いアイデンティティー戦術を駆使して既存の防御を回避し、ユーザーを侵害

- SaaSアプリケーションの設定ミスを悪用して特権を取得

- Entra IDのアイデンティティーの設定ミスを悪用して特権を昇格

攻撃の流れ

- Microsoftの環境で、既存の非運用テスト テナントを検出

- レジデンシャル プロキシを使用して、テスト アプリ テナントにパスワードスプレー攻撃を実行

- 攻撃の試行回数を制限してしきい値を超えないようにし、高度なヒューリスティック検知によるブロックを回避

- 正しいパスワードを推測し、テスト テナントのアカウントに不正アクセス

- テスト アプリ用の新しい秘密鍵を生成し、アプリがインストールされているすべての場所を制御

- テスト アプリは企業テナントにも存在していたため、アプリの権限を使用して企業テナントに管理者ユーザーを作成

- 新しい管理者アカウントを使用して、悪意のあるOAuthアプリを作成

- Exchangeサービスのユーザーになりすます特権をこのアプリに付与

- このアプリを使用して、Microsoftの従業員のメール アカウントにアクセス

Microsoftの公式ガイダンス

悪意のあるOAuthアプリケーションに対する防御

- テナント内のアイデンティティーとアプリの特権レベルを監査する

- 悪意のあるOAuthアプリを特定する

- 管理対象外デバイスに対して条件付きアクセス アプリ制御を実装する

パスワード スプレー攻撃からの保護

- 安全性の低いパスワードを使用しない

- アイデンティティーベースの攻撃を検出して調査し、修復する

- 多要素認証とパスワード保護を実施する

- パスワード スプレー攻撃の可能性を調査する

Zscalerのガイダンス

- SaaSアプリケーションを継続的に評価し、設定ミス、過剰な権限、攻撃経路につながる悪意のある変更がないかを確認する

- Active DirectoryとEntra ID (旧Azure AD)を継続的に評価し、設定ミス、過剰な権限、攻撃経路につながる悪意のある変更がないかを確認する

- リスクの高い権限や設定ミスがあるユーザーを監視し、アイデンティティー攻撃に関連する可能性が高いDCSync、DCShadow、Kerberoastingなどの悪意のあるアクティビティーを検出する

- 封じ込めと対応ルールを実装し、アイデンティティー攻撃の検出時にアプリへのアクセスをブロックしたり、ユーザーやエンドポイントを隔離したりする

- 既存の検出および監視制御を回避するステルス攻撃に備えて、パスワード スプレー攻撃、Entra IDやActive Directoryの悪用、特権の昇格、ラテラル ムーブメントを検出するデセプションを実装する

攻撃の詳細

脅威アクターのMidnight Blizzardは長年にわたって、大々的な攻撃を何度も成功させてきました。今回はMicrosoftを標的としていますが、過去にはHewlett Packard EnterpriseやSolarWindsにも攻撃を仕掛けたとされています。攻撃を分析する専門家にとって、Microsoftの侵害は驚くことではないのです。

脅威アクターの中には国や組織の支援を受けるものもあり、Midnight Blizzardもその一つとなっています。こうした脅威アクターは従来のセキュリティ対策では防御できない攻撃を実行するために、SaaSアプリケーションやIDストアの設定ミスまたは権限を悪用して、アイデンティティーを侵害します。

このような攻撃戦術を使用する他の脅威グループとして、Evil Corp、Lapsus$、BlackMatter、Vice Societyなどが挙げられます。

Microsoftの侵害の場合、攻撃者はOAuthの仕組みと検出制御を回避する方法を熟知しており、悪意のあるアプリケーションを作成することで、企業環境への侵入を成功させています。そして、OAuthの権限を操作して、攻撃者自身にOffice 365 Exchangeのメールボックスへのフル アクセスを許可し、機密メールを盗み出せるようにしました。

セキュリティ上の課題

- アイデンティティーに狙いを定めた戦術:Midnight Blizzardはアイデンティティーを標的とする攻撃戦術を採用し、機密データへの入り口としてユーザーの認証情報を悪用しました。EDRのような従来の検出制御では、こうした攻撃に対処できません。

- OAuthアプリケーションの悪用:攻撃者はOAuthアプリケーションを巧みに悪用して検出を回避し、長期間にわたって環境内に潜み続けました。

- 設定ミス:Active Directory、Entra ID、SaaS環境内の設定ミスを特定することは依然として複雑な作業であり、防御側の盲点になりがちです。

攻撃の各ステップ

侵害前

今回の攻撃が発生する前、Microsoftではテスト テナント内の管理者がOAuthアプリを作成していました。このブログでは、このアプリを「TestApp」と呼びます。

理由は定かではありませんが、このアプリはその後、Microsoftの企業環境にインストールされました。その際に「Directory.ReadWrite.all」が付与され、ユーザーの作成やロールの割り当てが可能になったと考えられます。注目すべきは、このアプリが休止状態にあり、忘れ去られていた可能性があるということです。

ThreatLabzのメモ:アプリケーションやユーザーが増加するにつれ、これに関連する設定ミスや権限の問題もこれまで以上に深刻化しています。しかし、各組織のセキュリティ部門はこの問題を正確に把握できていない場合がほとんどです。多くの場合、このような死角が侵害の原因となっています。

初期アクセス

2023年11月下旬、MicrosoftのSaaS環境に対する偵察を開始したMidnight Blizzardはテスト テナントを発見し、その管理者アカウントに狙いを定めました。このアカウントはテスト アカウントであったため、パスワードは脆弱で推測しやすく、また、多要素認証(MFA)も設定されていませんでした。パスワード スプレー攻撃を採用した攻撃者は、パスワードを総当たりで入力してアクセス権を取得し、レジデンシャル プロキシを悪用して発信元を秘匿しました。こうして、攻撃者は管理者アカウントの不正利用を成功させました。

ThreatLabzのメモ:従来の脅威検出や監視制御では、有効な認証情報、MFAプロンプト爆撃、アイデンティティーを標的とするその他の攻撃戦術でユーザーを侵害する攻撃に対抗できません。

永続化

管理者アカウントを乗っ取った攻撃者はTestApp用の新しい秘密鍵を生成し、アプリがインストールされているすべての場所を制御できるようにしました。この戦術は、2020年のSolarWinds攻撃で確認された手法とほぼ同じです。

ThreatLabzのメモ:SaaSアプリケーションの権限に対する悪意のある変更を常に監視して、信頼性の高いアラートを出す仕組みがないと、このような攻撃はキル チェーンの初期アクセスのフェーズを簡単に通過してしまう恐れがあります。

権限昇格

攻撃者は、Microsoftの企業テナント内で付与されたTestAppの権限を利用して新しいユーザー(おそらく管理者)を作成し、アクセスをさらに拡大させました。その後、テナント内に別の悪意のあるOAuthアプリを展開して検出を回避し、永続性を確保すると、TestAppを利用してExchangeロールの「EWS.full_access_as_app」のような高い権限を付与しました。こうして、メールボックスに簡単にアクセスできるようにし、MFAによる保護を回避しました。

ThreatLabzのメモ:設定や権限の死角は、アイデンティティー自体にまで影響を及ぼします。そのため、設定ミス、過度に寛容なポリシー、攻撃者が侵害されたアイデンティティーから特権を昇格できるようにするその他の権限について、Active DirectoryやEntra IDを常に評価できる体制を構築することが重要です。また、攻撃対象領域を拡大させるようなIDストアの悪意のある変更も継続的に監視する必要があります。

ラテラル ムーブメント

インストールされたアプリの数や出所に関する情報は不明ですが、攻撃者がTestAppを使用して特権を付与したことは明らかです。こうして、Microsoftの上級管理職、セキュリティ担当者、法務部門などのメールボックスへの不正アクセスが発生しました。

ゼロトラストが必要な理由

ゼロトラスト アーキテクチャーは最も優れた安全なアプローチで、国家支援型の脅威アクターや組織的な攻撃者が使用するステルス攻撃から組織を守ります。

ゼロトラストを採用することで、ハブ&スポーク ネットワーク特有の弱点である環境内の問題が根本から解消されます。

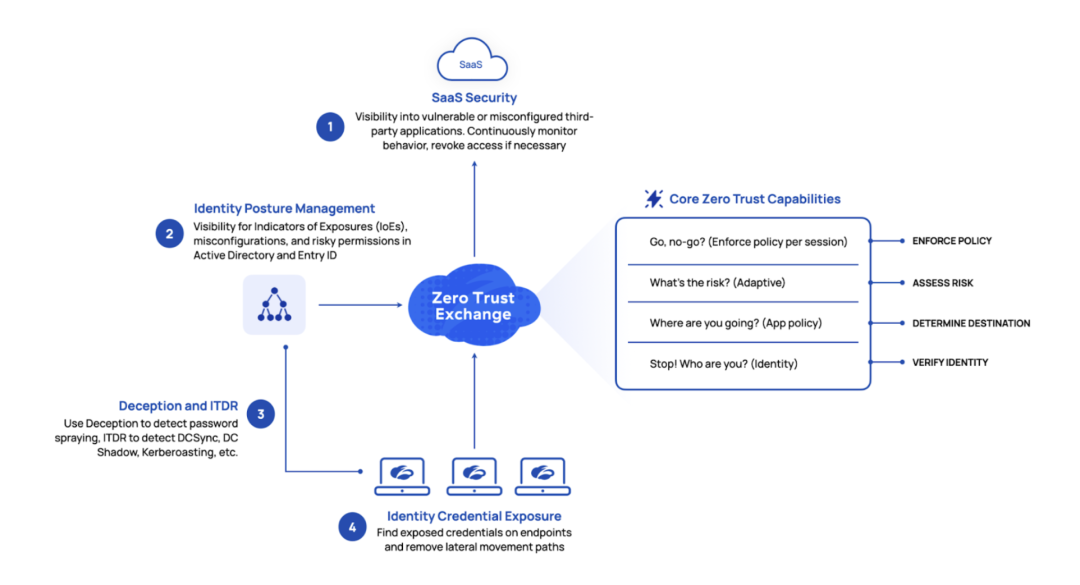

以下の図は、ゼロトラスト アーキテクチャーの概要を示しています。ここからは、なぜこのアーキテクチャーがMidnight Blizzardのような攻撃から組織をより効果的に保護できるのかを、この図をもとに解説していきます。

ゼロトラストのコア機能

ゼロトラスト アーキテクチャーの中核となるのが、インターネット アクセスとプライベート アクセスです。Zero Trust Exchangeは、ユーザーとアプリケーション間のすべての接続を仲介する交換機として機能し、インターネットからアプリケーションを見えなくすることで、外部の攻撃対象領域を排除します。また、セグメンテーションを使用して脅威のラテラル ムーブメントと攻撃の影響範囲を削減します。そのため、リスクの高いVPNが一切不要になります。Zero Trust Exchangeでは、アイデンティティーの検証、宛先の決定、リスクの評価、ポリシーの施行という4つのプロセスを経て初めて接続が確立されます。

ThreatLabzのメモ:Zscalerは、SaaSサプライ チェーン セキュリティ、アイデンティティー ポスチャー管理、ITDR、デセプション、アイデンティティー認証情報の公開防止を使用してゼロトラストのコア機能を拡張しています。これらの機能により、アプリケーションとアイデンティティーの設定ミスの排除、ステルス攻撃の検出、エンドポイント上で公開された認証情報の可視化が可能になるため、ラテラル ムーブメントを効果的に防止できます。ここからは、各機能の概要を紹介します。

SaaSセキュリティ

クラウドとSaaSアプリケーションへの移行は、組織のデジタル トランスフォーメーションを加速させていますが、その一方で、新たなセキュリティ上の課題も生み出しています。その中でも特に重要なのが、SaaSアプリケーションへの危険なバックドア接続を十分に可視化できていないという問題です。これは、Microsoftの侵害で悪用されたようなサプライ チェーンのリスクを生む原因にもなります。

SaaSセキュリティは、サードパーティー アプリへの接続、過剰な特権アクセス、リスクの高い権限をすべて可視化し、悪意のある変更を継続的に監視することで、セキュリティ態勢を強化します。これは、SaaS環境を保護するうえで重要なステップです。

アイデンティティー ポスチャー管理

10社中9社の組織がActive Directory攻撃にさらされており、2023年だけでもKerberoastingなどのアイデンティティーを狙った攻撃が583%増加しています。これは孤立した現象ではなく、Active Directoryやその他のアイデンティティー プロバイダーの設定ミスや過剰な権限が、この種の攻撃を増加させているのです。たとえば、MFAが設定されていない非特権アカウントが特権ロールを持つアプリケーションを制御できるような場合は、セキュリティ部門にアラートが通知されるべきですが、こういった体制を構築できている組織はほとんどありません。

アイデンティティー ポスチャー管理は、攻撃経路につながりかねないアイデンティティーの設定ミス、ポリシー、権限に関する情報をセキュリティ部門に提供することで、ゼロトラストを強化します。定期的な評価により、セキュリティ部門は修復ガイダンスを活用して、権限の取り消し、ポリシーの制限、設定ミスの修正を行うことができます。また、Active Directoryの悪意のある変更についても、セキュリティ部門にリアルタイムで警告します。

デセプションとITDR (アイデンティティー脅威の検知と対応)

Microsoftの侵害でも証明されたように、攻撃者はレジデンシャル プロキシを悪用してパスワード スプレー攻撃を仕掛け、攻撃の試行回数を制限することで検出を回避します。このような攻撃を非常に高い精度で検出するのが、デセプションです。従来の脅威検出や監視ソリューションとは異なり、実用的なアプローチで問題に対処します。デセプションでは複雑な検出ルールを設定することなく、Entra IDで作成されたデコイ ユーザーがパスワード スプレー攻撃を検出します。誤検知、過検知はほぼ発生しません。

ITDRは、DCSync、DCShadow、Kerberoastingなどのアイデンティティー固有の攻撃を検出できます。これらの攻撃を検出するには、検出エンジニアリングと大規模なトリアージが必要になります。

アイデンティティー認証情報の公開防止

今回の攻撃者が認証情報の侵害に使った戦術、技術、手順(TTP)は明らかにされていませんが、これまでもVolt Typhoon、Scattered Spider、BlackBasta、BlackCat、LockBitなどの脅威アクターがエンドポイントのファイルやレジストリー、その他のキャッシュに保存された認証情報や別の機密情報(ユーザー名、パスワード、認証トークン、接続文字列など)を悪用して攻撃を実行しています。

アイデンティティー認証情報の公開防止は、外部に公開されているエンドポイントの認証情報だけでなく、エンドポイントからのデータ アクセス パスやラテラル ムーブメントにつながる死角も可視化します。

ゼロトラストでMidnight Blizzardのような攻撃を検出して阻止

| 問題 | ソリューション | 仕組み | MITRE ATT&CKの戦術 |

| パスワード スプレー攻撃 | Zscaler Deception | Entra IDのデコイ ユーザー アカウントは、デコイ ユーザーの認証情報を使用してサインインしようとする試みを検出します。失敗または成功した試みは、パスワード スプレー攻撃などの攻撃を検出するためにログに記録されます | |

| 高い特権を持つアプリまたはSPN | Zscaler ITDR | ITDRは、特権ロールが設定されたアプリへのパス(所有者権限など)を持つ非特権アカウントを特定します | N/A |

| 高い特権を持つアプリまたはSPNの作成 | Zscaler SaaS Security | 継続的に監視し、危険なアプリが追加された場合、未確認の発行元によってアプリが作成された場合、アプリが長期間使用されていない場合にアラートを出します | これに対応する手法はありませんが、手法の性質の観点から、以下に挙げるものが攻撃に対する考え方に最も近似しています |

| 高い特権を持つユーザーの作成または修正 | Zscaler ITDR | 継続的に監視し、プリンシパルに特権的な権限が不正に追加された場合にアラートを出します | |

| アプリへのシークレットの追加 | Zscaler SaaS Security | 複数のアプリケーション シークレットを持つアプリケーションを特定します | T1098.001 - アカウント操作:追加のクラウド認証情報 |

| 無効化されたMFA | Zscaler ITDR | MFAが無効になっているアカウントを検出したり、任意のアカウントでMFAが無効になっている場合にアラートを出したりします | T1556.006 - 認証プロセスの変更:多要素認証 |

| 同意許可 | Zscaler SaaS Security | 「EWS.full_access_as_app」や「EWS.AccessAsUser.All」などのリスクが高いスコープが含まれているかどうかを監視し、アプリのリスク レベルを警告します |

次のステップ

- アイデンティティーは最大の弱点といえます。ゼロトラスト アーキテクチャーを実装しているかどうかにかかわらず、まずはアイデンティティーの設定ミスや、攻撃者が自身に特権を付与できる過剰な権限を可視化することが重要です。Zscaler ITDRによる無料のアイデンティティー ポスチャー評価を依頼してください。

- Zscaler SaaS Securityによる評価を依頼して、無秩序に拡大するSaaSを可視化し、攻撃者が永続性を確立できる危険なバックドア接続を検出してください。

- 他の脅威検出対策を導入している場合でも、デセプションを実装してください。これは最もROIの高い脅威検出制御の一つであり、EDRなどの制御を強化します。Zscaler Deceptionは、高度な攻撃者をあぶり出すための包括的なデコイのセットを備えています。

すでにZscalerを導入済みで、これらの評価やZscaler Deceptionのロールアウトに関するサポートをご要望のお客様は、担当のアカウント マネージャーまでご連絡ください。

このブログは役に立ちましたか?

免責事項:このブログは、Zscalerが情報提供のみを目的として作成したものであり、「現状のまま」提供されています。記載された内容の正確性、完全性、信頼性については一切保証されません。Zscalerは、ブログ内の情報の誤りや欠如、またはその情報に基づいて行われるいかなる行為に関して一切の責任を負いません。また、ブログ内でリンクされているサードパーティーのWebサイトおよびリソースは、利便性のみを目的として提供されており、その内容や運用についても一切の責任を負いません。すべての内容は予告なく変更される場合があります。このブログにアクセスすることで、これらの条件に同意し、情報の確認および使用は自己責任で行うことを理解したものとみなされます。