Zscalerのブログ

Zscalerの最新ブログ情報を受信

DeepSeekのアクセス制御:DeepSeekアプリケーションのブロックによるセキュリティの強化

DeepSeekは、新たに登場した生成AIアプリケーションです。他の生成AIアプリケーションと同様の強力な機能を提供しますが、適切に監視または制限されていない場合、その使用は重大なリスクをもたらす可能性があります。具体的には以下のようなリスクです。

- データ漏洩:組織の機密性の高い知的財産(ソース コードなど)の流出。

- コンプライアンス リスク:コンプライアンス要件に違反する可能性がある規制対象情報の不正な検索または取得。

Zscalerを利用する組織では、DeepSeekへのアクセスをブロックするURLポリシーを作成、施行することで、これらのリスクに対処できます。

ZscalerのURLポリシーを使用してDeepSeekをブロックする手順

1. DeepSeekのURLとドメインを特定する

- DeepSeekは通常、特定のURLを介して動作します。アプリケーションに関連付けられたプライマリー ドメインとサブドメイン(www.deepseek.com、chat.deepseek.com、cdn.deepseek.comなど)を収集、検証します。

- Zscalerのログと分析を使用して、既存のトラフィック パターンを監視し、DeepSeekの関連URLへのユーザーのアクセス試行を検証します。

2. アプリケーションのカスタムURLを作成する

DeepSeekアプリケーションのカスタムURLを作成します。カスタムURLの設定方法に関するヘルプ記事をご参照ください。

3. URLフィルタリング ポリシーを作成する

- URLとクラウド アプリ制御の設定を作成します。URLポリシーの設定方法に関するヘルプ記事をご参照ください。

4. ポリシーを施行する

- ポリシーを保存して有効化します。これにより、ZscalerのZero Trust Exchangeプラットフォームを通してルーティングされるすべてのユーザーで直ちに施行できます。

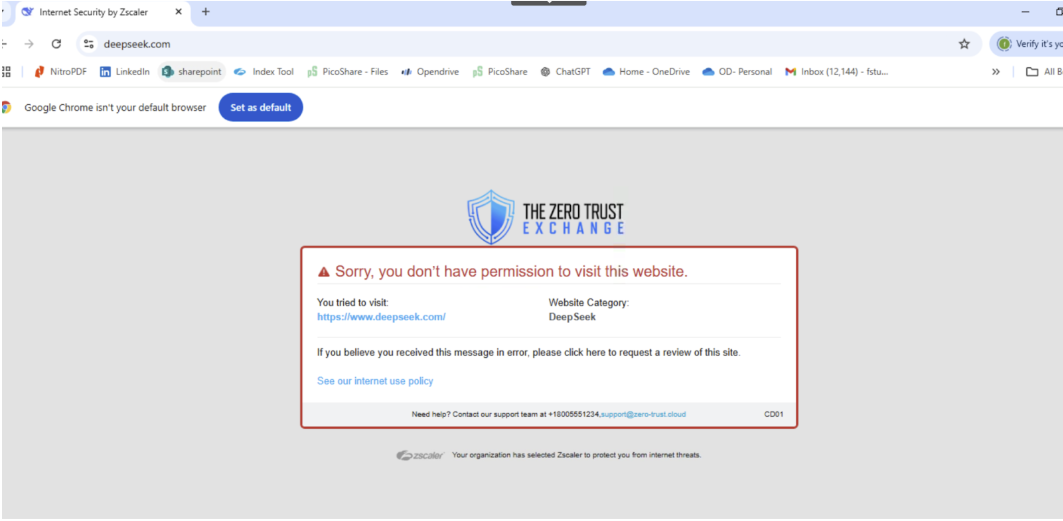

5. ポリシーをテストする

- Zscaler Zero Trust ExchangeでルーティングされるトラフィックがあるエンドポイントからDeepSeekのURLへのアクセスを試み、実装を検証します。リクエストがブロックされ、通知メッセージが表示されます。

- Zscalerのログを確認して、ポリシーの有効性を確認します。

6. アラートとレポートを有効にする

- ブロックされたDeepSeekのURLにユーザーがアクセスしようとした際、管理者に通知するようにアラートを設定します。

- Zscalerの分析機能とレポート機能を使用して、ポリシーを繰り返し回避しようとする行為など、傾向を監視します。

その他、推奨される対応

- ユーザー教育:データ保護とコンプライアンスの重要性を強調しながら、DeepSeekをブロックする理由を従業員に伝えます。

- 例外の監視:DeepSeekの進化に合わせてポリシーを定期的に再検討、更新し、例外や新しいリスクに対処します。

- Zscaler DLPとの統合:ポリシーを情報漏洩防止(DLP)ソリューションと統合して機密データの通信を制御することで、保護を強化します。

Zscalerの堅牢なURLポリシー施行によって、組織はコンプライアンスを維持し、機密情報を保護しながら、DeepSeekに関連するリスクを軽減できます。

お読みいただきありがとうございました

このブログは役に立ちましたか?

免責事項:このブログは、Zscalerが情報提供のみを目的として作成したものであり、「現状のまま」提供されています。記載された内容の正確性、完全性、信頼性については一切保証されません。Zscalerは、ブログ内の情報の誤りや欠如、またはその情報に基づいて行われるいかなる行為に関して一切の責任を負いません。また、ブログ内でリンクされているサードパーティーのWebサイトおよびリソースは、利便性のみを目的として提供されており、その内容や運用についても一切の責任を負いません。すべての内容は予告なく変更される場合があります。このブログにアクセスすることで、これらの条件に同意し、情報の確認および使用は自己責任で行うことを理解したものとみなされます。