/ Que sont les menaces internes ?

Que sont les menaces internes ?

Les menaces internes sont des risques de cybersécurité qui émanent de l’intérieur d’une entreprise, impliquant généralement des employés, des sous-traitants ou d’autres personnes de confiance qui ont accès à des données, des systèmes ou des réseaux sensibles. Ces menaces peuvent être intentionnelles (par exemple, un employé vole délibérément des informations confidentielles) ou involontaires (par exemple, un initié bien intentionné qui expose accidentellement des ressources critiques par négligence, des erreurs humaines ou de mauvaises pratiques de sécurité).

Types de menaces internes

Les menaces internes se présentent sous diverses formes, chacune posant des défis uniques à la posture de sécurité d’une entreprise. Ces menaces ont le potentiel de contourner les défenses traditionnelles telles que les pare-feu ou d’exploiter les faiblesses des mises en œuvre de VPN, ce qui les rend particulièrement dangereuses dans les environnements modernes hyperconnectés où la connectivité et l’accès sécurisé peuvent amplifier les risques.

Menaces internes malveillantes

Les initiés malveillants désignent des individus au sein d’une entreprise qui compromettent intentionnellement la sécurité pour leur profit personnel ou par rancune. Un employé mécontent qui vole la propriété intellectuelle de l’entreprise ou vend des identifiants d’accès à des cybercriminels en est un exemple classique. Ces menaces sont souvent motivées par des considérations financières, des griefs émotionnels ou un désir de vengeance, ce qui les rend particulièrement difficiles à détecter.

Étant donné que ces initiés disposent déjà d’un accès légitime à des données sensibles, ils peuvent facilement exploiter cet accès en l’absence de contrôles de sécurité appropriés. La prévention des menaces internes malveillantes exige une surveillance constante, une gestion stricte des accès et des analyses comportementales afin de détecter toute activité inhabituelle avant qu’elles ne causent des préjudices.

Exemple : Edward Snowden, un ancien contractant de la NSA, est l’un des exemples les plus connus d’initié malveillant. Il a divulgué des informations classifiées sur les programmes de surveillance mondiale menés par la NSA et ses partenaires. Ses actions étaient davantage guidées par des motivations idéologiques que par le profit financier, mais elles mettent en évidence les dommages qu’un seul initié peut infliger.

Menaces internes accidentelles

Les menaces internes accidentelles surviennent lorsque des employés ouvrent sans le savoir la porte à des cyberattaques. Il peut s’agir, par exemple, de la conséquence d’une escroquerie par phishing, d’une erreur de configuration des paramètres de sécurité ou d’un partage accidentel de fichiers confidentiels avec des personnes non autorisées. L’erreur humaine est l’une des causes les plus courantes des menaces internes, et sa fréquence souligne combien le recours aux seules défenses basées sur le périmètre ne suffit plus.

Pour lutter contre les menaces d’initiés accidentelles, les entreprises doivent déployer des programmes de formation et de sensibilisation en permanence.

Exemple : en 2017, un employé a accidentellement perdu une clé USB contenant des informations de sécurité sensibles liées aux opérations de l’aéroport d’Heathrow. La clé, qui contenait des informations relatives aux mesures de sécurité, aux horaires des patrouilles et aux déplacements de la Reine, a été découverte par un membre du public. Heureusement, cela n’a entraîné aucune violation majeure, mais l’incident a mis en évidence le fait que des actions accidentelles d’initiés, comme égarer des données sensibles, peuvent entraîner d’importants risques de sécurité.

Menaces internes par négligence

Les initiés négligents désignent des employés qui ne respectent pas les bonnes pratiques de sécurité, soit par négligence, soit par manque de sensibilisation. Il peut simplement s’agir de partager des mots de passe, d’utiliser des appareils non autorisés ou d’ignorer les protocoles de sécurité de base. Bien qu’ils ne soient pas malveillants, ces comportements créent de graves vulnérabilités que les hackers peuvent exploiter.

Pour atténuer les risques que représentent les initiés négligents, les entreprises doivent appliquer des politiques de sécurité strictes et responsabiliser les employés afin qu’ils les respectent.

Exemple : en 2020, un employé de Facebook a enfreint les politiques de l’entreprise en stockant des données non chiffrées liées aux fiches de salaire sur son ordinateur portable personnel. L’ordinateur portable a malheureusement été volé, exposant ainsi les informations sensibles d’environ 29 000 employés. Bien que rien n’indique que les données aient été utilisées à des fins malveillantes, cet acte de négligence aurait pu avoir de graves conséquences.

Menaces internes de tiers

Les menaces internes tierces proviennent de sous-traitants, de fournisseurs ou de partenaires qui ont accès aux systèmes ou aux données d’une entreprise. Bien que ces collaborateurs externes soient essentiels pour les opérations, ils introduisent des vecteurs de risque supplémentaires. Si un système tiers est compromis ou si les informations d’identification d’un sous-traitant sont volées, les hackers peuvent accéder à des informations sensibles, souvent sans être détectés.

Exemple : la violation de données de Home Depot est survenue parce que des hackers ont accédé aux systèmes de l’entreprise grâce à des informations d’identification dérobées à un fournisseur tiers. Cette violation a compromis 56 millions de numéros de cartes de crédit et met en évidence les risques que posent les tiers en l’absence de contrôles d’accès adéquats.

Gérer ces risques implique d’étendre les principes du moindre privilège aux utilisateurs tiers, en veillant à ce qu’ils bénéficient du minimum d’accès nécessaire et qu’ils soient surveillés en permanence lorsqu’ils interagissent avec les systèmes internes. L’utilisation de contrôles d’accès stricts et d’évaluations de sécurité régulières des partenaires tiers peut considérablement réduire cette menace.

Signes avant-coureurs et indicateurs de menaces internes

La détection des menaces internes exige une vigilance à plusieurs niveaux de sécurité. Voici quelques-uns des principaux signes avant-coureurs :

Indicateurs comportementaux

Les employés qui affichent des schémas d’accès inhabituels, tels qu’une connexion à des systèmes qu’ils n’utilisent pas habituellement, le transfert de grandes quantités de données ou la poursuite d’activités en dehors des heures de travail, peuvent signaler de potentielles menaces internes. Ces comportements s’écartent souvent des normes établies et justifient un examen plus approfondi.

Surveillance de l’empreinte numérique

Il est essentiel de surveiller le comportement numérique au moyen de systèmes d’analyse du comportement des utilisateurs (UBA) et de gestion de l’information et des événements de sécurité (SIEM). Ces outils permettent d’identifier les anomalies dans l’activité des utilisateurs, telles que les lieux de connexion inhabituels, les tentatives d’élévation de privilèges, les pics soudains d’accès aux données sensibles ou les transferts de données importants, qui pourraient indiquer une intention malveillante ou la compromission d’informations d’identification.

Préoccupations en matière de sécurité physique

Les menaces internes peuvent également se manifester dans le domaine physique, lorsque des employés ou des sous-traitants tentent d’accéder sans autorisation à des zones sécurisées. Il peut s’agir de contourner les contrôles de sécurité physique, de faire du talonnage ou d’utiliser des informations d’identification volées pour pénétrer dans des zones restreintes.

Comment le Zero Trust peut aider

L’intégration d’une approche Zero Trust peut atténuer les risques que posent les menaces internes. Grâce à une surveillance et une vérification continues, le Zero Trust garantit que même les utilisateurs internes doivent être authentifiés et autorisés à chaque étape. Cela limite les déplacements latéraux et minimise les dommages qu’un initié peut infliger, car son accès est restreint et constamment contrôlé. Le déploiement de mécanismes de détection robustes permet aux équipes de sécurité d’identifier et de neutraliser les menaces avant qu’elles ne puissent compromettre les systèmes critiques.

Conséquences des menaces internes

Les menaces internes peuvent dévaster les entreprises de nombreuses façons et sont souvent plus dommageables que les attaques externes. Voici quelques-unes des conséquences les plus importantes auxquelles les entreprises sont confrontées lorsque des menaces internes se matérialisent.

Pertes financières

La conséquence la plus immédiate et la plus tangible d’une menace interne est la perte financière. Qu’il s’agisse du vol direct d’actifs, de la perte de propriété intellectuelle ou du coût de la réponse à une violation de données, les entreprises sont souvent amenées à payer le prix fort en cas de compromission par un initié. Selon IBM, le coût moyen d’une violation de données en 2024 était de 4,88 millions de dollars. Les incidents internes peuvent être encore plus coûteux si l’on tient compte de la complexité de la détection et de la correction. De plus, les temps d’arrêt et les perturbations opérationnelles causés par des violations internes peuvent avoir de graves répercussions sur le chiffre d’affaires, ce qui aggrave encore les pertes.

Atteinte à la réputation

Au-delà de l’impact financier direct, les menaces internes peuvent gravement ternir la réputation d’une entreprise. Lorsque les données des clients sont exposées ou que des informations commerciales sensibles sont divulguées, la confiance des consommateurs est rapidement ébranlée. La violation des données de Target en 2013, qui a entraîné l’exposition de 40 millions de numéros de cartes de crédit et a gravement entamé la crédibilité du détaillant, en est un excellent exemple. Les clients considèrent souvent les violations comme un indicateur de mauvaises pratiques de sécurité, ce qui entraîne à la fois une perte immédiate d’activité et une érosion à long terme de la marque. Même une fois les problèmes techniques résolus, rétablir la confiance peut prendre des années, si tant est que cela soit possible.

Questions juridiques et de conformité

Les entreprises sont également exposées à d’importants risques juridiques et réglementaires en cas de menaces internes. Des réglementations telles que le RGPD, l’HIPAA et le CCPA fixent des exigences strictes sur la manière dont les entreprises doivent protéger les données sensibles. La non-conformité, qu’elle soit intentionnelle ou due à une négligence, peut entraîner de lourdes amendes et sanctions. Par exemple, en vertu du RGPD, les entreprises peuvent être condamnées à une amende pouvant aller jusqu’à 20 millions d’euros ou 4 % de leur chiffre d’affaires annuel mondial, le montant le plus élevé étant retenu. Outre les sanctions financières, les entreprises s’exposent également à des poursuites judiciaires de la part des parties affectées, ce qui fait encore grimper les coûts et augmente les dommages.

Les conséquences des menaces internes soulignent clairement la nécessité d’une architecture Zero Trust qui privilégie la vérification continue et limite les déplacements latéraux au sein d’un réseau. Il s’agit là d’un élément essentiel pour atténuer les risques posés par les menaces internes. En partant du principe qu’aucun utilisateur, interne ou externe, ne doit être intrinsèquement digne de confiance, les organisations peuvent imposer des contrôles plus stricts et surveiller les comportements anormaux, réduisant ainsi la probabilité qu’un initié puisse causer des dommages étendus.

Stratégies d’atténuation des menaces internes

Une atténuation efficace des menaces internes exige une approche à plusieurs facettes qui combine la technologie, les politiques et la formation. En adoptant une stratégie globale, les entreprises peuvent détecter, contenir et prévenir de manière proactive les incidents internes potentiels avant qu’ils ne s’aggravent.

Déploiement d’un programme de lutte contre les menaces internes

L’élaboration d’un programme de gestion des menaces internes (ITP ou Insider Threat Program) est une étape fondamentale dans la gestion des risques. Un programme bien structuré aide les entreprises à gérer systématiquement les vulnérabilités liées aux initiés. Les principales étapes sont les suivantes :

- Évaluation des risques : identifiez et hiérarchisez les ressources, les données et les systèmes les plus vulnérables aux menaces internes.

- Création de politiques : élaborez des politiques claires et applicables qui décrivent les comportements acceptables, les contrôles d’accès et les protocoles de signalement des incidents.

- Suivi du comportement des utilisateurs : appliquez une surveillance continue de l’activité des utilisateurs, en particulier celle des employés ou des sous-traitants à haut risque.

- Planification de la réponse aux incidents : établissez un plan de réponse formel qui comprend des procédures d’enquête, des stratégies de confinement et des protocoles de communication.

- Évaluation périodique : auditez et mettez à jour régulièrement le programme afin de l’adapter aux menaces émergentes et à l’évolution des besoins de l’entreprise.

Architecture de sécurité Zero Trust

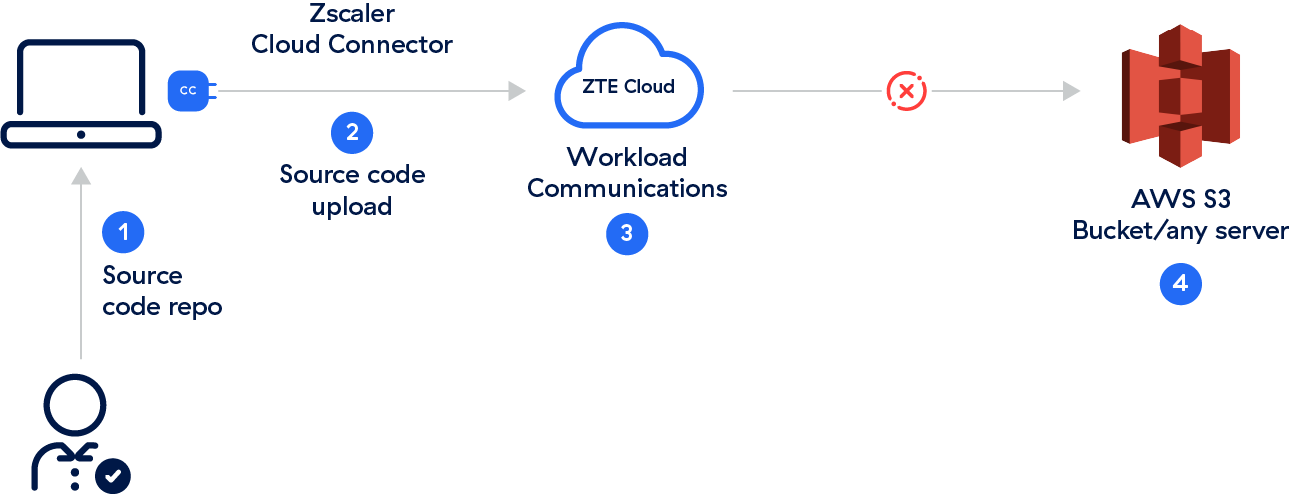

Un modèle de sécurité Zero Trust réduit considérablement le risque de menaces internes en appliquant des contrôles d’accès stricts et en vérifiant en permanence l’identité des utilisateurs. En adoptant une approche « ne jamais faire confiance, toujours vérifier », le Zero Trust limite les déplacements latéraux au sein du réseau d’une entreprise, garantissant que les utilisateurs n’ont accès qu’aux ressources dont ils ont besoin, quand ils en ont besoin. Cette architecture s’intègre également aux solutions de surveillance, offrant une visibilité en temps réel sur les comportements des utilisateurs et révoquant automatiquement l’accès en cas d’activité suspecte. Le déploiement du Zero Trust peut considérablement réduire la surface d’attaque, ce qui en fait un puissant outil d’atténuation contre les menaces internes

Programmes de formation et de sensibilisation

Il est essentiel de sensibiliser les employés à l’importance de la cybersécurité et de la prévention des menaces internes. Des programmes de formation bien menés garantissent que l’ensemble du personnel, des cadres aux nouveaux employés, comprend les risques et les responsabilités qui lui incombent. La formation doit couvrir les bonnes pratiques, telles que la reconnaissance des tentatives de phishing, la sécurisation des informations d’identification privilégiées et le signalement des activités suspectes. Les campagnes de sensibilisation peuvent également mettre en avant des études de cas réelles qui illustrent les préjudices que peuvent causer les menaces internes, renforçant ainsi l’importance de la vigilance.

Solutions de surveillance et de détection

Les outils de surveillance avancés constituent un élément essentiel de l’atténuation des menaces internes. Les solutions de gestion des accès privilégiés (PAM) limitent et suivent les actions des utilisateurs qui disposant de privilèges élevés, réduisant ainsi les risques liés aux initiés malveillants ou négligents. Les systèmes de protection contre la perte de données (DLP) surveillent les transferts de données non autorisés ou les fuites, ce qui garantit que les informations sensibles demeurent au sein de l’entreprise. Les solutions d’analyse du comportement des utilisateurs (UBA) s’appuient sur l’apprentissage automatique pour détecter les comportements anormaux susceptibles d’indiquer une intention malveillante, tels que des accès à des heures inhabituelles ou des pics de téléchargement de données. Ensemble, ces outils offrent une défense à plusieurs niveaux contre les activités internes.

Zscaler protège contre les menaces internes

Zscaler propose une suite complète de solutions pour protéger les organisations contre les menaces internes en combinant des technologies de pointe, des analyses en temps réel et les principes de Zero Trust. Zscaler Cyberthreat Protection atténue les menaces internes grâce à la détection des menaces optimisée par l’IA, à l’inspection TLS/SSL inline et à des outils tels que Advanced Threat Protection, Browser Isolation et Cloud Sandbox pour prévenir la perte de données et les déplacements latéraux.

Le composant Zscaler Risk360™ permet aux entreprises de quantifier les risques grâce à des informations exploitables, de fournir des rapports destinés au conseil d’administration et de hiérarchiser les mesures correctives en fonction de facteurs de risque granulaires. Ces solutions garantissent une identification, une évaluation et une atténuation proactives des menaces internes. Pour arrêter les menaces internes avant qu’elles ne prennent de l’ampleur, Zscaler ITDR™ (Identity Threat Detection and Response) propose une surveillance continue des systèmes d’identité, détectant les attaques telles que Kerberoasting et l’élévation de privilèges tout en fournissant des conseils de correction pour les erreurs de configuration d’identité.

De plus, Zscaler Deception™ déploie des leurres pour détecter les comportements internes malveillants et le déplacement latéral des menaces, garantissant ainsi une détection et un confinement précoces des actions malveillantes. Ensemble, ces solutions forment un cadre Zero Trust unifié qui protège les données sensibles et les systèmes critiques contre les menaces internes.

Principales caractéristiques de la protection contre les menaces internes de Zscaler :

- Zscaler Cyberthreat Protection propose une détection des menaces optimisée par l’IA, une inspection TLS/SSL, et des outils tels que Cloud Sandbox et Browser Isolation pour prévenir et détecter les activités malveillantes.

- Zscaler Deception™ déploie des leurres et des appâts qui imitent des ressources réelles pour détecter et arrêter les déplacements latéraux et les activités internes malveillantes.

- Zscaler Risk360™ fournit un score de risque complet et des informations exploitables pour enquêter sur des problèmes spécifiques et les corriger.

- Zscaler ITDR™ offre une surveillance continue de l’identité pour détecter les attaques telles que DCSync, DCShadow et l’élévation de privilèges. Ce composant émet également des alertes en temps réel et corrige les erreurs de configuration.

- L’architecture Zero Trust unifiée garantit un accès sur la base du moindre privilège, en minimisant la surface d’attaque et les opportunités de menaces internes.

En intégrant ces solutions, Zscaler fournit une protection inégalée contre les menaces internes avec une approche Zero Trust proactive.