Le philosophe grec Héraclite a dit un jour : « Le changement est la seule constante de la vie ». Cette affirmation s’applique parfaitement à l’espace de travail moderne. Vos utilisateurs, données et applications étaient autrefois relégués au siège social et dans le data center. Mais aujourd’hui, 50 % de l’ensemble des données d’entreprise sont stockées dans le cloud et 70 % des applications qu’utilisent les entreprises sont basées sur le SaaS. Et nul ne peut ignorer le fait que, bien que déjà amorcé, la pandémie mondiale a rapidement accéléré le passage au télétravail. Du jour au lendemain, les organisations ont constaté une augmentation de 300 % du nombre de leurs employés qui ont adopté le télétravail.

Même si les chiffres pourraient s’ajuster dans une certaine mesure lorsque nous verrons la fin de la pandémie, la réalité est que cette dynamique ne s’inversera pas. Le télétravail est là pour rester, au minimum sous la forme d’un espace de travail hybride. Les données seront encore plus distribuées entre les cloud, les applications et les appareils des utilisateurs répartis dans le monde entier. Et les entreprises continueront de profiter des avantages liés à la migration des applications du data center vers les cloud publics et le SaaS.

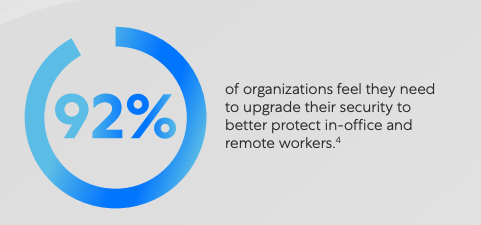

Ces transitions exigent des changements qui vont au-delà de ce que l’on peut voir de prime abord. Les entreprises qui adoptent la transformation digitale se rendent compte rapidement que les anciennes méthodes consistant à protéger le périmètre et à faire confiance à tout ce qui s’y trouve ont peut-être fonctionné dans le passé, mais qu’elles ne sont tout simplement pas adaptées à leur nouvelle réalité. Il n’y a plus de périmètre. Alors, comment pouvez-vous miser sur votre sécurité avec des pare-feu et des tactiques basées sur le périmètre ? 92 % des entreprises se rendent compte que c’est impossible et reconnaissent la nécessité d’améliorer leur sécurité pour mieux protéger cette nouvelle réalité du personnel hybride.

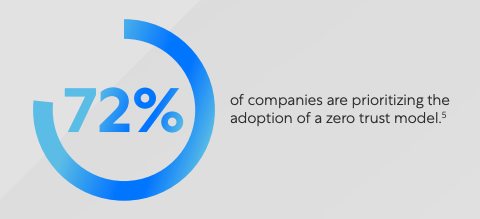

Mais la question demeure : comment faire ? Selon Cybersecurity Insiders, 72 % des entreprises privilégient l’adoption d’un modèle Zero Trust. Le Zero Trust constitue une stratégie, une base de votre écosystème de sécurité qui repose sur le principe de l’accès sur la base du moindre privilège et sur l’idée que les utilisateurs ne doivent pas être intrinsèquement considérés comme fiables.

Les entreprises se rendent rapidement compte qu’il n’est pas possible d’appliquer le modèle Zero Trust avec des pare-feu et des VPN. En réalité, 47 % des entreprises ne sont pas convaincues que leurs technologies existantes les aideront à appliquer le modèle Zero Trust. Malheureusement, les 53 % restants placeront les utilisateurs sur le réseau de l’entreprise, faisant à tort confiance à leurs technologies existantes.

La connexion des utilisateurs au réseau d’entreprise crée des défis importants pour établir le Zero Trust. Les passerelles VPN disposent d’un écouteur entrant ouvert pour permettre aux utilisateurs distants de se connecter. Malheureusement, cela permet également aux hackers de découvrir le réseau et d’y accéder facilement. Une fois sur le réseau, la confiance inhérente accordée à l’utilisateur permet aux menaces et aux hackers de facilement se déplacer latéralement à travers le réseau pour localiser et exploiter des actifs et des données de valeur.

Pour éviter de connecter les utilisateurs au réseau, les entreprises choisissent parfois de publier les applications sur Internet, exposant ainsi les adresses IP afin que les employés puissent trouver les applications et y accéder plus facilement. Mais cela ne fait que déplacer la surface d’attaque de l’infrastructure de connectivité vers l’application elle-même, ce qui n’est pas une amélioration et comporte souvent encore plus de risques.

L’inspection du trafic chiffré est plus critique que jamais, car les attaques sur les canaux chiffrés ont augmenté de 314 % l’année dernière. Toutefois, les solutions qui s’appuient sur des pare-feu passthrough disposent d’une capacité limitée à inspecter le trafic chiffré en ligne et à grande échelle. Même si elles pouvaient inspecter le trafic, l’approche passthrough permet au contenu d’atteindre sa destination avant que l’analyse ne soit terminée, ne signalant un problème qu’une fois qu’il s’est produit et qu’il s’est potentiellement propagé à l’ensemble de votre réseau.

Alors, si vos pare-feu et VPN ne sont pas adaptés au Zero Trust, que pouvez-vous faire ? Selon Socrate, « le secret du changement est de concentrer toute son énergie non pas à lutter contre le passé, mais à construire l’avenir ». À ce titre, Zero Trust requiert une approche fondamentalement différente. Au lieu d’une confiance aveugle et d’une segmentation complexe du réseau, caractéristiques des solutions basées sur un pare-feu, le Zero Trust autorise les connexions en utilisant l’identité et le contexte, où le contexte est basé sur la politique de l’entreprise et réévalué de manière dynamique à mesure que les conditions changent.

Le Zero Trust requiert une plateforme inline dotée de trois capacités essentielles. Premièrement, elle doit être capable d’éliminer le déplacement latéral des menaces en connectant les utilisateurs directement et uniquement aux applications dont ils ont besoin dans le cadre de leur travail, sans jamais les placer sur le réseau de l’entreprise. Deuxièmement, elle doit minimiser la surface d’attaque en rendant les utilisateurs et les applications invisibles sur Internet, car un hacker ne peut attaquer ce qu’il ne voit pas. Enfin, elle doit mettre un terme aux menaces et aux pertes de données, ce qui implique une inspection complète de tout le trafic, y compris le trafic chiffré, sans entraver les performances des applications.

« Le changement est la loi de la vie. Et ceux qui ne regardent que vers le passé ou le présent manqueront certainement l’avenir. » John F. Kennedy

Pour réussir leur transformation digitale, les organisations doivent adopter une nouvelle approche de la mise en réseau et de la sécurité, une approche qui permet un véritable Zero Trust. Chaque jour, Zscaler Zero Trust Exchange aide les équipes informatiques à adopter le Zero Trust durant leur parcours de transformation. Zero Trust Exchange sécurise plus de 200 milliards de transactions et prévient chaque jour plus de 7 milliards d’incidents de sécurité et de violations de politiques, tout en traitant plus de 200 000 mises à jour de sécurité uniques pour garantir la sécurité de votre entreprise.

Pour en savoir plus sur la façon dont Zscaler peut vous aider à accomplir votre transformation en toute sécurité grâce au Zero Trust, téléchargez notre livre blanc gratuit, « Les cinq principaux risques liés aux pare-feu de périmètre et l’unique moyen de les surmonter », et inscrivez-vous à notre webinaire, « Pourquoi les pare-feu ne peuvent pas assurer le Zero Trust ».