/ O que é segurança 5G?

O que é segurança 5G?

A segurança 5G é uma área de segurança de redes sem fio focada em redes sem fio de quinta geração (5G). As tecnologias de segurança 5G ajudam a proteger a infraestrutura 5G e os dispositivos habilitados para 5G contra perda de dados, ataques cibernéticos, hackers, malware e outras ameaças. Em comparação com as gerações anteriores, o 5G faz maior uso de virtualização, fatiamento de rede e redes definidas por software (SDN), tornando-o vulnerável a novos tipos de ataques.

Por que a segurança 5G é importante?

À medida que a tecnologia 5G for implementada em cada vez mais países, ela terá um enorme impacto nas infraestruturas críticas e nas indústrias globais. No entanto, os avanços tecnológicos do 5G também trazem novos e maiores riscos de segurança cibernética que operadores de telecomunicações e seus clientes não podem ignorar, incluindo:

- Superfície de ataque expandida: mais dispositivos conectados e mais infraestrutura migrando para a nuvem criam uma gama mais ampla de pontos de entrada para serem explorados pelos criminosos cibernéticos. E como o 5G permite a interconexão de milhões de dispositivos por quilômetro quadrado (vs. dezenas de milhares de dispositivos habilitados para 4G LTE e Wi-Fi), um dispositivo explorado pode levar a vulnerabilidades em cascata, comprometendo ecossistemas inteiros.

- Vulnerabilidades de fatiamento de rede: a infraestrutura 5G permite o fatiamento da rede, criando vários segmentos de rede virtual lado a lado em uma rede 5G, cada um atendendo aplicativos, empresas ou setores verticais específicos. Isso é eficiente, mas abre as portas para ataques nos segmentos e outros novos riscos. Os segmentos precisam ser isolados e segmentados com segurança para evitar que os invasores se movam lateralmente.

- Riscos da cadeia de suprimentos: a adoção do 5G depende de uma cadeia de abastecimento global de hardware, software e serviços. Garantir a segurança de todos os componentes é um desafio, pois agentes mal-intencionados podem tentar comprometer um ou mais pontos da cadeia de suprimentos de hardware/software para se infiltrar em redes e dispositivos 5G.

- Preocupações sobre a privacidade dos dados: as redes 5G são compatíveis com a troca e o processamento massivos de dados, criando preocupações sobre a privacidade em torno das quantidades cada vez maiores de dados pessoais/sigilosos envolvidos. O acesso não autorizado a dados geralmente leva ao roubo de identidade, fraude e outros usos indevidos.

- Ameaças a infraestruturas críticas: à medida que a tecnologia 5G se integra com infraestruturas críticas nacionais, como redes elétricas, sistemas de transporte e instalações de saúde, uma violação pode ter sérias implicações na segurança pública, na saúde dos pacientes, nas operações industriais, na segurança nacional ou até mesmo na estabilidade econômica.

Embora o 5G esteja preparado para impulsionar a próxima geração de transformação tecnológica entre setores, governos e mais, ele também acarreta riscos de segurança maiores (e, em alguns casos, não quantificados).

Benefícios da segurança 5G

Os prestadores de serviços e operadores de redes móveis têm a responsabilidade de garantir a privacidade, a segurança e a integridade dos dados e operações dos clientes nas suas redes 5G. Com medidas de segurança eficazes em vigor, os fornecedores e operadores podem:

- Aproveitar o monitoramento e a análise de segurança em tempo real para detectar e responder mais rapidamente a possíveis ameaças à segurança

- Minimizar o impacto dos ataques cibernéticos e reduzir os custos associados e os danos à reputação

- Demonstrar compromisso com a integridade dos dados e operações dos clientes, ganhando sua lealdade e confiança

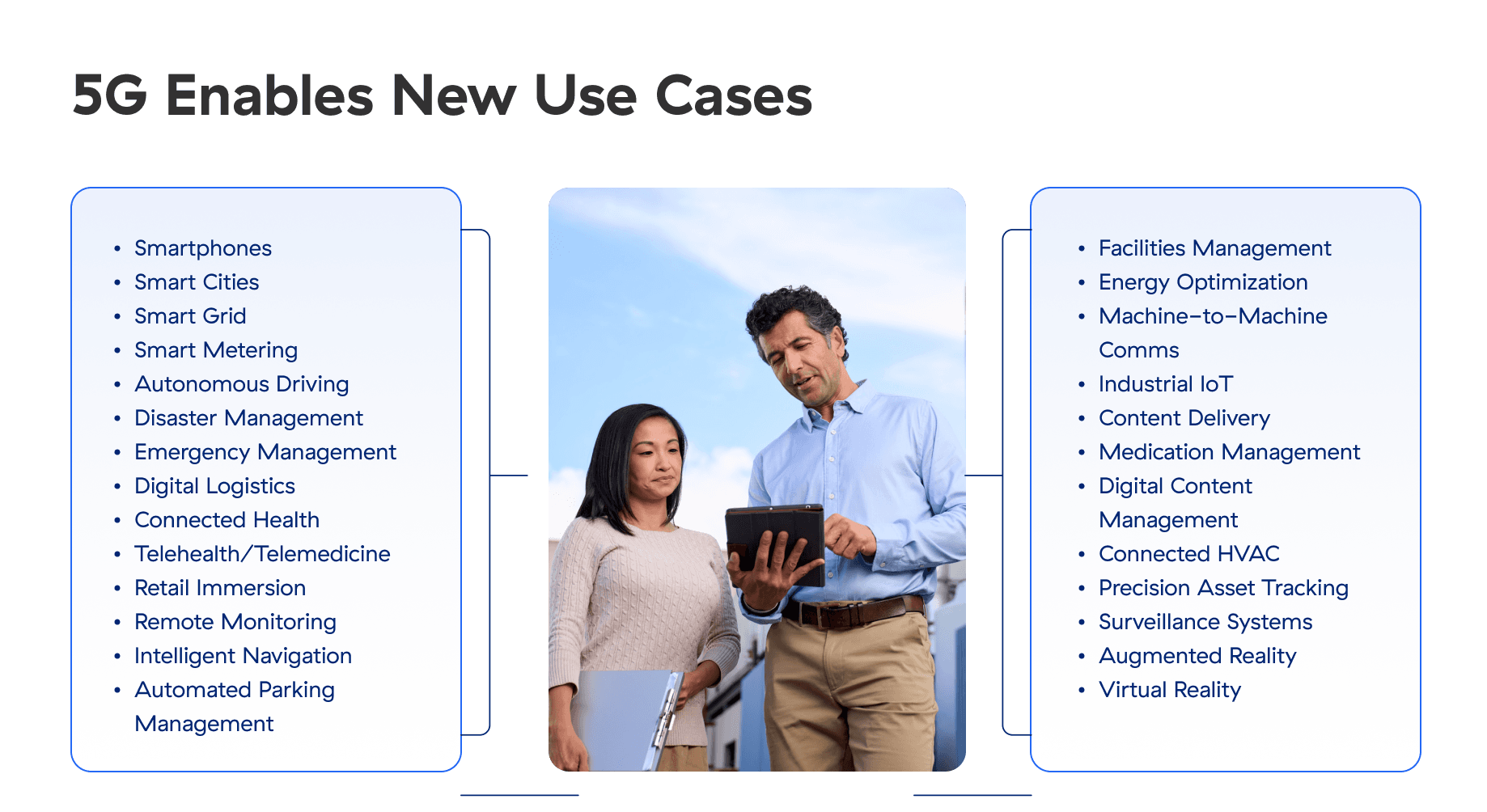

Com a fabricação inteligente (Indústria 4.0) em pleno andamento, as empresas que usam dispositivos de Internet das Coisas (IoT) querem usar redes 5G para manter seus dispositivos de IoT conectados e funcionando.

Como funciona o 5G?

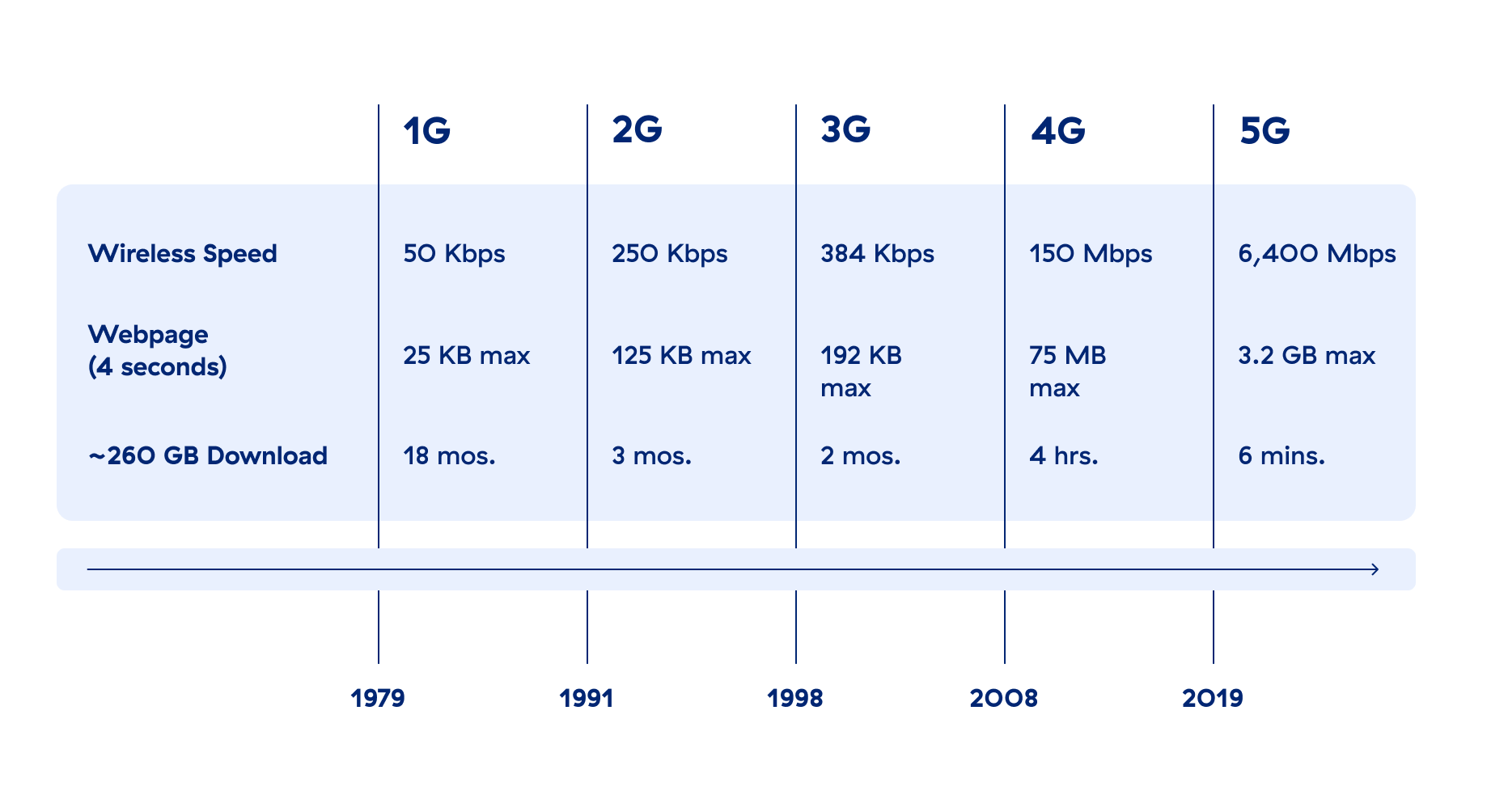

O 5G utiliza uma ampla combinação de bandas de rádio que atingem velocidades de até 10 Gbps (de 10 a 100 vezes mais rápidas que o 4G-LTE), o que em breve fará com que as experiências na web que hoje parecem “rápidas o suficiente” lembrem os dias da internet discada. O 5G oferece latência ultrabaixa, o que se traduz em desempenho de rede quase em tempo real. Enquanto um pacote de dados poderia anteriormente levar de 20 a 1.000 milissegundos (ms) para chegar do seu laptop ou smartphone a uma carga de trabalho, o 5G pode reduzir esse tempo para alguns milissegundos quando o caso de uso exigir.

Naturalmente, há mais do que isso: a velocidade física por si só não reduz a latência. Vários fatores, incluindo distância, congestionamento de largura de banda, deficiências de software e processamento e até obstáculos físicos, podem contribuir para a alta latência.

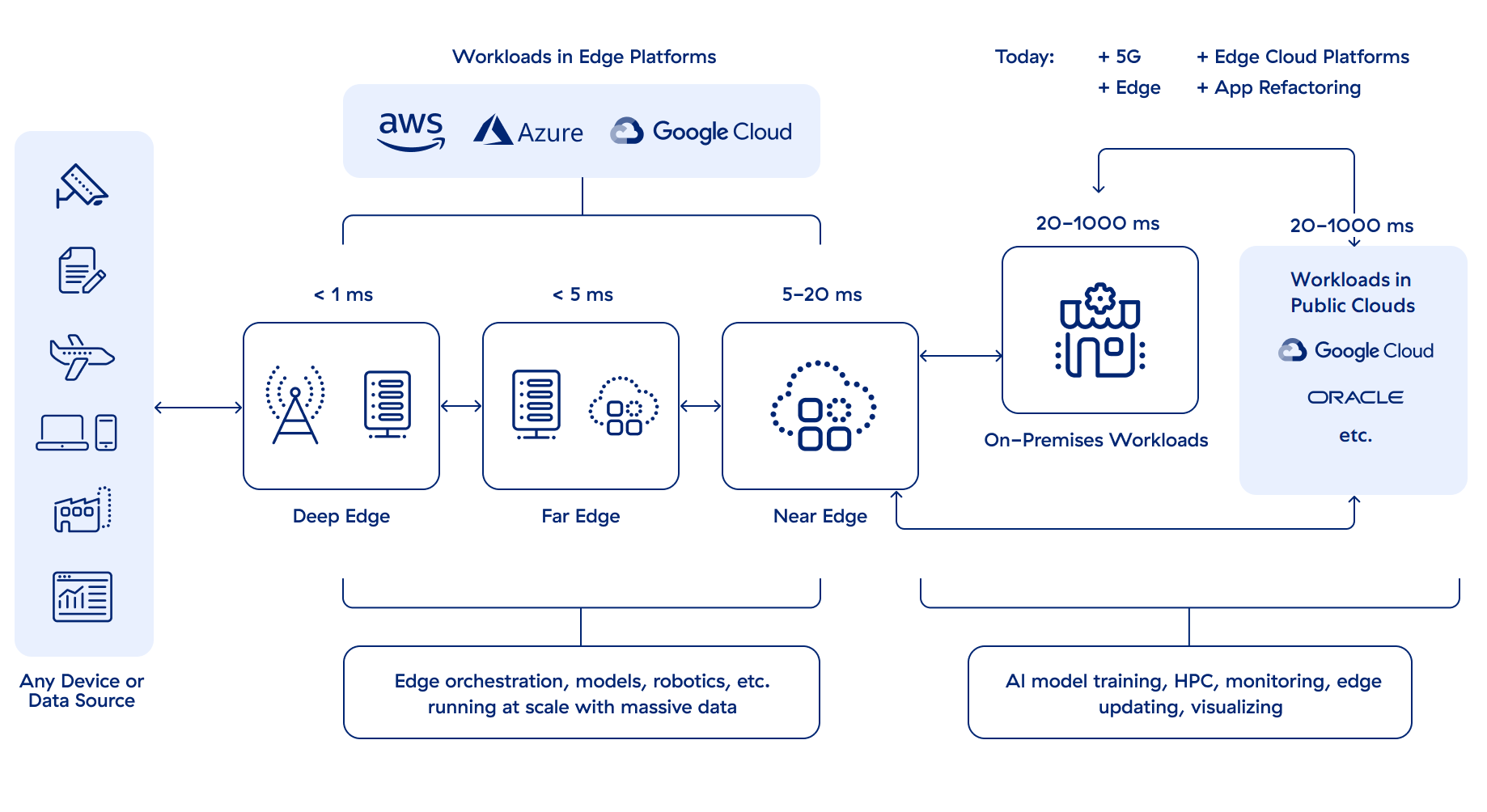

Para alcançar latência ultrabaixa, o que os recursos de computação mais precisam é estar próximos dos dispositivos do usuário final. Ter servidores localizados fisicamente próximos aos dispositivos do usuário final é chamado de “computação de borda”. O tipo de computação de borda varia de acordo com o intervalo de latência:

- Far Edge (borda distante): entre 5 e 20 ms de latência; mais longe da nuvem e mais perto dos dispositivos

- Near Edge (borda próxima): mais de 20 ms de latência; mais perto da nuvem do que dos dispositivos

- Deep Edge (borda profunda): menos de 5 ms de distância dos dispositivos

Um esquema básico de rede 5G – onde sua rede começa (ou termina)?

O caso de uso, os requisitos de latência e o orçamento influenciam o nível de computação de borda necessário. Nem tudo precisa de desempenho próximo ao tempo real, mas muitas coisas precisam de “tempo real suficientemente bom”, para o qual até 20 ms são suficientes.

O 5G também foi projetado para ser altamente dimensionável para dispositivos conectados. As redes de acesso por rádio atualizadas podem atender mil vezes mais largura de banda por unidade de área e 100 vezes mais dispositivos conectados do que o 4G LTE. Dispositivos móveis pessoais, dispositivos empresariais, sensores inteligentes, veículos autônomos, drones, entre outros podem compartilhar a mesma rede 5G sem degradação do serviço.

5G vs. 4G

O 4G e o 5G são tecnologias de telecomunicações sem fio de alta velocidade para dispositivos móveis.

Em termos de recursos técnicos, o 4G oferece taxas de dados de até cerca de 100 Mbps, enquanto o 5G pode oferecer até 20 Gbps. Para a comunicação entre dispositivos, a latência do 4G varia de cerca de 60 a 100 milissegundos, enquanto o 5G pode oferecer uma latência muito menor, possivelmente abaixo de 5 milissegundos. E quando se trata de largura de banda e volume de conexões, uma rede 4G pode atender vários milhares de dispositivos em um quilômetro quadrado, enquanto uma rede 5G pode atender um milhão.

No entanto, a infraestrutura mais complexa do 5G também amplia sua superfície de ataque, e com muito mais dispositivos conectados e taxas de transferência de dados muito mais rápidas do que o 4G, o 5G é significativamente mais vulnerável a ataques cibernéticos. Além disso, o uso de novas tecnologias, como virtualização e redes definidas por software em redes 5G, pode levar a novas vulnerabilidades que os criminosos poderão explorar.

Finalmente, uma das diferenças mais críticas entre as gerações: o 5G funciona na borda da rede, e não dentro da infraestrutura tradicional da qual o 4G depende. Por extensão, a segurança não pode ser fornecida de forma eficaz pela infraestrutura de rede tradicional e, em vez disso, deve ser fornecida também na borda da rede.

A seguir, analisaremos o 5G em relação à computação de borda e à segurança.

Como o 5G funciona com a computação de borda?

A tecnologia 5G e a computação de borda (computação distribuída que permite o processamento e armazenamento de dados na borda da rede) estão transformando a forma como nos comunicamos e fazemos negócios. Melhorias na velocidade, transmissão de dados em tempo real e densidade da rede móvel são os pilares da conectividade moderna, fornecendo a capacidade essencial para dispositivos conectados à IoT, automação, interfaces de VR e realidade aumentada, cidades inteligentes e mais.

De fato, o 5G fornece a conectividade de alta velocidade e a baixa latência necessárias para que a computação de ponta funcione de maneira eficaz. Os dados podem ser transmitidos e recebidos quase instantaneamente, oferecendo comunicação e análise em tempo real para dar suporte a serviços urgentes e outras aplicações que exigem resposta imediata, como algumas funções da Indústria 4.0.

Entre muitos outros fatores do projeto da rede 5G, a proximidade física do dispositivo é fundamental para alcançar baixa latência. Isso significa que a infraestrutura básica da rede, o servidor de aplicativos e, principalmente, a infraestrutura de segurança precisam ser realocados dos data centers centralizados para a borda da rede, mais perto dos usuários. Para isso, as organizações precisam buscar o zero trust.

Desafios de segurança do 5G

O padrão 5G afirma explicitamente que a segurança é um princípio fundamental de design. Isso geralmente significa que você lerá que o “5G é seguro por padrão”. Em outras palavras, o 5G foi projetado para ser seguro.

A realidade é que a segurança do 5G está limitada à própria rede. Ela não se estende aos dispositivos e cargas de trabalho que os clientes usarão para se comunicar por meio de uma rede 5G.

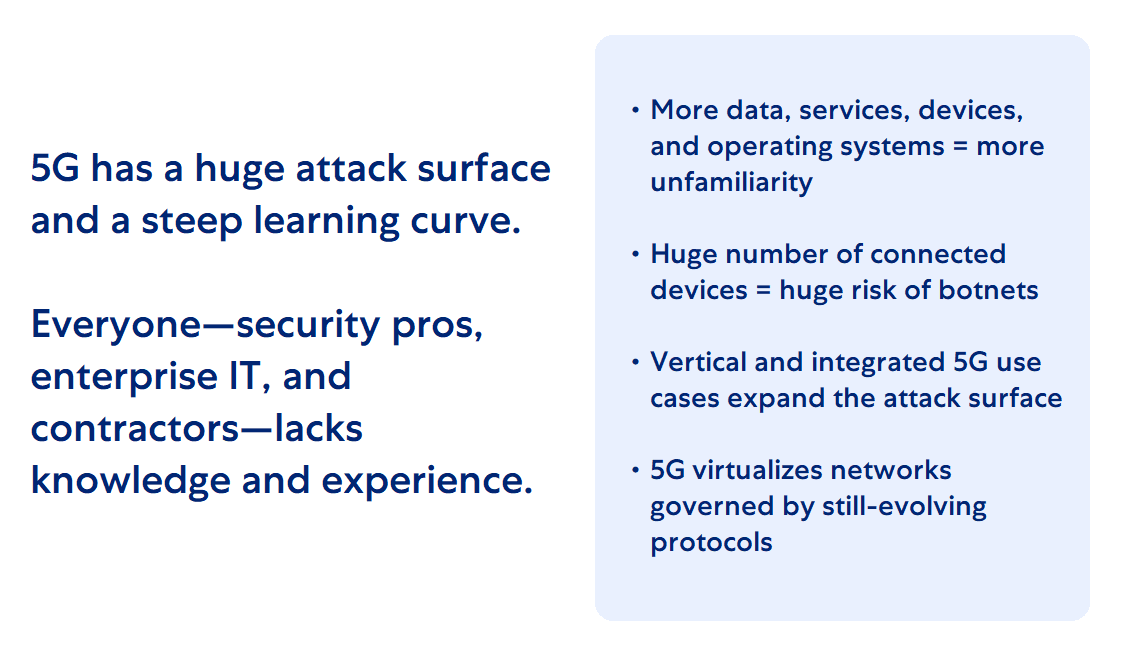

Portanto, embora o 5G signifique mais dados, serviços, dispositivos, sistemas operacionais, virtualização e uso da nuvem, também significa que a superfície de ataque do 5G é enorme e que as cargas de trabalho da borda são os novos alvos preferidos de muitos invasores.

A segurança 5G tem uma curva de aprendizagem acentuada, e muitos profissionais de segurança, TI empresariais e subcontratados não têm o conhecimento e a experiência necessários para proteger aplicativos executados em redes 5G. Assim como a união dos sistemas de TI de grande escala a redes de telecomunicações sem fios, o 5G necessita de especialistas em segurança cibernética qualificados em ambos os mundos.

5G e zero trust para segurança máxima

O zero trust simplifica a proteção de cargas de trabalho e dispositivos 5G/de borda, o que significa que as organizações que o adotarem acharão mais fácil, rápido e seguro adotar o 5G e os desafios de segurança que o acompanham.

O zero trust é a arquitetura para monitoramento de segurança abrangente, controles de acesso granulares baseados em risco, automação de segurança de sistema coordenada em toda a infraestrutura e proteção em tempo real de ativos de dados críticos em um ambiente de ameaças dinâmico.

Como a Zscaler pode ajudar: adote o modelo de segurança zero trust

A arquitetura zero trust da Zscaler para o 5G privado protege e simplifica implantações 5G privadas para a base 5G centralizada, ajudando os provedores a:

- Oferecer conectividade zero trust: proteja a conectividade site a site pela internet sem uma rede roteável (5G UPF para Core) e garanta que os usuários e dispositivos (UE) não estejam na mesma rede roteável que os aplicativos no MEC, DC e nuvem.

- Proteger aplicativos e dados: minimize a superfície de ataque de entrada e saída e identifique vulnerabilidades de carga de trabalho, configurações incorretas e permissões excessivas.

- Proteger as comunicações: evite o comprometimento e a perda de dados com a inspeção integrada de conteúdo.

- Fornecer gerenciamento da experiência digital: resolva rapidamente problemas de desempenho com visibilidade sobre o desempenho de dispositivos, redes e aplicativos.

Os App Connectors, Branch Connectors e Cloud Connectors do Zscaler Private Access, juntamente com o Zscaler Client Connector, podem proteger dispositivos e cargas de trabalho de clientes em redes 5G hoje. Uma versão do Branch Connector projetada para proteger as principais tecnologias 5G contra violações foi lançada em meados de 2023, com melhorias adicionais chegando em 2024.

Em conjunto com nossos parceiros, estamos capacitando os clientes a adotarem com segurança o 5G privado.

Recursos sugeridos

Perguntas frequentes

Perguntas frequentes

O 4G oferece taxas de dados de até aproximadamente 100 Mbps, enquanto o 5G pode oferecer até 20 Gbps, mas o 5G oferece mais do que maiores velocidades de transferência de dados. A latência de comunicação do 4G ou o atraso no envio dos dados varia de cerca de 60 a 100 milissegundos, enquanto a latência do 5G pode ser inferior a 5 milissegundos para certos casos de uso. Em relação à largura de banda e ao volume de conexões simultâneas, uma rede 4G pode atender milhares de dispositivos por quilômetro quadrado, enquanto uma rede 5G pode atender um milhão.

O 5G pode melhorar a segurança, fornecendo comunicação mais rápida, confiável e segura entre dispositivos. Ele também oferece monitoramento e análise de segurança em tempo real, porque os dados podem ser transmitidos e recebidos quase instantaneamente. Além disso, o uso de virtualização e redes definidas por software em redes 5G proporciona maior flexibilidade e capacidade de dimensionamento, permitindo a implementação de medidas de segurança mais eficientes e eficazes.

O 5G usa algoritmos e protocolos de criptografia avançados que são mais difíceis de hackear do que aqueles usados pelo 4G LTE e Wi-Fi, tornando as redes 5G mais seguras. As redes 5G também incorporam diversas camadas de defesa, como firewalls, sistemas de detecção e prevenção contra intrusões, criptografia e outros recursos de segurança integrados às principais funções da rede.