/ O que é ransomware de dupla extorsão?

O que é ransomware de dupla extorsão?

O ransomware de dupla extorsão é um tipo de ataque cibernético em que criminosos exfiltram os dados sigilosos de uma vítima, além de criptografá-los, dando ao criminoso uma vantagem adicional para receber pagamentos de resgate.

Um ataque de ransomware comum apenas criptografa os dados da vítima. A ameaça adicional de exfiltração torna esse ataque muito perigoso para organizações de todos os setores.

O que acontece durante um ataque de dupla extorsão?

Em um ataque de ransomware de dupla extorsão, um operador de ransomware obtém acesso à rede da vítima utilizando vários métodos estabelecidos e vetores de ameaça. Depois, o operador realiza a descoberta de rede para localizar e proteger o acesso a ativos de alto valor em toda a rede e terminais conectados e exfiltrá-los para a própria rede de armazenamento do operador.

Depois de se espalhar lateralmente pela rede, o invasor criptografa os dados e exige um resgate. Se o resgate não for pago, os criminosos geralmente vendem os dados roubados ou os publicam em blogs ou fóruns online.

Como os invasores obtêm acesso?

Os invasores têm métodos já bem estabelecidos de obter acesso aos sistemas privados ou terminais de uma organização e, geralmente, os métodos para realizar ataques de dupla extorsão não são diferentes:

- Phishing

- Malware

- Explorações de vulnerabilidades

- Aplicar um ataque de força bruta em um servidor RDP

- Credenciais roubadas

Criminosos visam dados sigilosos há décadas, especialmente em setores altamente regulamentados como saúde, finanças e o setor público. Devido às consequências negativas para a reputação que esses ataques causam, cada vez mais CISOs estão priorizando o gerenciamento de vulnerabilidades e da superfície de ataque e o controle de acesso com o zero trust, mas falaremos disso posteriormente.

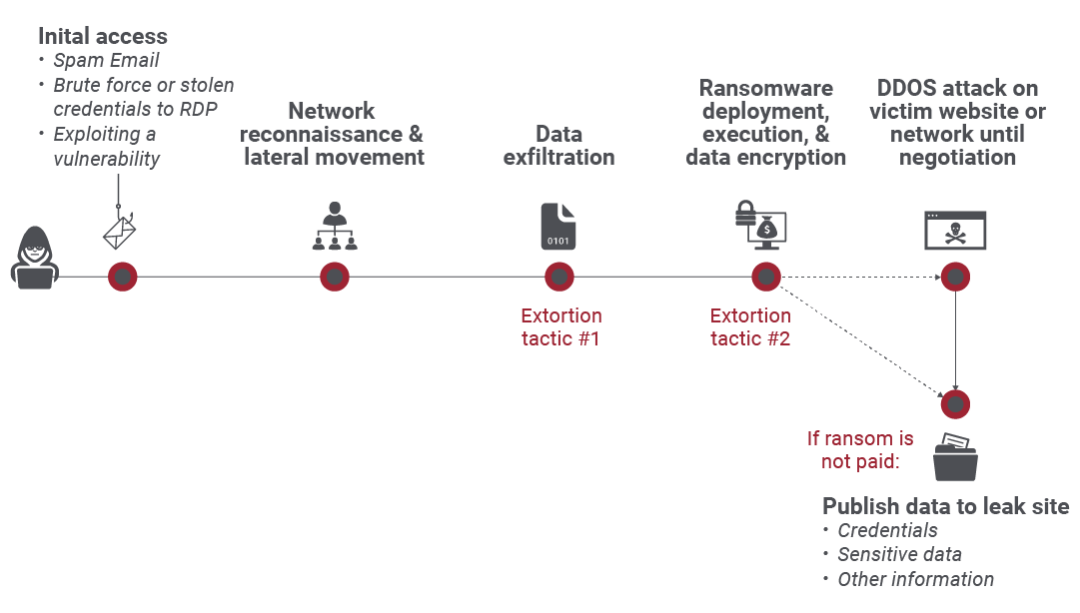

Sequência de ataque de ransomware de dupla extorsão

A cadeia de destruição de ransomwares de dupla extorsão é semelhante à cadeia de destruição de um ransomware comum. Com a dupla extorsão, os invasores realizam dois métodos distintos de ataque em uma única perpetração. Essa é a cadeia de destruição:

- Acesso inicial: nesta fase, o invasor pode invadir os sistemas de uma organização utilizando um dos métodos listados acima.

- Reconhecimento de rede e movimentação lateral: o criminoso examina o cenário de segurança para ver onde ele pode ser detectado. Assim que obtém acesso livre aos recursos, o invasor transita por diferentes partes da rede.

- Exfiltração de dados (tática de extorsão nº 1): na primeira etapa da dupla extorsão, os dados são removidos do dispositivo, mas ainda não são retidos para resgate. Para isso, o usuário ainda não é informado de que seus dados foram sequestrados.

- Implantação do ransomware (tática de extorsão nº 2): este estágio ocorre durante todos os ataques de ransomware. O ransomware é implantado e executado, e os dados são criptografados.

- Ataque de DDoS no site ou na rede: nesse momento, o ataque está em pleno vigor. O usuário é notificado sobre o ataque em seu sistema e recebe instruções para pagar um resgate e recuperar seus dados.

Essa sequência letal de ataque torna o ransomware de dupla extorsão uma das ameaças mais temidas na área de segurança cibernética. Mas como isso aconteceu? Como esses ataques causaram estragos nas organizações recentemente? Vejamos.

As origens do ransomware de dupla extorsão

Os ransomwares já existem de alguma forma há décadas, começando com o trojan AIDS, de 1989, ou o vírus PC Cyborg. Distribuído por meio de disquetes, o trojan AIDS direcionava suas vítimas a enviar 189 dólares a uma caixa postal no Panamá para recuperar o acesso aos seus sistemas.

Mais de 30 anos depois, o advento das criptomoedas tornou o rastreamento de pagamentos mais difícil para as autoridades, mas as equipes de segurança cibernética melhoraram suas políticas de backup e segurança para ajudar na descriptografia. Em 2019, uma organização criminosa chamada TA2102 utilizou o ransomware Maze para perpetrar o primeiro ataque de ransomware de dupla extorsão de alto nível, quando se infiltrou na empresa de segurança Allied Universal.

Em vez de apenas criptografar os dados da empresa, a TA2102 exfiltrou os dados e ameaçou publicar online as informações roubadas, a menos que a Allied pagasse um resgate de US$ 2,3 milhões em bitcoin. Isso significava que, mesmo se a Allied conseguisse restaurar a rede e os dados, ela ainda sofreria uma grave violação de dados, a menos que pagasse o resgate.

Desde então, os incidentes de ransomware de dupla extorsão se tornaram mais populares e complexos. Em 2020, ao menos 15 famílias de ransomware que utilizam essa técnica perpetraram 1.200 incidentes, resultando em muitos vazamentos de dados de alta visibilidade.

Além disso, os ataques de ransomware em geral se tornaram maiores, mais frequentes e mais fáceis de perpetrar. As redes afiliadas agora podem comprar ransomware como serviço (RaaS) na dark web, além de usar técnicas de alto impacto como a exploração de vulnerabilidades na cadeia de suprimentos de software, para maximizar seus retornos.

Exemplos dos maiores destaques recentes

Um dos casos de dupla extorsão de maior destaque ocorreu em maio de 2021 com o ataque à Colonial Pipeline que, na época, transportava 45% do fornecimento de gasolina e combustível de aviação para a costa leste dos EUA. Os invasores da família de ransomware DarkSide roubaram 100 GB de dados, forçando a empresa Colonial Pipeline a pagar cerca de US$ 5 milhões em bitcoin para recuperar o controle e restaurar os serviços.

Na mesma época, invasores da gangue de ransomware Conti, com base na Rússia, atingiram o sistema Health Service Executive da Irlanda e exigiram um resgate de US$ 20 milhões pela devolução dos dados de pacientes. Posteriormente, naquele mês, a JBS S.A., maior empresa de carne do mundo, foi forçada a encerrar temporariamente suas operações quando o grupo de ransomware REvil se infiltrou em sua rede, exfiltrou seus dados e exigiu um resgate de US$ 11 milhões em bitcoin por eles.

Ransomwares de dupla extorsão mais populares

Desde o fim de 2019, as seguintes famílias de ransomware têm sido as mais ativas na execução de ataques de ransomware de dupla extorsão. Vários desses grupos se dissolveram e mudaram de nome após grandes ataques:

- DarkSide

- Egregor

- Conti

- DoppelPaymer / BitPaymer

- REvil/Sodinokibi

- Avaddon

- RagnarLocker

- Maze

Como evitar ataques de ransomware de dupla extorsão

Os ataques de ransomware de dupla extorsão são insidiosos e caros. Em parte, os ataques aumentaram drasticamente porque as empresas se mostraram dispostas a ceder às exigências de resgate conforme os criminosos se tornaram mais persistentes e agressivos. No entanto, ainda existem medidas que você pode seguir para proteger a empresa e suas informações.

Adote uma política de segurança zero trust

Uma das principais defesas contra um criminoso cibernético que acessa sua rede, especialmente tendo em vista o aumento constante do processamento na nuvem, é adotar uma política de zero trust ou acesso de privilégio mínimo. Zero trust significa que nenhum usuário ou aplicativo deve ser considerado inerentemente confiável. Em vez disso, presume-se que tudo é hostil até que tenha sido autenticado e autorizado. O acesso é concedido com base na identidade e no contexto do usuário e, mesmo assim, apenas para um conjunto mínimo de recursos.

Uma arquitetura zero trust para defesa contra ransomware conta com três princípios:

- Minimizar a superfície de ataque: torne os usuários e aplicativos invisíveis à internet, protegendo o acesso com um agente intermediador baseado em proxy. Se os aplicativos não puderem ser descobertos, não haverá superfície de ataque para explorar.

- Eliminar a movimentação lateral: os hackers só podem criptografar ou roubar os dados que conseguem ver. As técnicas de microssegmentação reduzem a exposição dos dados e minimizam os danos. Em uma implantação de zero trust ideal, as organizações utilizam uma arquitetura baseada em proxy para conectar os usuários autenticados diretamente aos aplicativos, sem jamais expor a rede. As organizações também podem implantar tecnologias de deception para atrair e expor os invasores.

- Realizar uma inspeção completa para prevenir com eficácia a perda de dados e as ameaças: inspecione todo o tráfego que entra e sai da sua organização, seja ele criptografado ou não. Isso elimina os pontos cegos e maximiza suas chances de manter os invasores do lado de fora e os dados sigilosos do lado de dentro.

Dicas para permanecer protegido contra ransomwares de dupla extorsão

Além de adotar uma filosofia de zero trust, as equipes de segurança cibernética devem implementar essas políticas para reduzir ainda mais a superfície de ataque e mitigar a ameaça do ransomware:

- Aplicar uma política de segurança consistente para evitar o comprometimento inicial. Com uma força de trabalho distribuída, é importante implementar uma arquitetura SASE (Secure Access Service Edge) que ofereça autenticação e aplique políticas de segurança consistentes, não importa onde os usuários estejam trabalhando.

- Implantar um sistema de prevenção integrada contra a perda de dados. Evite a exfiltração de informações sigilosas e reduza ao mínimo os pontos de vazamento de dados com ferramentas de prevenção contra perda de dados baseadas na confiança e políticas para impedir técnicas de dupla extorsão.

- Mantenha os softwares e os treinamentos em dia. Aplique correções de segurança de software e faça treinamentos frequentes de conscientização de segurança com seus funcionários para reduzir as vulnerabilidades que possam ser exploradas por criminosos.

- Tenha um plano de reação. Prepare-se para o pior com um seguro cibernético, um plano de backup de dados e um plano de reação como parte do seu programa geral de continuidade de negócios e recuperação de desastres.

A Zscaler Zero Trust Exchange

A Zscaler tem a proteção contra ransomware mais abrangente do setor para sua rede e nuvem, com proteções em toda a sequência de ataque de ransomware, incluindo o comprometimento inicial, a movimentação lateral e a exfiltração de dados.

A Zscaler monitora 400 bilhões de transações por dia durante os períodos de pico em sua plataforma global, bloqueando ameaças e compartilhando informações sobre ameaças com clientes em todo o mundo para facilitar a segurança zero trust. Somos parceiros dos principais provedores de segurança, para garantir que você tenha visibilidade coordenada e recursos de resposta em todo o seu ecossistema de segurança.