/ ¿Qué son las amenazas internas?

¿Qué son las amenazas internas?

Las amenazas internas son riesgos de ciberseguridad que se originan dentro de una organización y que generalmente implican a empleados, contratistas u otras personas de confianza que tienen acceso a datos, sistemas o redes confidenciales. Estas amenazas pueden ser intencionales (como cuando un empleado roba deliberadamente información confidencial) o no intencionales (cuando un empleado bien intencionado expone accidentalmente activos críticos por negligencia, error humano o malas prácticas de seguridad).

Tipos de amenazas internas

Las amenazas internas se presentan en diversas formas, cada una de las cuales plantea desafíos únicos para la postura de seguridad de una organización. Estas amenazas tienen el potencial de eludir las defensas tradicionales, como los firewalls, o explotar las debilidades de las implementaciones de VPN, lo que las hace especialmente peligrosas en los entornos hiperconectados de la actualidad, donde la conectividad y el acceso de confianza pueden amplificar los riesgos inadvertidamente.

Amenazas internas maliciosas

Los empleados malintencionados con información privilegiada son individuos dentro de una organización que comprometen intencionalmente la seguridad para beneficio personal o por maldad. Un ejemplo clásico es el de un empleado descontento que roba propiedad intelectual o vende credenciales de acceso a ciberdelincuentes. Estas amenazas suelen estar motivadas por incentivos financieros, agravios emocionales o deseos de venganza, lo que las hace especialmente difíciles de detectar.

Dado que estos empleados con información privilegiada ya tienen acceso legítimo a datos confidenciales, pueden explotar este acceso fácilmente si no existen controles de seguridad adecuados. La prevención de las amenazas internas maliciosas requiere una supervisión constante, una gestión estricta del acceso y un análisis del comportamiento para detectar actividades inusuales antes de que se produzca el daño.

Ejemplo: Edward Snowden, ex contratista de la NSA, es uno de los ejemplos más conocidos de un empleado malintencionado con información privilegiada. Snowden fugó información clasificada sobre los programas de vigilancia global operados por la NSA y sus socios. Sus acciones obedecieron a motivaciones ideológicas más que a fines lucrativos, pero ponen de relieve el daño que puede infligir un solo empleado con información privilegiada.

Amenazas internas accidentales

Las amenazas internas accidentales ocurren cuando los empleados, sin saberlo, abren la puerta a los ciberataques. Algunos ejemplos cotidianos incluyen convertirse en víctima de estafas de phishing, configurar los ajustes de seguridad incorrectamente o compartir accidentalmente archivos confidenciales con personas no autorizadas. El factor humano es una de las causas más comunes de las amenazas internas, y su frecuencia subraya por qué confiar únicamente en las defensas perimetrales ya no es suficiente.

Para combatir las amenazas internas accidentales, las organizaciones deben implementar programas continuos de capacitación y concientización.

Ejemplo: En 2017, un empleado perdió accidentalmente una unidad USB que contenía detalles de seguridad confidenciales relacionados con las operaciones del aeropuerto de Heathrow. El dispositivo, que incluía información sobre las medidas de seguridad, los horarios de las patrullas y la información sobre los viajes de la Reina, fue descubierto por un miembro del público. Afortunadamente, no se produjo ninguna violación importante, pero el incidente evidenció cómo las acciones accidentales de personas internas (como el extravío de datos confidenciales) pueden provocar riesgos de seguridad significativos.

Amenazas de empleados negligentes

Los empleados negligentes son aquellos que no siguen las mejores prácticas de seguridad, ya sea por descuido o por desconocimiento. Esto podría ser tan simple como compartir contraseñas, utilizar dispositivos no autorizados o ignorar protocolos de seguridad básicos. Aunque no son malintencionados, estos comportamientos crean graves vulnerabilidades que los atacantes pueden explotar.

Para mitigar los riesgos que plantean los empleados negligentes, las empresas deben aplicar políticas de seguridad estrictas y responsabilizar a los empleados de su cumplimiento.

Ejemplo: En 2020, un empleado de Facebook violó las políticas de la empresa al almacenar datos de nómina sin cifrar en su laptop personal. Lamentablemente, la laptop fue robada, exponiendo información confidencial de aproximadamente 29,000 empleados. Aunque no hubo indicios de que se produjera un uso indebido de los datos, este acto negligente de tratamiento incorrecto de información confidencial podría haber acarreado graves consecuencias.

Amenazas internas de terceros

Las amenazas internas de terceros provienen de contratistas, proveedores o socios que tienen acceso a los sistemas o datos de una organización. Si bien estos colaboradores externos son esenciales para las operaciones, introducen vectores de riesgo adicionales. Si un sistema de terceros se ve comprometido o se roban las credenciales de un contratista, los atacantes pueden acceder a información confidencial, a menudo sin ser detectados.

Ejemplo: La violación de datos de Home Depot ocurrió porque los atacantes obtuvieron acceso a los sistemas de la empresa a través de credenciales robadas de un proveedor externo. Esta violación comprometió 56 millones de números de tarjetas de crédito y destaca los riesgos que plantean los usuarios externos cuando no se aplican los controles de acceso adecuados.

La gestión de estos riesgos requiere extender los principios de privilegios mínimos a los usuarios externos, garantizando que se les conceda el mínimo acceso necesario y que se les supervise continuamente mientras interactúan con los sistemas internos. La aplicación de estrictos controles de acceso y de evaluaciones periódicas de la seguridad de los socios externos puede reducir significativamente esta amenaza.

Señales de advertencia e indicadores de amenazas internas

La detección de amenazas internas requiere vigilancia en múltiples capas de seguridad. Algunas señales de advertencia clave son:

Indicadores de comportamiento

Los empleados que muestran patrones de acceso inusuales, como iniciar sesión en sistemas que no suelen usar, transferir grandes cantidades de datos o realizar actividades fuera del horario laboral, pueden indicar posibles amenazas internas. Estos comportamientos suelen desviarse de las normas establecidas y justifican un mayor escrutinio.

Supervisión de la huella digital

La supervisión del comportamiento digital a través de sistemas de análisis del comportamiento del usuario (UBA) y de gestión de eventos e información de seguridad (SIEM) es fundamental. Estas herramientas ayudan a identificar anomalías en la actividad de los usuarios, como inicios de sesión inesperados, intentos de escalar privilegios, picos repentinos en el acceso a datos confidenciales o grandes transferencias de datos, que podrían indicar intenciones maliciosas o credenciales comprometidas.

Cuestiones de seguridad física

Las amenazas internas también pueden manifestarse en el ámbito físico, cuando los empleados o contratistas intentan acceder sin autorización a zonas seguras. Esto podría consistir en eludir los controles físicos de seguridad, colarse o utilizar credenciales robadas para entrar en zonas restringidas.

Cómo ayuda Zero Trust

La integración de un enfoque Zero Trust puede mitigar los riesgos que plantean las amenazas internas. A través de la supervisión y verificación continuas, Zero Trust garantiza que incluso los usuarios internos deban autenticarse y autorizarse en cada paso. Esto limita el movimiento lateral y minimiza el daño que puede infligir una persona con información privilegiada, ya que su acceso está restringido y sometido a un escrutinio constante. La implementación de mecanismos de detección robustos permite a los equipos de seguridad identificar y neutralizar amenazas antes de que puedan comprometer sistemas críticos.

Consecuencias de las amenazas internas

Las amenazas internas pueden devastar a las organizaciones de múltiples maneras, a menudo más dañinas que los ataques externos. A continuación se presentan algunas de las consecuencias más importantes que enfrentan las empresas cuando se materializan las amenazas internas.

Pérdidas financieras

La consecuencia más inmediata y tangible de una amenaza interna es la pérdida financiera. Ya sea por el robo directo de activos, la pérdida de propiedad intelectual o el costo de responder a una violación de datos, las organizaciones a menudo terminan pagando un alto precio cuando un informante interno se ve comprometido. Según IBM, el costo medio de una violación de datos en 2024 fue de 4.88 millones de dólares, y los incidentes con información privilegiada pueden ser incluso más costosos si se tiene en cuenta la complejidad de la detección y la reparación. Además, el tiempo de inactividad y las interrupciones operativas causadas por violaciones internas pueden afectar gravemente los ingresos, agravando aún más las pérdidas.

Daños a la reputación

Más allá del impacto financiero directo, las amenazas internas pueden dañar gravemente la reputación de una empresa. Cuando se exponen los datos de los clientes o se fugan detalles comerciales confidenciales, los consumidores pierden rápidamente la confianza. Un ejemplo destacado es la violación de datos de Target en 2013, que provocó la exposición de 40 millones de números de tarjetas de crédito y dañó gravemente la credibilidad del minorista. Los clientes suelen considerar las violaciones como un signo de malas prácticas de seguridad, lo que provoca tanto la pérdida inmediata de la actividad comercial como la erosión de la marca a largo plazo. Incluso después de resolver los problemas técnicos, reconstruir la confianza puede llevar años, si es que es posible.

Cuestiones legales y de cumplimiento

Las organizaciones también están expuestas a importantes riesgos legales y normativos cuando se producen amenazas internas. Reglamentos como el GDPR, la HIPAA y la CCPA imponen requisitos estrictos sobre cómo las empresas deben proteger los datos confidenciales. El incumplimiento, ya sea intencional o por negligencia, puede dar lugar a fuertes multas y sanciones. Por ejemplo, según el RGPD, las organizaciones pueden ser multadas con hasta 20 millones de euros o el 4 0% de su facturación global anual, lo que sea mayor. Además de las sanciones económicas, las empresas también pueden enfrentarse a demandas de las partes afectadas, lo que aumenta aún más los costos y prolonga los daños.

Las consecuencias de las amenazas internas subrayan claramente la necesidad de una arquitectura Zero Trust, que se base en la verificación continua y limite los movimientos laterales dentro de una red. Esto es fundamental para mitigar los riesgos que plantean las amenazas internas. Al asumir que ningún usuario, interno o externo, debe ser inherentemente confiable, las organizaciones pueden imponer controles más estrictos y supervisar el comportamiento anormal, reduciendo la probabilidad de que un infiltrado pueda causar un daño generalizado.

Estrategias de mitigación de amenazas internas

Para mitigar eficazmente las amenazas internas se requiere un enfoque multifacético que combine tecnología, políticas y capacitación. Al implementar una estrategia integral, las organizaciones pueden detectar, contener y prevenir de manera proactiva posibles incidentes internos antes de que se agraven.

Implementación de un programa contra amenazas internas

La creación de un programa contra amenazas internas (ITP, por sus siglas en inglés) es un paso fundamental para abordar los riesgos. Un ITP bien estructurado ayuda a las organizaciones a gestionar sistemáticamente las vulnerabilidades relacionadas con la información privilegiada. Los pasos clave incluyen:

- Evaluación de riesgos: Identificar y priorizar los activos, datos y sistemas que son más vulnerables a las amenazas internas.

- Creación de políticas: Desarrollar políticas claras y ejecutables que describan comportamientos aceptables, controles de acceso y protocolos de notificación de incidentes.

- Supervisión del comportamiento de los usuarios: Implementar una supervisión continua de la actividad de los usuarios, orientada hacia los empleados o contratistas de alto riesgo.

- Planificación de respuesta a incidentes: Establecer un plan de respuesta formal que incluya procedimientos de investigación, estrategias de contención y protocolos de comunicación.

- Evaluación periódica: Auditar y actualizar periódicamente el programa para adaptarlo a las amenazas emergentes y a las cambiantes necesidades empresariales.

Una arquitectura de seguridad Zero Trust

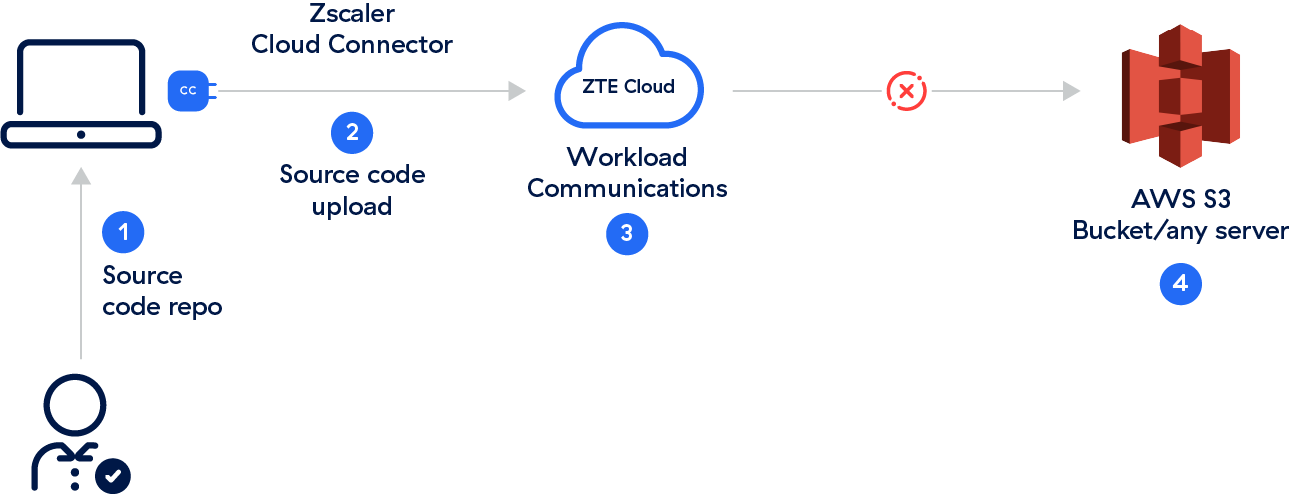

Un modelo de seguridad Zero Trust reduce significativamente el riesgo de amenazas internas al implementar controles de acceso estrictos y verificar continuamente las identidades de los usuarios. Al adoptar un enfoque de “nunca confiar, siempre verificar”, el modelo Zero Trust limita el movimiento lateral dentro de la red de una organización, garantizando que los usuarios solo tengan acceso a los recursos que necesitan, cuando los necesitan. Esta arquitectura también se integra con soluciones de supervisión, brindando visibilidad en tiempo real del comportamiento de los usuarios y revocando automáticamente el acceso si se detecta actividad sospechosa. La implementación de Zero Trust puede reducir significativamente la superficie de ataque, lo que la convierte en una poderosa herramienta de mitigación contra amenazas internas.

Programas de capacitación y concientización

Capacitar a los empleados sobre la importancia de la ciberseguridad y la prevención de amenazas internas es crucial. Los programas de capacitación bien ejecutados garantizan que todo el personal, desde los ejecutivos hasta los principiantes, comprenda los riesgos y sus responsabilidades. La capacitación debe abarcar las mejores prácticas, como reconocer los intentos de phishing, asegurar las credenciales privilegiadas e informar de las actividades sospechosas. Las campañas de concienciación también pueden destacar estudios que ilustran el daño que pueden causar las amenazas internas, reforzando la importancia de la vigilancia.

Soluciones de supervisión y detección

Las herramientas de supervisión avanzadas son un componente esencial para mitigar las amenazas internas. Las soluciones de gestión de acceso privilegiado (PAM, por sus siglas en inglés) limitan y rastrean las acciones de los usuarios con privilegios elevados, lo que reduce el riesgo de usuarios internos negligentes o deshonestos. Los sistemas de prevención de pérdida de datos (DLP, por sus siglas en inglés) supervisan las transferencias o fugas de datos no autorizadas, garantizando que la información confidencial permanezca dentro de la organización. Las soluciones de análisis del comportamiento del usuario (UBA, por sus siglas en inglés) utilizan el aprendizaje automático para detectar patrones de comportamiento anómalos que podrían indicar intenciones maliciosas, como tiempos de acceso inusuales o picos de descarga de datos. Juntas, estas herramientas proporcionan una defensa en capas contra la actividad interna.

Zscaler protege contra amenazas internas

Zscaler ofrece un conjunto integral de soluciones para proteger a las organizaciones contra amenazas internas mediante la combinación de tecnologías de vanguardia, análisis en tiempo real y principios Zero Trust. Con Zscaler Cyberthreat Protection, las amenazas internas se mitigan a través de la detección de amenazas impulsada por la IA, inspección TLS/SSL en línea y herramientas como Advanced Threat Protection, Browser Isolation y Cloud Sandbox para evitar la pérdida de datos y el movimiento lateral.

Zscaler Risk360™ fortalece aún más a las organizaciones al cuantificar los riesgos con información útil, brindar informes listos para la junta y priorizar la solución en función de factores de riesgo granulares. Estas soluciones garantizan que las amenazas internas se identifiquen, evalúen y mitiguen de manera proactiva. Para detener las amenazas internas antes de que escalen, Zscaler ITDR™ (Identity Threat Detection and Response) ofrece una supervisión continua de los sistemas de identidad, detectando ataques como Kerberoasting y la escalada de privilegios, a la vez que proporciona orientación de remediación para las configuraciones erróneas de identidad.

Además, Zscaler Deception™ implementa señuelos para detectar el comportamiento interno malicioso y el movimiento lateral de amenazas, asegurando la detección temprana y la contención de las acciones deshonestas. Juntas, estas soluciones forman un marco Zero Trust unificado para proteger datos confidenciales y sistemas críticos de amenazas internas.

Características principales de la protección contra amenazas internas de Zscaler:

- Zscaler Cyberthreat Protection: Ofrece detección de amenazas basada en IA, inspección TLS/SSL y herramientas como Cloud Sandbox y Browser Isolation para prevenir y detectar actividades maliciosas.

- Zscaler Deception™: Implementa señuelos y cebos que imitan activos reales para detectar y detener el movimiento lateral y las actividades internas maliciosas de manera efectiva.

- Zscaler Risk360™: Proporciona una puntuación de riesgo integral y conocimientos prácticos para investigar y solucionar problemas específicos.

- Zscaler ITDR™: Ofrece una supervisión continua de la identidad para detectar ataques como DCSync, DCShadow y escalada de privilegios, con alertas en tiempo real y corrección de configuraciones erróneas.

- Una arquitectura Zero Trust unificada: Garantiza un acceso con privilegios mínimos, minimizando la superficie de ataque y las oportunidades de amenazas internas.

Al integrar estas soluciones, Zscaler proporciona una protección inigualable contra amenazas internas con un enfoque Zero Trust proactivo.