/ ¿Qué es el acceso con privilegios mínimos?

¿Qué es el acceso con privilegios mínimos?

¿Por qué es importante el acceso con los mínimos privilegios?

A medida que mayores volúmenes de datos se mueven hacia y a través de entornos públicos y multinube, y los ciberataques como el ransomware se vuelven más frecuentes y sofisticados, las organizaciones buscan maneras de proteger sus crecientes superficies de ataque y reducir el riesgo de seguridad. Aquí es donde entra en juego el acceso con privilegios mínimos, también llamado principio de privilegios mínimos (POLP), como uno de los elementos fundamentales de un enfoque Zero Trust.

El acceso con privilegios mínimos comprende tres áreas a tener en cuenta: autenticación de la identidad del usuario, postura de seguridad del dispositivo y segmentación de usuario a aplicación. En breve las explicaremos con más detalle.

El acceso con privilegios mínimos y zero trust

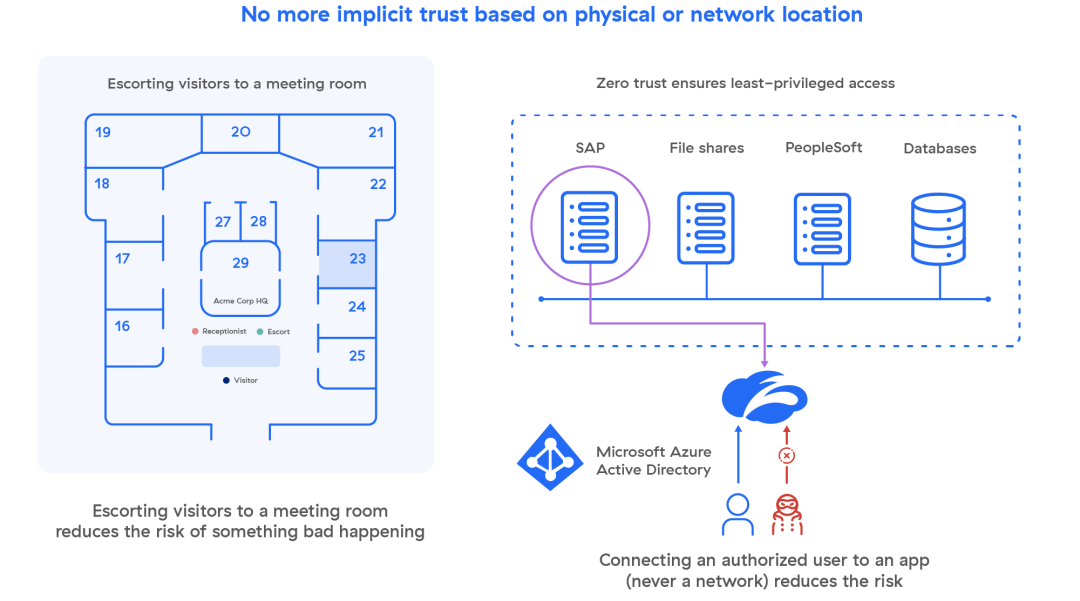

Antes de continuar, veamos cómo se relacionan estos dos términos entre sí. El "acceso con privilegios mínimos" puede sonar muy parecido a "confianza cero" y, de hecho, están estrechamente relacionados, pero son conceptos básicamente diferentes.

Puede pensar en el acceso con privilegios mínimos como en una tarjeta de acceso que da a cada uno de sus empleados y que está codificada de manera exclusiva para su función laboral. Esto le permite adaptar los controles de acceso para que la mayoría de los usuarios puedan acceder a áreas comunes como Microsoft 365, pero solo algunos tengan credenciales privilegiadas para acceder a material más confidencial, como información financiera, datos de RR.HH., etc., reduciendo así el riesgo de que un exceso de permisos provoque filtraciones de datos.

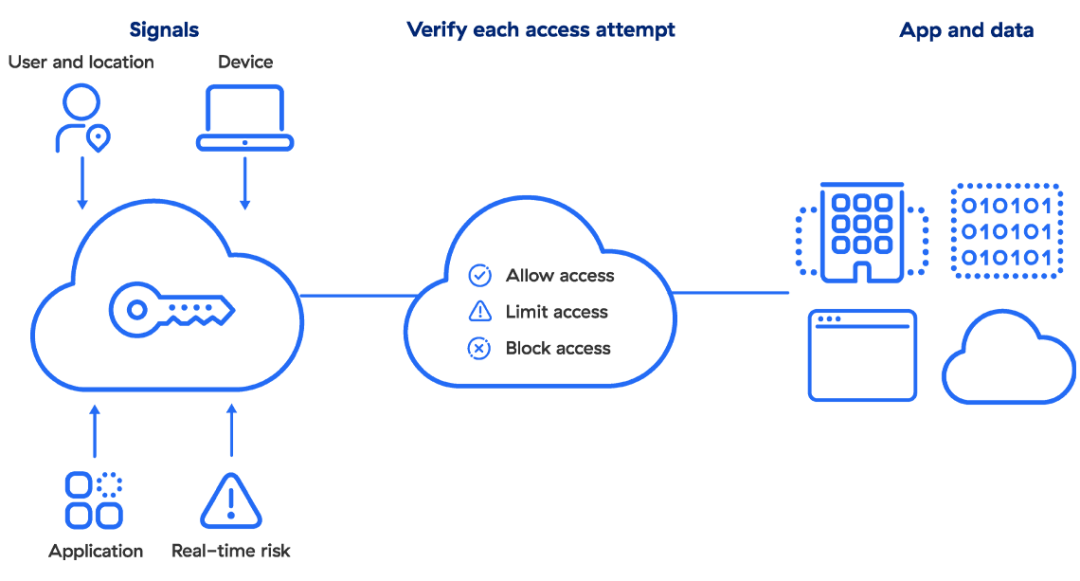

La seguridad Zero Trust lleva esto un paso más allá, no concediendo confianza simplemente porque un empleado tenga una tarjeta de acceso única. Antes de conceder acceso, una política Zeroi Trust establece la identidad del usuario y el contexto completo para la solicitud de conexión, como el dispositivo del usuario, su ubicación, la aplicación en cuestión y su contenido. De esta manera, para seguir con la metáfora, otro usuario no puede simplemente tomar una tarjeta de acceso, asumir sus derechos de acceso y comenzar a entrar en lugares que no le corresponden.

¿Cómo funciona el acceso moderno con privilegios mínimos?

Hoy en día, el acceso con privilegios mínimos y Zero Trust son esencialmente inseparables, con un enfoque moderno que incorpora la autenticación de la identidad del usuario, la postura de seguridad del dispositivo y la segmentación de usuario a aplicación en sus controles. Analicemos estos tres elementos fundamentales.

Autenticación de la identidad del usuario

Así es como determina si sus usuarios son quienes afirman ser. Los proveedores y servicios de gestión de identidad y acceso (IAM), como por ejemplo, Okta, Azure Active Directory o Ping Identity, crean, mantienen y administran la información de identidad mientras ofrecen diversos servicios de aprovisionamiento y autenticación.

Postura de seguridad de los dispositivos

Un usuario bien intencionado con privilegios elevados aún puede ser víctima de malware. En combinación con la evaluación continua de la postura de seguridad de los puntos finales (proporcionada por empresas de la talla de CrowdStrike, VMware Carbon Black, SentinelOne, etc.), las políticas modernas de privilegios mínimos pueden modificar incluso los permisos de un usuario con privilegios basándose en el estado actual de su dispositivo.

Segmentación de usuario a aplicación

La manera tradicional de limitar la exposición de la red y el movimiento lateral es la segmentación de la red, utilizando firewalls dentro de la red empresarial para restringir los segmentos a cuentas privilegiadas. Si bien es clave limitar el movimiento lateral interno, este enfoque es complicado y no proporciona el control granular que necesitan las organizaciones modernas.

La segmentación de usuario a aplicación es posible gracias a un servicio de acceso a red Zero Trust (ZTNA), que permite una segmentación granular a través de políticas comerciales administradas por TI, no mediante una pila de firewalls. ZTNA conecta a los usuarios verificados directamente con las aplicaciones que están autorizados a utilizar sin conectarlos nunca a su red, lo que imposibilita el movimiento lateral. Esta política de acceso se extiende a los usuarios remotos y locales, independientemente de su ubicación, con controles de seguridad idénticos.

Beneficios del acceso con privilegios mínimos

La convergencia de los tres elementos básicos con un servicio eficaz de ZTNA constituye la base de una postura de seguridad sólida y resistente para su organización, en la que:

- Las cuentas de usuario siempre se autentican antes de concederse el acceso

- Los dispositivos se supervisan y los niveles de acceso de los usuarios se adaptan en función de la postura de seguridad

- La segmentación de aplicaciones minimiza el movimiento lateral, lo que elimina la necesidad de ajustes complejos del firewall

Algunas consideraciones sobre los privilegios de los administradores

Por supuesto, sus cuentas de administrador requieren cierta consideración adicional. Los superusuarios tienen una enorme carga de confianza y, por naturaleza, no pueden trabajar con acceso limitado. La solución tradicional en este caso es la gestión de acceso privilegiado (PAM), que gestiona sus derechos, cuentas y sistemas operativos a nivel del centro de datos. Sin embargo, el cambio a la nube está haciendo que PAM sea menos eficaz, lo que hace necesario un medio diferente para distribuir el acceso administrativo.

En la actualidad, el auge de DevOps significa que su nube puede registrar miles de cambios de permisos en un día. La gestión de derechos de infraestructura en la nube (CIEM) está triunfando en este aspecto donde PAM ha empezado a fracasar, ya que una CIEM eficaz puede gestionar e inventariar los derechos en la nube, realizar auditorías de privilegios, detectar y remediar la acumulación de privilegios, conferir derechos de administrador a los servicios y llevar a cabo varias otras funciones a una escala y con un nivel de complejidad que PAM no puede alcanzar.

La CIEM es una consideración importante para los entornos de nube de hoy en día cuando se planifica o se perfecciona el enfoque de acceso con privilegios mínimos.

Cómo implementar el acceso con privilegios mínimos en su organización

Lograr un acceso moderno con privilegios mínimos con Zero Trust es más fácil de lo que parece, con solo tres pasos básicos:

- Adopte un servicio de proveedor de identidad (IdP). Con la popularidad que tienen hoy en día los servicios de inicio de sesión único, muchas organizaciones ya utilizan un IdP.

- Agregue un servicio de postura del dispositivo. La combinación de la supervisión del estado de los dispositivos con una política de dispositivos flexible reduce el riesgo que los puntos finales comprometidos suponen para sus sistemas y datos críticos.

- Habilite un servicio ZTNA. Esto le permite eliminar tanto el acceso lateral como los firewalls internos con una tecnología. Algunos servicios ZTNA se pueden implementar completamente en solo unas horas.

Cómo ayuda Zscaler con el acceso con privilegios mínimos

Los firewalls tradicionales, las VPNy las aplicaciones privadas crean una enorme superficie de ataque. Los hackers y otros malintencionados pueden ver y explotar las vulnerabilidades, los recursos expuestos externamente y las soluciones de seguridad de red obsoletas, como las VPN, que ponen los usuarios en la red, dando a los atacantes un fácil acceso a los datos confidenciales. Además, no pueden escalar ni brindar una experiencia de usuario rápida y fluida: requieren tráfico de retorno, introducen costos y complejidad adicionales y son demasiado lentos para atender a la fuerza de trabajo distribuida de la actualidad.

Como la plataforma ZTNA más implementada del mundo, Zscaler Private Access™ aplica los principios de privilegios mínimos para dar a los usuarios una conectividad segura y directa a las aplicaciones privadas, al tiempo que elimina el acceso no autorizado y el movimiento lateral. Se puede implementar en cuestión de horas para reemplazar las VPN heredadas y las herramientas de acceso remoto por una plataforma Zero Trust global nativa de la nube. Zscaler Private Access es ZTNA, evolucionado.