/ Qu’est-ce que la sécurité 5G ?

Qu’est-ce que la sécurité 5G ?

La sécurité 5G est un domaine de la sécurité des réseaux sans fil axé sur les réseaux sans fil de cinquième génération (5G). Les technologies de sécurité 5G contribuent à protéger l’infrastructure 5G et les appareils compatibles 5G contre la perte de données, les cyberattaques, les hackers, les malwares et autres menaces. En comparaison avec les générations précédentes, la 5G fait davantage appel à la virtualisation, au découpage du réseau (network slicing) et aux réseaux définis par logiciel (SDN), ce qui la rend vulnérable à de nouveaux types d’attaques.

Pourquoi la sécurité 5G est-elle importante ?

Le déploiement de la technologie 5G dans un nombre toujours plus important de pays aura un impact considérable sur les infrastructures critiques et les industries mondiales. Cependant, les avancées technologiques de la 5G s’accompagnent également de risques de cybersécurité inédits et plus importants que les opérateurs de télécommunications et leurs clients ne peuvent ignorer, notamment :

- Extension de la surface d’attaque : davantage d’appareils connectés et davantage d’infrastructures migrant vers le cloud créent un éventail plus large de points d’entrée que les cybercriminels peuvent exploiter. Et comme la 5G permet d’interconnecter des millions d’appareils par kilomètre carré (contredes dizaines de milliers d’appareils compatibles 4G LTE et Wi-Fi), un seul appareil exploité pourrait conduire à des vulnérabilités en cascade compromettant des écosystèmes entiers.

- Vulnérabilités liées au découpage du réseau : l’infrastructure 5G permet le découpage du réseau, c’est-à-dire la création de plusieurs segments de réseau virtuels côte à côte dans un réseau 5G, chacun desservant des applications, des entreprises ou des secteurs industriels spécifiques. Cette méthode est efficace, mais elle ouvre la porte à des attaques entre les tranches de réseau et à d’autres risques émergents. Les tranches doivent être isolées et segmentées de manière sécurisée pour empêcher que les hackers ne se déplacent latéralement.

- Risques liés à la chaîne d’approvisionnement : l’adoption de la 5G repose sur une chaîne d’approvisionnement mondiale en matériel, logiciels et services. Assurer la sécurité de tous les composants est un défi, car des acteurs malveillants peuvent tenter de compromettre un ou plusieurs points de la chaîne d’approvisionnement en matériels et logiciels pour infiltrer les réseaux et les appareils 5G.

- Problèmes de confidentialité des données : les réseaux 5G prennent en charge l’échange et le traitement de données en masse, créant des problèmes de confidentialité liés aux quantités toujours croissantes de données personnelles/sensibles concernées. L’accès non autorisé aux données conduit souvent au vol d’identité, à la fraude et à d’autres abus.

- Menaces sur les infrastructures critiques : à mesure que la technologie 5G s’intègre aux infrastructures critiques nationales telles que les réseaux électriques, les systèmes de transport et les établissements de santé, une violation pourrait avoir de graves conséquences sur la sécurité publique, la santé des patients, les opérations industrielles, la sécurité nationale ou même la stabilité économique.

Si la 5G est sur le point d’amorcer la prochaine génération de transformation technologique dans les secteurs, les gouvernements et bien d’autres, elle s’accompagne également de risques de sécurité plus importants (et dans certains cas non quantifiés).

Avantages de la sécurité 5G

Les fournisseurs de services et les opérateurs de réseaux mobiles ont la responsabilité de garantir la confidentialité, la sécurité et l’intégrité des données et des opérations des clients sur leurs réseaux 5G. En déployant des mesures de sécurité efficaces, les fournisseurs et les opérateurs peuvent bénéficier des avantages suivants :

- Tirer parti de la surveillance et de l’analyse de la sécurité en temps réel afin de détecter et répondre plus rapidement aux menaces de sécurité potentielles

- Minimiser l’impact des cyberattaques tout en réduisant les coûts et les atteintes à la réputation associés

- Démontrer un engagement envers l’intégrité des données et des opérations des clients en renforçant leur fidélité et leur confiance

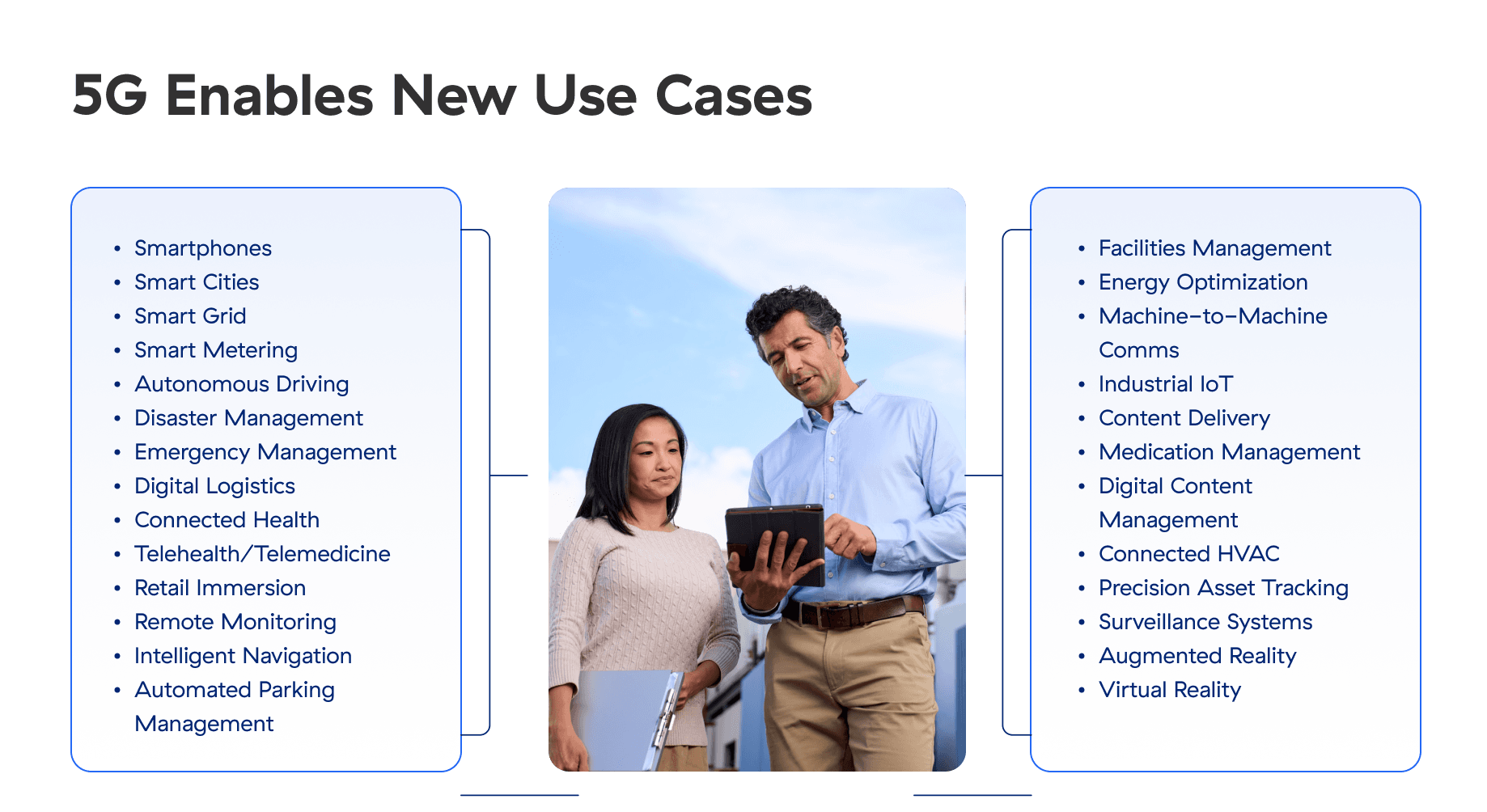

Alors que la fabrication intelligente (Industrie 4.0) est en plein essor, les entreprises utilisant des appareils Internet des objets (IoT) sont impatientes d’utiliser les réseaux 5G qui maintiendra leurs appareils IoT connectés et performants.

Comment fonctionne la 5G ?

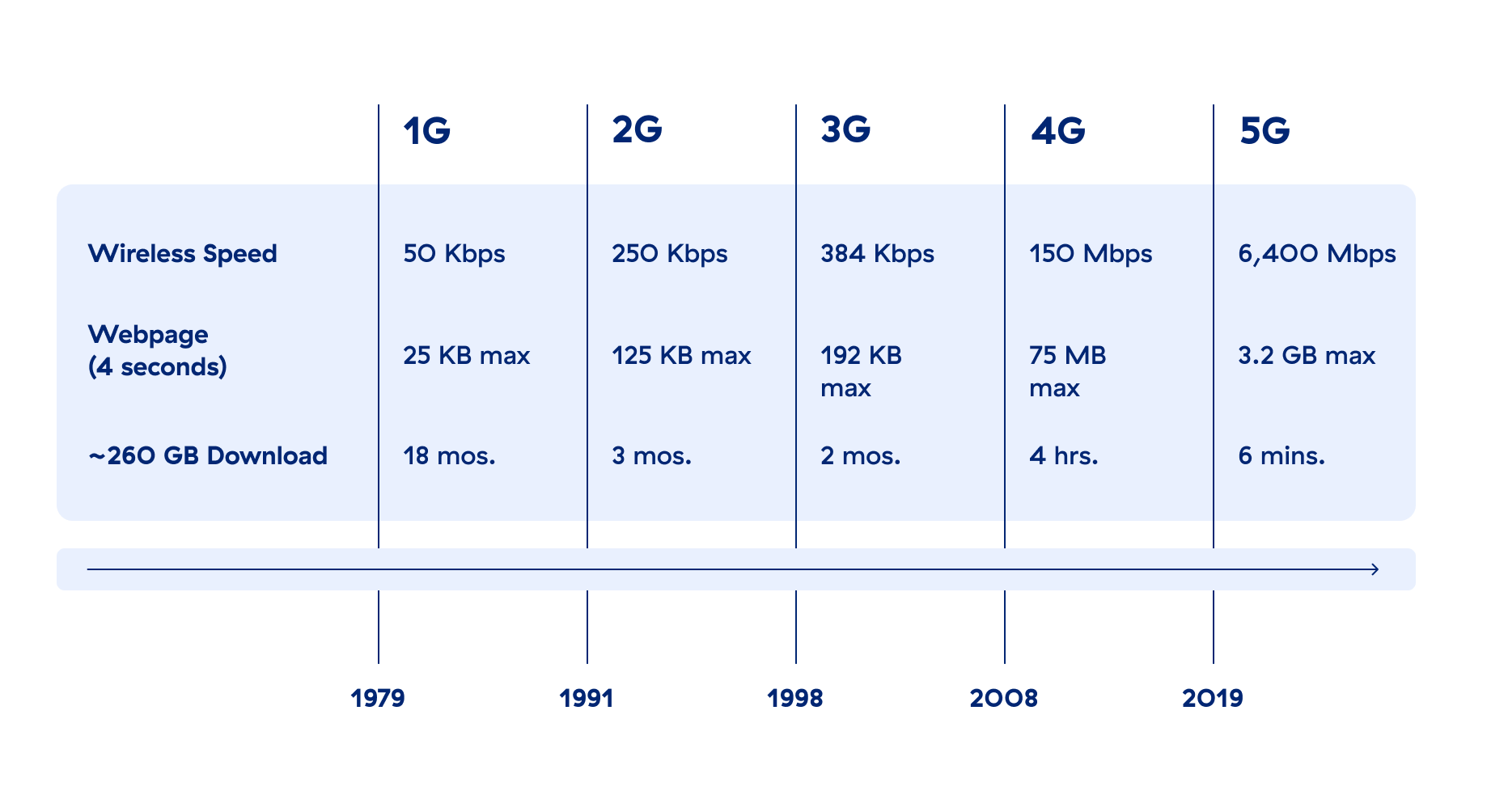

La 5G utilise un large éventail de bandes radio qui permettent des vitesses allant jusqu’à 10 Gbit/s (10 à 100 fois plus rapides que la 4G-LTE), ce qui fera bientôt passer les expériences Web qui semblent « suffisamment rapides » aujourd’hui à l’expérience de la connexion téléphonique. La 5G offre une latence ultra-faible, ce qui se traduit par des performances réseau en temps quasi réel. Alors qu’il fallait auparavant entre 20 et 1 000 millisecondes (ms) pour qu’un paquet de données soit transmis de votre ordinateur portable ou de votre smartphone à une charge de travail, la 5G peut réduire ce temps à quelques millisecondes lorsque le cas d’utilisation l’exige.

Ce n’est évidemment pas tout : la vitesse physique à elle seule ne réduit pas la latence. Divers facteurs, notamment la distance, la congestion de la bande passante, les déficiences logicielles et de traitement, voire des obstacles physiques, peuvent contribuer à une latence plus élevée.

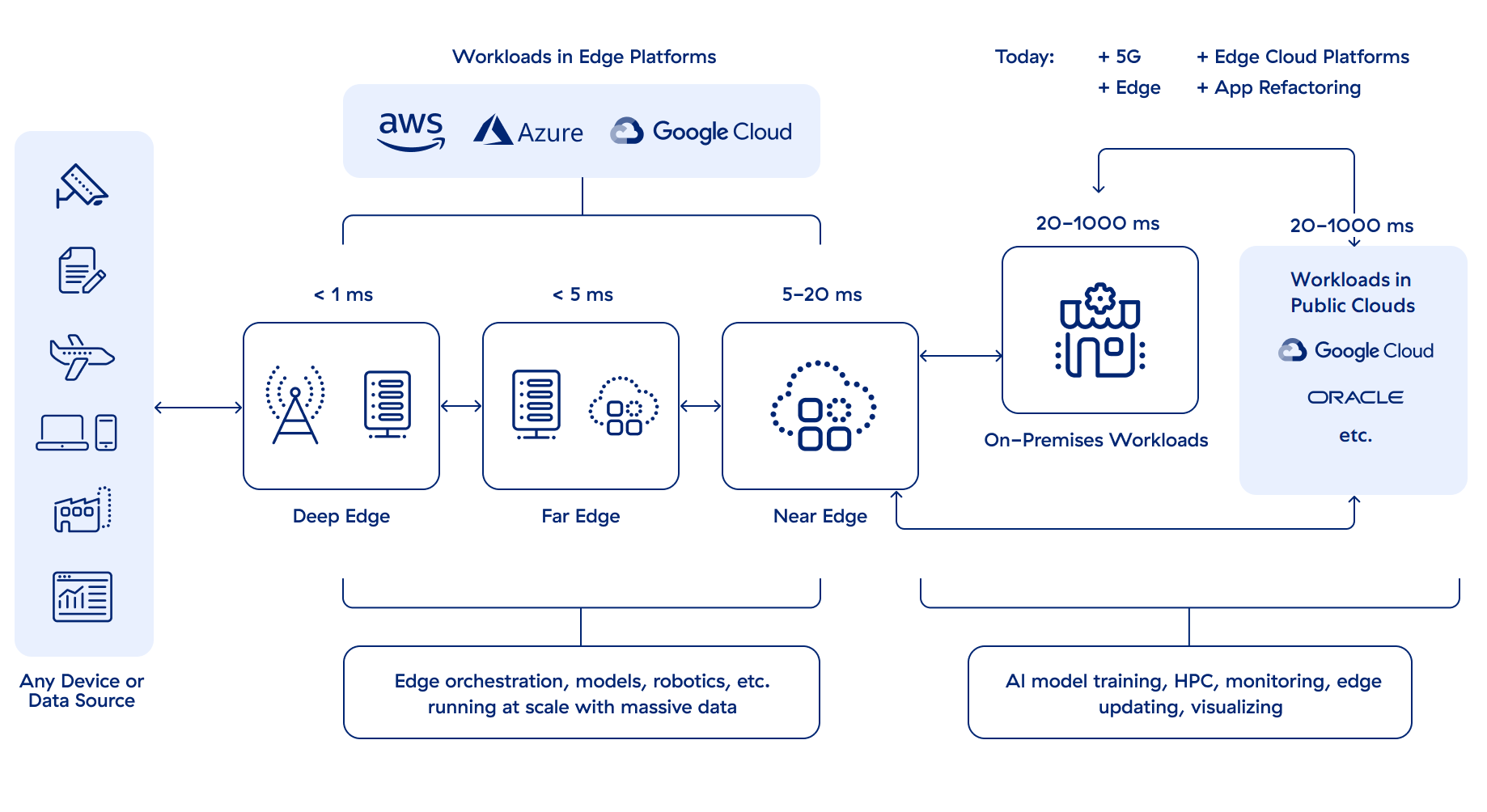

Pour atteindre une latence ultra-faible, les ressources de calcul doivent surtout être plus proches des appareils des utilisateurs finaux. Disposer de serveurs situés physiquement à proximité des appareils des utilisateurs finaux est appelé « edge computing ». Le type d’edge computing varie selon la plage de latence :

- Far Edge : latence entre 5 et 20 ms ; le plus éloigné du cloud et le plus proche des appareils

- Near Edge : latence de plus de 20 ms ; plus proche du cloud que des appareils

- Deep Edge : à moins de 5 ms des appareils

Un schéma de réseau 5G de base : où commence (ou finit) votre réseau ?

Le cas d’utilisation, les exigences de latence et le budget sont tous pris en compte dans le niveau d’edge computing requis. Toutes les opérations n’ont pas besoin de performances en temps quasi réel, mais de nombreuses opérations nécessitent un « temps réel suffisamment bon », environ 20 ms.

La 5G est également conçue pour être extrêmement évolutive pour les appareils connectés. Les réseaux d’accès radio améliorés peuvent prendre en charge 1 000 fois plus de bande passante par unité de surface et 100 fois plus d’appareils connectés que la 4G LTE. Les appareils mobiles grand public, les appareils d’entreprise, les capteurs intelligents, les véhicules autonomes, les drones et bien plus encore peuvent tous partager le même réseau 5G sans dégradation du service.

5G ou 4G

La 4G et la 5G sont toutes deux des technologies de télécommunications sans fil à haut débit pour les appareils mobiles.

En termes de capacités techniques, la 4G propose des débits de données allant jusqu’à environ 100 Mbit/s, tandis que la 5G peut offrir jusqu’à 20 Gbit/s. Pour les communications entre appareils, la latence de la 4G varie d’environ 60 à 100 millisecondes, tandis que la 5G peut offrir une latence bien inférieure, potentiellement inférieure à 5 millisecondes. Et en ce qui concerne la bande passante et le volume de connexions, un réseau 4G peut prendre en charge plusieurs milliers d’appareils sur un kilomètre carré, tandis qu’un réseau 5G peut en prendre plus d’un million en charge.

Cependant, l’infrastructure plus complexe de la 5G élargit également sa surface d’attaque, et avec beaucoup plus d’appareils connectés et des taux de transfert de données bien plus rapides que la 4G, la 5G est nettement plus vulnérable aux cyberattaques. Au-delà de cela, l’utilisation de nouvelles technologies telles que la virtualisation et les réseaux définis par logiciel dans les réseaux 5G peuvent conduire à de nouvelles vulnérabilités que les acteurs malveillants pourraient exploiter.

Enfin, citons les différences les plus critiques entre les générations : la 5G fonctionne à la périphérie du réseau, et non au sein de l’infrastructure traditionnelle sur laquelle repose la 4G. Par extension, la sécurité ne peut pas être assurée efficacement par une infrastructure réseau traditionnelle et doit également être assurée à la périphérie du réseau.

Examinons maintenant la 5G sous l’angle de l’edge computing et de la sécurité.

Comment la 5G fonctionne-t-elle avec l’edge computing ?

La technologie 5G et l’edge computing (informatique distribuée qui permet le traitement et le stockage des données à la périphérie du réseau) transforment la manière dont nous communiquons et nos façons de travailler. L’amélioration de la vitesse, de la transmission des données en temps réel et de la densité des réseaux mobiles représentent les pierres angulaires de la connectivité moderne, offrant la capacité essentielle pour les appareils connectés à l’IoT, l’automatisation, les interfaces de réalité virtuelle et augmentée, les villes intelligentes, et bien plus encore.

En effet, la 5G apporte la connectivité haut débit et la faible latence nécessaires au fonctionnement efficace de l’edge computing. Les données peuvent être transmises et reçues presque instantanément, permettant une communication et une analyse en temps réel pour prendre en charge les services urgents et d’autres applications nécessitant une réponse immédiate, telles que certaines fonctions de l’Industrie 4.0.

Parmi de nombreux autres facteurs de conception du réseau 5G, la proximité physique avec l’appareil est essentielle pour garantir une faible latence. Cela signifie que l’infrastructure du réseau central, le serveur d’application et, surtout, l’infrastructure de sécurité doivent être déplacés des data centers centralisés vers la périphérie du réseau, au plus près des utilisateurs. Pour ce faire, les entreprises doivent se tourner vers le Zero Trust.

Défis en matière de sécurité 5G

La norme 5G souligne explicitement que la sécurité est un principe clé de conception. Cela signifie généralement que vous lirez que « la 5G est sécurisée de par sa conception ». En d’autres termes, la 5G a été conçue pour être sécurisée.

En réalité, la sécurité de la 5G se limite au réseau lui-même. Elle ne s’étend pas aux appareils et aux charges de travail que les clients utiliseront pour communiquer via un réseau 5G.

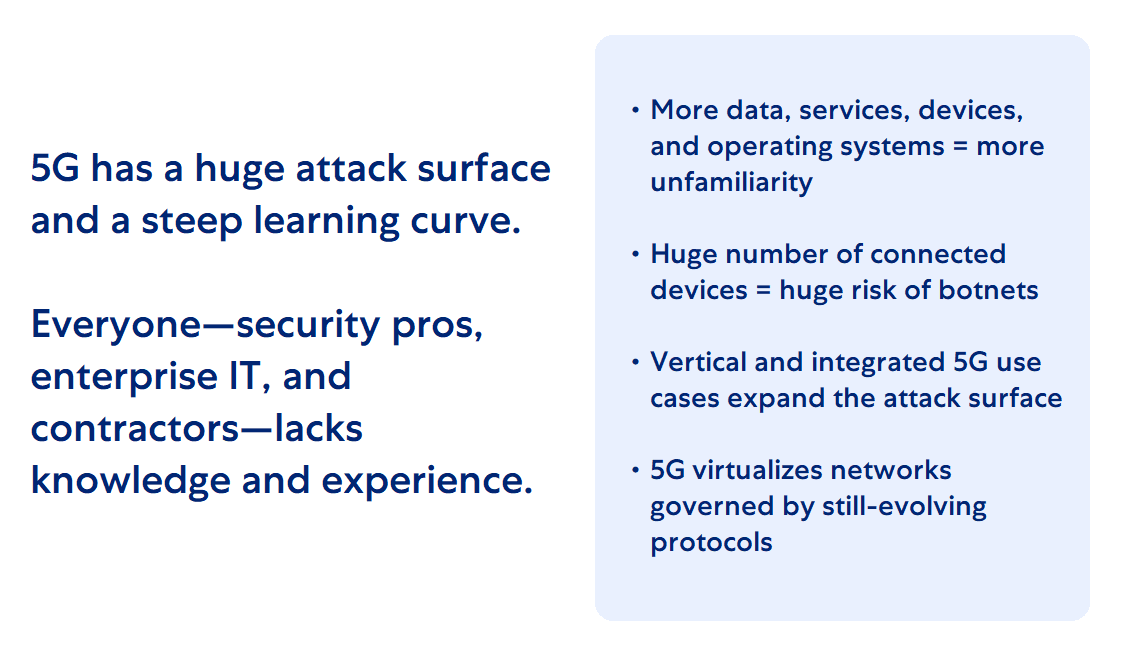

Ainsi, même si la 5G signifie davantage de données, de services, d’appareils, de systèmes d’exploitation, de virtualisation et d’utilisation du cloud, cela implique également que la surface d’attaque de la 5G est énorme et que les charges de travail Edge sont les nouvelles cibles privilégiées de nombreux hackers.

La courbe d’apprentissage de la sécurité 5G est abrupte, et de nombreux professionnels de la sécurité, informaticiens d’entreprise et sous-traitants manquent de connaissances et de l’expérience nécessaires pour protéger les applications exécutées sur les réseaux 5G. En tant que connexion de systèmes informatiques à grande échelle aux réseaux de télécommunications sans fil, la 5G a besoin de spécialistes en cybersécurité compétents dans les deux mondes.

5G et Zero Trust pour une sécurité maximale

Zero Trust simplifie la protection des charges de travail et appareils 5G/edge, ce qui signifie que les entreprises qui l’adoptent jugeront l’adoption de la 5G et les défis de sécurité qui l’accompagnent plus simples, plus rapides et plus sûrs.

L’architecture Zero Trust permet une surveillance complète de la sécurité, des contrôles d’accès granulaires basés sur les risques, une automatisation coordonnée de la sécurité du système à l’échelle de l’infrastructure et une protection en temps réel des ressources de données critiques dans un environnement de menace dynamique.

En quoi Zscaler peut vous aider : adoptez le modèle de sécurité Zero Trust

L’architecture Zscaler Zero Trust pour la 5G privée sécurise et simplifie les déploiements 5G privés pour le 5G Core centralisé, aidant ainsi les fournisseurs à :

- Assurer une connectivité Zero Trust : sécuriser la connectivité de site à site sur Internet sans réseau routable (5G UPF vers Core) et veiller à ce que les utilisateurs et les dispositifs ne se trouvent pas sur le même réseau routable que ceux des applications dans le MEC, le data center et le cloud

- Sécuriser les applications et les données : minimiser la surface d’attaque de sortie et d’entrée et identifier les vulnérabilités des charges de travail, les erreurs de configuration et les autorisations excessives

- Sécuriser les communications : éviter les compromissions et les pertes de données grâce à l’inspection du contenu inline

- Fournir une gestion de l’expérience digitale : résoudre rapidement les problèmes de performances grâce à une visibilité sur les performances des appareils, du réseau et des applications

Les App Connectors, Branch Connectors, et Cloud Connectors de Zscaler Private Access, ainsi que Zscaler Client Connector, peuvent désormais protéger les appareils et les charges de travail des clients sur les réseaux 5G. Une version de Branch Connector conçue pour protéger les technologies de la 5G Core contre les violations a été publiée à la mi-2023, et d’autres améliorations suivront en 2024.