Cet article a également été publié sur LinkedIn.

Le ransomware qui a touché Colonial Pipeline souligne la nécessité d’améliorations majeures en matière de cybersécurité dans les secteurs public et privé. C’est probablement cet incident qui a poussé l’administration Biden à publier le très attendu décret exécutif sur l’amélioration de la cybersécurité de la nation le 12 mai. Ce décret propose des actions et des objectifs dynamiques pour améliorer la posture de cybersécurité de l’infrastructure nationale.

Ma première réaction : MERCI !

Le décret était en cours d’élaboration depuis un certain temps et ne concerne certainement pas uniquement Colonial Pipeline ou la crise de SolarWinds. Il s’agit d’une réaction au fossé croissant entre les postures de cybersécurité des infrastructures publiques et les dommages possibles causés par les cybermenaces sur la santé, la sécurité et les services publics.

Les ransomwares constituent un problème croissant partout dans le monde. Au cours des quatre derniers jours, nous avons vu les systèmes informatiques des services de santé en Irlande infectés par un ransomware et, après avoir déclaré l’abandon du remboursement des assurances pour les paiements d’extorsion par ransomware, AXA Partners a également été touché.

Le décret promeut des stratégies novatrices et des mesures spécifiques pour lutter contre les risques et les dommages liés aux cybermenaces aux États-Unis.

Partager des informations sur les menaces

Nous ne connaissons toujours pas les détails du vecteur d’attaque, du calendrier ou des indicateurs de compromission (IOC) de la violation de Colonial Pipeline. C’est un problème. Le partage de renseignements sur les menaces est d’une importance cruciale pour plusieurs raisons, la plus importante étant que la connaissance des tactiques, techniques et procédures (TTP) aide les intervenants à découvrir des attaques qui autrement n’auraient pas été détectées et à mettre en œuvre des mesures préventives.

La Cybersecurity and Infrastructure Security Agency (CISA), qui comprend les organismes National Cybersecurity and Communications Integration Center (NCCIC) et Hunt and Incident Response Team (HIRT), dispose d’experts dédiés prêts à gérer et à prendre en charge des événements comme celui-ci. Colonial Pipeline représente une infrastructure critique et la mission du CISA est d’avant tout résoudre les problèmes de cybersécurité affectant la sécurité nationale.

La section 2 du décret exécutif, relative à la suppression des obstacles au partage d’informations sur les menaces, souligne l’importance du rôle de la CISA et la nécessité de signaler les violations de manière précise et en temps opportun.

Même si le FBI a attribué l’attaque à DarkSide, un groupe connu pour exploiter les services publics, de nombreuses questions restent encore sans réponse. On sait que DarkSide a exfiltré près de 100 Go de données et menacé de les publier sur Internet, en plus de les chiffrer et de les rendre inutilisables. C’est ce qu’on appelle une « attaque de double extorsion » dans le sens où elle offre à l’attaquant un plus grand levier de rançon : « nous vous donnerons la clé pour déverrouiller vos données sur site, mais si vous pensez que vous pouvez simplement restaurer les données via des sauvegardes, nous diffuserons ces données dans la nature ».

L’équipe ThreatLabz de Zscaler a récemment publié un rapport détaillé axé sur l’augmentation des ransomwares à double extorsion.

Il est temps d’opérer un changement

Compte tenu du mode opératoire de DarkSide, nous pouvons supposer que ce ransomware s’est implanté chez Colonial Pipeline via une vulnérabilité exploitable à distance dans une application publique.

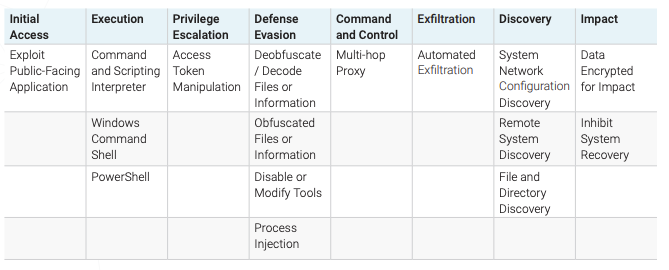

Figure 1 : DarkSide – Techniques et tactiques MITRE ATT&CK

Mais il existe de nombreux vecteurs différents (phishing, téléchargements « drive-by » ou téléchargements furtifs, clé USB malveillante, etc.) qui pourraient conduire au même résultat. La modernisation des infrastructures de cybersécurité, de la posture de sécurité et du respect des normes au sein des entités publiques et privées, en particulier lorsque les deux travaillent ensemble pour gérer les infrastructures critiques, est une priorité immédiate. Le nouveau décret appelle à renforcer la détection, la réponse et l’atténuation des incidents afin de réduire la probabilité qu’un seul incident de sécurité ne devienne pas un événement de sécurité important.

Les organisations doivent abandonner leur sécurité traditionnelle centrée sur le réseau pour lutter efficacement contre les menaces actuelles : les attaquants vous ciblent probablement en ce moment même. Les architectures Zero Trust empêchent les cyberattaques de se propager latéralement à travers l’infrastructure informatique d’une organisation (un fait que j’ai souligné récemment). La section 3 du décret, relative à la modernisation de la cybersécurité du gouvernement fédéral, est un élément crucial. Elle explique comment le passage aux technologies cloud (IaaS, PaaS, SaaS), le travail à distance, les environnements cloud hybride/sur site et les systèmes informatiques qui traitent des données ou font fonctionner des machines (comme les dispositifs IoT/OT) nécessite des investissements importants dans des solutions basées sur le modèle Zero Trust pour moderniser les capacités de cybersécurité.

Chaque agence doit élaborer un plan pour mettre en œuvre une architecture Zero Trust conforme à la norme NIST 800-207 et soumettre un calendrier de mise en œuvre.

Qu’est-ce que le Zero Trust ?

« Dans les 60 jours suivant la date de ce décret exécutif, le responsable de chaque agence doit… élaborer un plan pour mettre en œuvre l’architecture Zero Trust. »

- La Maison Blanche

J’ai l’occasion de parler à des leaders de la cybersécurité dans de nombreux secteurs. Je leur demande souvent ce que signifie, selon eux, le Zero Trust. J’entends beaucoup de réponses différentes selon le contexte et les préoccupations.

Le Zero Trust a évolué. Il englobe dix années de bonnes pratiques de sécurité conçues pour protéger les services cloud, les logiciels et l’infrastructure qui font de la transformation digitale une réalité plausible. À la base, cela signifie connecter les utilisateurs directement aux applications sur la base du moindre privilège ou du refus par défaut.

La mise en œuvre d’un accès Zero Trust à l’aide des capacités de sécurité traditionnelles centrées sur le réseau est difficile à gérer et à maintenir. La surveillance des listes de contrôle d’accès (ACL) et des ensembles de règles de pare-feu nécessaires au fonctionnement des applications sans ouvrir de failles de sécurité massives est problématique pour les entreprises qui ont besoin d’agilité et de résilience.

Les technologies de sécurité centrées sur le réseau n’empêchent pas non plus de manière adéquate les mouvements latéraux. Pourquoi ? Les pare-feu se trouvent à la périphérie d’un réseau : une fois que vous les avez franchis, ils ne protègent pas le reste des systèmes. Cela signifie utiliser des pare-feu internes, une segmentation du réseau, des zones, des VLAN, etc., pour contrôler le trafic interne. La configuration, le dépannage et la maintenance de ces ensembles de règles entraînent souvent un accès trop permissif aux applications internes. Quel est l’intérêt de mettre en œuvre une segmentation du réseau si des failles dans les règles de sécurité permettent à NetBios/SMB ou au protocole de bureau à distance (RDP) de communiquer de manière bidirectionnelle avec Active Directory (AD) et d’autres services de support de base ?

Nous devons modifier et abandonner les approches de sécurité centrées sur le réseau et adopter des solutions Zero Trust pour nous défendre avec succès contre les menaces actuelles.

Le dernier décret exécutif comprend une définition des architectures Zero Trust dans la section 10 et fait référence à la norme NIST Zero Trust Architecture (NIST 800-207). Les directives TIC 3.0 et NIST 800-207 ont permis aux agences d’adopter des solutions de sécurité Zero Trust modernes basées sur le cloud, qui couvrent les technologies cloud (IaaS, PaaS, SaaS), les environnements sur site ou hybrides et les systèmes informatiques qui traitent les données ou font fonctionner des machines (dispositifs OT).

Le confinement est critique

Il existe un jeu d’échec invisible et sans fin entre les cyberattaquants et la sécurité informatique. Plus les capacités de cybersécurité sont efficaces, plus les attaquants s’efforcent de développer de nouvelles techniques d’attaque plus évasives.

Bien que le phishing soit le vecteur d’attaque le plus courant permettant aux acteurs malveillants d’obtenir un premier accès au terminal d’une agence, un autre vecteur d’attaque courant concerne les vulnérabilités des applications publiques exposées à Internet. Qu’il s’agisse d’une vulnérabilité sur un concentrateur VPN ou au sein d’une application Web, contenir rapidement une attaque empêche tout mouvement latéral et atténue les dommages causés par une violation.

Encore une fois, j’ai été heureux de voir l’inclusion dans le décret de la section 7 relative à l’amélioration de la détection des vulnérabilités et des incidents de cybersécurité sur les réseaux du gouvernement fédéral. Cette section appelle à mettre en place une capacité de détection et de réponse des terminaux (EDR) à l’échelle du gouvernement.

La vitesse à laquelle vous pouvez identifier et contenir un terminal, un nœud, un compte, etc. compromis détermine la gravité et l’étendue d’une violation. Cela n’est possible que si vous exploitez les fonctionnalités EDR qui utilisent des outils IA/AA intégrés pour faciliter les réponses automatisées.

Le défi à venir

L’attaque de Colonial Pipeline et d’autres événements survenus ces dernières semaines sont regrettables et démontrent les faiblesses de l’état actuel de notre cybersécurité. Mais il s’agit d’une excellente opportunité pour ceux qui comprennent les défis d’opérer un changement et de mettre en œuvre les capacités de cybersécurité nécessaires pour protéger et défendre efficacement les entreprises et les infrastructures contre les attaques dangereuses. La technologie est prête. Le véritable défi consiste à faire évoluer la mentalité et la culture d’entreprise pour adopter une meilleure cybersécurité et assurer une meilleure transformation digitale.

Le nouveau décret de l’administration Biden indique à la nation qu’il est temps de moderniser la cybersécurité à tous les niveaux et prévoit des actions dynamiques pour ce qui est nécessaire : abandonner les vieilles idées, moderniser les capacités de sécurité obsolètes et adopter des architectures Zero Trust. À ceux qui ont contribué à la création du décret exécutif visant à améliorer la cybersécurité de la nation, bravo !

Aux cyberguerriers de première ligne qui consacrent leur carrière de manière désintéressée à protéger la mission, merci pour votre service dévoué et continuez à vous battre pour cette bonne cause !