Blog Zscaler

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

S'abonner

Explorez des attaques cryptées dans le cadre de la révolution de l'IA

Introduction

Les chercheurs de Zscaler ThreatLabz ont analysé 29,8 milliards de menaces bloquées intégrées dans le trafic chiffré d’octobre 2022 à septembre 2023 dans le cloud Zscaler, et ont présenté leurs conclusions dans le rapport Zscaler ThreatLabz 2023 sur l’état des attaques chiffrées. Outre les menaces bloquées, ce rapport s’appuie sur des informations provenant de 500 000 milliards de signaux quotidiens et de 360 milliards de transactions quotidiennes dans le Zscaler Zero Trust Exchange™. Dans cet article de blog, nous allons passer en revue les principales conclusions du rapport.

attaques chiffrées

Selon le rapport de transparence de Google1, le trafic chiffré a connu une hausse significative au cours de la dernière décennie, atteignant aujourd’hui 95 % du trafic mondial, contre 48 % en décembre 2013. Il n’est donc pas surprenant que le trafic chiffré, autrefois considéré comme le choix le plus sécurisé pour les activités en ligne, abrite désormais également la majorité des cybermenaces, telles que les malwares, les escroqueries par phishing et les fuites de données.

85,9 % des attaques sont chiffrées

Près de 86 % des attaques utilisent des canaux chiffrés à différentes étapes de la chaîne de frappe. Des phases initiales du phishing et de la diffusion de malwares jusqu’aux subtilités des activités de commande et de contrôle en passant par l’exfiltration de données, les cybercriminels exploitent le chiffrement pour masquer leurs intentions. Pour lutter contre phénomène, Zscaler recommande aux entreprises d’inspecter de manière proactive tout le trafic chiffré afin de détecter, déchiffrer et contrecarrer ces attaques.

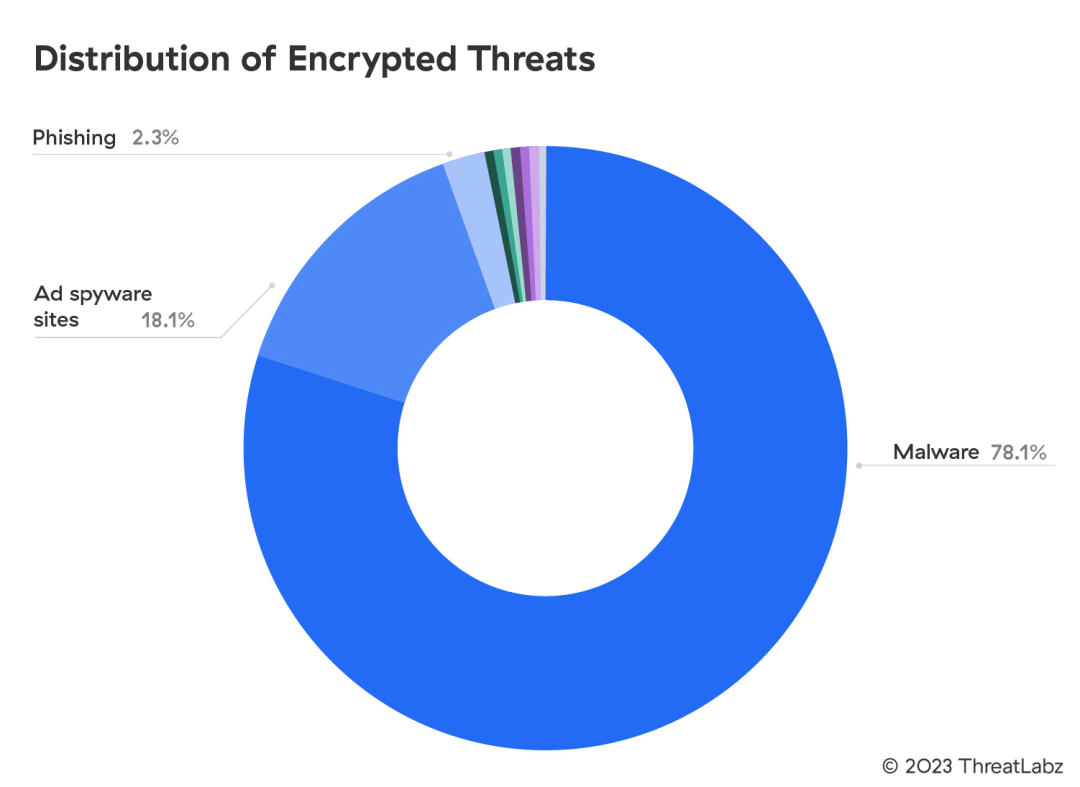

78,1 % des menaces chiffrées impliquent des malwares

Les cybercriminels dissimulent diverses menaces dans le trafic chiffré. Les malwares restent toutefois le type de menace prédominant, représentant 78,1 % des attaques chiffrées bloquées par le cloud Zscaler, y compris les scripts malveillants, les payloads, le contenu Web, les sites Web et les pièces jointes des e-mails.

Figure 1 : Répartition des menaces chiffrées

L’augmentation des blocages de malwares chiffrés met en évidence la tendance des acteurs malveillant à tenter de s’implanter dans l’environnement de la victime en évitant les technologies de détection existantes qui peinent souvent à inspecter le trafic TLS à grande échelle.

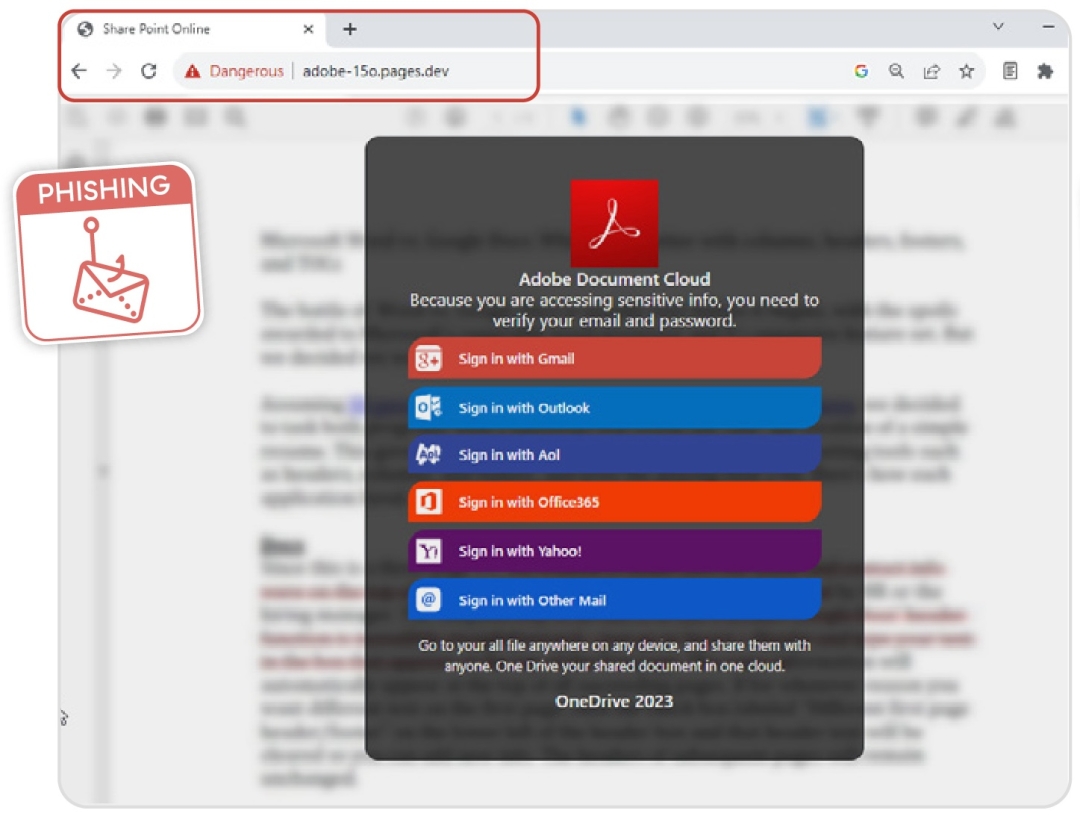

Le phishing a augmenté de 13,7 %

La croissance observée des attaques de phishing est probablement imputable à la disponibilité d’outils d’IA et de services de phishing prêts à l’emploi (appelés offres Phishing-as-a-Service), qui facilitent l’exécution de campagnes de phishing.

Cinq des principales marques victimes de phishing impliquent :

- Microsoft

- OneDrive

- SharePoint

- Adobe

- Amazon

Figure 2 : Campagne de phishing sur le thème Adobe

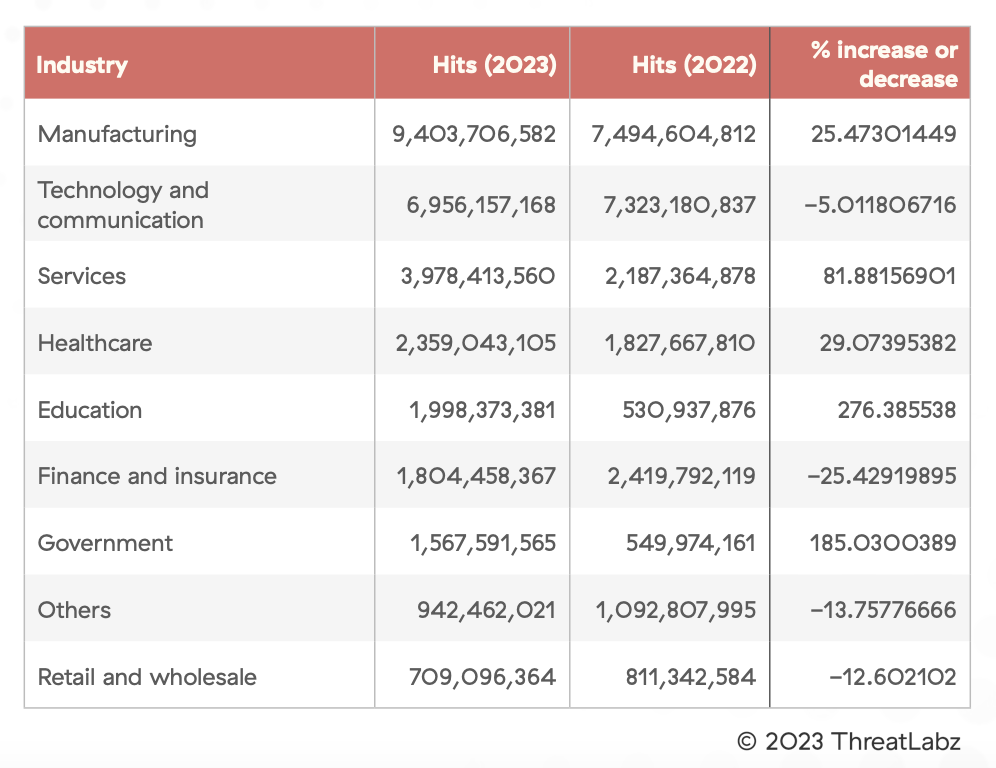

L’industrie manufacturière reste le secteur le plus ciblé

L’industrie manufacturière reste le secteur le plus ciblé, avec 31,6 % des attaques chiffrées.

Figure 3 : Tableau illustrant les tendances des attaques chiffrées par secteur

Les fabricants ont également enregistré le plus grand nombre de transactions liées à l’IA/AA par rapport à tout autre secteur d’activité, traitant plus de 2,1 milliards de transactions liées à l’IA/AA. À mesure que les usines intelligentes et l’Internet des objets (IoT) prennent de l’ampleur dans le secteur manufacturier, la surface d’attaque s’étend et expose le secteur à davantage de risques de sécurité, et crée d’avantage de points d’entrée que les cybercriminels peuvent exploiter pour perturber la production et les chaînes d’approvisionnement. L’utilisation d’applications d’IA générative populaires, comme ChatGPT, sur les appareils connectés dans le secteur manufacturier augmente le risque de fuite de données sensibles via des canaux chiffrés.

Zscaler sécurise les entreprises contre les attaques chiffrées à grande échelle

Le principal enseignement du rapport est le suivant : faute d’un examen des canaux chiffrés, vous ignorez si vous êtes victime de fuites de données ou si des menaces avancées pénètrent dans votre environnement. Pour assurer la sécurité de ses clients, Zscaler a bloqué près de 30 milliards de menaces sur les canaux chiffrés en 2023, soit une augmentation de 24,3 % par rapport aux 24 milliards bloqués en 2022.

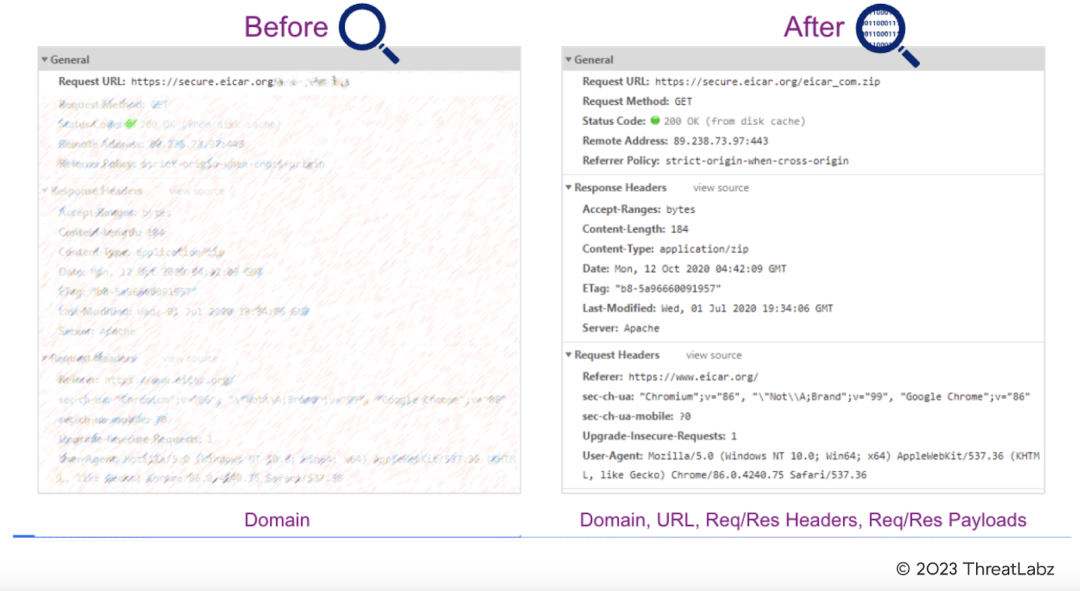

Aujourd’hui, la plupart des attaques exploitent le chiffrement SSL ou TLS, dont l’inspection à l’échelle exige énormément de ressources et qu’il est préférable d’inspecter avec une architecture proxy cloud native. Même si les pare-feu traditionnels prennent en le filtrage des paquets et l’inspection dynamique, ils sont mal adaptés à cette tâche en raison de la limitation de leurs ressources. Les entreprises doivent donc impérativement mettre en œuvre des architectures cloud natives qui prennent en charge une inspection complète du trafic chiffré conformément aux principes de Zero Trust.

Illustration 4 : L’inspection TLS offre une visibilité complète permettant de bloquer les menaces avancées

Comment Zscaler aide à atténuer les attaques chiffrées

Deepen Desai, responsable de la sécurité chez Zscaler, déclare :

« Alors que 95 % du trafic Web est chiffré avec HTTPS, nous constatons que la grande majorité des menaces sont désormais acheminées via des canaux chiffrés. En conséquence, tout trafic chiffré avec le protocole SSL/TLS qui ne fait pas l’objet d’une inspection inline destinée à contrer l’ensemble des menaces peut représenter un risque considérable pour les entreprises mondiales ».

Deepen Desai recommande l’adoption des solutions suivantes pour protéger votre entreprises contre les attaques chiffrées de manière cohérente :

- Zero Trust Network Access (ZTNA) - Perturber autant d’étapes que possible de cette chaîne d’attaque, maximisant ainsi vos chances d’arrêter l’attaque même si les acteurs malveillants échappent à certains de vos contrôles de sécurité. Je recommande de remplacer les appliances vulnérables telles que les VPN et les pare-feu par ZTNA pour inspecter et analyser 100 % du traffic SSL/TLS.

- Zscaler Private Access (ZPA) - Appliquer une sécurité cohérente avec une segmentation optimisée, connectant les utilisateurs aux applications, et non à l’ensemble du réseau. ZPA est conçu pour fournir aux utilisateurs un accès sécurisé et direct à des applications spécifiques, garantissant que le trafic réseau est segmenté et que les utilisateurs n’ont pas accès à l’ensemble du réseau.

- Zscaler Cloud Data Loss Prevention (DLP) - Intégrer Zscaler Cloud DLP en tant que technologie de prévention de la perte de données inline avec une inspection TLS complète pour empêcher les fuites de données sensibles.

Bonnes pratiques pour atténuer les attaques chiffrées

Votre stratégie de cybersécurité doit comprendre des contrôles pour chacune de ces étapes :

- Minimiser la surface d’attaque en rendant les applications internes invisibles sur Internet.

- Éviter toute compromission en utilisant une architecture proxy cloud native pour inspecter tout le trafic inline et à l’échelle, en appliquant des politiques de sécurité cohérentes.

- Arrêter les déplacements latéraux en connectant les utilisateurs directement aux applications (plutôt qu’au réseau) afin de réduire la surface d’attaque et de contenir les menaces en utilisant la tromperie et la segmentation de la charge de travail.

- Arrêter la perte de données en inspectant l’ensemble du trafic Internet, y compris les canaux chiffrés, pour prévenir le vol de données.

Si vous cherchez à minimiser le risque d’attaques chiffrées contre votre entreprise, nous vous conseillons de prendre en compte ces recommandations dans le cadre de votre stratégie d’adoption :

- Utilisez une architecture cloud native, basée sur un proxy, pour déchiffrer, détecter et prévenir les menaces sur l’ensemble du trafic chiffré, à l’échelle.

- Tirez parti d’une sandbox optimisée par IA pour mettre en quarantaine les attaques inconnues et le patient zéro infecté par un malware.

- Inspectez l’ensemble du trafic, en continu, que l’utilisateur soit chez lui, au bureau ou en déplacement, pour garantir que chacun est protégé de manière cohérente contre les menaces chiffrées.

- Mettez fin à chaque connexion pour permettre à une architecture proxy inline d’inspecter tout le trafic, y compris le trafic chiffré, en temps réel et avant qu’il n’atteigne sa destination, afin de prévenir les attaques de ransomwares, de malwares, et autres.

- Protégez les données à l’aide de politiques granulaires basées sur le contexte, en vérifiant les demandes d’accès et les droits en fonction du contexte.

- Éliminez la surface d’attaque en connectant les utilisateurs directement aux applications et aux ressources dont ils ont besoin, jamais aux réseaux.

Bonnes pratiques pour des interactions IA/AA sûres

Compte tenu de l’évolution et de l’adoption rapides des applications basées sur l’IA, il est crucial d’établir et d’adopter les bonnes pratiques pour garantir une utilisation responsable et sécurisée de ces technologies transformatrices.

- Les entreprises doivent adapter de manière proactive leurs politiques d’utilisation et de sécurité de l’IA afin de garder une longueur d’avance sur les risques et défis potentiels.

- Implémentez l’inspection TLS pour les applications publiques de chatbot IA telles que ChatGPT à l’aide de politiques DLP granulaires pour éviter les fuites de données sensibles.

- Veillez à ce que l’utilisation des outils d’IA soit conforme à toutes les lois et normes éthiques pertinentes. Cela inclut les réglementations sur la protection des données et les lois sur la confidentialité.

- Établissez clairement les responsabilités en matière de développement et de déploiement des outils d’IA. Définissez les rôles et les responsabilités au sein de votre organisation pour superviser les projets d’IA.

- Le développement et l’intégration d’outils d’IA doivent suivre un cadre de cycle de vie sécurisé des produits afin de garantir le plus haut niveau de sécurité.

En savoir plus

Téléchargez votre exemplaire du rapport complet Zscaler ThreatLabz 2023 sur l’état des attaques chiffrées pour découvrir davantage d’informations et de conseils sur la gestion des attaques chiffrées.

1. https://transparencyreport.google.com/https/overview?hl=en

Cet article a-t-il été utile ?

Recevez les dernières mises à jour du blog de Zscaler dans votre boîte de réception

En envoyant le formulaire, vous acceptez notre politique de confidentialité.