Avez-vous l’impression d’avoir concrétisé une décennie de transformation digitale sur les trois seules dernières années ? C’est certainement mon cas. Pour vous en convaincre, jetez un œil à mon bureau chez moi, avant et après. Il est passé d’une table de fortune aménagée en bureau à un espace de travail entièrement équipé, avec lumières, micro et caméra : une innovation pandémique !

Pendant cette période, la technologie d’accès réseau Zero Trust, ou ZTNA, a bénéficié de conditions de marché idéales pour encourager l'innovation : une adoption massive du télétravail, la montée en puissance des outils et applications numériques, ainsi que l’accélération du cloud. Cette convergence exceptionnelle d’événements a forcé de nombreuses entreprises à repenser leurs modèles d’accès, qui reposaient pour la plupart sur des VPN d’accès à distance traditionnels. Dans ce contexte, le ZTNA est apparu comme une alternative viable aux VPN.

Dans un nouveau document intitulé « Making Sense of the Quickly Evolving ZTNA Market » (Comprendre l’évolution rapide du marché du ZTNA), ESG (Enterprise Strategy Group) analyse les tendances, les défis et l’évolution du marché dynamique du ZTNA. Selon ESG, le ZTNA est devenu tellement populaire que plus des deux tiers des entreprises remplacent leurs VPN par des outils ZTNA ou envisagent de le faire.

ZTNA de première génération : un simple substitut au VPN ?

John Grady, analyste principal chez ESG et auteur de l’article, explique que si la plupart des outils ZTNA offrent des avantages évidents par rapport aux VPN, peu d’entre eux peuvent répondre de manière efficace aux défis auxquels sont actuellement confrontées les équipes de sécurité réseau pour protéger et sécuriser l’accès aux applications. Les principaux freins que les entreprises rencontrent avec les outils de première génération sont les suivants :

1. Une expérience utilisateur incohérente : alors que les outils cloud étaient parfaits pour les connexions basées sur les accès à distance, ils introduisent un modèle de backhauling inverse lorsque les utilisateurs travaillant au bureau doivent accéder à des ressources sur site et sont routés via le cloud à cet effet.

2. Un accès encore trop large : la plupart des outils ZTNA proposent une séparation élémentaire pour réduire la surface d’attaque. Cependant, lorsque des utilisateurs légitimes sont compromis, cette mesure n’empêche pas les hackers de se déplacer en interne et d’accéder à d’autres ressources. Les outils ZTNA doivent aller plus loin et étendre les mécanismes de segmentation aux instances et aux dispositifs afin de prévenir plus efficacement la propagation en interne des menaces, au sein d’un environnement cloud ou d’un data center.

3. Services de sécurité limités : comparé au VPN, le ZTNA a franchi une étape importante dans la protection des applications. Cependant, la plupart des outils ne parviennent pas à traiter le problème de manière globale. Il arrive fréquemment que les solutions ZTNA établissent une connexion entre un utilisateur et une application, sans analyser par la suite le trafic pour identifier d’éventuelles menaces de sécurité, laissant ainsi la porte ouverte aux assaillants.

Selon John Grady, l’accès sécurisé et le ZTNA ne doivent pas être exploités de manière cloisonnée, mais doivent faire partie d’une plateforme intégrée plus vaste, axée sur la protection d'utilisateurs et d'applications en environnement multisites, en d’autres termes une plateforme plus large de SASE (Secure Access Service Edge) ou de SSE (Security Service Edge). Pour de nombreuses entreprises, le ZTNA n’est pas seulement une composante, mais un aspect fondamental de ces architectures, comme en témoignent les 58 % d’entreprises qui ont entrepris de déployer le SASE ou le SSE, et qui mentionnent le ZTNA comme le point de départ de leur projet.

« En fin de compte, les outils qui permettent ce type d’approche plus large exigent un panel ensemble plus large de fonctionnalités et de capacités que ceux qui se concentrent uniquement sur le cas d’utilisation de l’accès à distance, ignorant ainsi l’évolution massive vers des architectures Zero Trust complètes », constate John Grady.

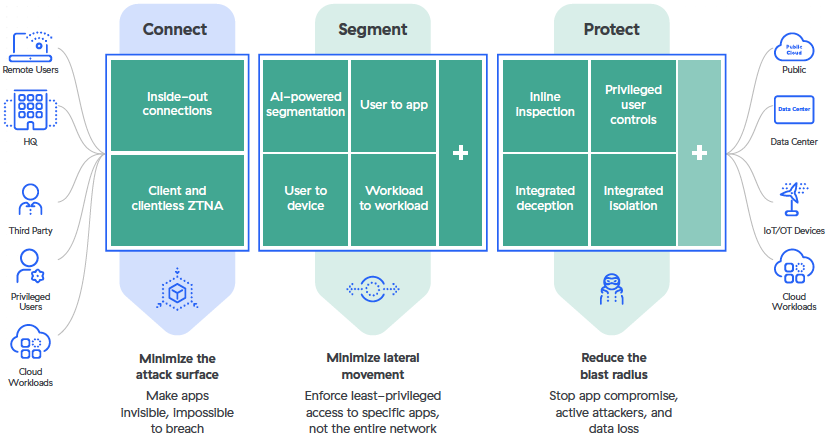

Évolution du ZTNA : lever les freins de première génération avec Zscaler

Zscaler accompagne des initiatives plus larges de transformation de la sécurité et des cas d’utilisation émergents avec son ZTNA de nouvelle génération, Zscaler Private Access. Cette solution propose une connectivité Any-to-Any, une segmentation Zero Trust et une sécurité intégrée et permanente. Ce mix permet aux équipes de sécurité réseau de réduire leur surface d’attaque, de prévenir la propagation des menaces en interne et de garantir une expérience utilisateur cohérente, homogène et parfaitement fonctionnelle.

ZTNA de nouvelle génération

Les avantages de Zscaler Private Access sont immédiats lorsque cette solution remplace les approches d’accès actuelles, peu adaptées à la transformation digitale. Elle apporte des avantages considérables en matière d'expérience utilisateur, d’évolutivité et d’agilité, tout en améliorant la posture de sécurité globale d’une entreprise. Grâce aux initiatives Zero Trust, 77 % des entreprises ont bénéficié au moins d'un avantage en matière de sécurité et un autre sur le plan business.¹

Pour en savoir plus sur la manière de faire évoluer votre stratégie d’accès sécurisé, consultez le nouveau livre blanc d’ESG ou inscrivez-vous à notre webcast avec ESG. Venez découvrir comment faire passer votre sécurité Zero Trust à la vitesse supérieure.