Cet article a également été publié sur LinkedIn.

Même si la pandémie est (espérons-le) sur le déclin, le télétravail de masse restera d’actualité dans un avenir prévisible. Twitter, Google, Facebook, Deutsche Bank et d’autres entreprises mondialement reconnues permettent à leurs employés de travailler à domicile au moins pendant l’été, voire plus longtemps. Mais qu’en sera-t-il au-delà ? Des études approfondies telles que celle de McKinsey indiquent que la plupart des sociétés continueront à intégrer le télétravail dans leur stratégie d’entreprise.

Mais comment cela se présente-t-il ? D’après les conversations que j’ai menées avec des sociétés de différents secteurs, la réponse à la question du télétravail n’est pas tranchée. Il est très probable qu’un certain pourcentage de personnes continueront à travailler au bureau, que d’autres continueront à travailler en dehors, et qu’un nouveau modèle hybride s’imposera comme la norme.

La prochaine question logique est : qu’en est-il des investissements coûteux dans les data centers physiques situés dans des bureaux hors de prix ? Lorsque les sociétés revisitaient leurs plans de continuité des activités pendant la pandémie, nombre d’entre elles ont vu le trafic et les charges de travail rapidement basculer d’un réseau complexe et de piles de sécurité vers des connexions à distance. Qu’est-ce que cela implique pour les équipements et les architectures traditionnels ?

Que faisons-nous d’Internet ?

La gestion du trafic Internet représente une part importante du travail quotidien du service informatique. Il représente 40 à 70 % de l’ensemble du trafic de l’entreprise. L’adoption continue d’applications SaaS telles que Microsoft 365, Workday et ServiceNow ne fera qu’augmenter ce pourcentage. À mesure que davantage de personnes travaillent en dehors du bureau de l’entreprise et se connectent à davantage d’applications et d’infrastructures basées sur le cloud, davantage de trafic est soumis à un backhauling via l’infrastructure informatique classique. Cette augmentation peut congestionner et submerger l’infrastructure traditionnelle de sécurité du réseau.

À mesure que les employés désertaient les bureaux pendant la pandémie, les réseaux et les dispositifs de sécurité traditionnels ont eu du mal à faire face à l’afflux imprévu d’utilisateurs travaillant à domicile. Pour quelles raisons ? Disposant de très peu de temps pour se préparer à la période de confinement, les entreprises n’ont pas pu créer ou faire évoluer une infrastructure traditionnelle assez rapidement pour répondre aux nouvelles attentes, notamment en ce qui concerne le lieu, le mode et le moment où les collaborateurs utilisaient les applications. Ce manque d’évolutivité a engendré une expérience utilisateur négative pour des millions de télétravailleurs, affligés par des processus de sécurité compliqués via des identifications fastidieuses, des architectures complexes qui compliquaient la recherche d’applications, et des applications de mauvaise qualité en raison du backhauling du trafic vers Internet.

En toute franchise, de nombreux utilisateurs confrontés à cette expérience ont cherché des moyens rapides de contourner les contrôles. Ce comportement, bien que compréhensible, a ouvert une nouvelle boîte de Pandore en augmentant la surface d’attaque du réseau : chaque nouvel appareil qui tente de se connecter à distance au contenu de l’entreprise est un vecteur d’attaque potentiel !

Favoriser l’allègement

Une meilleure alternative à la situation décrite ci-dessus consiste à utiliser des connexions Internet directes depuis les filiales. Elles sont certainement moins chères (même pour des bandes passantes plus élevées). Mais elles requièrent une sécurité adéquate, ce qui implique souvent un réseau complexe et des piles de sécurité au niveau de la filiale. Pour le télétravail (ou un bureau individuel), ce n’est pas une option viable.

La bonne approche consiste à remplacer le lourd modèle de filiale traditionnel par un modèle de filiale allégée, centré sur le cloud, utilisant une architecture SASE (Secure Access Service Edge). Dans un article, Gartner présente succinctement ce concept comme seuls les analystes du secteur peuvent le faire :

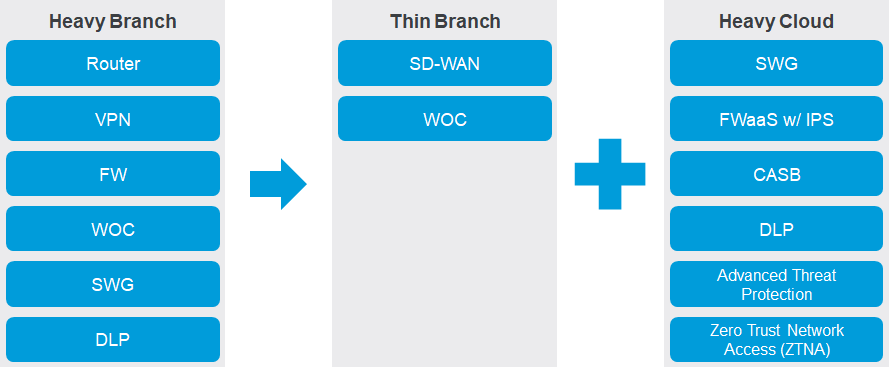

Le tableau ci-dessous illustre la différence entre un filiale lourde et allégée :

- Filiale lourde : la sécurité est appliquée localement sous forme de matériel.

- Filiale allégée : s’appuie fortement sur le contrôle centralisé du cloud pour gérer la sécurité et les accès.

Gartner suggère que la plupart des actions de mise en réseau soient effectuées à partir du cloud dans les modèles de télétravail. Toutes les décisions qui ne sont pas prises dans le cloud doivent être prises aussi près que possible de la périphérie, avec une intervention aussi légère que possible sur l’appareil.

Comme nous avons pu le constater dans le monde entier lors de la pandémie, un modèle de filiale lourde exigeait des modifications physiques du réseau pour les systèmes qui permettaient aux employés d’accéder aux applications et aux ressources depuis les filiales. La mise à niveau de l’équipement de chaque filiale (par exemple, l’accès VPN) pour répondre à l’augmentation du trafic était coûteuse, et l’approvisionnement était lent car la toutes les sociétés commandaient de nouvelles piles de matériel en même temps. Le modèle filiale allégée/cloud lourd offre plus de flexibilité et peut s’adapter automatiquement pour répondre à n’importe quelle exigence puisque le calcul est déchargé vers un cloud lourd.

Le modèle allégé est économique et sécurisé

Avec les vaccinations et l’assouplissement des exigences de distanciation sociale, les entreprises autoriseront les employés à retourner au bureau. Elles peuvent réduire l’échelle de leurs filiales, mais jusqu’à quel point ? Si le télétravail étendu reste d’actualité, qu’advient-il des investissements consentis pour créer une filiale allégée ?

Au-delà de l’endroit où les employés s’assoient pour travailler, de nombreuses sociétés devront trouver des moyens de réduire leurs coûts. L’une de ces méthodes pourrait consister à réduire complètement le nombre de sites physiques. L’utilisation d’architectures SASE et de modèles Zero Trust peut permettre à une entreprise d’étendre ses connexions plus rapidement que jamais tout en réduisant ses emplacements physiques.

Pendant la crise, j’ai vu des sociétés passer de dizaines de filiales à des milliers de filiales, ne comprenant qu’un seul employé. Permettre aux employés de travailler où ils le souhaitent en utilisant les connexions et les équipements de leur choix, sécurisés par une stratégie Zero Trust basée sur l’identité, signifie moins de frais généraux et une meilleure expérience employé pour ceux qui ont trouvé le succès et l’équilibre dans le télétravail.

J’ai récemment lu un article qui semble suggérer que certaines entreprises maintiendront certaines architectures en étoile via un siège social et des bureaux satellites temporaires (par exemple des bureaux loués comme WeWork, Regus, etc.) pour que les employés puissent se rencontrer et échanger concernant des projets liés au travail. Il ne s’agit cependant pas d’un modèle d’architecture, mais d’un plan conceptuel de localisation. En fait, plus les entreprises adopteront des espaces de réunion temporaires pour les réunions en personne, plus elles auront besoin de modèles de sécurité non traditionnels qui utilisent l’identité pour relier les utilisateurs aux applications.

Il n’est pas inconcevable que de nombreuses filiales reposant sur des architectures SASE puissent simplement utiliser des cartes SIM 4G/5G comme connexion principale. Avec le Zero Trust, cette connexion pourrait fournir la sécurité, l’agilité et les économies de coûts qui initieraient une accélération de l’ouverture de nouvelles filiales. Du point de vue de la sécurité, l’adoption d’une approche allégée présente de nombreux avantages, dans la mesure où il n’est plus nécessaire de provisionner, de mettre à jour et d’entretenir en permanence des appliances matérielles. Vous n’avez même pas besoin d’une connexion MPLS ou VPN. Cela signifie que vous réduisez votre surface d’attaque, la complexité et les coûts.

Le bureau est mort ; vive le bureau !

Le bureau tel que nous le connaissons n’est pas encore mort, mais la crise de la COVID-19 a démontré que le nouvel espace de travail hybride exige des solutions évolutives. Les nouvelles architectures telles que SASE et Zero Trust, qui prennent en charge les réalités d’aujourd’hui, remplacent les réseaux traditionnels et offrent l’agilité et la résilience dont les entreprises ont besoin pour demeurer compétitives et réussir dans le paysage numérique moderne.

Ces architectures utilisent Internet comme nouveau réseau d’entreprise et le cloud comme nouveau data center. Les architectures Zero Trust créent une sécurité moins coûteuse et plus performante en sécurisant les connexions entre les utilisateurs et les applications, et en supprimant le besoin de services d’infrastructure coûteux.

À mesure que le nouveau personnel hybride prend forme, les modèles de filiales allégées incluant des options de travail à domicile seront indispensables aux entreprises modernes. Et donc, le bureau est mort ; vive le bureau !