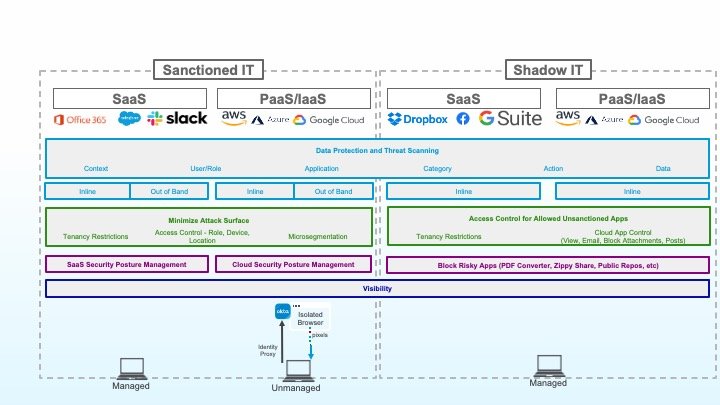

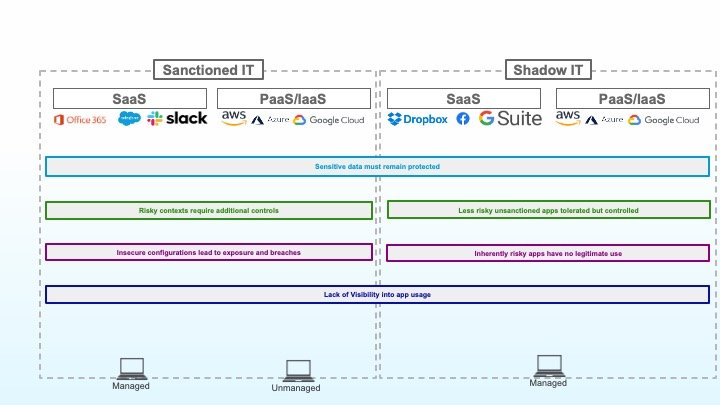

La protection contre la perte de données (DLP) est le premier terme qui vient à l’esprit lorsque l’on pense à la protection des données, mais la DLP n’est en réalité qu’un élément d’une stratégie plus large de protection des données dans le cloud. La DLP doit s’appuyer sur une base solide de visibilité complète, une posture de sécurité robuste et une surface d’attaque réduite. La mise en place de ces fondations se heurte à six défis majeurs.

Les six défis critiques de la protection des données dans le cloud

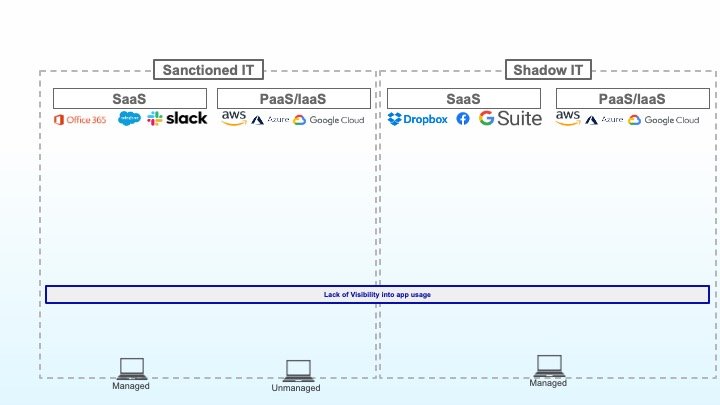

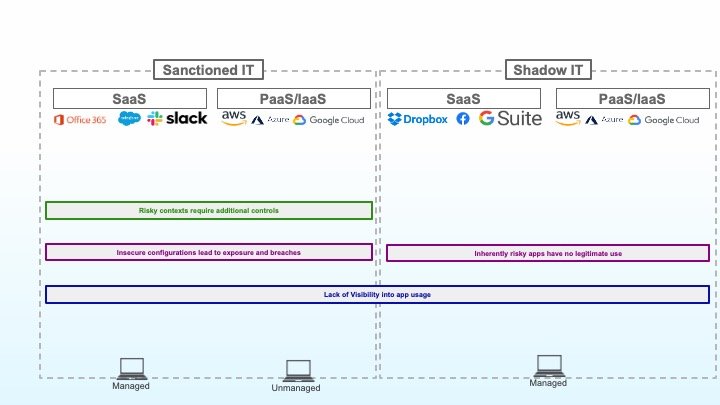

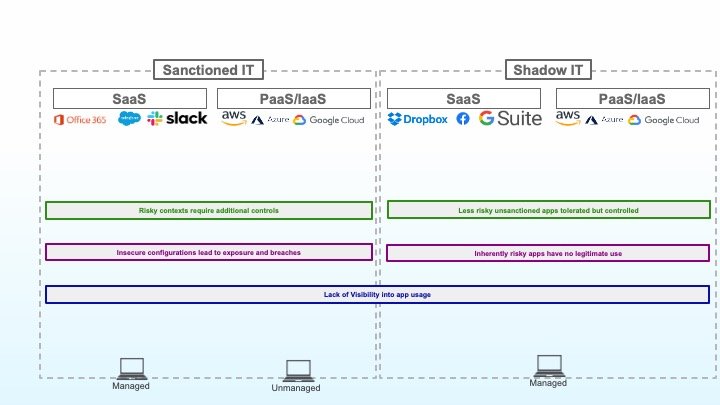

1 : Le manque de visibilité sur l’utilisation des applications doit être résolu

Vous ne pouvez pas protéger ce que vous ne connaissez pas. Le premier défi est donc le manque de visibilité sur l’utilisation des applications. La visibilité doit s’étendre à la fois à votre paysage informatique autorisé et à votre paysage informatique fantôme.

Avec les applications autorisées, vous devez savoir quelles applications sont utilisées et la manière dont elles le sont. Par exemple, savoir quels services AWS votre équipe de développement utilise, ou quelles applications tierces sont connectées à Microsoft 365, vous aidera à comprendre où se trouvent les faiblesses de votre stratégie de protection des données.

Avec les applications de l’informatique fantôme, la visibilité fournit la base permettant de décider ce qu’il faut autoriser, ce qu’il faut restreindre et ce qu’il faut complètement bloquer. Gardez à l’esprit que l’informatique fantôme ne se limite pas uniquement aux applications SaaS : de nombreux services PaaS/IaaS sont désormais utilisés en dehors de la sphère de compétence du service informatique. La protection de ces applications est tout aussi essentielle que la maîtrise des applications SaaS de l’informatique fantôme.

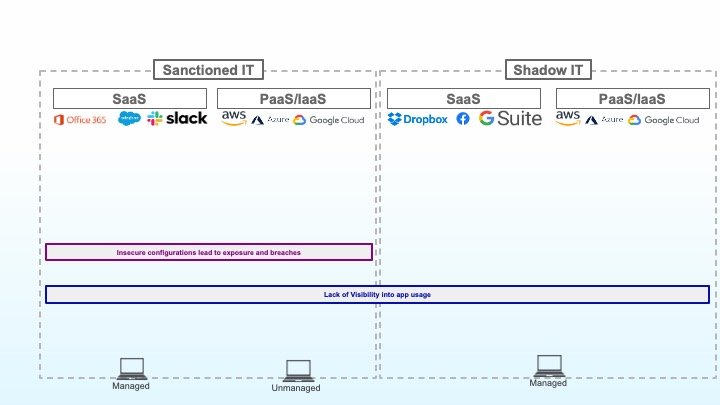

2 : Les configurations non sécurisées sont une source d’exposition et de violations

Ensuite, la configuration de base de vos applications approuvées doit être correctement sécurisée. À cet égard, une mauvaise configuration des services de stockage dans le cloud a mené à de nombreuses expositions très médiatisées de données sensibles au cours des dernières années, mais ces erreurs de configurations se produisent avec tous les types d’applications cloud. Surmonter ce problème implique d’identifier et de traiter l’identité, le chiffrement, la mise en réseau, les connexions et le partage avec des tiers, ainsi qu’une multitude d’autres configurations qui, si elles ne sont pas correctement sécurisées, peuvent entraîner une perte de données sensibles.

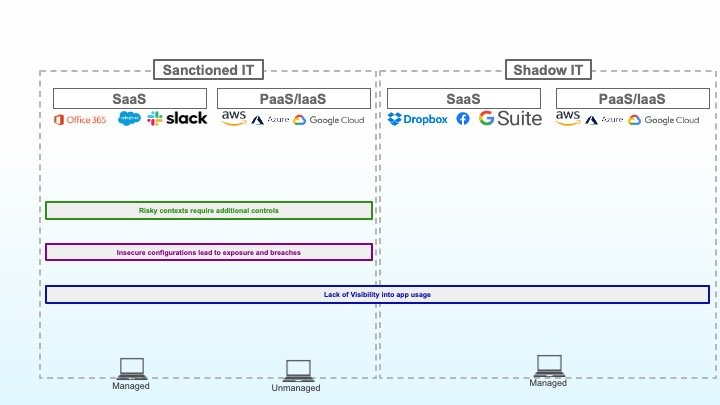

3 : Les contextes à risque exigent des contrôles supplémentaires

Le profil de risque d’un utilisateur privilégié sur un appareil géré qui a été protégé de manière appropriée est différent de celui de ce même utilisateur sur un appareil non géré, venant d’un nouvel emplacement et tentant de télécharger des données sensibles. Le contexte est la clé d’un contrôle d’accès fort, garantissant que le niveau d’accès fourni correspond au risque de perte de données dans ce contexte.

4 : Les applications intrinsèquement risquées n’ont aucun usage professionnel légitime

Dans le cadre de l’informatique fantôme, certaines applications intrinsèquement risquées n’ont aucun usage professionnel légitime. Les applications connues pour héberger des malwares, les applications dont les politiques de protection des données sont douteuses, les applications jusque-là inconnues et un large éventail de catégories d’applications indésirables doivent toutes être purement et simplement bloquées sur les réseaux et les appareils de l’entreprise.

5 : Les applications approuvées moins risquées peuvent être tolérées, mais doivent être contrôlées

Toutes les applications fantômes ne peuvent pas être bloquées. Le personnel moderne entend pouvoir effectuer des activités personnelles à faible risque à partir de leurs appareils gérés et du réseau de l’entreprise, comme envoyer des e-mails personnels, faire une pause pour consulter Instagram ou payer ses factures en ligne. Il s’agit d’applications que vous finirez probablement par autoriser, mais de manière contrôlée.

Vous souhaiterez peut-être autoriser les employés à consulter leurs réseaux sociaux, mais interdire toute publication. Ou vous souhaiterez peut-être donner à vos employés la possibilité de lire et d’envoyer des e-mails, mais pas de télécharger des pièces jointes. Ces fonctionnalités de contrôle d’accès peuvent contribuer à réduire les risques, avant même d’appliquer les stratégies DLP.

6 : Les données sensibles doivent demeurer protégées

La dernière pièce du puzzle concerne la protection des données sensibles. À ce stade, vous avez compris quelles applications cloud sont utilisées et comment, vous avez construit une posture de sécurité robuste pour ces applications et vous avez utilisé le contrôle d’accès pour limiter davantage les contextes et les comportements à risque qui ne devraient même pas pouvoir accéder aux données sensibles.

La dernière étape consiste à exploiter la DLP, à la fois inline et hors bande, pour contrôler qui peut accéder à quelles données.

Résoudre les six défis de la protection des données dans le cloud

Aborder tous ces aspects en même temps peut sembler décourageant. Après tout, qui dispose du budget, de l’équipe et du temps nécessaires pour acheter, mettre en œuvre et entretenir six outils distincts provenant de six fournisseurs différents ?

Heureusement, Zscaler a développé toutes les fonctionnalités requises pour vous permettre de surmonter les défis inhérents à la protection des données dans le cloud, dans l’ensemble du paysage des applications informatiques approuvées et fantômes : une protection des données complète, fondée sur la plateforme Zero Trust Exchange déjà éprouvée et déployée dans des milliers d’entreprises. Qui plus est, si vous êtes déjà client de Zscaler, activer ces fonctionnalités peut être aussi simple que de prendre quelques minutes pour les configurer.