/ O que é tecnologia de deception?

O que é tecnologia de deception?

Por que a tecnologia de deception é importante?

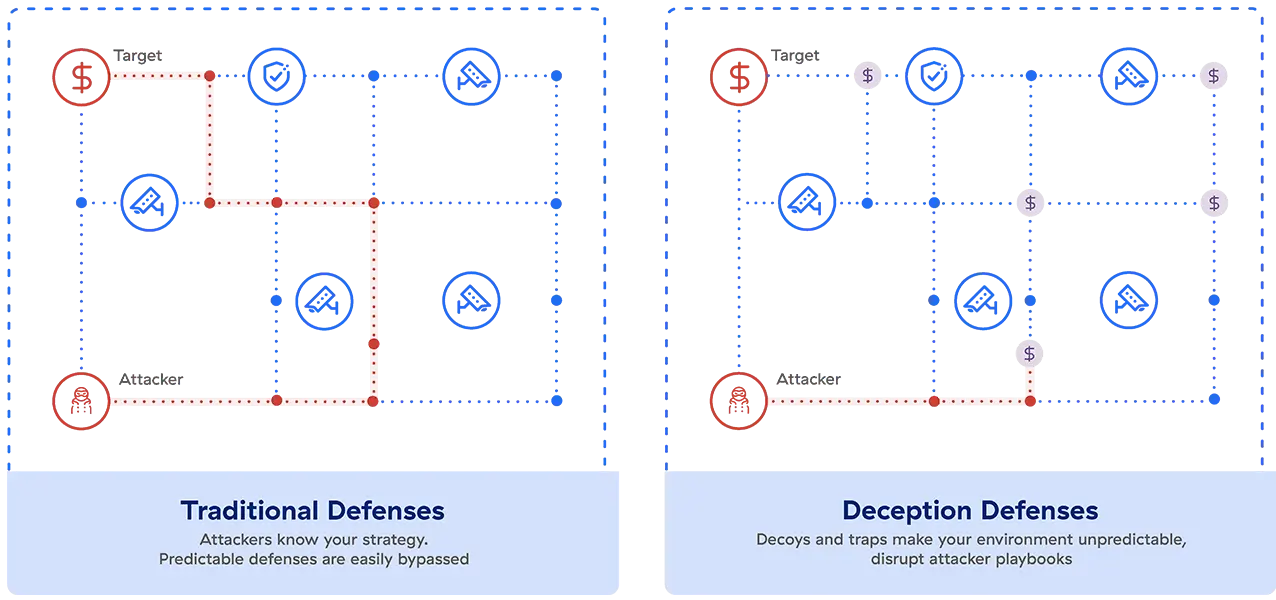

Independentemente da qualidade das defesas de seu perímetro, há sempre a possibilidade de que criminosos cibernéticos acabem se infiltrando em sua rede. A tecnologia de deception faz com que eles percam seu tempo explorando ativos sem valor plantados como isca que os levarão até uma armadilha. Assim que eles revelarem sua presença, você recebe um indicador antecipado de seu comportamento e pode obter informações e inteligência para usar contra eles.

As modernas defesas da tecnologia de deception são baseadas em muitos dos princípios militares de deception empregados por gente como Chanakya, Sun Tzu, Napoleão e Genghis Khan para conquistar continentes por meio de engodos, artimanhas, camuflagem e subterfúgios. No contexto da cibersegurança, os defensores usam chamarizes e iscas para induzir os invasores a acreditar que eles têm uma base de apoio na rede e a se revelar.

Benefícios da tecnologia de deception

De forma geral, o maior benefício da deception é que ela coloca o ônus do sucesso sobre o invasor, ao invés de sobre o defensor. Quando você enche sua rede de iscas, os adversários precisam realizar um ataque impecável, sem cair em uma única armadilha, ativo falso ou informação enganosa para ter sucesso. Se eles cometerem erros, quem sai ganhando é você.

Vejamos cinco benefícios concretos da deception que tornam isso possível.

1. Detecção de ameaças aprimorada

Se colocarmos as categorias de detecção em ordem de exatidão, há dois extremos:

- A detecção baseada em assinatura, que é muito precisa, mas extremamente específica para cada ameaça

- A análise comportamental/heurística, que cobre uma ampla gama de ameaças, mas é propensa a falsos positivos

Os alertas de deception oferecem o melhor dos dois mundos: eles são altamente precisos e possuem uma ampla cobertura de ameaças.

2. Consciência do risco para a empresa

A maioria dos controles de segurança não contabiliza os atuais riscos para a empresa – seu antivírus não sabe que você está passando por uma fusão. Mas a deception pode ser intrinsecamente alinhada a eles. Por exemplo, se estiver lançando um novo produto, você pode criar medidas de deception em torno desse lançamento, alinhando firmemente os controles de segurança com as áreas onde o risco é percebido.

3. Maior cobertura

A deception pode ser aplicada amplamente em toda a sua organização, inclusive em ambientes que muitas vezes são pontos cegos. A deception consegue detectar ameaças no perímetro, nos endpoints, na rede, no Active Directory e em todas as camadas de aplicativos, e também cobre ambientes muitas vezes negligenciados, como SCADA/ICS, IoT e a nuvem.

Ao contrário das soluções pontuais, a deception também cobre toda a cadeia de destruição, desde o reconhecimento pré-ataque até a exploração, escalada de privilégios, movimentação lateral e perda de dados.

4. Falsos positivos extremamente baixos

Os falsos positivos podem deixar qualquer equipe de segurança esgotada. Intrinsecamente, a deception gera pouquíssimos falsos positivos – mas o invasor deve ter um bom motivo para interagir com uma isca. Além disso, os alertas fornecem um contexto em torno da intenção do agressor.

A maioria das análises comportamentais utiliza o aprendizado de máquina para sinalizar anomalias a partir de uma base, o que tende a criar falsos positivos. A deception estabelece que a atividade base é zero (portanto, qualquer atividade merece investigação) e fornece indicadores detalhados do comprometimento.

5. Resposta orquestrada

A resposta orquestrada/automatizada é mais útil quando o evento causador é 100% certo. Mesmo assim, geralmente esses alertas não precisam de orquestração, porque os produtos que os geram já providenciam a solução (como a quarentena do antivírus, por exemplo).

Os alertas de deception são altamente precisos e contextuais, assim, você pode orquestrar cenários mais complexos (por exemplo, as credenciais da isca redirecionam o ataque para um ambiente falso e o bloqueiam no ambiente real) ou visar aplicativos específicos (por exemplo, a conta que acessa um servidor SWIFT de um banco isca é bloqueada no servidor SWIFT real).

Como a tecnologia de deception funciona

As tecnologias de deception modernas utilizam técnicas de defesa ativa para transformar a rede em um ambiente hostil aos agressores. Assim como os honeypots (falaremos mais sobre eles em breve), as tecnologias de deception atuais infestam sua rede com recursos falsos, parecidos com ativos de produção, mas que nenhum usuário legítimo jamais precisará acessar. Em seguida, alertas baseados em deception são utilizados para detectar atividades maliciosas, gerar informações sobre ameaças, impedir a movimentação lateral e orquestrar a resposta à ameaça e sua contenção; tudo isso sem qualquer supervisão humana.

As modernas plataformas de deception seguem um modelo de detecção proativo e com baixos níveis de falsos positivos. A análise profunda visa a intenção humana por trás de um ataque, adaptando-se às novas ameaças antes que elas ocorram e se encarregando da orquestração e da automação das ações de resposta. Como as defesas de deception não dependem de assinaturas nem de heurística para a detecção, elas podem cobrir praticamente qualquer vetor de ataque e detectar praticamente qualquer ataque – inclusive ameaças avançadas persistentes (APTs), ameaças de dia zero, reconhecimento, movimentação lateral, ataques sem arquivos, engenharia social, ataques man-in-the-middle e ransomware – em tempo real.

Quando um invasor é identificado na sua rede, você pode manipular o ambiente de deception em tempo real, com base em seus conhecimentos sobre o ataque. Aqui temos algumas situações possíveis:

- Manipular o invasor, gerando ou removendo ativos de isca.

- Gerar tráfego de rede, alertas ou mensagens de erro para incentivar um comportamento específico do invasor.

- Implementar ferramentas de sequestro de sessão para perturbar ou distorcer a percepção do invasor sobre o seu ambiente.

- Criar situações que forcem o invasor a revelar informações sobre quem ele é e de onde vem para contornar os obstáculos percebidos.

A deception faz mais do que obrigar os invasores a realizar ações adicionais. Ela se aproveita do fato de que a maioria dos invasores não sabe tudo sobre o ambiente em que estão tentando se infiltrar e, portanto, não conseguem saber quais ativos são reais. Isso reverte fundamentalmente a dinâmica de poder entre invasores e defensores, dando a você uma perspectiva concreta sobre o que o invasor quer, por que ele quer e como planeja obtê-lo.

Tecnologia moderna de deception vs. honeypots

A primeira ferramenta de deception da segurança da informação, o honeypot, surgiu há várias décadas e ainda está em uso até hoje. Honeypots são ativos desprotegidos, mas monitorados, usados para atrair os invasores que penetram uma rede. Assim que o honeypot é acessado, as equipes de operações de segurança podem agir para obter informações sobre o invasor ou derrubar o ataque.

Mas as tecnologias de deception como honeypots, credenciais honey etc. são essencialmente técnicas reativas, estáticas. Elas podem ficar obsoletas rapidamente e não conseguem acompanhar a evolução das táticas de ataque, facilitando a vida dos invasores, porque eles conseguem evitar a detecção e prolongar sua permanência na rede. Honeypots e honeynets acessadas pela internet podem resultar em muitos falsos positivos se a tecnologia não conseguir diferenciar entre atividades de varredura ampla e o reconhecimento direcionado a alvos específicos.

Desafios das tecnologias de detecção legadas

Os métodos de cyber deception baseiam-se na suposição de que o invasor já contornou suas defesas cibernéticas de perímetro e obteve acesso à sua rede, terminais, sistemas operacionais e aplicativos. Outros métodos de detecção de ameaças são projetados para alertar as equipes de segurança sobre ameaças, mas não estão à altura dos ataques sofisticados atuais.

Ferramentas de detecção legadas, como firewalls e detecção de endpoints, cada uma delas projetada para um tipo específico de segurança (rede, aplicativo, endpoint, dispositivos IoT, etc.) muitas vezes funcionam isoladamente umas das outras. Isso apresenta vários problemas:

- Alertas de baixa fidelidade, porque essas ferramentas só podem ver uma parcela específica da infraestrutura de segurança, sem nenhum contexto.

- Tempos de investigação mais longos, porque os analistas de segurança devem usar múltiplas ferramentas para descobrir a sequência de ataque e o escopo do dano.

- Altas taxas de falsos positivos, causando fadiga de alertas. Uma pesquisa de ESG feita em 2021 descobriu que 45% dos alertas dos aplicativos web, APIs e ferramentas de segurança dos entrevistados eram falsos positivos.

Além disso, muitas das tecnologias de detecção existentes se saem muito melhor contra malware do que contra ataques de origem humana, sejam eles ameaças externas ou internas. Os autores de ataques avançados, muito mais sofisticados do que hackers insignificantes, são especialistas em imitar o comportamento de usuários legítimos para não serem detectados. Porém, ao tentar atacar plataformas dotadas de deception, eles se revelam assim que interagem com uma isca.

Casos de uso da deception

Que tipos de ameaças a tecnologia de deception pode detectar?

Você pode usar a tecnologia de deception para detectar ameaças em toda a cadeia de destruição, desde o reconhecimento até o roubo de dados. Existem três categorias mais amplas de casos de uso:

- Defesa do perímetro por deception: Geralmente não é viável monitorar todo o tráfego de entrada em busca de ameaças em potencial. A criação de ativos isca acessíveis para o público em geral pode simplificar esse problema e dar informações úteis sobre quem está tentando atacá-lo.

- Defesa da rede por deception: plantar iscas em locais que o invasor possa examinar, mas que usuários legítimos nunca precisariam acessar, pode identificar um ataque em andamento.

- Defesa de terminais por deception: para um agressor, as iscas dos terminais parecem ser ativos valiosos prontos para exfiltração. O monitoramento desses ativos pode detectar comportamentos suspeitos, bem como comportamentos que seriam normais na rede, mas que não são legítimos para um determinado terminal em um determinado momento.

Sua organização deve usar a deception?

Até pouco tempo atrás, acreditava-se que a deception era útil principalmente para organizações com funções de segurança cibernética altamente desenvolvidas. Entretanto, empresas de pequeno e médio porte também podem obter grandes benefícios com essa tecnologia. A deception está se tornando uma tendência predominante em todo tipo de empresa.

Organizações grandes e bem amadurecidas

Organizações avançadas com altos orçamentos e funções de segurança bem desenvolvidas usam a deception para otimizar sua detecção de ameaças, obter inteligência interna sobre essas ameaças e otimizar sua capacidade de resposta contra elas.

Essas organizações procuram detectar as ameaças mais avançadas com a deception, e utilizam seus baixos níveis de alerta de falsos positivos para combater proativamente as ameaças com uma resposta integrada por meio das tecnologias existentes. Esse segmento do mercado tem aberto o caminho para a adoção da deception de uma forma mais ampla.

Organizações de médio e pequeno porte

Os CISOs de empresas de médio porte e as equipes de segurança de empresas menores trabalham com orçamentos que não são tão grandes, mas ainda assim frequentemente lidam com ameaças significativas que representam altos riscos, incluindo questões de conformidade. Organizações como essas podem ter pelo menos uma estrutura de segurança básica, mas precisam ser capazes de detectar ameaças mais sérias. Elas precisam de alguma coisa que seja:

- De rápida implementação, que permita ganhos imediatos

- Fácil de usar e de baixa manutenção, adequada para uma pequena equipe interna de segurança

- Uma solução não pontual, já que o orçamento não comporta múltiplas tecnologias

- Equipada para uma cobertura ampla, incluindo áreas como a nuvem e a IoT

A deception atende a todos esses requisitos, permitindo que essas empresas se mantenham protegidas contra ameaças mais avançadas e direcionadas.

Zscaler: A deception com uma arquitetura de zero trust

Nenhuma técnica ou política de segurança cibernética é 100% eficaz para deter os invasores. Para maximizar a proteção, são necessárias múltiplas tecnologias que trabalhem em conjunto compartilhando informações. A ideia é minimizar a superfície de ataque e agilizar a capacidade de bloquear as ocorrências.

Uma das combinações mais poderosas é a integração das tecnologias de deception com a segurança de zero trust. A zero trust presume que todo acesso ou solicitação de usuário é hostil até que tanto a identidade do usuário quanto o contexto da solicitação sejam autenticados e autorizados, concedendo acesso apenas aos recursos mínimos requeridos – um conceito conhecido como "acesso de menor privilégio."

As iscas de deception funcionam como armadilhas em um ambiente de zero trust, detectando usuários comprometidos ou movimentos laterais ao longo da rede. Qualquer movimentação lateral é rastreada em um ambiente seguro e isolado, alertando sobre o tipo de ativo no qual o invasor está interessado, deixando-o mais lento e permitindo que as equipes de segurança monitorem suas táticas, técnicas e procedimentos (TTPs).

O Zscaler Deception integra deception e zero trust, rastreando a sequência completa do ataque e iniciando ações de resposta automatizadas em toda a plataforma Zscaler Zero Trust Exchange.

Defesas ativas com a estrutura MITRE Engage

A MITRE Engage é uma estrutura setorial confiável para discutir e planejar as atividades de combate, deception e contraposição aos adversários com base no comportamento do adversário observado no mundo real. A matriz do MITRE serve como um guia objetivo e de vanguarda sobre como sua organização pode empregar da melhor forma as táticas de deception e bloqueio de adversários como parte de sua estratégia geral de segurança zero trust.

A Zscaler tem orgulho de fazer parceria com a MITRE na estrutura Engage. Clique aqui para saber mais.