/ ¿Qué es el acceso a la red zero trust?

¿Qué es el acceso a la red zero trust?

¿Cómo funciona ZTNA?

Seguridad Zero Trust es una expresión muy de moda en la actualidad. Aunque muchas organizaciones han cambiado sus prioridades para adoptar Zero Trust Network Access (ZTNA) es la estrategia que subyace al logro de un modelo Zero Trust eficaz.

El camino hacia zero trust como ideología puede carecer del nivel de concreción deseado, por lo que ZTNA proporciona un marco claro y definido para que las organizaciones lo sigan. También es un componente del modelo de seguridad del secure access service edge (SASE), que, además de ZTNA, integran firewalls next-gen (NGFW), SD-WAN y otros servicios en una plataforma nativa de la nube.

Aunque la necesidad de proteger la fuerza de trabajo a distancia se ha convertido en algo crucial, las soluciones centradas en la red, como las redes privadas virtuales (VPN) y los firewalls, crean una superficie de ataque que se puede explotar. ZTNA adopta un enfoque fundamentalmente diferente para proporcionar un acceso remoto seguro a las aplicaciones internas basado en estos cuatro principios fundamentales:

- ZTNA aísla completamente el acto de proporcionar acceso a la aplicación del acceso a la red. Este aislamiento reduce los riesgos para la red, como la infección por dispositivos comprometidos, y solo concede acceso a aplicaciones específicas y exclusivamente a usuarios autorizados que hayan sido autenticados.

- ZTNA crea conexiones de solo salida, lo que garantiza que tanto la red como la infraestructura de la aplicación son invisibles para los usuarios no autorizados. Las IP nunca quedan expuestas a Internet, creando una "red oscura" que hace que la red sea imposible de encontrar.

- La segmentación nativa de aplicaciones de ZTNA garantiza que, una vez que los usuarios estén autorizados, el acceso a las aplicaciones se otorgará de forma individual. Los usuarios autorizados tienen acceso únicamente a aplicaciones específicas, en lugar de tener acceso total a la red. La segmentación evita el acceso excesivamente permisivo, así como el riesgo de movimiento lateral de malware y otras amenazas.

- ZTNA adopta un enfoque de usuario a aplicación en lugar de un enfoque de seguridad de red tradicional. La red pierde relevancia e Internet se convierte en la nueva red corporativa, aprovechando los microtúneles TLS cifrados de extremo a extremo en lugar de MPLS.

Desde el punto de vista de la arquitectura, ZTNA funciona de manera fundamentalmente diferente a las soluciones centradas en la red. Se ejecuta en un perímetro definido por software, o SDP, que distribuye el acceso a las aplicaciones internas en función de la identidad del usuario. Esto elimina la sobrecarga de la gestión de dispositivos. ZTNA también ayuda a las organizaciones a simplificar las pilas de entrada, ya que ya no necesitan sus concentradores VPN y sus VPN, la protección DDoS, el equilibrio de carga global y los dispositivos de firewall.

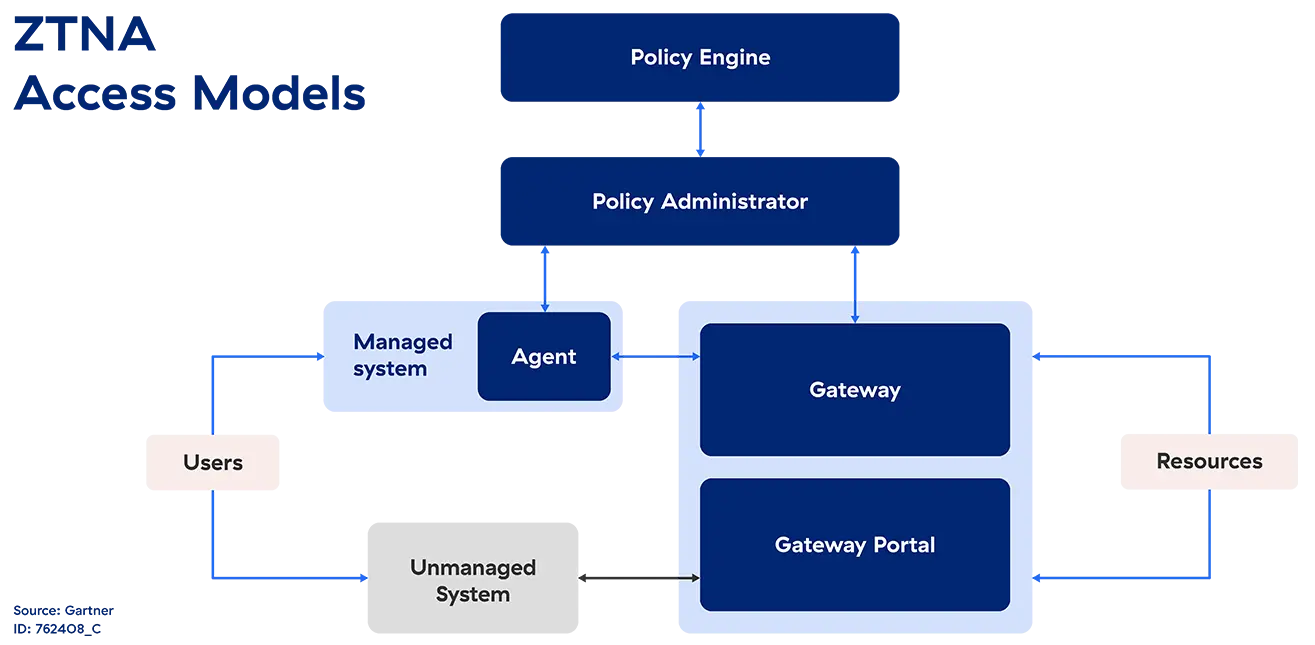

Hay dos modelos clave de arquitectura ZTNA. Este artículo pone de relieve la arquitectura ZTNA iniciada por servicio que figura a continuación.

Para obtener más información, lea la Guía de mercado de Gartner sobre el acceso a red de zero trust.

¿Cuál es la diferencia entre VPN y ZTNA?

Entre las soluciones de seguridad heredadas más populares que se utilizan hoy en día, las VPNs están destinadas a simplificar la gestión del acceso permitiendo a los usuarios finales acceder de manera segura a una red, y por lo tanto a los recursos corporativos, a través de un túnel designado, normalmente mediante el inicio de sesión único (SSO).

Durante muchos años, las VPNs funcionaron bien para los usuarios que necesitaban trabajar a distancia durante uno o dos días. Sin embargo, a medida que el número de trabajadores remotos a largo plazo fue aumentando, la falta de escalabilidad junto con los altos costos y los requisitos de mantenimiento hacían que las VPNs fueran ineficaces. Además, la rápida adopción de la nube pública significó que no solo se hizo más difícil aplicar políticas de seguridad a estos trabajadores remotos, sino también perjudicó la experiencia del usuario.

Sin embargo, el principal problema con las VPNs es la superficie de ataque que crean. Cualquier usuario o entidad con las credenciales de SSO necesarias puede iniciar sesión en una VPN y moverse lateralmente por toda la red, lo que les da acceso a todos los recursos y datos que la VPN intentaba proteger.

ZTNA protege el acceso de los usuarios concediéndolo según el principio del mínimo privilegio. En lugar de confiar en las credenciales correctas, zero trust únicamente se autentica en el contexto correcto, es decir, cuando el usuario, la identidad, el dispositivo y la ubicación coinciden.

Además, ZTNA proporciona acceso granular en lugar de acceso a la red. Los usuarios se conectan directamente y de forma segura a las aplicaciones y datos que necesitan, lo que evita la posibilidad de movimientos laterales por parte de usuarios malintencionados. Además, dado que las conexiones de usuario son directas, las experiencias mejoran enormemente al aprovechar un marco ZTNA.

Ventajas de ZTNA

Ahora más que nunca, las organizaciones están descubriendo las ventajas que puede ofrecer un modelo ZTNA. He aquí algunas de las razones más destacadas por las que las empresas están adoptando el cambio.

- No se necesitan los dispositivos heredados: ZTNA permite a las organizaciones deshacerse de los dispositivos de acceso remoto heredados, como las VPNs, y aprovechar una solución de acceso totalmente basada en software.

- Experiencia de usuario sin problemas: con ZTNA, el tráfico de los usuarios no pasa por el centro de datos. En cambio, los usuarios obtienen acceso rápido y directo a la aplicación que deseen.

- Escalado sin esfuerzo: un servicio ZTNA en la nube facilita el escalado de la capacidad. Una organización simplemente aprovecha las licencias adicionales.

- Implementación rápida: a diferencia de otras soluciones cuya implementación puede llevar semanas o meses, ZTNA puede implementarse desde cualquier lugar y en cuestión de días.

Ventajas de seguridad de ZTNA

ZTNA no solo ayuda a las empresas a ser más flexibles, sino que también mejora mucho sus posturas de seguridad en general. Lo hace al ofrecer:

- Infraestructura invisible: ZTNA permite a los usuarios acceder a las aplicaciones sin conectarse a la red corporativa. Esto elimina el riesgo de la red y, al mismo tiempo, mantiene la infraestructura completamente invisible.

- Más control y visibilidad: gestionar soluciones ZTNA es fácil con un portal de administración centralizado con controles granulares. Vea todos los usuarios y la actividad de las aplicaciones en tiempo real y cree políticas de acceso para grupos de usuarios o usuarios individuales.

- Segmentación de aplicaciones simplificada: dado que ZTNA no se vincula a la red, las organizaciones pueden segmentar el acceso a aplicaciones individuales en lugar de tener que realizar una compleja segmentación de la red.

Principales casos de uso de ZTNA

ZTNA cuenta con muchos casos de uso de seguridad en la nube. La mayoría de las organizaciones eligen comenzar con uno de estos cuatro.

Alternativa a la VPN

Las VPNs son incómodas y lentas para los usuarios, ofrecen poca seguridad y son difíciles de gestionar, por lo que las organizaciones quieren reducir o eliminar su dependencia de ellas. Gartner predice lo siguiente: “En 2023, el 60% de las empresas eliminará la mayoría de sus VPN de acceso remoto a favor de ZTNA".

Acceso protegido a multinubes

Entre las organizaciones, lo más popular es asegurar el acceso híbrido y multinube para comenzar su experiencia con ZTNA. Con el aumento en el número de empresas que adoptan aplicaciones y servicios en la nube, el 37 % de ellas recurren a ZTNA para obtener seguridad y control de acceso para sus estrategias de nube múltiple.

Reducción del riesgo de terceros

La mayoría de los usuarios de terceros tienen un acceso con excesivos privilegios y en su mayoría acceden a las aplicaciones utilizando dispositivos no gestionados, lo que introduce riesgos. ZTNA reduce significativamente el riesgo de terceros al garantizar que los usuarios externos nunca accedan a la red y que solo los usuarios autorizados accedan a las aplicaciones permitidas.

Integración Acelerada de Fusiones y Adquisiciones

En las fusiones y adquisiciones tradicionales, la integración puede durar varios años, ya que las organizaciones deben hacer converger las redes y lidiar con la superposición de diferentes IP. ZTNA reduce y simplifica el tiempo y la gestión necesarios para garantizar el éxito de las fusiones y adquisiciones y proporciona un valor inmediato a la empresa.

Tipos de ZTNA

ZTNA es flexible en el sentido de que se puede escalar para proteger todas las facetas importantes de su empresa. Veamos estos distintos modelos de ZTNA con más detalle.

- ZTNA para proteger al usuario: este modelo garantiza que, cuando un usuario se conecta a una aplicación, se envía directamente a esa aplicación sin entrar en contacto con Internet ni con amenazas potencialmente dañinas. Esto se logra al asegurarse de que el usuario cumpla con los criterios de autenticación establecidos.

- ZTNA para proteger las cargas de trabajo: a menudo se pasa por alto la seguridad cuando se crean aplicaciones o se establecen marcos de comunicaciones. ZTNA evita que estas cargas de trabajo se vean comprometidas al impedir el movimiento lateral de las amenazas y la pérdida de datos, lo que le permite proteger las aplicaciones desde su creación hasta su ejecución y que se comuniquen de manera segura.

- ZTNA para proteger los dispositivos: Los Endpoints están recibiendo más amenazas que nunca, especialmente con la llegada de la modalidad "trae tu propio dispositivo" (BYOD). Con un marco ZTNA integral, puede asegurarse de que los datos que se transmiten hacia y desde estos dispositivos están protegidos durante todo el trayecto, y de que las amenazas no puedan encontrar una vía de entrada.

Cómo implementar ZTNA

La transformación hacia Zero Trust lleva tiempo, pero es una necesidad para las organizaciones híbridas de hoy en día. Echemos un vistazo a tres elementos fundamentales de la implementación de Zero Trust.

- Conocimiento y convicción: comprensión de las nuevas y mejores maneras en las que puede utilizar la tecnología para reducir los costos y la complejidad, y avanzar en sus objetivos.

- Tecnologías disruptivas: abandono de las soluciones heredadas que ya no son adecuadas después de todas las formas en que han cambiado Internet, las amenazas y los trabajadores en las últimas tres décadas.

- Cambio cultural y de mentalidad: impulso del éxito al atraer a sus equipos. Cuando los profesionales de TI comprenden las ventajas de Zero Trust, también empiezan a fomentarla.

Consideraciones sobre ZTNA

En la reciente Guía de mercado de Gartner sobre el acceso a redes de zero trust, Steve Riley, Neil MacDonald y Lawrence Orans destacan varios aspectos que las organizaciones deben tener en cuenta al elegir una solución ZTNA:

- ¿Requiere el proveedor que se instale un agente de punto final? ¿Qué sistemas operativos son compatibles? ¿Qué dispositivos móviles? ¿Cómo se comporta el agente en presencia de otros agentes? Nota: las tecnologías ZTNA que no admiten el uso sin cliente a menudo no son compatibles con los casos de uso de dispositivos no gestionados (por ejemplo, acceso de terceros, dispositivos propios).

- ¿La oferta es compatible únicamente con aplicaciones web o pueden obtener las mismas ventajas de seguridad las aplicaciones heredadas (del centro de datos)?

- Algunos productos de ZTNA se suministran parcial o totalmente como servicios basados en la nube. ¿Cumple esto con los requisitos de seguridad y residencia de la organización? NOTA: Gartner recomienda que las empresas favorezcan a los proveedores que ofrecen ZTNA como servicio, ya que los servicios son más fáciles de implementar, están más disponibles y proporcionan una mejor seguridad contra los ataques DDoS.

- ¿Hasta qué punto la ocultación parcial o total, o el permitir o prohibir las conexiones entrantes, forman parte de los requisitos de seguridad de la aplicación aislada?

- ¿Qué estándares de autenticación admite el agente de confianza? ¿Está disponible la integración con un directorio local o con servicios de identidad basados en la nube? ¿Se integra el agente de confianza con el proveedor de identidades existente en la organización?

- ¿Cuál es la diversidad geográfica de los puntos de entrada y salida del proveedor (denominados ubicaciones de perímetro y/o puntos de presencia) en todo el mundo?

- Después de que el usuario y el dispositivo del usuario pasen la autenticación, ¿el agente de confianza permanece residente en la ruta de datos?

- ¿Se integra la oferta con los proveedores de gestión unificada de terminales (UEM), o puede el agente local determinar la postura de seguridad y el estado del dispositivo como factores en la decisión de acceso? ¿Con qué proveedores de UEM se ha asociado el proveedor de ZTNA?

Todas estas son consideraciones importantes para su empresa a la hora de buscar el proveedor de ZTNA que complemente sus objetivos y visión actuales y de futuro. Para obtener más información sobre ZTNA, consulte nuestro servicio líder de ZTNA, Zscaler Private Access.

Zscaler Zero Trust Network Access

Nos enorgullece ofrecer Zscaler Private Access™, la plataforma ZTNA más implementada del mundo, basada en la arquitectura única de zero trust de Zscaler. ZPA aplica los principios de privilegio mínimo para proporcionar a los usuarios conexiones directas y seguras con aplicaciones privadas, al tiempo que elimina el acceso no autorizado y el movimiento lateral. Como servicio nativo en la nube, ZPA puede implementarse en horas para sustituir a las VPNs y las herramientas de acceso remoto heredadas por una plataforma global de zero trust.

Zscaler Private Access ofrece:

- Seguridad sin igual, que va más allá de las VPNs y firewalls heredados: los usuarios se conectan directamente a las aplicaciones, no a la red, lo que minimiza la superficie de ataque y elimina el movimiento lateral.

- El fin del peligro para las aplicaciones privadas: la primera protección de aplicaciones de su clase, con prevención en línea, engaño y aislamiento de amenazas, que minimiza el riesgo de que los usuarios sean infectados.

- Productividad superior para la fuerza de trabajo híbrida de hoy: el acceso ultrarrápido a las aplicaciones privadas se extiende sin problemas a los usuarios remotos, la sede central, las sucursales y los socios externos.

- ZTNA unificada para usuarios, cargas de trabajo y dispositivos: los empleados y socios pueden conectarse de forma segura a aplicaciones, servicios y dispositivos OT/IoT privados con la plataforma ZTNA más completa.