Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Suscribirse¿Qué es lo siguiente en ZTNA? Nuevas perspectivas de Enterprise Strategy Group

¿Siente que ha comprimido toda una década de transformación digital en los últimos tres años? Yo ciertamente sí. Como prueba, eche un vistazo al antes y después de mi oficina en casa. Pasó de una mesa de comedor improvisada convertida en escritorio a un espacio de trabajo completamente equipado con luces, micrófonos y cámaras: ¡una innovación de la pandemia!

Durante este tiempo, la tecnología de acceso a la red de confianza cero, o ZTNA, se benefició de una "tormenta perfecta" de condiciones del mercado que impulsaron una ola de innovación: el cambio masivo al trabajo remoto, el aumento de herramientas y aplicaciones digitales y el impulso acelerado de la nube. Esta rara convergencia de eventos obligó a muchas organizaciones a repensar sus modelos de acceso, muchos de los cuales se basaban en VPN de acceso remoto tradicionales. De esa tormenta, surgió ZTNA como una alternativa viable a las VPN.

En un nuevo documento titulado "Entendiendo el mercado de ZTNA en rápida evolución", Enterprise Strategy Group (ESG) examina las tendencias, los desafíos y la evolución de un mercado creciente y saturado de ZTNA. De acuerdo con ESG, ZTNA se ha vuelto tan popular que más de dos tercios de las empresas están reemplazando sus VPN por herramientas ZTNA o están interesadas en hacerlo.

ZTNA de primera generación: ¿solo un reemplazo de las VPN?

John Grady, analista principal de ESG y autor del artículo, dice que, si bien la mayoría de las herramientas de ZTNA brindan ventajas claras sobre las VPN, pocas pueden resolver de manera efectiva los problemas que tienen los equipos de seguridad de redes hoy en día para proteger y asegurar el acceso a las aplicaciones. Los problemas clave que enfrentan las organizaciones con las herramientas de primera generación son:

1. Experiencia de usuario irregular: si bien las herramientas que están solo en la nube eran ideales para conectarse únicamente para el uso con acceso remoto, incorporan una especie de modelo de retorno inverso cuando los usuarios de las oficinas tienen que acceder a los recursos locales y se enrutan a través de la nube para hacerlo.

2. El acceso sigue siendo demasiado amplio: la mayoría de las herramientas ZTNA proporcionan una separación básica para reducir la superficie de ataque. Sin embargo, cuando los usuarios autorizados están afectados, esto no impide que los atacantes se muevan lateralmente y accedan a otros recursos. Las herramientas de ZTNA deben ir más allá y ampliar los mecanismos de segmentación entre cargas de trabajo y dispositivos para prevenir de manera más efectiva el movimiento lateral dentro de un entorno de nube o centro de datos.

3. Servicios de seguridad limitados: ZTNA dio un paso significativo en la protección de aplicaciones con respecto a las VPN, pero la mayoría de las herramientas no resuelven el problema de manera integral. Es común que las soluciones de ZTNA establezcan una conexión entre un usuario y la aplicación, y luego se aparten en lugar de continuar analizando el tráfico en busca de amenazas de seguridad, dejando con ello la puerta abierta a los atacantes.

Según Grady, el acceso seguro y ZTNA no deben operarse en un silo, sino que deben ser parte de una plataforma integrada más grande destinada a proteger a usuarios y aplicaciones distribuidas. Esto significa formar parte de una plataforma de perímetro de servicio de acceso seguro (SASE) o de perímetro de servicio de seguridad (SSE) más amplias. Para muchas organizaciones, ZTNA no es solo una parte, sino un aspecto fundamental de estas arquitecturas; el 58 % de las organizaciones que han comenzado a implementar SASE/SSE señala a ZTNA como el punto de partida de su proyecto.

“En última instancia, las herramientas que admiten este tipo de modelo más amplio requieren un conjunto más sustancial de funciones y capacidades que aquellas que se centran únicamente en el caso de uso de acceso remoto”, dice Grady, lo que explica el cambio masivo hacia arquitecturas integrales de confianza cero.

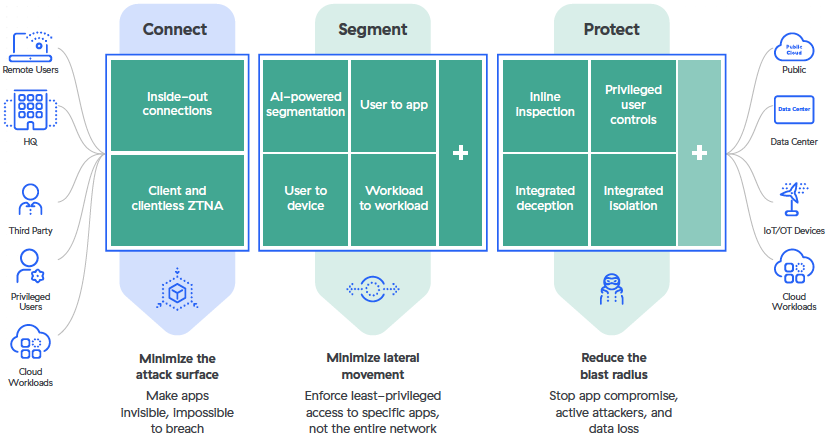

La evolución de ZTNA: supere los obstáculos de primera generación con Zscaler

Zscaler trabaja con iniciativas de transformación de seguridad más amplias y casos de uso emergentes con su ZTNA de próxima generación, Zscaler Private Access. Proporciona conectividad de cualquiera a cualquiera, segmentación de confianza cero y seguridad integrada y continua. Esta combinación ayuda a los equipos de seguridad de la red a reducir su superficie de ataque, minimizar la propagación lateral y garantizar una experiencia de usuario uniforme y sin problemas que simplemente funciona.

ZTNA de próxima generación

Zscaler Private Access ofrece beneficios inmediatos ya que reemplaza los modelos de acceso actuales que no se adaptan a la transformación digital. Brinda ventajas significativas a la experiencia del usuario, la escalabilidad y la agilidad, y mejora la postura de seguridad general de una organización. Como resultado de las iniciativas de confianza cero, el 77 % de las empresas han obtenido al menos un beneficio de seguridad y uno empresarial.¹

Para saber cómo hacer evolucionar su estrategia de acceso seguro, lea el nuevo documento técnico de ESG o inscríbase para nuestro webcast con ESG y prepárese para llevar su seguridad de confianza cero al siguiente nivel.

¹Fuente: Enterprise Strategy Group, The State of Zero Trust Security Strategies, mayo de 2021

¿Este post ha sido útil?

Reciba las últimas actualizaciones del blog de Zscaler en su bandeja de entrada

Al enviar el formulario, acepta nuestra política de privacidad.