Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

El ideal es real: Cómo se supone que debe ser Zero Trust

En los últimos años, se ha hecho cada vez más evidente que el status quo de las redes y la seguridad ya no es viable. Extender incesantemente las redes hub-and-spoke e a más usuarios remotos, sucursales y aplicaciones en la nube aumenta el riesgo, perjudica la experiencia del usuario y resulta excesivamente complejo y costoso. Lo mismo ocurre cuando se confía en modelos de seguridad de tipo castle-and-moat para proteger la red en expansión mediante pilas cada vez mayores de dispositivos de seguridad.

Zero Trust se ha consolidado rápidamente como la solución ideal para los problemas de estas arquitecturas basadas en perímetros. Lamentablemente, todos los rumores sobre Zero Trust han creado confusión en cuanto al significado exacto de este término. A veces se describe como una capacidad específica o como otro dispositivo (ya sea hardware o virtual). En otros casos, Zero Trust se presenta como un santo grial imaginario, algo que en realidad no existe pero que se cree que resuelve todos los problemas de una organización. Sin embargo, la realidad es bastante diferente de estas dos visiones.

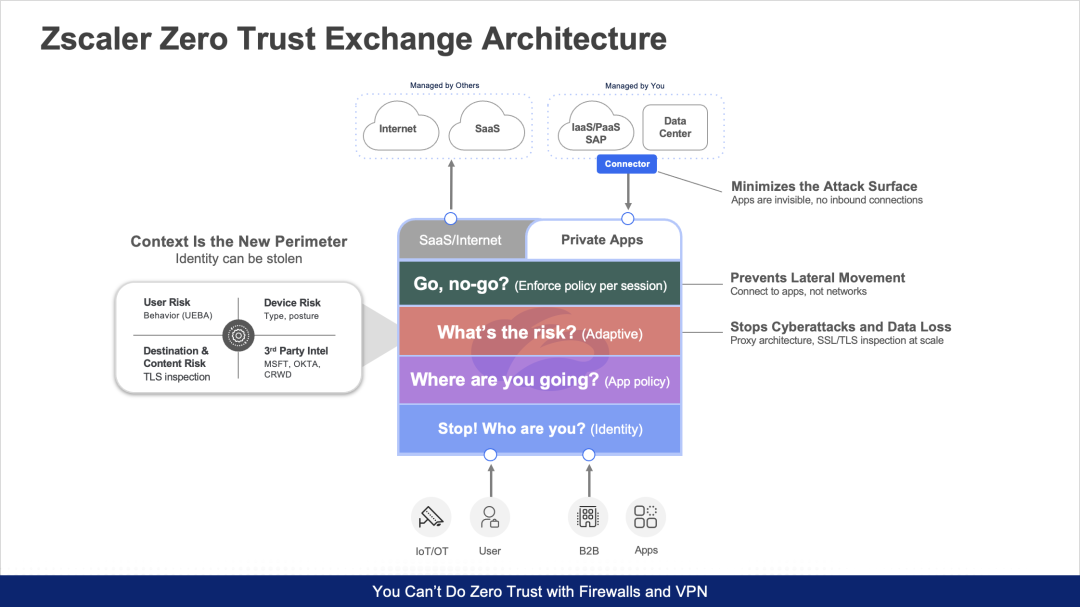

Zero Trust es una arquitectura; no es ni una palanca adicional para el status quo ni un mero producto de una imaginación optimista o ingenua. Zero Trust supone un distanciamiento de las redes hub-and-spoke y de los modelos de seguridad castle-and-moat, y por eso es tan eficaz a la hora de evitar sus problemas. En cuanto a su funcionamiento, puede hacer clic aquí para ver información más detallada (también puede hacerse una idea rápida del "cómo" echando un vistazo al diagrama que aparece a continuación).

En términos del "qué", esta arquitectura debería asegurar todo lo que hay dentro de una organización. Afortunadamente, esta forma integral de Zero Trust no es solo hipotética. El ideal es real y las organizaciones pueden beneficiarse de él hoy mismo. Siga leyendo para ver las cuatro áreas clave protegidas por una arquitectura Zero Trust completa.

Zero Trust para usuarios

Sus usuarios necesitan un acceso rápido, seguro y confiable a las aplicaciones y a Internet desde cualquier lugar. Esta es a menudo la primera razón por la que las organizaciones adoptan una arquitectura Zero Trust, para que los usuarios puedan hacer su trabajo de manera segura y productiva sin las deficiencias antes mencionadas de las arquitecturas basadas en perímetro. En gran parte debido a esta necesidad, Gartner® acuñó la frase perímetro del servicio de seguridad o security service edge (SSE) para describir plataformas de seguridad integradas en el perímetro que proporcionan una puerta de enlace web segura (SWG), acceso a la red de Zero Trust (ZTNA), agente de seguridad de acceso a la nube (CASB), supervisión de la experiencia digital (DEM) y otras funciones. Sin embargo, Zero Trust (e incluso el SSE) implica mucho más que simplemente proteger a los usuarios.

Zero Trust para las cargas de trabajo

Las cargas de trabajo también deben protegerse con una arquitectura Zero Trust si las organizaciones pretenden evitar la pérdida de datos y las infecciones por ciberamenazas. Una carga de trabajo es cualquier servicio específico (por ejemplo, máquina virtual, contenedor, microservicio, aplicación, almacenamiento o recurso en la nube) que se utiliza según sea necesario o de manera permanente para completar una tarea específica; por ejemplo, AWS S3. Al igual que los usuarios, se les debe conceder acceso seguro tanto a las aplicaciones como a Internet. Al mismo tiempo, sus configuraciones y derechos deben establecerse correctamente para evitar problemas que puedan provocar la exposición de los datos. La arquitectura Zero Trust puede abordar ambos desafíos asegurando las comunicaciones de cargas de trabajo y proporcionando capacidades como la gestión de la postura de seguridad en la nube (CSPM) y la gestión de derechos de infraestructura en la nube (CIEM).

Zero Trust para IoT y OT

“Internet de las cosas” y “tecnología operativa” no son solo palabras de moda. Los dispositivos IoT y OT están transformando la manera en que operan las organizaciones y rápidamente se han convertido en activos indispensables. Sin embargo, a pesar de su importancia y el volumen y la confidencialidad de los datos que pueden recopilar, no están diseñados pensando en la seguridad. Como resultado, las organizaciones deben descubrir estos dispositivos en todo el entorno, extenderles el acceso remoto privilegiado de manera segura y garantizar que los dispositivos IoT y OT tengan acceso seguro a Internet, a las aplicaciones y a otros dispositivos. Lógicamente, la arquitectura Zero Trust está perfectamente diseñada para satisfacer estas tres necesidades

Zero Trust para los socios B2B

Los empleados internos no son los únicos seres humanos que necesitan un acceso seguro y eficaz a los sistemas de TI. Los proveedores, clientes y otros socios B2B también tienen requisitos de acceso legítimos. Evitar este acceso interrumpe la productividad, pero otorgar derechos o acceso excesivos a la red permite el compromiso y el movimiento lateral de amenazas. La arquitectura Zero Trust evita ambos desafíos al adherirse al principio de privilegio mínimo (PoLP) y otorgar a los socios B2B acceso solo a los recursos específicos que necesitan. Con acceso basado en navegador sin agentes y aislamiento del navegador, supera el desafío de proteger los dispositivos de los socios donde la instalación de software no es factible.

Zscaler Zero Trust Exchange es la Plataforma One True Zero Trust Proporciona la arquitectura moderna que ofrece una seguridad integral para todos los usuarios, cargas de trabajo, dispositivos IoT/OT y socios B2B. Con Zscaler, su organización puede comprobar de primera mano que el ideal de Zero Trust es una realidad.

Para obtener más información, regístrese en nuestro seminario web que sirve como introducción a Zero Trust.

¿Este post ha sido útil?

Descargo de responsabilidad: Esta entrada de blog ha sido creada por Zscaler con fines únicamente informativos y se proporciona "tal cual" sin ninguna garantía de exactitud, integridad o fiabilidad. Zscaler no asume ninguna responsabilidad por cualquier error u omisión o por cualquier acción tomada en base a la información proporcionada. Cualquier sitio web de terceros o recursos vinculados en esta entrada del blog se proporcionan solo por conveniencia, y Zscaler no es responsable de su contenido o prácticas. Todo el contenido está sujeto a cambios sin previo aviso. Al acceder a este blog, usted acepta estos términos y reconoce su exclusiva responsabilidad de verificar y utilizar la información según convenga a sus necesidades.

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.