/ Qu’est-ce qu’un périmètre défini par logiciel ?

Qu’est-ce qu’un périmètre défini par logiciel ?

Comment le SDP a-t-il vu le jour ?

Conçus pour la première fois par la Defense Information Systems Agency (DISA) en 2007, les SDP sont construits sur un modèle de « besoin de savoir » avec un niveau de confiance constamment contrôlé et adapté en fonction d’une série de critères. Ils rendent l’infrastructure applicative invisible sur Internet, réduisant ainsi la surface d’attaque des agressions basées sur le réseau (DDoS, ransomware, malware, scan de serveur, etc.).

La Cloud Security Alliance (CSA) s’est intéressée au concept et a commencé à développer le cadre SDP à ses prémices. En 2011, alors que le SDP était encore un concept émergent, Google a été l’un des premiers à l’adopter en développant sa propre solution SDP, Google BeyondCorp. Aujourd’hui, les entreprises qui adoptent le SDP modernisent la sécurité de leurs terminaux, de leur cloud et de leurs applications, en particulier dans le cadre de la transition vers le télétravail.

Quelle est la finalité du SDP ?

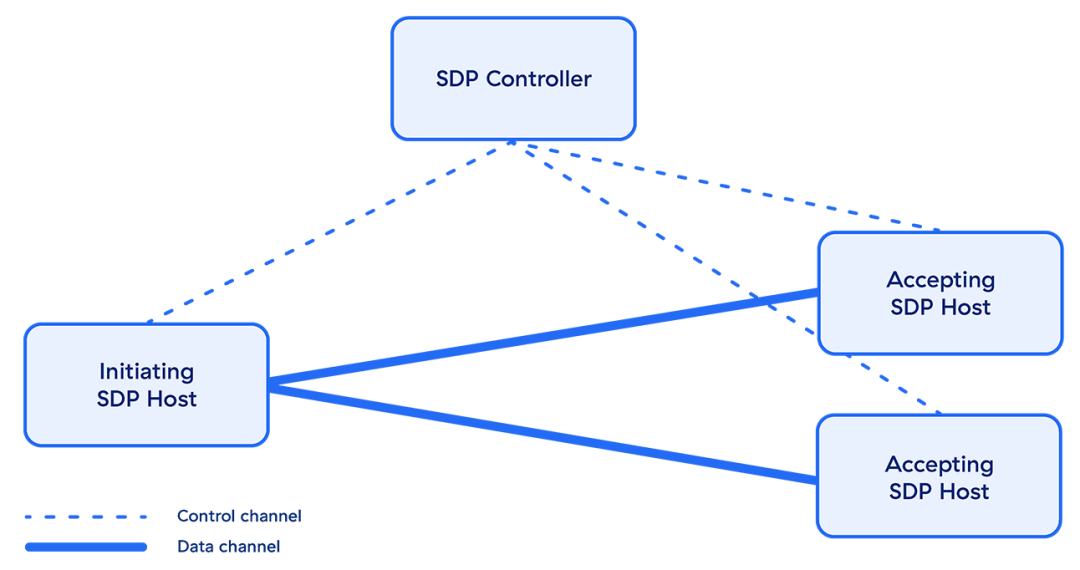

Le périmètre réseau traditionnel défini par le matériel et conçu pour les bureaux d’une entreprise n’est plus viable dans le monde hybride actuel. Un SDP (périmètre défini par logiciel) permet non seulement de réduire les risques encourus par les terminaux qui se connectent de n’importe où, mais aussi, avec l’aide d’un contrôleur SDP, de distribuer les ressources du réseau de manière plus homogène. Ces ressources étant définies sur une base individuelle, le contrôle de l’accès est centralisé et simplifié, ce qui garantit un accès sécurisé dans l’ensemble de l’entreprise.

Internet est devenu le réseau de l’entreprise ; toutefois, les solutions sur site ne peuvent pas établir de connexions réseau sécurisées, en particulier avec l’avènement du BYOD (usage d’appareils personnels à des fins professionnelles), ce qui laisse la porte ouverte aux pirates et aux utilisateurs non autorisés. Un modèle de SDP correctement mis en œuvre accorde aux utilisateurs un accès sur la base du moindre privilège, à l’instar de la microsegmentation. Les acteurs malveillants qui ont obtenu un accès au réseau ont par conséquent plus de mal à se déplacer latéralement.

Comment fonctionne le SDP ?

Le SDP adopte une approche différente de la sécurité traditionnelle basée sur le réseau. Au lieu de se concentrer sur la sécurisation du réseau, SDP se concentre sur la sécurisation de l’utilisateur, de l’application et de la connectivité entre ceux-ci. Quatre principes fondamentaux différencient les technologies SDP :

- La confiance n’est jamais implicite : la sécurité traditionnelle du réseau accorde aux utilisateurs une confiance excessive. Avec un SDP, cette confiance doit être méritée. En effet, les SDP n’accordent l’accès aux applications qu’aux utilisateurs authentifiés et spécifiquement autorisés à utiliser cette application. De plus, les utilisateurs autorisés n’ont accès qu’à l’application, et non au réseau.

- Aucune connexion entrante : contrairement à un réseau privé virtuel (VPN), qui écoute les connexions entrantes, les SDP n’en reçoivent aucune. En répondant par des connexions sortantes uniquement, les SDP maintiennent l’infrastructure du réseau et des applications invisible ou masquée sur Internet, et donc impossible à attaquer.

- Segmentation des applications, et non du réseau : par le passé, les entreprises devaient procéder à une segmentation complexe du réseau pour empêcher un utilisateur (ou une infection) de se déplacer latéralement sur le réseau. Cette méthode fonctionnait assez bien, mais elle n’était jamais granulaire et nécessitait une maintenance constante. Le SDP fournit une segmentation native des applications qui peut contrôler l’accès sur une base individuelle. La segmentation est donc beaucoup plus granulaire et beaucoup plus facile à gérer pour votre équipe informatique.

- Exploitation d’un réseau Internet sécurisé : les utilisateurs étant partout et les applications se déplaçant à l’extérieur de votre data center, votre entreprise doit renoncer à son approche centrée sur le réseau. Vous devez déplacer la sécurité là où se trouvent vos utilisateurs, ce qui signifie exploiter Internet comme votre nouveau réseau d’entreprise. Le SDP se concentre sur la sécurisation des connexions utilisateur-application sur Internet plutôt que sur la sécurisation de l’accès des utilisateurs à votre réseau.

D’un point de vue architectural, le SDP diffère fondamentalement des solutions centrées sur le réseau. Les SDP éliminent les frais généraux de l’entreprise liés au déploiement et à la gestion des appliances. L’adoption d’une architecture SDP simplifie également votre pile de données entrantes en réduisant la dépendance à l’égard des VPN, de la protection DDoS, de l’équilibrage de charge global et des pare-feu.

Cas d’utilisation du SDP

Bien que le SDP propose de nombreux cas d’utilisation, beaucoup d’entreprises choisissent de commencer par l’un des quatre aspects suivants :

Trouver une alternative au VPN

Les entreprises cherchent à réduire ou à éliminer l’utilisation des VPN parce qu’ils nuisent à l’expérience utilisateur, introduisent des risques de sécurité et sont difficiles à gérer. Les SDP répondent directement aux problèmes notoires des VPN en améliorant la capacité d’accès à distance. Selon Cybersecurity Insiders, 41 % des entreprises souhaitent réévaluer leur infrastructure d’accès sécurisé et envisagent de recourir à un SDP, la majorité d’entre elles nécessitant un déploiement informatique hybride et un trimestre de mise en œuvre d’un SaaS.

Sécuriser l’accès multicloud

De nombreuses entreprises exploitent un modèle multicloud en combinant, par exemple, Workday et Microsoft 365, ainsi que des services d’infrastructure d’AWS et d’Azure. Elles peuvent également avoir recours à une plateforme cloud pour le développement, le stockage cloud, etc. La nécessité de sécuriser ces environnements incite les entreprises à se tourner vers les SDP en raison de leur capacité à sécuriser les connexions sur la base d’une politique, quel que soit l’emplacement d’où les utilisateurs se connectent ou l’emplacement où les applications sont hébergées.

Réduire les risques liés aux tiers

La plupart des utilisateurs tiers bénéficient d’un accès trop privilégié, ce qui crée une faille de sécurité pour l’entreprise. Les SDP réduisent considérablement les risques liés aux tiers en garantissant que les utilisateurs externes n’accèdent jamais au réseau et que les utilisateurs autorisés n’ont accès qu’aux applications qu’ils sont habilités à utiliser.

Accélérer l’intégration des fusions et acquisitions

Dans le cadre des fusions et acquisitions traditionnelles, l’intégration informatique peut durer des années. En effet, les entreprises doivent faire converger leurs réseaux et gérer le chevauchement des adresses IP, ce qui représente un processus incroyablement complexe. Un SDP simplifie le processus en réduisant le temps nécessaire à la réussite des fusions et acquisitions et en apportant une valeur immédiate à l’entreprise.

SDP et Zero Trust Network Access (ZTNA)

Le modèle ZTNA est devenu un cadre de sécurité reconnu, mais nombreux sont ceux qui ne savent pas qu’il repose sur les mêmes principes que le SDP. En réalité, ZTNA utilise les principes et les fonctionnalités du SDP. Dans les deux cas, il n’y a pas de réseau interne et les utilisateurs ne sont autorisés à accéder aux ressources que si le contexte de la demande (utilisateur, appareil, identité, etc.) est correct.

Pour aider les entreprises à atteindre un tel niveau de sécurité, les fournisseurs prétendent fournir un cadre ZTNA capable de sécuriser les ressources de l’entreprise. Mais la plupart de ces cadres ne sont que des plateformes de sécurité cloud ajoutées tant bien que mal à des appareils existants. Ou pire, ils sont conçus par des fournisseurs de réseaux qui collent un module de sécurité dans le but d’entrer dans l’univers de la sécurité.

Ces plateformes n’offrent pas l’évolutivité, la flexibilité ni, surtout, la sécurité qu’une plateforme conçue dans le cloud, pour le cloud, peut offrir.

Zscaler, SDP et ZTNA

Zscaler Zero Trust Exchange™ inclut Zscaler Private Access™ (ZPA), la seule plateforme SDP/ZTNA de nouvelle génération du secteur. ZPA redéfinit la connectivité et la sécurité des applications privées pour le personnel hybride moderne en appliquant les principes de l’accès sur la base du moindre privilège qui offre aux utilisateurs une connectivité directe et sécurisée aux applications privées exécutées sur site ou dans le cloud public, tout en éliminant les accès non autorisés et les déplacements latéraux.

Zscaler Private Access permet à votre entreprise de :

- Stimuler la productivité du personnel hybride grâce à un accès rapide et transparent aux applications privées, que vos utilisateurs soient chez eux, au bureau ou ailleurs.

- Atténuer le risque de violation de données en dissimulant les applications aux yeux des hackers tout en appliquant l’accès sur la base du moindre privilège, en minimisant efficacement votre surface d’attaque et en supprimant les déplacements latéraux.

- Arrêter les adversaires les plus sophistiqués grâce à la protection des applications privées, première du genre, qui minimise le risque de compromission des utilisateurs et d’attaques actives.

- Étendre la sécurité Zero Trust aux applications, aux charges de travail et à l’IoT avec la plateforme ZTNA la plus complète au monde qui assure l’accès sur la base du moindre privilège aux applications privées, aux charges de travail et aux appareils OT/IIoT.

- Réduire la complexité opérationnelle avec une plateforme cloud native qui supprime les VPN traditionnels peu évolutifs, difficiles à gérer et à configurer dans un monde axé sur le cloud.